FortiGuard Labs har opdaget en ny variant af Snake Keylogger (også kendt som 404 Keylogger) ved at bruge de avancerede funktioner i FortiSandbox v5.0 (FSAv5).

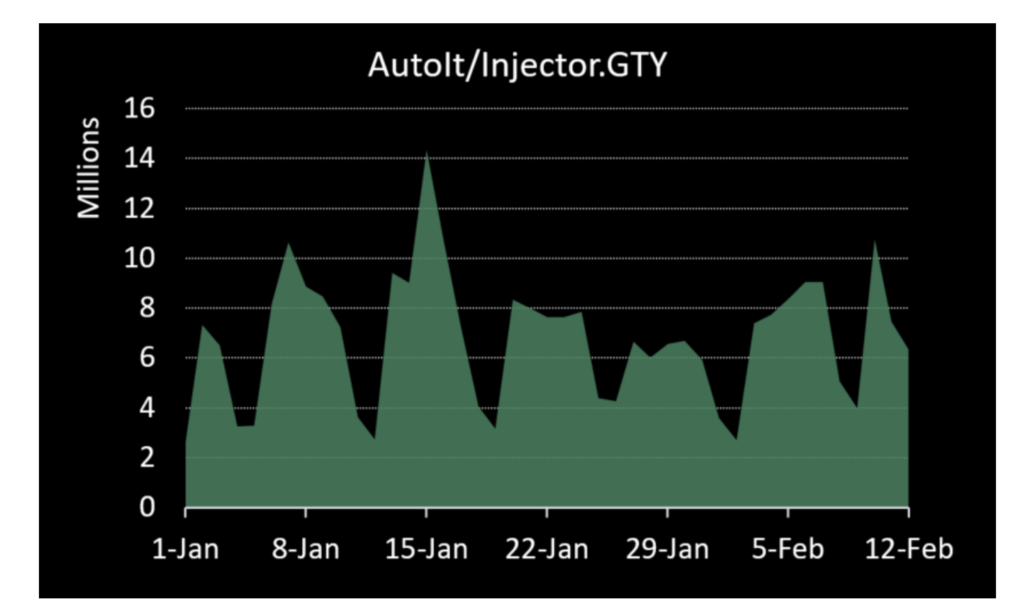

Denne nye stamme, identificeret som AutoIt/Injector.GTY!tr, er udløst over 280 millioner blokerede infektionsforsøg verdensplan. De højeste koncentrationer af angreb er blevet rapporteret i Porcelæn, Tyrkiet, Indonesien, Taiwan, og Spanien, indikerer en betydelig global effekt.

Hvordan Snake Keylogger stjæler brugerdata

Denne malware leveres primært igennem phishing e-mails indeholdende ondsindede vedhæftede filer eller links. Når henrettet, den begynder at stjæle følsomme oplysninger fra populære webbrowsere som f.eks Krom, Edge, og Firefox. Nogle af nøglefunktionerne omfatter:

- Keylogging – Fanger hvert tastetryk, herunder adgangskoder og økonomiske data.

- Legitimationstyveri – Udtrækker gemte loginoplysninger fra browsere.

- Klembordovervågning – Optager kopieret tekst, herunder følsomme oplysninger.

- Dataeksfiltrering – Sender stjålne data til hackere via SMTP (e-mail) og Telegram-bots.

Avancerede undvigelsesteknikker

Den seneste variant bruger AutoIt scripting at levere og udføre sit nyttelast. Ved at indlejre malwaren i en AutoIt-kompileret binær, det undgår traditionelle detektionsværktøjer. Dette gør det muligt at omgå statisk analyse og fremstå som legitim automatiseringssoftware.

Hvordan malwaren bevarer persistens

Snake Keylogger sikrer fortsat adgang til inficerede systemer ved:

- Dropper en kopi af sig selv som “ageless.exe” i %Local_AppData%supergruppe folder.

- Placering “ageless.vbs” i Windows Startup-mappen for at starte automatisk ved genstart.

- Injicere sin nyttelast i en legitim .NET proces (regsvcs.exe) ved brug af udhulningsproces, gør detektion vanskelig.

Sporing af ofre og geolokalisering

Snake Keylogger indsamler også oplysninger om sine ofre ved at hente deres IP-adresse og geolocation ved at bruge onlinetjenester som f checkip.dyndns.org. Dette hjælper angribere med at overvåge deres inficerede maskiner mere effektivt.

Den nye Snake Keylogger-variant udgør fortsat en alvorlig cybersikkerhedsrisiko på verdensplan. Dens evne til at stjæle data og undgå registrering gør det til en farlig trussel, som kræver passende beskyttelsesmekanismer.