En ny spam-kampagne leverer Ozone RAT er blevet detekteret rettet mod tysk-talende brugere. Angrebet spredes via ondsindede Office-dokumenter. Men, i stedet for den velkendte makro malware, operationen afsluttes med installationen af ozon.

En ny spam-kampagne leverer Ozone RAT er blevet detekteret rettet mod tysk-talende brugere. Angrebet spredes via ondsindede Office-dokumenter. Men, i stedet for den velkendte makro malware, operationen afsluttes med installationen af ozon.

Interessant, brugere bliver ikke bedt om at aktivere makroer i Word-dokumenter, men "inviteres" i stedet til at dobbeltklikke på et miniaturebillede, som til sidst udfører ondsindet JavaScript. Dette er en gammel teknik, der ikke har været brugt i et stykke tid nu.

Et nærmere kig ind i Ozone RAT -spamkampagnen

Forskere på Fortinet har rapporteret, at e -mail -emnet indeholder faktureringsoplysninger for “Kabel” service, og vedhæftet fil indeholder et Microsoft Word -dokument. Naturligvis, ingen af dem har noget at gøre med en rigtig kabeltjeneste.

Som allerede sagt, knyttet til dokumentet er et JavaScript med en lille miniaturebillede af det, der præsenteres for at være offerets kabelregning. Billedet kommer med den klassiske instruktion om at dobbeltklikke på det for at se det i fuld størrelse. Hvis det potentielle offer bliver narret til at gøre det, en ondsindet JavaScript vil blive udført, og det næste trin i infektionskæden vil blive udløst.

Den ondsindede JavaScript begynder at installere et falsk SSL -certifikat, og indstiller proxyer på IE, Krom, og Mozilla -browsere til en fjernproxy Auto Config (PAC) fil. Adressen til PAC -filen er en TOR -URL (et værktøj, der giver folk mulighed for at kommunikere anonymt på Internettet) der er tilfældigt valgt fra dens hårdkodede konfiguration.

En anden ikke-så typisk komponent i angrebet er hosting af den ondsindede PAC-fil på en Tor-URL via en Tor2Web-proxytjeneste, såsom løg(.)til.

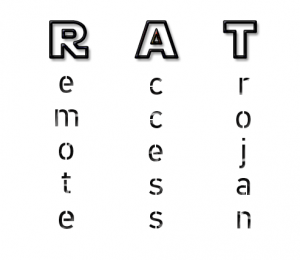

Den sidste fase af hele scenariet er installationen af en kopi af Ozone RAT. Den RAT blev først opdaget for mere end et år siden. I øjeblikket, det sælges online til prisen af $20 for en standardpakke og $50 til en platinpakke.

Hvorfor udføres hele operationen?

Cyberkriminelles slutmål er at oprette forbindelse til den lokale kopi installeret på offerets system og søge efter følsomme oplysninger. Dette er ikke overraskende, da et sæt spionkomponenter annonceres for at være en del af trojaneren, såsom en keylogger, en adgangskode dumper, en skjult opstartsrutine, evnen til at skjule sin proces, muligheden for at downloade og eksekvere andre filer, og en fjernskrivebordsfunktion.

“Med RAT -applikationer som Ozone, man behøver ikke at være ekspert for at oprette og distribuere malware. Alle kan købe Ozone fra deres websteder, eller download bare "ændrede" versioner, ligesom det, vi brugte i vores test til denne artikel“, Fortinet forskerekonkludere.