2017 var et år med stigende trussel for ransomware, sin første rigtige gennembrud år fandt det på de forreste sider af mainstream medier samt intellektuelle af slagsen IT publikationer. Den hurtige opstigning af WannaCry, GoldenEye, NotPetya førte til øget ængstelse og årvågenhed fra it-chefer og virksomhedsejere over hele kloden.

Sin pludselige fremtrædende er en læskende proposition til cyberkriminelle – det er lykkedes at udvikle sin egen økonomi: lav adgangsbarriere, lille investering, høje belønninger, og endda sin egen forretningsmodel. En sofistikeret netværk komplet med forsyningskæder, skabere, distributører, markedspladser, DIY kits, affiliate kontrakter, reklamer og nogle vil hævde sin egen valuta.

Undersøgelser har vist, at der ransomware har oplevet en 2500% stige siden 2016, med over 6300 markedspladser og næsten 45000 produktlister. Den samlede markedsværdi skøn udgjorde ud på næsten $1 Milliard.

Ransomware: Forretningsmodellen

Fremkomsten af ransomware er hængslet på forholdsvis simple forretningsmæssige principper; især, udbud opfylder efterspørgsel, lav adgangsbarriere, investering med lav kapital, let skalerbarhed, og et stort marked at målrette mod.

Verdens miljø var udbredt til en cyber trussel ligesom ransomware; meget af sin anledning kommer ned til avanceret teknologi og ren og skær mulighed. Vi lever nu i en stadig mere online-verden, vores telefoner og bærbare computere holde nogle af vores mest følsomme og personlige oplysninger, ligeledes, virksomheder ofte holder hele deres virksomheder på servere uden sikkerhedskopier. Alle er nu et mærke, forværres ofte ved slap sikkerhed og dårlig uddannelse af medarbejdere.

De dage af ransomware og virus bliver kun til sofistikerede hackere er for længst forbi. Ransomware-as-a-Service har set til dette; Raas er en helt nøglefærdig løsning gør det muligt for alle at deltage i disse ulovlige aktiviteter, uden kodning erfaring eller tekniske færdigheder, hvis du kan navigere i mørke web kan du deltage i på ransomware kampagner, selv uden investeringskapital.

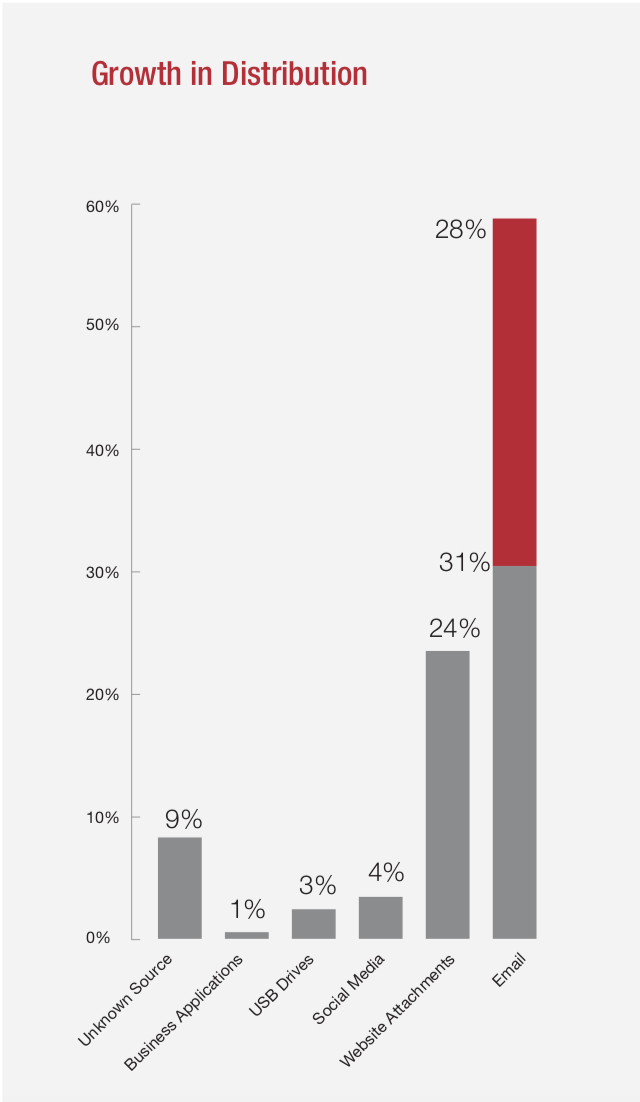

Det kan sendes gratis: р-mail, som stadig er det mest almindelige middel til infektion med ransomware tillod kriminelle at distribuere ransomware til 100.000 eller endda millioner af mennesker i en eksplosion. Vi bevæger os også ind i en verden, hvor ikke kun alle er et mærke, men alt: Tingenes internet kan føre til alt fra biler til køleskabe bliver holdt som gidsel.

Anonyme kriminelle: ansigtsløse kriminelle, udnytte Tor-netværket og udnytte krypto betalinger kan bevare deres anonymitet – hvis du er en lille virksomhed eller individuelle chancerne for du fange de kriminelle er slim til ingen.

Ifølge Carbon Black, ransomware-markedet er vokset fra $250,000 til over $6,000,000 i det forløbne år – meget af denne vækst er ned til Raas. DIY kits ofte en menu med ransomware på forskellige prisklasser, brugerdefinerede ransomware bygger kan koste dig op til $3,000 men kloner og DIY kits kan koste mindre end en dollar.

Den Ransomware Supply Chain

Skabelse: Dette er nerven, hvor sofistikering og reel ekspertise kommer ind. Forfatterens og kodere udvikle ransomware programmer, der kan placeres på markedspladser, solgt, eller gearet af RaaS-software.

Distribution: Dette kan være en direkte salg eller steder på Raas platforme. på fordeling, Forfatterne vil enten tage en nedskæring af løsepenge ELLER betales på forhånd. Omkostningerne afhænger af, hvor tilpasset koden er, dette korrelerer normalt med dets evne til at gå ubemærket hen af antivirus og spamfiltre. Distributører kan også købe “aktier” i en kampagne, hvor provenuet er delt afhængigt af investeringen. De virus selv er normalt sendes ud som ’spray-og-bede’ spam mail-lister eller specifikt målrettede hacks, der udnytter sårbarheder.

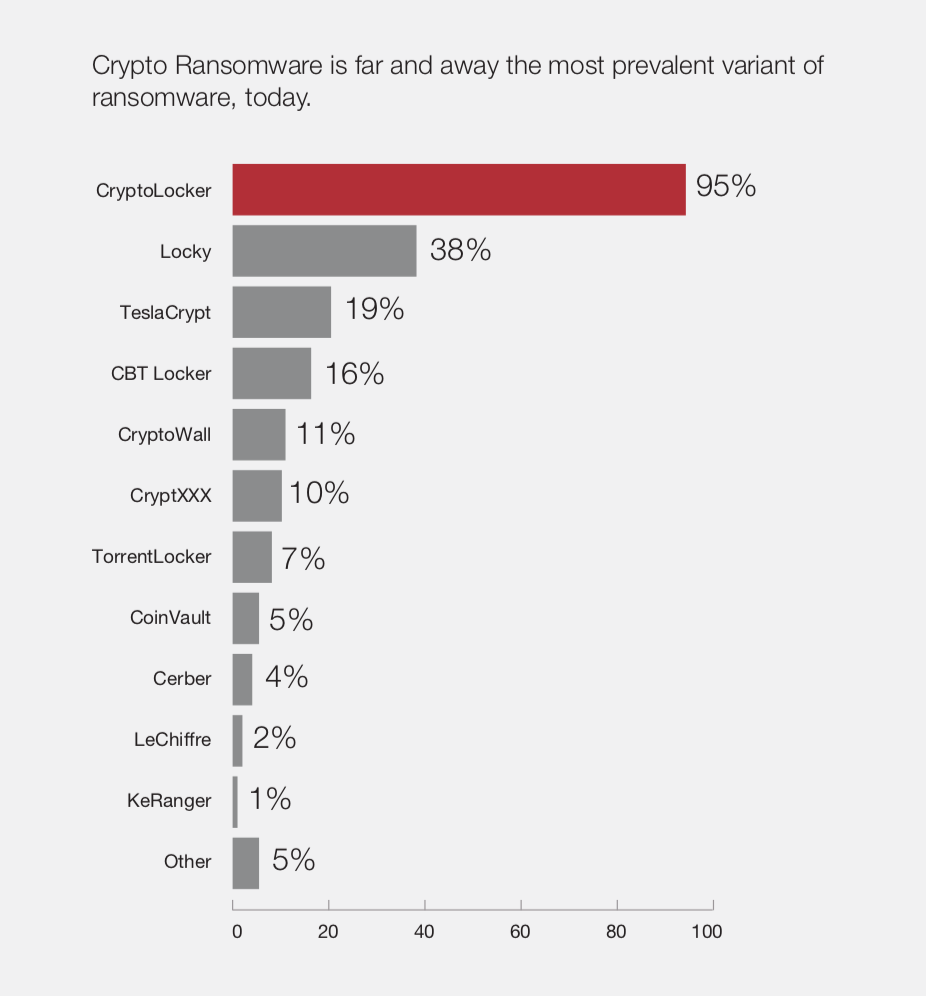

Kryptering: Der er generelt to typer af ransomware kryptering, den første er den såkaldte locker ransomware og den anden er crypto.

Skabet er den ældste form for ransomware, som stopper brugerinteraktion med en computer som regel i browseren. Disse ransomware stykker ofte efterligner regeringsorganer, ved hjælp af social engineering taktik til at tvinge penge fra skræmte brugere.

Crypto ransomware er den sort, vi ser oftere og oftere, dette indebærer kryptere værdifulde oplysninger gemt på computere, hvilket gør data ubrugelige, medmindre det er ukrypteret. WannaCry og NotPetya var begge krypto ransomware.

Betaling: Den vigtigste del af ransomware puslespil og man skulle tro det nemmeste. Typisk en Bitcoin tegnebog nøgle genereres eller lagt ud på en hjemmeside, en nem måde for anonym betaling. Men, det er ikke rosenrød Tilfælde af forkerte pung nøgler markedsføring eller pung nøgler blokeres er fælles. WannaCry, der udviklede en måde at generere unikke Bitcoin-nøgler på (blokeringsfri), havde en forholdsvis nem kill-switch som stoppede dens spredning.

Dekryptering: og ak, tragten er afsluttet – når betalingen er modtaget koden til at dekryptere dine filer sendes. I sidste ende dog ved at betale løsesum, du er kun opmuntre denne type aktivitet for at fortsætte.

2017 oplevede en stigning i Ransomware på skalaen, flere penge, flere mærker, flere angreb, og mere profil. Men, mange af angrebene stadig gjorde rookie fejl - disse fejl vil efter al sandsynlighed ikke stryges ud i fremtiden. IoT og stratificeringen af alt fra telefoner til køleskabe vil se 20.4 milliard enheder internetforbundet 2020 - kun øge vores modtagelighed for angreb.

Redaktionel note:

Fra tid til anden, SensorsTechForum funktioner gæst artikler af cybersikkerhed og INFOSEC ledere og entusiaster som dette indlæg. Udtalelserne i disse gæst stillinger, dog, er helt de af bidragydende forfatter, og kan afvige de SensorsTechForum.