Ny variant af Petya og Mischa ransomware har dukkede ud i det åbne, kaldet GoldenEye ransomware. Virussen krypterer harddiske, ligesom de tidligere varianter gjorde. Mange mener, det er en forbedret version af Mischa og Petya ransomware eftersom begge vira blev dekrypteret tilbage i august. Vi har besluttet at tage et kig på, hvordan GoldenEye Ransomware udfører et angreb på en harddisk og forklare en mulig løsning på dekryptering af drev krypteret med denne virus. I tilfælde af din harddisk eller SSD er blevet krypteret med GoldenEye ransowmare, vi kraftigt, at du læse følgende artikel og lære mere om det og metoder til at få adgang tilbage til din harddisk.

Ny variant af Petya og Mischa ransomware har dukkede ud i det åbne, kaldet GoldenEye ransomware. Virussen krypterer harddiske, ligesom de tidligere varianter gjorde. Mange mener, det er en forbedret version af Mischa og Petya ransomware eftersom begge vira blev dekrypteret tilbage i august. Vi har besluttet at tage et kig på, hvordan GoldenEye Ransomware udfører et angreb på en harddisk og forklare en mulig løsning på dekryptering af drev krypteret med denne virus. I tilfælde af din harddisk eller SSD er blevet krypteret med GoldenEye ransowmare, vi kraftigt, at du læse følgende artikel og lære mere om det og metoder til at få adgang tilbage til din harddisk.

Opdatering juli 2017: En ny GoldenEye Petya ransomware variant er blevet opdaget at være forbundet med den nyeste juni ransomware udbrud. Den virus har små ændringer fra den oprindelige. Mere information kan findes på denne web link.

Trussel Summary

| Navn | GoldenEye |

| Type | Ransomware |

| Kort beskrivelse | Mischa ransomware krypterer MBR. Hvis det mislykkes, GoldenEye ransomware kan kryptere filerne på kompromitteret enhedens drev. |

| Symptomer | Den ransomware viser en note tigger med “Du blev offer for GoldenEye ransomware!”. |

| Distributionsmetode | Spam e-mails, Vedhæftede filer, eksekverbare filer |

| Værktøj Detection |

Se, om dit system er blevet påvirket af malware

Hent

Værktøj til fjernelse af malware

|

| Brugererfaring | Tilmeld dig vores forum at diskutere GoldenEye. |

| Data Recovery Tool | Windows Data Recovery af Stellar Phoenix Varsel! Dette produkt scanner dine drev sektorer til at gendanne mistede filer, og det kan ikke komme sig 100% af de krypterede filer, men kun få af dem, afhængigt af situationen og uanset om du har omformateret drevet. |

GoldenEye Ransomware - Teknisk Analyse

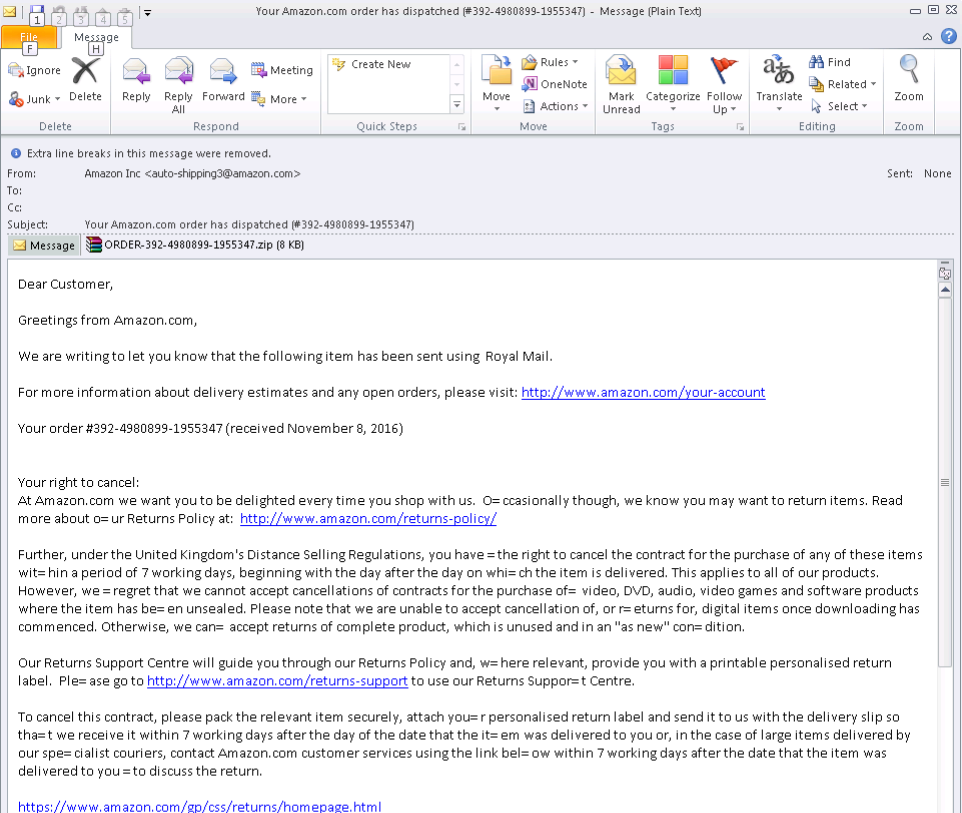

Svarende til Petya og Mischa vira, denne ene er også fra ransomware slags, betyder, at det extorts ofrene til at foretage en online betaling til gengæld for hvilke cyber-kriminelle vil give adgang til computeren. For at dette skal udføres, udnytte kits og .js (javascript kildekode) kan anvendes i en sammenrodet måde. Disse scripts vil sørge for, at computeren angrebet er inficeret med succes. Her er et eksempel på en phishing e-mail replikerende sådan skadeligt script som en form for tilknytning:

Så snart brugeren åbner den vedhæftede fil, den ransomware kan straks forårsage en genstart af systemet ved at dræbe vitale opgaver. På samme tid kan det ændre poster i registreringsdatabasen, mere specifikt firmware indstillinger, så den starter selv ved system start. Så snart virus er startet, det foregiver at være en harddisk reparation sekvens, giver denne falske skærm:

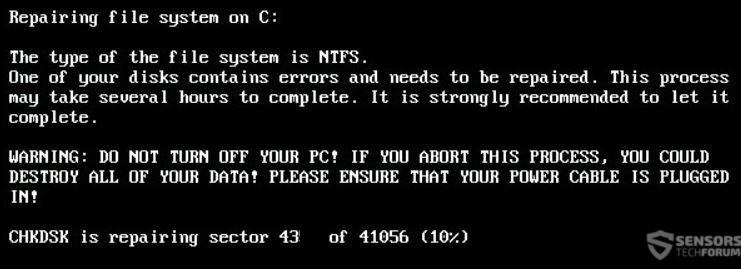

Hvad GoldenEye Ransomware faktisk gør i denne situation er, at den udfører kryptering på MBR af drevet, og efter at den er færdig det sætter det konventionelle lockscreen med "Tryk på en vilkårlig tast" funktion svarende til den Petya og Mischa vira:

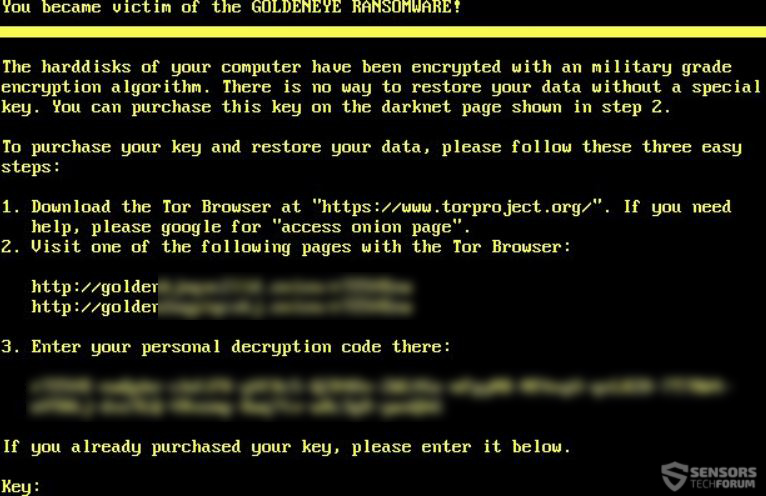

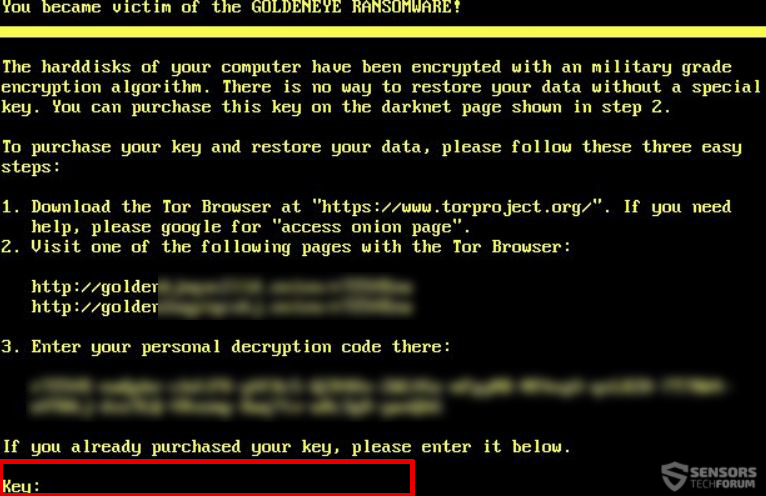

Hvis brugeren trykker på en tast han ført til en skærm, der har den løsesum notat af GoldenEye Ransomware, som er følgende:

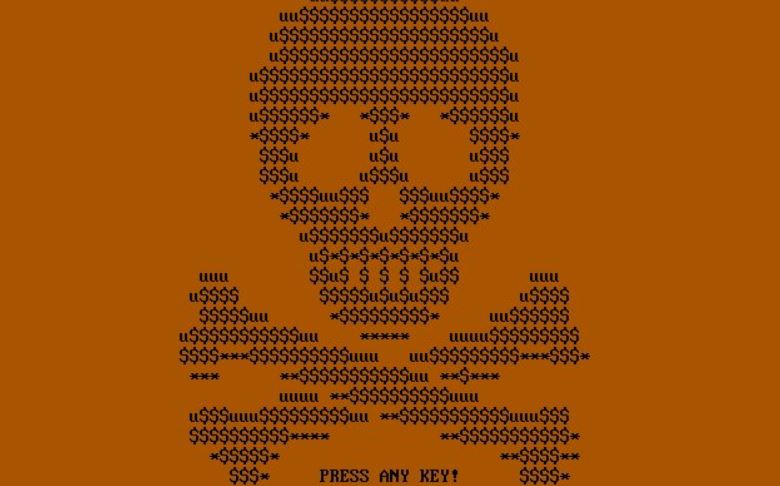

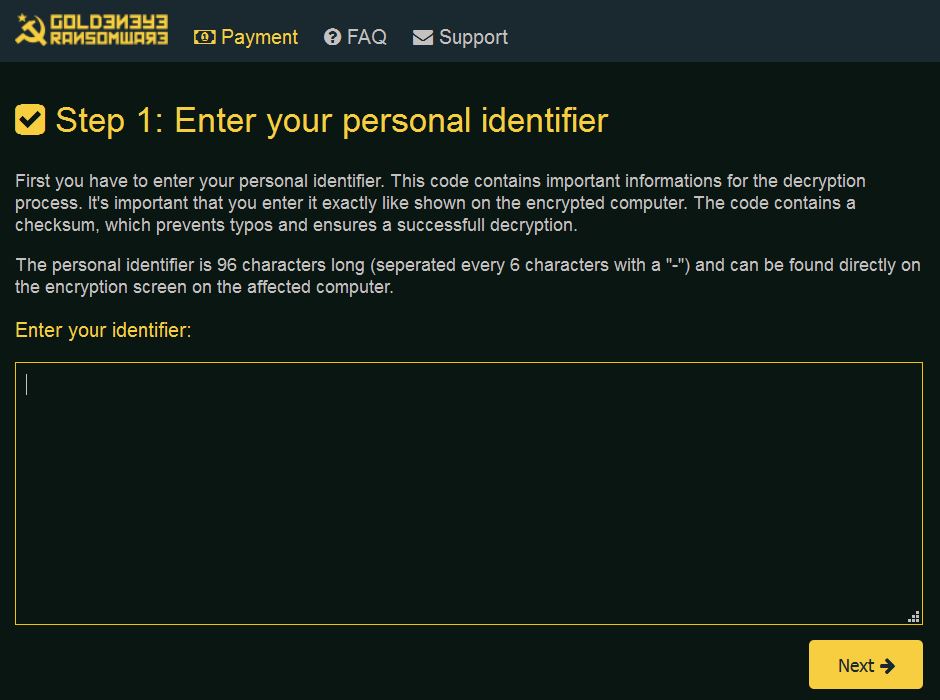

Efter offeret åbner web links, han førte til GoldenEye ransomware personlige webside, der har instruktioner til at indtaste en personlig dekrypteringsnøgle tidligere i lockscreen til identifikation:

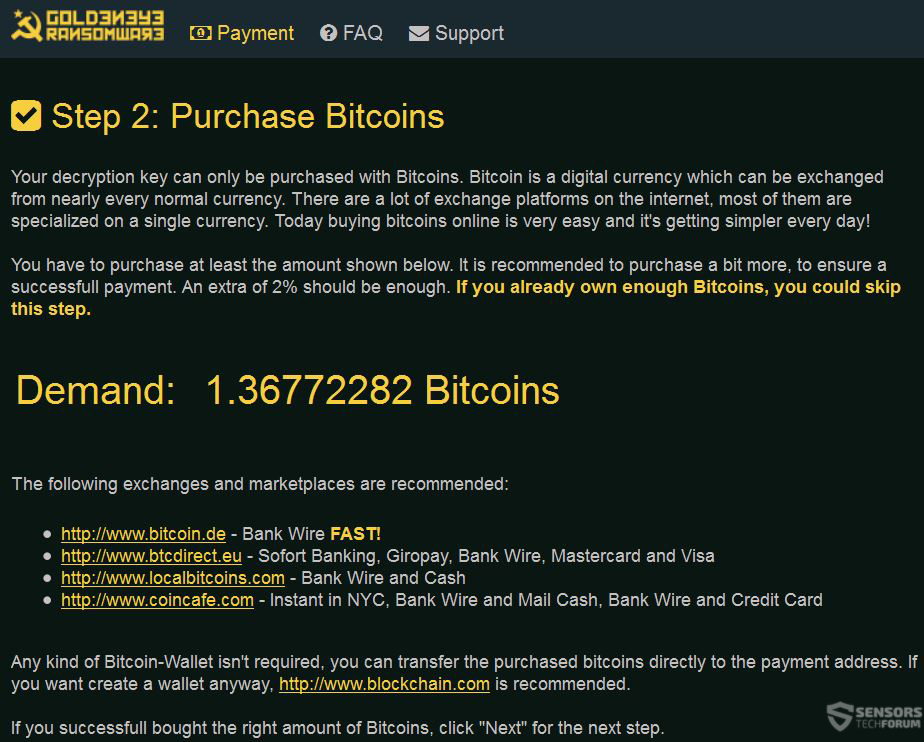

Efter dette, de ransomware anmodninger fra brugeren til at betale i Bitcoin, tilvejebringe yderligere betalingsinstrukser i et "Trin 2" side:

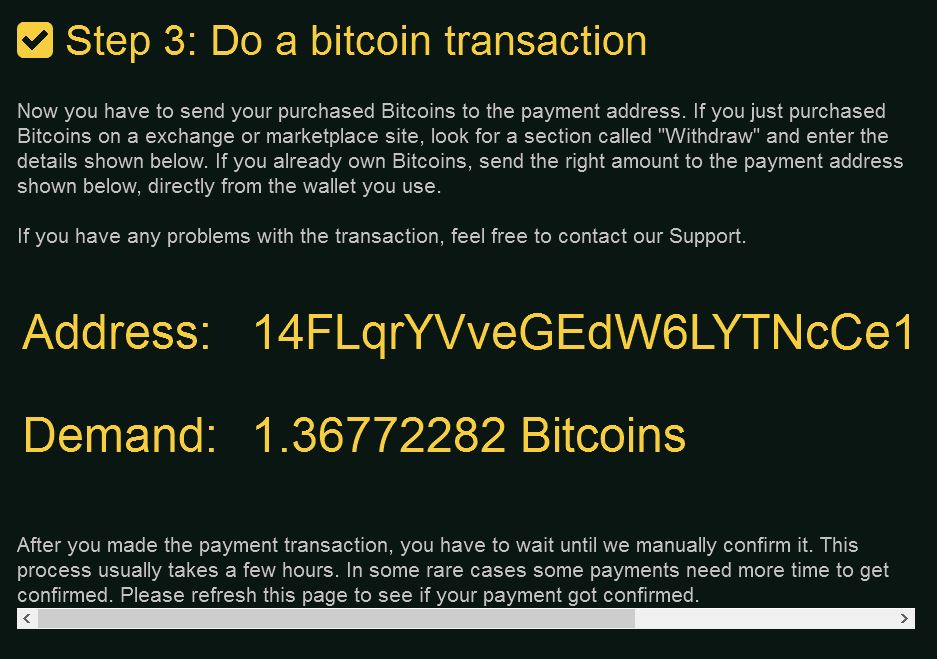

Efter dette er udført, Den GoldenEye ransomware giver en Bitcoin adresse til betaling.

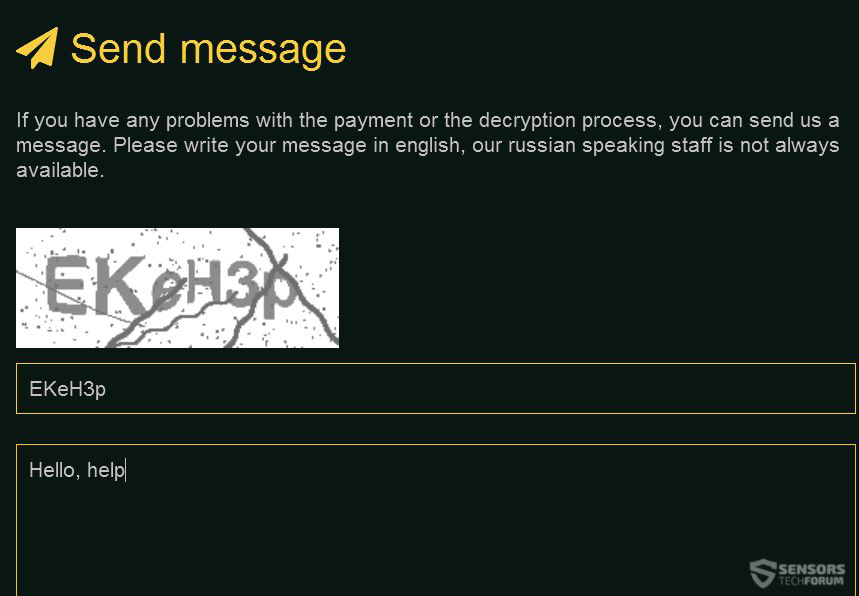

De cyber-kriminelle går så langt som at have en "kundesupport" for ofrene for virus:

Så, samlet og alle, virus er nu opdateret og foruden rettelser i malware, skurke kan også have fastsat krypteringsalgoritme, hvilket gør det vanskeligere at inddrive drev. Ikke kun dette, men GoldenEye ransomware har endda captcha identifikation på deres hjemmeside, hvilket antyder, at dette er en meget velorganiseret virus af flere individer. Whatever the case may be, Vi opfordrer dig til ikke at betale nogen løsepenge til de cyber-kriminelle bag GoldenEye Ransomware og fokusere på at genoprette selv dit drev. En metode, der kan hjælpe dig med at rense din computer og dekryptering din harddisk er at forsøge at brug vejledningen nedenfor. De er ikke 100% garantere din drev bliver krypteret, men da GoldenEye er en variant af Petya og Mischa, de bare kunne arbejde. Også, huske på, at hvis du vil prøve en tredjepart decryptor hvis du følger instruktionerne herunder og proceduren kan være en risiko for dine filer så forsøge dem på eget ansvar. Good Luck og give os en tilbagemelding i kommentarfeltet nedenfor, hvis du lykkedes!

GoldenEye Ransomware - Alternativ dekryptering Instruktioner

forberedelsesfasen

At forsøge dekryptering drev af GoldenEye ransomware, du får brug for værktøjer til at arbejde med første:

- En skruetrækker, svarende til skrivebordet / laptop.

- En sikker computer, der scannes for malware og rengøres og har en ordentlig ransomware beskyttelse.

- Tålmodighed.

Først og fremmest, du skal vælge en sikker computer, hvorfra man kan scanne dine filer til at være en kraftfuld Windows-maskine, som også er sikret. Hvis du ikke er sikker på, at en computer, du vil bruge er sikret nok eller ikke anbefaler vi at følge disse trin for at sikre det:

1. Hent et avanceret malware beskyttelse program.

Spy Hunter scanner kun detektere trussel. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter

2. Download en program beskyttelse relevant ransomware.

3. Download en relevant cloud backup-program der sikkerhedskopier kopier af dine filer på en sikker server, og selv om din computer er berørt, vil du være beskyttet. For mere information kan du også tjekke en anden metoder til at sikkert gemme dine data her.

Efter fastgørelse af test-computer, du bør forberede det til dekryptering proces, der vil højst sandsynligt være langvarige. Derfor anbefaler vi at ændre strømindstillinger, så din dekryptering computeren ikke automatisk dvale eller sove, mens venstre dekryptere drevet.

→ Trin 1: Klik på batteriikonet i systembakken (ud for den digitale ur) i Windows og derefter klikke på Flere Strømstyring.

Trin 2:Menuen mægtige Strømstyring vises. I din magt plan klikke på Skift indstillinger.

Trin 3: I din plan indstillinger du sørge for at angive “Sluk skærmen” og “Sæt computeren på vågeblus” til “Aldrig” fra drop down minutter menu.

Trin 4: Klik på Gem ændringer og lukke den.

Dekryptering Phase

For dekrypteringsprocessen, Vi har skitseret en række ofte mødt drev migration scenarier, som kan være mulig mellem forskellige computere:

- Fra Laptop til Laptop uden ekstra komponenter.

- Fra skrivebordet til desktop uden ekstra komponenter.

- Fra Laptop til desktop med en SATA kabel, hvis skrivebordet har en forældet chipset.

- Fra Desktop til Laptop med en SATA kabel, hvis Laptop har en nyere chipset.

For at forenkle processen, anbefaler vi dig at vælge maskiner, der ikke kræver nogen ekstra kabler eller komponenter til det drev til at køre på dem. I tilfælde af at du ikke har en sådan mulighed, anbefaler vi at bruge en ekstern SATA-USB-adapter. Lad os begynde!

Dekryptering Phase

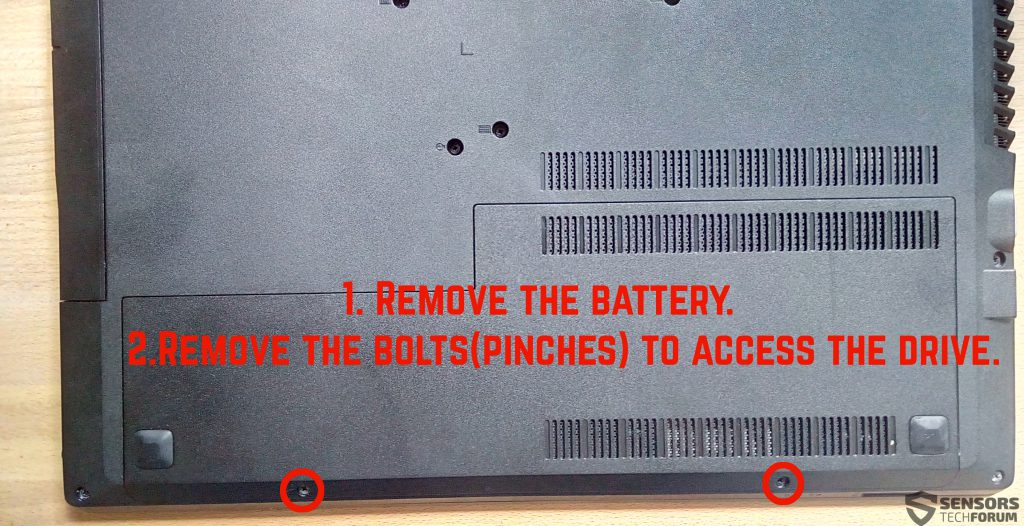

Trin 1: Fjern batteriet og strøm fra din bærbare computer. For stationære computere, du fjerne fjerne strømmen fra kontakten.

Trin 2: Med skruetrækkeren, skru sag, der bærer harddisken. For bærbare computere, bør du følge disse trin:

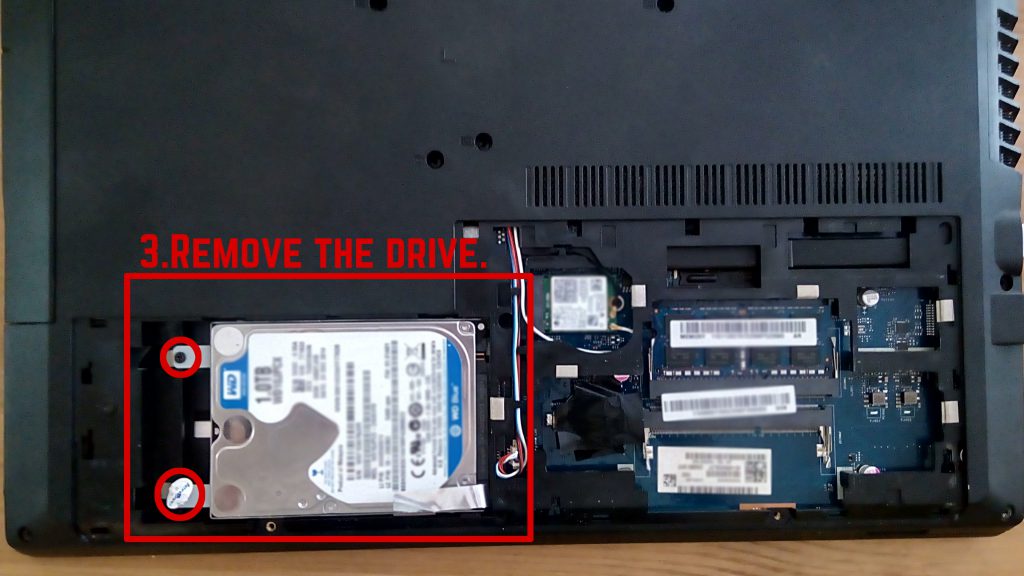

Trin 3: Fjern harddisken igen med skruetrækkeren. Det vil ligne den på billedet nedenfor:

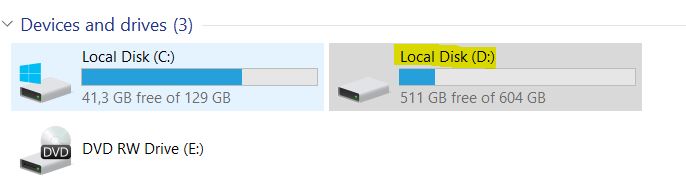

Trin 4: Plug-in harddisken på en sikker computer, der har en internetforbindelse og Windows installeret og skru det fast. Hvis den er tilsluttet direkte, harddisken bør detekteres af OS som en separat partition, ligner billedet nedenfor:

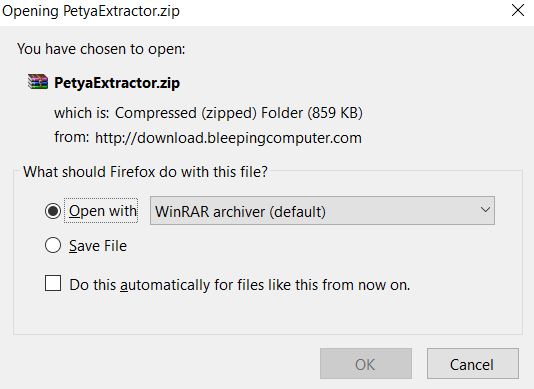

Trin 5: Hent og åbn arkiv over Petya Sector Extractor af Fabian Wosar ved at klikke på knappen nedenfor:

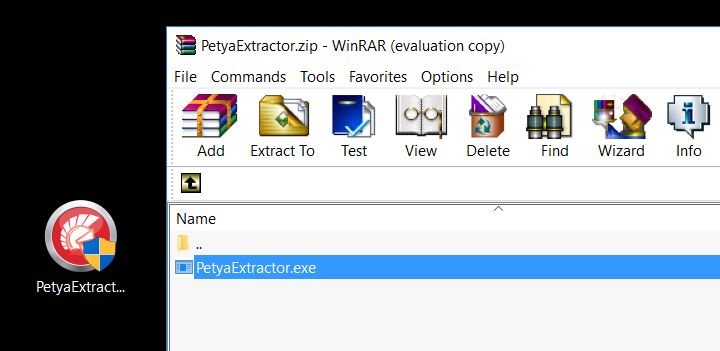

Trin 6: Åbn Petya Sector Extractor arkiv og pakke den på skrivebordet eller hvor som helst du finde behagelig at bruge det:

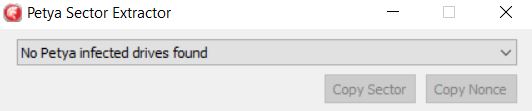

Trin 7: Åbn Petya Sector Extractor som administrator. Du bør se ligner følgende grænseflade, men med en detekteret drev, hvis du har tilsluttet det med succes:

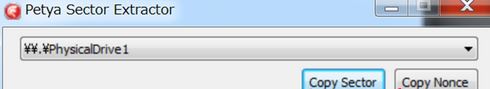

Trin 8: I tilfælde detekterer Petya Sector Extractor automatisk et drev, vil du se billedet nedenfor. Fra det, klik på "Kopier Sector" knap.

Trin 9: Når du har kopieret sektoren gå til følgende websted:

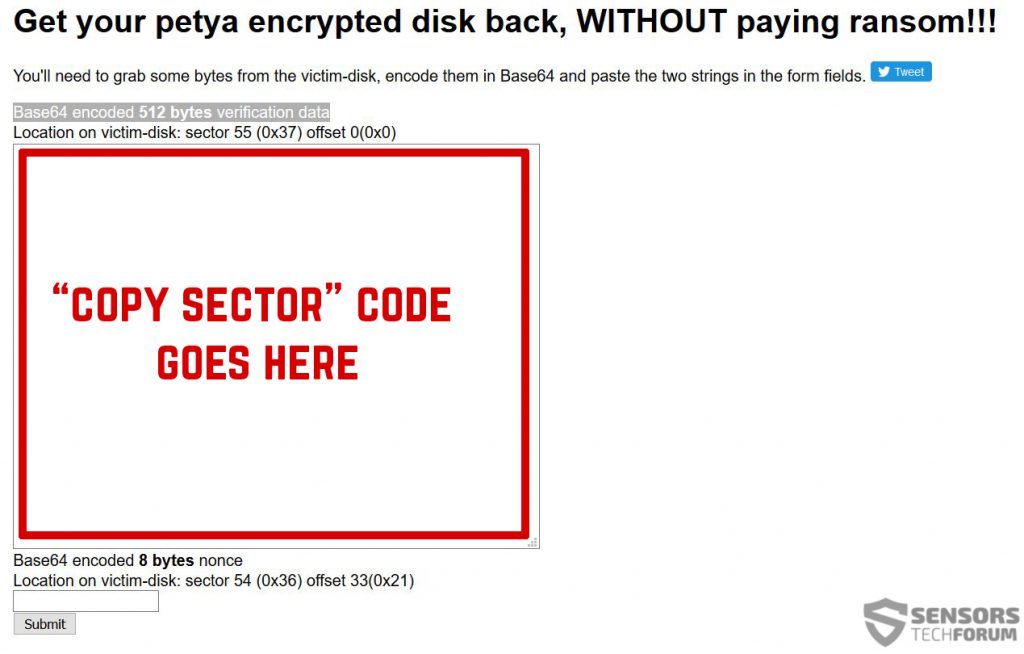

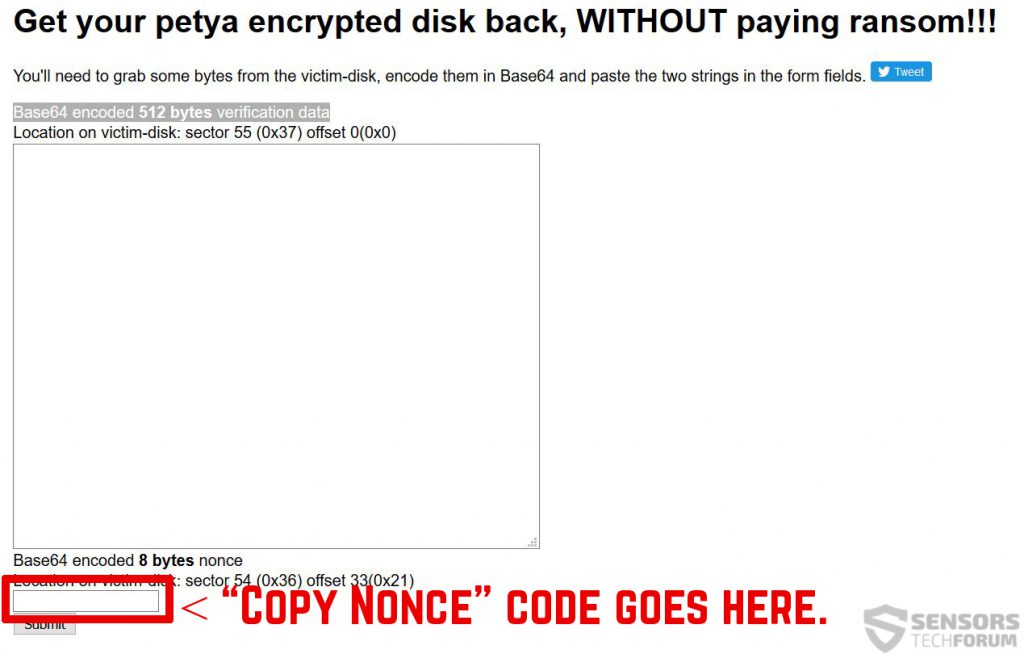

Derfra, indsætte sektor på mærket i rød firkant i billedet nedenfor (Det skal sige "Base64 kodet 512 bytes verifikation af data "):

Trin 10: Gentag den samme proces ved at klikke på knappen "Kopier nNår" siden af det og indsæt den i feltet markeret med rødt nedenfor:

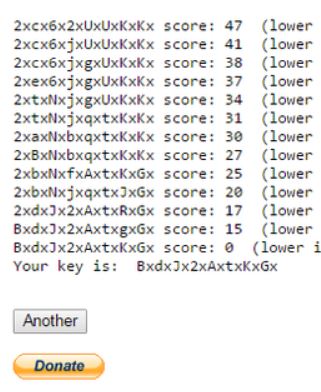

Trin 11: Når du har kopieret og indsat begge koder, klik på knappen Send. Processen med at frembringe en adgangskode kan tage nogen tid, men vil falde en dekrypteringsnøgle ved bunden:

screenshot Source: bleeping Computer

screenshot Source: bleeping Computer

sidste trin 12: Nu er alt du skal gøre er kopiere nøglen(adgangskode), indsætte krypterede drev tilbage i den inficerede computer og når du ser Petya lås skærm, Tryk på en vilkårlig tast og i det skærmbillede, der vises efter det (på billedet nedenfor), indtaste adgangskoden til dekryptering(i den grønne firkant i billedet nedenfor). Efter dette, alt skal afkodes.

GoldenEye Ransomware – Konklusion

Denne tutorial er muligvis ikke en succes for Petya yngre søstre Mischa og GoldenEye. Men det er vigtigt at stadig forsøge ant prøve at bruge disse instruktioner, hvorefter forlader os en kommentar nedenfor hvis dette har fungeret for dig. Men under alle omstændigheder, vi råde dig til ikke at betale Bitcoins til skaberne af disse vira, fordi de vil gøre dem endnu sværere at blive afkodet næste gang de inficere brugerne. Hvid venter på en decryptor som hvis de frigives, vil blive forbundet i denne artikel, kan du læse følgende stykker på hvordan du beskytter dig fra ransomware virus:

Sådan Ordentligt Åbn Js filer (JavaScript Skjult Virus)

Sensorstechforum s Ransomware Protection Tips

Sikker Sikring dine data i fremtiden

- Trin 1

- Trin 2

- Trin 3

- Trin 4

- Trin 5

Trin 1: Scan efter GoldenEye med SpyHunter Anti-Malware Tool

Automatisk fjernelse af ransomware - Videoguide

Trin 2: Uninstall GoldenEye and related malware from Windows

Her er en metode i nogle få nemme trin, der bør være i stand til at afinstallere de fleste programmer. Uanset om du bruger Windows 10, 8, 7, Vista eller XP, disse skridt vil få arbejdet gjort. At trække det program eller dets mappe til papirkurven kan være en meget dårlig beslutning. Hvis du gør det, stumper og stykker af programmet er efterladt, og det kan føre til ustabile arbejde på din PC, fejl med filtypen foreninger og andre ubehagelige aktiviteter. Den rigtige måde at få et program fra din computer er at afinstallere det. For at gøre dette:

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Trin 3: Rens eventuelle registre, oprettet af GoldenEye på din computer.

De normalt målrettede registre af Windows-maskiner er følgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Du kan få adgang til dem ved at åbne Windows Registry Editor og slette eventuelle værdier, skabt af GoldenEye der. Dette kan ske ved at følge trinene nedenunder:

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Inden start "Trin 4", be om boot tilbage til normal tilstand, hvis du er i øjeblikket i fejlsikret tilstand.

Dette vil gøre det muligt for dig at installere og brug SpyHunter 5 succesfuld.

Trin 4: Start din pc i fejlsikret tilstand for at isolere og fjerne GoldenEye

Trin 5: Prøv at gendanne filer, der er krypteret af GoldenEye.

Metode 1: Brug STOP Decrypter af Emsisoft.

Ikke alle varianter af denne ransomware kan dekrypteres gratis, men vi har tilføjet den decryptor bruges af forskere, der ofte opdateret med de varianter, der i sidste ende blive dekrypteret. Du kan prøve og dekryptere dine filer ved hjælp nedenstående vejledning, men hvis de ikke arbejde, så desværre din variant af ransomware virus er ikke dekrypteres.

Følg instruktionerne nedenfor for at bruge Emsisoft Decrypter og dekryptere dine filer gratis. Du kan downloade Emsisoft dekryptering værktøj knyttet her og derefter følge trinene nedenfor tilvejebragte:

1 Højreklik på Decrypter og klik på Kør som administrator som vist nedenfor:

2. Enig med licensbetingelserne:

3. Klik på "Tilføj mappe" og derefter tilføje de mapper, hvor du ønsker filerne dekrypteret som vist nedenunder:

4. Klik på "Dekryptér" og vente på dine filer, der skal afkodes.

Note: Kredit til decryptor går til Emsisoft forskere, der har gjort det gennembrud med denne virus.

Metode 2: Brug datagendannelsessoftware

Ransomware-infektioner og GoldenEye sigter mod at kryptere dine filer ved hjælp af en krypteringsalgoritme, som kan være meget vanskeligt at dekryptere. Det er derfor, vi har foreslået en data recovery metode, der kan hjælpe dig med at gå rundt direkte dekryptering og forsøge at gendanne dine filer. Husk, at denne metode ikke kan være 100% effektiv, men kan også hjælpe dig lidt eller meget i forskellige situationer.

Du skal blot klikke på linket og på hjemmesidens menuer øverst, vælge data Recovery - Guiden til gendannelse af data til Windows eller Mac (afhængigt af dit operativsystem), og download og kør derefter værktøjet.

GoldenEye-FAQ

Hvad er GoldenEye Ransomware?

GoldenEye er en ransomware infektion - den ondsindede software, der lydløst kommer ind på din computer og blokerer enten adgang til selve computeren eller krypterer dine filer.

Mange ransomware-vira bruger sofistikerede krypteringsalgoritmer til at gøre dine filer utilgængelige. Målet med ransomware-infektioner er at kræve, at du betaler en løsepenge-betaling for at få adgang til dine filer tilbage.

What Does GoldenEye Ransomware Do?

Ransomware er generelt en ondsindet software der er designet for at blokere adgangen til din computer eller filer indtil en løsesum er betalt.

Ransomware-virus kan også beskadige dit system, korrupte data og slette filer, resulterer i permanent tab af vigtige filer.

How Does GoldenEye Infect?

Via flere måder.GoldenEye Ransomware inficerer computere ved at blive sendt via phishing-e-mails, indeholder virus vedhæftning. Denne vedhæftning maskeres normalt som et vigtigt dokument, lignende En faktura, bankdokument eller endda en flybillet og det ser meget overbevisende ud for brugerne.

Another way you may become a victim of GoldenEye is if you download et falsk installationsprogram, crack eller patch fra et websted med lavt omdømme eller hvis du klikker på et viruslink. Mange brugere rapporterer at få en ransomware-infektion ved at downloade torrents.

How to Open .GoldenEye files?

Du can't uden en dekryptering. På dette tidspunkt, den .GoldenEye filer er krypteret. Du kan kun åbne dem, når de er dekrypteret ved hjælp af en specifik dekrypteringsnøgle til den bestemte algoritme.

Hvad skal man gøre, hvis en dekryptering ikke virker?

Gå ikke i panik, og sikkerhedskopiere filerne. Hvis en dekrypter ikke dekrypterede din .GoldenEye filer med succes, så fortvivl ikke, fordi denne virus stadig er ny.

Kan jeg gendanne ".GoldenEye" Filer?

Ja, undertiden kan filer gendannes. Vi har foreslået flere filgendannelsesmetoder det kunne fungere, hvis du vil gendanne .GoldenEye filer.

Disse metoder er på ingen måde 100% garanteret, at du vil være i stand til at få dine filer tilbage. Men hvis du har en sikkerhedskopi, dine chancer for succes er meget større.

How To Get Rid of GoldenEye Virus?

Den sikreste måde og den mest effektive til fjernelse af denne ransomware-infektion er brugen a professionelt anti-malware program.

Det vil scanne efter og lokalisere GoldenEye ransomware og derefter fjerne det uden at forårsage yderligere skade på dine vigtige .GoldenEye-filer.

Kan jeg rapportere Ransomware til myndigheder?

Hvis din computer blev inficeret med en ransomware-infektion, du kan rapportere det til de lokale politiafdelinger. Det kan hjælpe myndigheder overalt i verden med at spore og bestemme gerningsmændene bag den virus, der har inficeret din computer.

Nedenfor, Vi har udarbejdet en liste med offentlige websteder, hvor du kan indgive en rapport, hvis du er offer for en cyberkriminalitet:

Cybersikkerhedsmyndigheder, ansvarlig for håndtering af ransomware-angrebsrapporter i forskellige regioner over hele verden:

Tyskland - Officiel portal for det tyske politi

Forenede Stater - IC3 Internet Crime Complaint Center

Storbritannien - Action svig politi

Frankrig - Indenrigsministeriet

Italien - Statens politi

Spanien - Nationalt politi

Holland - Retshåndhævelse

Polen - Politi

Portugal - Justitspolitiet

Grækenland - Enhed om cyberkriminalitet (Hellenske politi)

Indien - Mumbai-politiet - CyberCrime-undersøgelsescelle

Australien - Australsk High Tech Crime Center

Rapporter kan besvares inden for forskellige tidsrammer, afhængigt af dine lokale myndigheder.

Kan du stoppe Ransomware i at kryptere dine filer?

Ja, du kan forhindre ransomware. Den bedste måde at gøre dette på er at sikre, at dit computersystem er opdateret med de nyeste sikkerhedsrettelser, bruge et velrenommeret anti-malware program og firewall, sikkerhedskopiere dine vigtige filer ofte, og undgå at klikke videre ondsindede links eller downloade ukendte filer.

Can GoldenEye Ransomware Steal Your Data?

Ja, i de fleste tilfælde ransomware vil stjæle dine oplysninger. It is a form of malware that steals data from a user's computer, krypterer det, og kræver derefter en løsesum for at dekryptere den.

I mange tilfælde, den malware forfattere eller angribere vil true med at slette data eller udgive det online medmindre løsesummen er betalt.

Kan Ransomware inficere WiFi?

Ja, ransomware kan inficere WiFi-netværk, da ondsindede aktører kan bruge det til at få kontrol over netværket, stjæle fortrolige data, og låse brugere ud. Hvis et ransomware-angreb lykkes, det kan føre til tab af service og/eller data, og i nogle tilfælde, økonomiske tab.

Skal jeg betale Ransomware?

Nej, du bør ikke betale ransomware-afpressere. At betale dem opmuntrer kun kriminelle og garanterer ikke, at filerne eller dataene bliver gendannet. Den bedre tilgang er at have en sikker backup af vigtige data og være opmærksom på sikkerheden i første omgang.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, hackerne kan stadig have adgang til din computer, data, eller filer og kan fortsætte med at true med at afsløre eller slette dem, eller endda bruge dem til at begå cyberkriminalitet. I nogle tilfælde, de kan endda fortsætte med at kræve yderligere løsepengebetalinger.

Kan et Ransomware-angreb opdages?

Ja, ransomware kan detekteres. Anti-malware-software og andre avancerede sikkerhedsværktøjer kan opdage ransomware og advare brugeren når det er til stede på en maskine.

Det er vigtigt at holde sig ajour med de seneste sikkerhedsforanstaltninger og at holde sikkerhedssoftware opdateret for at sikre, at ransomware kan opdages og forhindres.

Bliver ransomware-kriminelle fanget?

Ja, ransomware-kriminelle bliver fanget. Retshåndhævende myndigheder, såsom FBI, Interpol og andre har haft succes med at opspore og retsforfølge ransomware-kriminelle i USA og andre lande. I takt med at ransomware-trusler fortsætter med at stige, det samme gør håndhævelsesaktiviteten.

About the GoldenEye Research

Indholdet udgiver vi på SensorsTechForum.com, this GoldenEye how-to removal guide included, er resultatet af omfattende forskning, hårdt arbejde og vores teams hengivenhed til at hjælpe dig med at fjerne den specifikke malware og gendanne dine krypterede filer.

Hvordan udførte vi undersøgelsen af denne ransomware?

Vores forskning er baseret på en uafhængig undersøgelse. Vi er i kontakt med uafhængige sikkerhedsforskere, og som sådan, vi modtager daglige opdateringer om de seneste malware- og ransomware-definitioner.

Endvidere, the research behind the GoldenEye ransomware threat is backed with VirusTotal og NoMoreRansom projekt.

For bedre at forstå ransomware-truslen, Se venligst følgende artikler, som giver kyndige detaljer.

Som et sted, der siden har været dedikeret til at levere gratis fjernelsesinstruktioner for ransomware og malware 2014, SensorsTechForum's anbefaling er at Vær kun opmærksom på pålidelige kilder.

Sådan genkendes pålidelige kilder:

- Kontroller altid "Om os" hjemmeside.

- Profil af indholdsskaberen.

- Sørg for, at rigtige mennesker er bag webstedet og ikke falske navne og profiler.

- Bekræft Facebook, LinkedIn og Twitter personlige profiler.

hej er du idé, hvis disken er en skive af NAS ?

Notebook har inficeret NAS, du tror notesbog er herre over NAS ?

med dig metode , jeg ve test NAS men softwaren ingen disk inficeret…

mange tak