Der er en ny botnet øjeblikket rettet mod Linux-servere, der kører sårbare webmin applikationer. Den botnet er blevet kaldt Roboto.

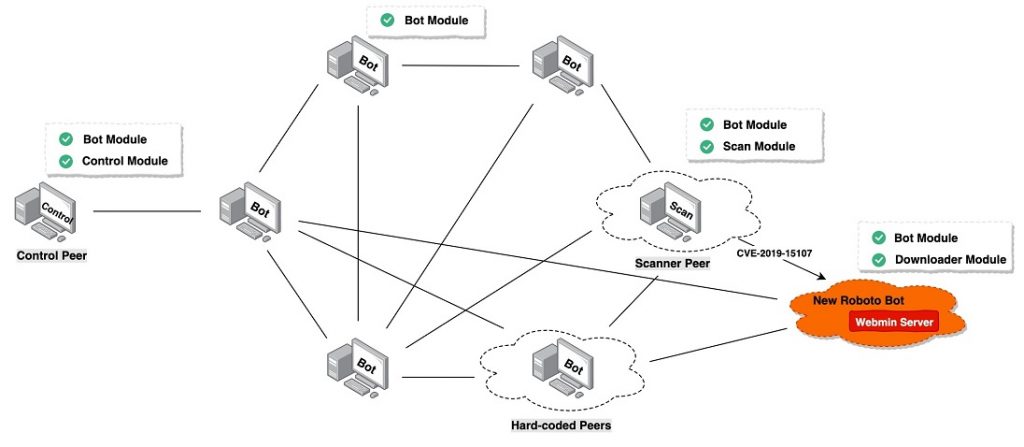

Netlab forskerne var i stand til at opfange de Downloader og Bot moduler af botnet, og de mener, at det også har en sårbarhed scanning modul og et P2P (peer-to-peer) styremodul.

Roboto blev først observeret i sommeren, og dens udseende er forbundet med Webmin sårbarhed, kendt som CVE-2019-15.107. I august, det blev klart, at Webmin, et web-baseret program til systemadministratorer af Unix-baserede systemer (Linux, FreeBSD, eller OpenBSD servere), indeholder en bagdør, der kan gøre det muligt for fjernangribere at udføre ondsindede kommandoer med root-privilegier. Et kompromitteret system kunne senere bruges til at navigere yderligere angreb mod de systemer, der forvaltes gennem Webmin.

Da CVE-2019-15.107 er let at udnytte og påvirker en lang række systemer, angreb baseret på det begyndte kort efter fejl blev afsløret. Tilsyneladende, en af de første angreb baseret på denne sårbarhed blev udført af den Roboto botnettet. Den botnet har været rettet mod webmin servere for de seneste tre måneder, hvilket ikke er overraskende. Netlab sikkerhedseksperter siger, at formålet med botnet operatører har været ekspansion og raffinement.

Roboto Botnet funktionaliteter

Netlab siger at botnet understøtninger 7 primære funktioner, herunder omvendt shell, selvstændig afinstallere, indsamle oplysninger proces netværk og bot oplysninger, udførelse systemkommandoer, kører krypterede filer er angivet i URL'er, udføre DDoS-angreb. Men, det er ikke alt. Botnettet udnytter også Curve25519, Ed25519, TE, SHA256, HMAC-SHA256 og andre algoritmer ”at sikre integriteten og sikkerheden af dens komponenter og P2P-netværk, skabe den tilsvarende Linux selvstartende script baseret på målsystemet, og skjule sine egne filer og processer navn for at få vedholdenhed kontrol."

Selvom Roboto har et DDoS-funktionalitet, det er ikke dens primære mål, og forskerne er stadig at finde ud af botnet sande formål.

Som for peer-to-peer (P2P) struktur, det er noget sjældent set i sådanne botnet. De eneste botnet der brugte denne struktur er Hajime og Hide'N'Seek. I første omgang opdaget i oktober 2016, Hajime bruges usikrede enheder med åbne Telnet porte og standard passwords, og delte nogle ligheder med Mirai. Men, den vigtigste forskel til Mirai er, at Hajime blev bygget på et peer-to-peer-netværk, hvorimod Mirai brugte hardcodede adresser for C&C server.

Den Hide'N'Seek botnet også brugt en specialbygget P2P kommunikationsmodul til at sprede sig. Den botnet inficeret målrettet IoT-enheder med svag sikkerhed ved hjælp af en meget kompleks infiltration modul. Det fremhævede flere stealth beskyttelse teknikker, som forhindrede sikkerhedsapplikationer og tjenester fra at opdage malware infektioner.

Det er værd at nævne, at bestræbelser på at tage ned Hajime botnet ikke var en succes, og nogle siger det er stadig aktiv, med 40,000 inficerede enheder dagligt. Som for Roboto, dens størrelse er endnu ikke fastlagt, men forskerne mener, det er ikke større end Hajime.