Los piratas informáticos están aprovechando una novela mensajes de phishing técnica que se utiliza para entregar el malware peligroso para los equipos de destino.

Los hackers están creando sitios especiales y el envío de mensajes de correo electrónico que están diseñados en consecuencia. Es muy posible que los hackers son muy experimentados, ya que han copiado el diseño típico mensaje de error.

Seguridad Certificados Campaña global de phishing utilice para movilizar troyanos

Una nueva táctica phishing potenciar sus diferentes cargas útiles de Troya ha sido detectado por los investigadores de seguridad. No hay información disponible acerca de la identidad del grupo - anticipamos que son lo suficientemente experimentado para haber creado esta nueva estrategia. Los hackers están creando especial mensajes de phishing y sitios que los errores del navegador imitar común y un sistema operativo similar a las notificaciones. Esto significa que los sitios serán alojados en los nombres de dominio que suenan muy similares a los servicios y las empresas que se muestran.

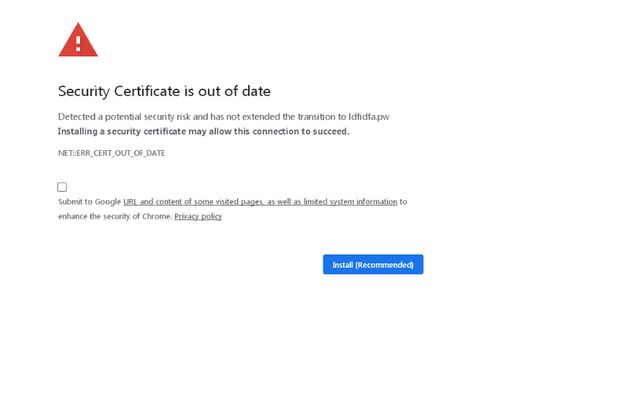

He aquí un ejemplo de un error de exploración asociado a un certificado de seguridad:

Los enlaces a los sitios y los correos electrónicos se pueden enviar utilizando diferentes mecanismos. Esto incluye el hospedaje de páginas de destino que se aloja en los nombres de dominio que suenan muy similares a las empresas que se hicieron pasar por. Pueden estar vinculados en diferentes comunidades en línea - foros en línea, salas de chat, las redes sociales y etc..

Cuando página parecido a se abrió por las víctimas una notificación de error se mostrará que se pedirá a los usuarios “actualizar” las definiciones. Se trata de una ubicación intencional - el contenido se coloca en un iframe que carga un código JavaScript alojado en un sitio de terceros. Esto significa que la infección se cargan desde otro dominio, mientras que al mismo tiempo los usuarios no verán un cambio de dirección. Si las víctimas interactúan con la página se muestra un malware se descargará en su ordenador. En este momento hay dos amenazas particulares que se entregan a través de esta mecánica - la Cobra Mac Troya para MacOS y la Buerak de Troya para Windows.