Este artículo ha sido creado con el fin de ayudarle al explicar a usted cómo quitar el popular 2021 estafas de phishing que puede ser encontrado a través de mensajes de correo electrónico.

Este artículo ha sido creado con el fin de ayudarle al explicar a usted cómo quitar el popular 2021 estafas de phishing que puede ser encontrado a través de mensajes de correo electrónico.

Nuestra 2021 guía de estafas de phishing revela todos los intentos de phishing populares que se han reportado en contra de los servicios individuales. Revelamos algunos de los esquemas de tendencias principales que se pueden extraer tanto información sensible de las víctimas o secuestrar su dinero - tanto en moneda real y criptomoneda. Continúe leyendo para aprender cómo protegerse.

Resumen de amenazas

| Nombre | Estafa de phishing |

| Escribe | Estafa |

| Descripción breve | Piratas informáticos en 2021 seguir confiando en las estafas de phishing para manipular a las víctimas para que proporcionen información confidencial. Tales delitos están relacionados con el chantaje., abuso financiero, y manipulación, y puede tomar diferentes formas. |

| Los síntomas | Recibir mensajes de correo electrónico de aspecto familiar, acceder a sitios web extraños, comportamiento anormal del navegador. |

| Método de distribución | mensajes de correo electrónico, notificaciones de mensajería instantánea, ventanas emergentes en el navegador |

| Herramienta de detección |

Ver si su sistema ha sido afectado por malware

Descargar

Herramienta de eliminación de software malintencionado

|

Experiencia de usuario | Unirse a nuestro foro para hablar sobre Phishing. |

2021 Tendencias de las estafas de phishing

Análisis experto de múltiples fuentes, así como nuestro propio análisis, muestra que en 2021 las campañas de phishing van a estar en aumento. Como resultado de la pandemia mundial de COVID-19 los delincuentes informáticos enviarán ofertas publicitarias falsas a través de mensajes de correo electrónico. Debido a la pérdida de empleos, muchos ciudadanos buscan trabajo y a los delincuentes, esto presenta una gran oportunidad para crear nuevas campañas.

Los mensajes de phishing se crean junto con sitios web especialmente creados que se alojan en nombres de dominio que suenan similares a los servicios y empresas que están representados.. Agregando esto, los mensajes de phishing pueden ser uno de los siguientes:

- Ofertas de trabajo falsas

- Vacunas falsas de Covid-19

- Notificaciones falsas

El otro tipo de contenido de phishing que preparan los piratas informáticos es una notificación diseñada para presentar programas de vacunación., las ofertas, e información. Estafas en 2021 que están relacionados con estas áreas también pueden usar otros tipos de tipos de contenido web: Medio social, portales clasificados, Sitios de citas, y etc.

Todos estos mensajes de phishing tienen como objetivo recopilar información personal sobre los usuarios, que se puede utilizar para diversos delitos como el chantaje y el abuso financiero.

En los últimos años, los delincuentes informáticos también han comenzado a depender en gran medida de clientes de mensajería instantánea Juntos con Medio social sitios y aplicaciones. La táctica familiar de manipulación social la realizan los criminales — usan identidades falsas, contenido secuestrado, e imágenes falsas para obligar a las víctimas a abrir enlaces. Con las vacunas COVID-19 y las ofertas de trabajo falsas, las víctimas serán manipuladas para que entreguen su información a través de ellas..

2021 Las estafas de phishing - Información general y principales métodos de distribución

todos los populares 2021 estafas de phishing se despliegan a través de mensajes de correo electrónico como la táctica de distribución principal. Los destinatarios de las víctimas se enviarán los mensajes que se disfrazan de notificaciones legítimos de un servicio, programa, producto, u otra parte que se requiere cierto tipo de interacción. La mayoría de las veces, las estafas están relacionadas con la actividad de la cuenta., transacciones fraudulentas o recordatorios de restablecimiento de contraseña. Todas estas son razones legítimas para el envío de mensajes de actividad y como tal puede ser fácilmente confundido con las notificaciones reales. En casi todos los casos de nombres de dominio que suenan similares y certificados de seguridad (autofirmado, robado, o emitido por piratas informáticos) se llevará a cabo en las páginas de destino para confundir a los destinatarios que están visitando un sitio seguro. Además, el diseño de diseño legítimo, elementos, y el contenido de texto se puede copiar de sitios legítimos.

Construcción y mantenimiento de sitios web falsos además, puede conducir a la entrega de mensajes de phishing. Son los mecanismos de entrega de la segunda etapa ya que los mensajes de correo electrónico enlaza con ellas. En muchos casos, Los piratas informáticos pueden colocarlos de forma independiente simplemente utilizando un cambio de una sola letra del nombre de dominio del servicio falsificado deseado.. Cada vez que un usuario de la computadora mistypes sin saberlo la dirección que va a ser redirigido a la dirección falsa.

Una alternativa a estos dos métodos es la dependencia de perfiles en redes sociales - Pueden ser robados, hackeado, o hecho por hackers. En general, cientos y miles de perfiles generarán publicaciones predefinidas, mensajes privados, e información de perfil con los enlaces de estafas de phishing. Para coordinar estas ondas de atacar a los criminales suelen adquirir botnets de ordenadores infectados y bases de datos de credenciales de la cuenta de usuario hackeado. El uso de herramientas y scripts automatizados que llevan a cabo la entrega estafa necesaria.

Estafas de phishing, especialmente algunos de los ejemplos más populares, también puede ser redirigido desde secuestradores de navegador los cuales son peligrosos plugins hechas para los navegadores web más populares. Pueden encontrarse cargados en los repositorios relevantes con comentarios de usuarios falsos y credenciales de desarrollador que ofrecen mejoras como nuevas características y optimizaciones de rendimiento. Su principal objetivo es redirigir las víctimas a la página de destino de suplantación de identidad en este caso particular. modificaciones habituales incluyen la página de inicio por defecto, nueva página pestañas, y motor de búsqueda.

Varios portadores de carga útil infectados También puede ser anfitriones de los ataques de phishing. Dos ejemplos populares son los siguientes:

- Documentos maliciosos - Los delincuentes pueden incrustar los guiones necesarios que redirigir a los usuarios a la estafa de phishing en los documentos en todos los formatos de archivo populares: documentos de texto enriquecido, archivos de texto, presentaciones y bases de datos. Los enlaces a las páginas pueden ser colocados en los contenidos multimedia o interactivos o automáticamente abierta cuando se abren los archivos. En algunos casos, los documentos pueden generar un mensaje de notificación solicitando que se ejecuten los scripts integrados para “ver correctamente” el documento o para habilitar la funcionalidad embebida. Si esto se permite que el código de redirección se activará.

- Los instaladores de software instaladores de aplicaciones El código de instalación de redirección también se puede insertar de programas populares -. En general, Se elige el software que suelen descargar los usuarios finales.: suites creatividad, utilidades del sistema, productividad, y aplicaciones de oficina, etc.. Tan pronto como se inicia el instalador o el proceso de instalación ha terminado de una ventana del navegador o un dentro de la aplicación se abrirá con la pestaña de la página de destino de suplantación de identidad. Los instaladores pueden programarse para seguir corriendo sólo hasta que la interacción del usuario relevante ha sido registrado.

Ya existe infecciones de malware puede provocar, además, la visualización de la página de aterrizaje de suplantación de identidad. Este suele ser el caso con clientes de caballos de Troya. Establecerán una conexión segura y constante a un servidor controlado por piratas informáticos y permitirán a los operadores espiar a las víctimas., superar el control de sus ordenadores y también secuestrar información. Tan pronto como el control de las máquinas se ha adquirido los hackers pueden abrir automáticamente la ventana del navegador o cuando ciertos eventos son llamados por los usuarios de la víctima.

páginas web hackeados de los servicios, portales de descarga, sitios de noticias, y otras áreas visitadas con frecuencia mostrarán principalmente páginas de destino de phishing o provocarán infecciones de virus. Los ataques de phishing también se pueden realizar a través de servicios de uso común, uno de los ejemplos más conocidos es el BaseCamp octubre 2020 ataque. Fue un golpe devastador contra esta plataforma de colaboración en línea, ya que el ataque de phishing también ha provocado infecciones por virus troyanos y ransomware.

No muchos usuarios realmente no saben qué hacer cuando se encuentran con un enlace de estafa de phishing. El mejor consejo que podemos darte es seguir estos pasos:

- Lista negra –Incluya la lista negra del sitio de phishing en su software de seguridad (antivirus y / o firewall), para que no se pueda acceder a él ni directamente ni a través de redireccionamientos y enlaces.

- Evitar — En muchos casos, cuando el sitio de phishing, formar, redirigir, barra de herramientas, o se accede a otro formulario que proporciona información sobre la parte detrás. Esto puede ayudar a filtrar otras amenazas similares..

- Informe — Las estafas se pueden informar a los proveedores de software de seguridad, o alternativamente, a agencias gubernamentales. Se encuentran los pasos que pueden dar los ciudadanos estadounidenses en una página especial.

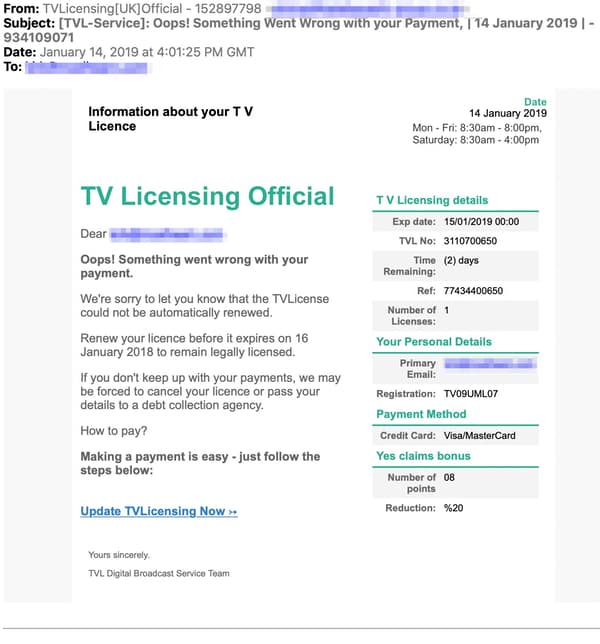

2021 Estafas de phishing #1 - Apple estafa Pago

estafas relacionadas con manzana se encuentran entre los más ampliamente distribuida en 2019, 2020, y 2021 que es visto como una continuación de la 2018 campañas que se establecieron en contra usuarios de Apple ID. A principios de este año, Hemos recibido varios informes de tácticas de phishing que intentan obligar a las víctimas a creer que han recibido un mensaje legítimo de la empresa.. El medio de elección es una vez más mensajes de correo electrónico que están diseñadas para aparecer como ser enviado por los servidores de la compañía.

A diferencia de la mayoría de otros de Apple estafas no parecen los mensajes capturados para copiar el diseño de texto distinto y elementos de las notificaciones reales. Ni en ningún caso están diseñados como particularmente creíble, hay varias maneras de que los mensajes falsos pueden distinguirse de las notificaciones reales de Apple:

- direcciones de origen - Los remitentes de los mensajes no vienen desde el sitio oficial de Apple.

- No sea de Apple Diseño - La disposición contenidos de texto y el cuerpo no se corresponden con la forma en que se hacen las notificaciones de Apple.

- Documentos adjuntos - Apple no va a enviar documentos relacionados con la actividad de la cuenta y, especialmente, en formato .docx.

La estafa de pago de Apple puede afectar a miles de usuarios ya que muchos usuarios de Apple hacen transacciones en línea a través de servicios de la compañía. Un incidente de seguridad o privacidad puede dar lugar a preocupaciones en torno a la utilización de dichos servicios. Esto permite tácticas de ingeniería social como el que esto ocurra.

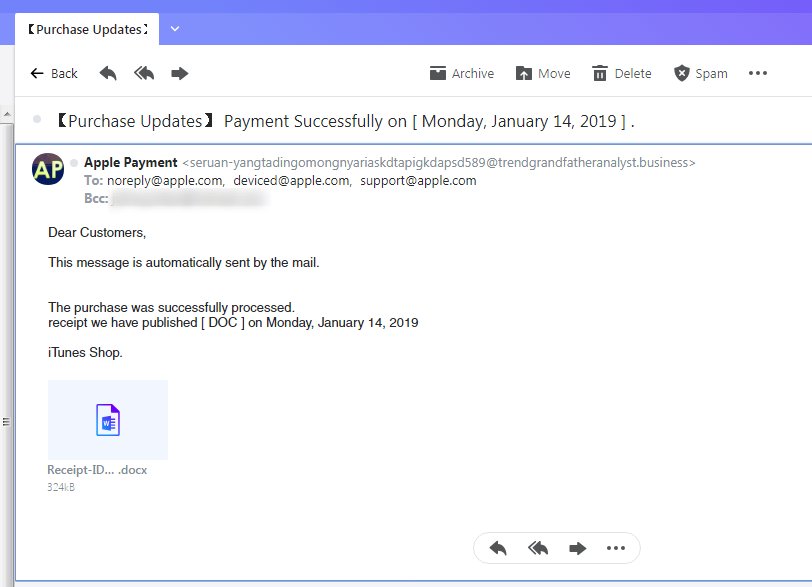

2021 Estafas de phishing #2 - Contratistas del Gobierno de Australia estafa de phishing

Una estafa de phishing peligrosos se detectó en Enero 9 2019 cuando una empresa de seguridad se enteró de las campañas activas. Según los informes publicados, un colectivo delictivo ha falsificado mensajes de correo electrónico que están diseñados para aparecer como enviados por el gobierno australiano. Los destinatarios son licitaciones para proyectos comerciales y el objetivo final del intento de phishing es extraer información personal relacionada con ellos o con los proyectos en los que están trabajando.. La forma de hacer esto es mediante la suplantación de una invitación para hacer una oferta departamento de plicas.

La opción que se da a los destinatarios es abrir un documento adjunto llamado Australia Tender Invitation.pdf. El archivo contiene una “Oferta” botón que redirige a los destinatarios a una página de destino en línea. Cuando se abrió a los usuarios verán una página imitador estafa que imita el Departamento legítimo de Desarrollo Regional, y la página de registro de las ciudades. El sitio de acompañamiento solicitará la información y las credenciales de cuentas personales de los visitantes víctima.

La compañía de seguridad ha publicado una lista de pautas que pueden reducir el riesgo de mensajes relacionados con tierno:

- Las organizaciones y las empresas deben instruir a sus empleados en la detección de mensajes de correo electrónico sospechosos. establecimientos más grandes deben invertir en un programa de capacitación de sensibilización de seguridad cibernética.

- La apertura de correos electrónicos sospechosos y no solicitados que contienen enlaces y archivos adjuntos debe ser descartado como potencialmente peligrosos. El personal de seguridad cibernética debe alarmarse antes se acciona ninguna interacción.

- Mirando hacia fuera para todas las señales de advertencia de correos electrónicos de phishing debería ser obligatorio: gramática pobre, ortografía y puntuacion. Una referencia genérica como “Querido señor, señora”, “Cliente”, “Cliente” y etc .Should no tenerse en cuenta que los mensajes legítimos sobre todo frente a la persona con su nombre completo y la relación (cliente, compañero, al cliente, etc.) enumerado con ellos.

- Las organizaciones más grandes deben invertir en el correo electrónico aplicación de las normas de autenticación y desplegar los servicios de filtrado requeridas.

- campañas de ataque de piratas informáticos avanzados pueden hacer uso de la huella digital disponible en línea. la información recolectada a través de Internet se puede utilizar para diseñar mensajes personalizados que apenas pueden distinguirse de las notificaciones legítimas.

- Vuelva a comprobar que los remitentes de un mensaje sospechoso de hecho son los que dicen ser. Si fuera posible verificar por otros medios y el sistema de alerta y / o administradores de red.

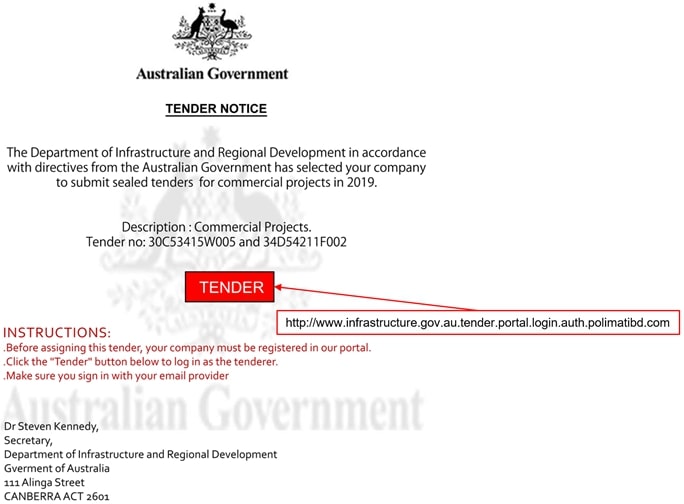

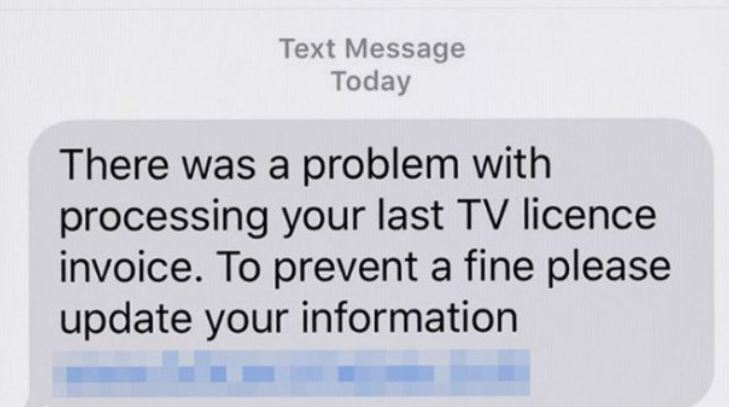

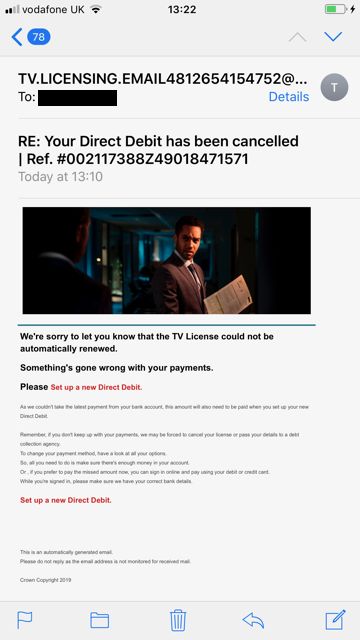

2021 Estafas de phishing #3 - licencia de televisión Phishing Scam Ofertas

Varios colectivos criminales se han encontrado para orientar a los usuarios de Internet en masa con la renovación de licencias de televisión y mensajes de suscripción. Dos son los principales métodos de distribución de los mensajes relevantes - notificaciones por correo electrónico y mensajes SMS. En la mayoría de los casos, los datos sobre las víctimas son secuestrados de los mercados clandestinos de piratas informáticos y se basan en el robo de identidad. Los criminales que están supervisando la campaña puede personalizar los mensajes y hacerlos indistinguibles de los posibles mensajes legítimos. Los únicos elementos que pueden mostrar las señales de advertencia son el nombre de dominio y los elementos incorporados que no se encuentran con el servicio pertinente. El sitio web oficial de licencias de TV ha publicado numerosas notificaciones sobre las tácticas de estafa., una investigación se ha iniciado cuyo objetivo es reducir los riesgos mediante la eliminación de los colectivos de hackers.

Una de las características inquietantes es que el colectivo criminal ha podido cosechar los números de teléfonos móviles de los destinatarios.. Los mensajes SMS que se envían tienen una alta probabilidad de ser accionado por sobre los objetivos. Se establecerán que un problema ha sido identificado en el procesamiento de su última factura de televisión licencia. Se ofrecerá un enlace para actualizar su información; la advertencia adjunta indicará que esto es necesario para evitar una multa..

Sea cual sea el método de distribución de la página de destino que se muestra solicitará información personal sobre los usuarios y sus datos de tarjeta de pago. El sitio de fraude solicita información completa sobre el propósito del pago.: nombre completo del titular de la tarjeta, número de teléfono, número de tarjeta, código de verificación, fecha de caducidad, y etc. Usando la información recolectada a los criminales pueden llevar a cabo tanto el robo de identidad y abuso financiero crímenes.

El sitio de licencias de televisión ha publicado consejos sobre la prevención de ataques de suplantación de identidad en este caso particular. Que especifican que el servicio nunca enviará por correo electrónico las víctimas pidiendo información personal, Detalles del banco, o datos de pago directo. mensajes de correo electrónico enviados por el servicio oficial incluirá siempre el nombre completo de los destinatarios. Las líneas de asunto de correo electrónico se pueden utilizar para buscar cualquiera de los típicos utilizados en las campañas de ataque: "Acción requerida", "Alerta de seguridad", "Actualización de sistema", “No es un mensaje seguro te espera” y otros. Las direcciones de correo electrónico desde la que se envían los avisos también deben coincidir con el dominio oficial.

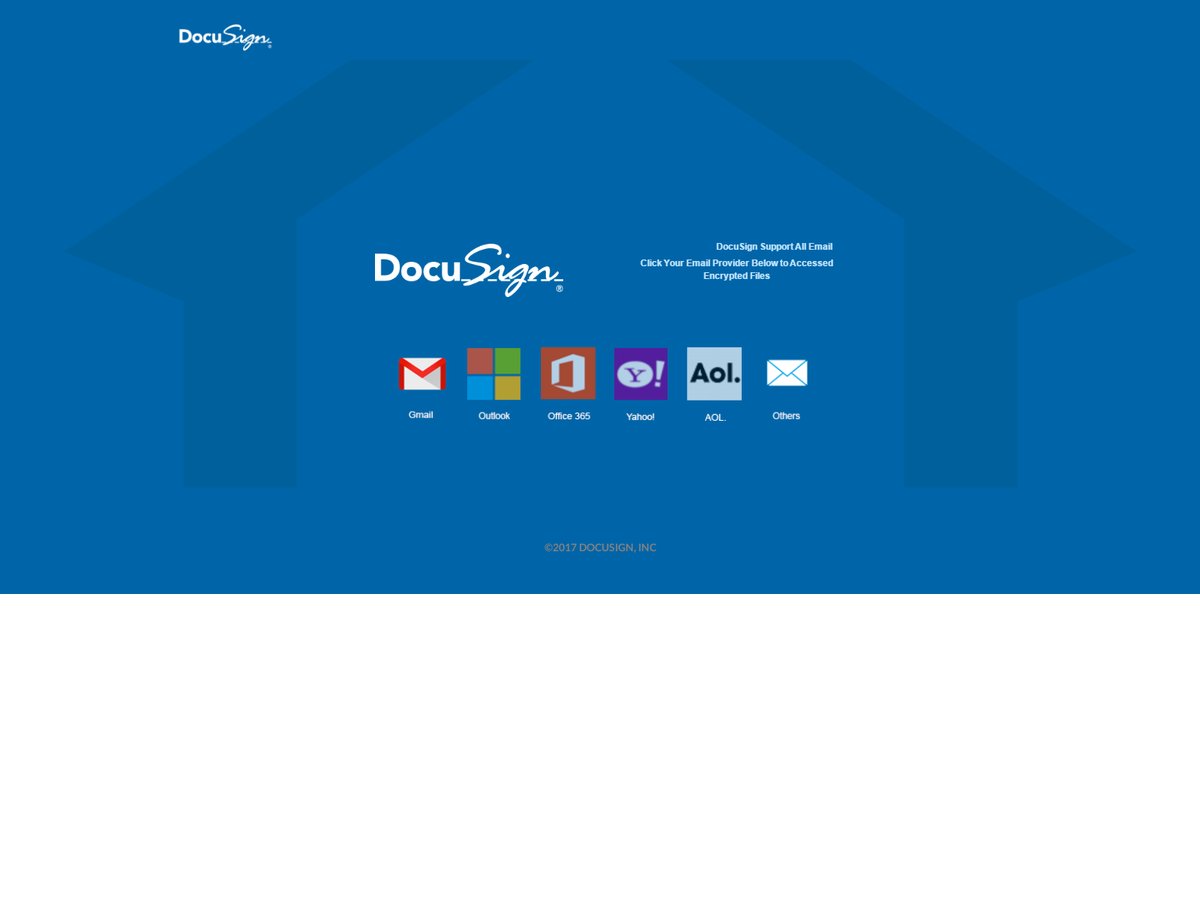

2021 Estafas de phishing #4 - DocuSign estafa de phishing

Una campaña de phishing a gran escala DocuSign ha informado tanto de las víctimas y la propia empresa. Según los informes y notificaciones publicados, Hay varios colectivos de piratería que están organizando tales ataques.. Hay dos tipos principales de la estafa:

- Sitio malicioso - estafa páginas de aterrizaje son los signos más comunes de este tipo de tácticas de piratería. No van a ser alojados en el dominio oficial y se añadirán los certificados de seguridad falsos o robados. En general, los enlaces a los sitios falsos se encontrarán en los secuestradores del navegador, portales maliciosos, mensajes de correo electrónico, o redireccionamientos usando servicios de URL cortos. Las direcciones de destino de estos sitios falsos dirigirán a los usuarios a una página de destino que les hará creer que han accedido a una página de portal legítima propiedad de DocuSign. Interacción con ninguno de ellos también puede instalar software espía en los sistemas de víctima - Trojan, mineros, y ransomware. La característica peligrosa de estas infecciones es que pueden ocurrir simplemente visitando el sitio usando los scripts incorporados.

- Mensaje de correo electrónico - Los mensajes de correo electrónico falsos incluirán un remitente que no se origina desde el servicio de DocuSign. Muchos de los mensajes de estafa contendrán los archivos PDF adjuntos - el servicio establece específicamente que tales documentos se envían solamente después de que ambas partes hayan firmado digitalmente. Otras señales de alerta de los mensajes de estafa incluyen saludos y genéricas que utilizan palabras que psicológicamente se coaccionar a los beneficiarios en la realización de determinadas acciones. Cualquier uso de los elementos emergentes es un signo seguro de que el mensaje no es legítimo. Ejemplo estafa de correo electrónico líneas de asunto incluyen los siguientes: “que recibió / factura obtuvo de servicio Firma DocuSign / Servicio de firma electrónica DocuSign / Servicio DocuSign”.

Una de las nuevas oleadas de páginas de phishing relacionados DocuSign utiliza otro enfoque - que muestra una página del portal de marca DocuSign con enlaces a servicios populares: Gmail, panorama, Oficina 365, Yahoo!, AOL, y “Otros” declarando que el contenido de estos servicios ha sido encriptado por el servicio. Para que los usuarios a “desbloquear” o “desencriptar” Los archivos, serán dirigidos a una página de inicio de sesión solicitando sus credenciales de cuenta. Si se proporcionan los delincuentes al instante recibir la información que les permite llevar a cabo tanto abuso financiero y el robo de identidad crímenes.

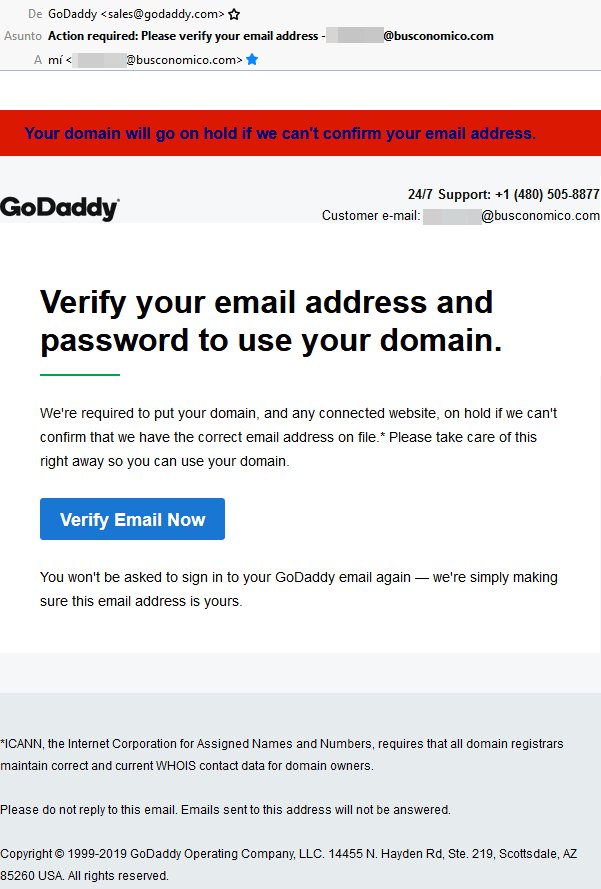

2021 Estafas de phishing #5 - GoDaddy correo electrónico de verificación mensajes de phishing

Varios informes de los usuarios indican que una nueva campaña con temas de GoDaddy está en marcha mediante el envío de mensajes de correo electrónico que se hacen pasar por ser enviado por la empresa de alojamiento. Ellos copiar en gran medida el diseño y el contenido de las notificaciones reales e instruir a las víctimas a verificar sus direcciones de correo electrónico haciendo clic en un botón de enlace. Lo más probable es que redirigir a una página de acceso que solicita sus credenciales. Si esto se hace a continuación la información directamente se transmitirá a los operadores de hackers, por consiguiente, podrán secuestrar las cuentas de GoDaddy. Los planes de alojamiento se suele pedir a través de páginas de registro, como efecto de estos diversos delitos pueden emprenderse: robo de identidad y abuso financiero.

Al hacer clic en los enlaces que también puede dar lugar a otras consecuencias peligrosas:

- Las redirecciones maliciosas - Después de las operaciones de robo de cuenta de la página de estafa GoDaddy puede redirigir las víctimas a otras páginas web peligrosos. Los ejemplos incluyen portales que distribuyen virus o sitios de anuncios que contienen banners intrusivos, pop-ups y los mineros.

- Encuentro de análisis - Los correos electrónicos enviados pueden contener secuencias de comandos que hará un seguimiento de los usuarios de compromiso de dar más información sobre sus hábitos a los operadores de hackers. Esto se puede utilizar para optimizar los futuros ataques.

- Entrega de carga útil - Tan pronto como se carga el mensaje de correo electrónico o en el sitio de acompañamiento es visitado otras amenazas pueden ser desplegados a las víctimas, así. Se extienden de ransomware archivo a cifrar a Trojan infecciones de caballos que permiten a los operadores a tomar el control de los ordenadores de los usuarios en un momento dado.

Si la primera ola de correos electrónicos de phishing GoDaddy probar con éxito y son capaces de secuestrar las cuentas de usuario a continuación, los criminales detrás de él pueden optar por lanzar versiones mejoradas. Por lo general este tipo de ataques se dirigen contra ciertos tipos de usuarios o fijan contra un cierto período de tiempo.

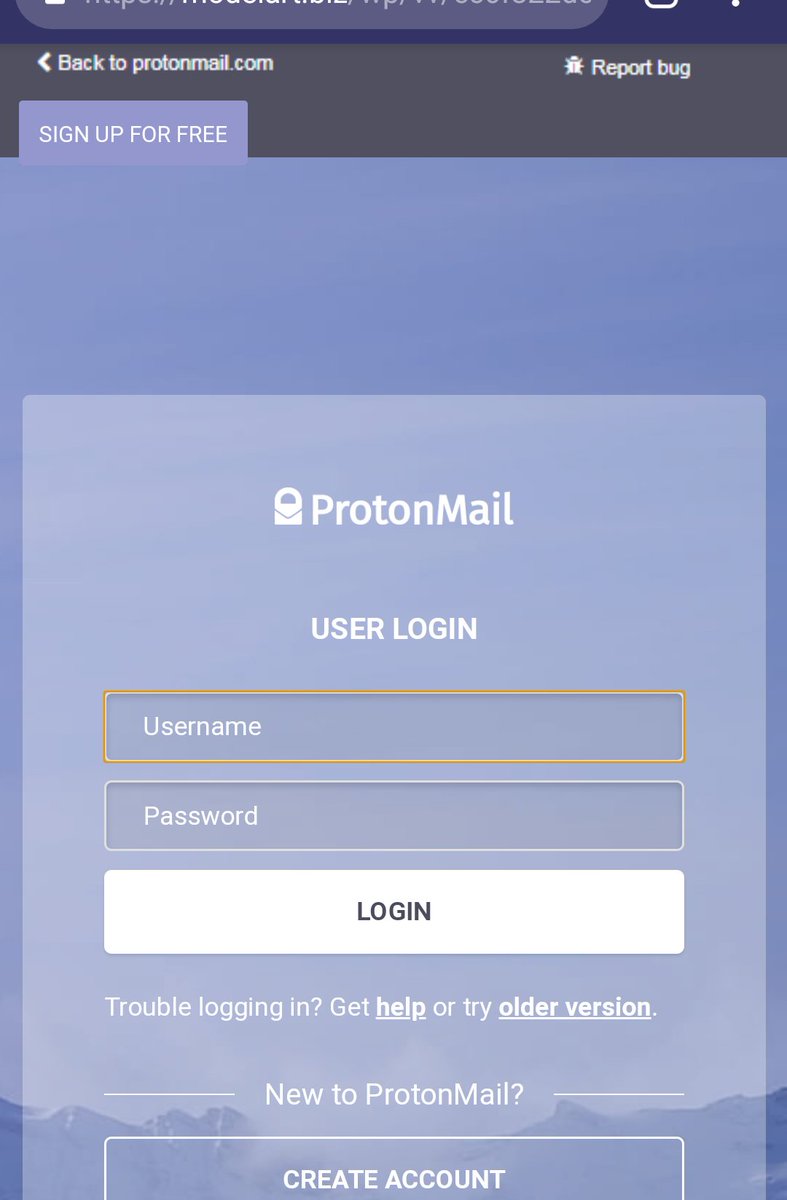

2021 Estafas de phishing #6 - Estafas protonmail Conectar Páginas

Recientemente, muchos usuarios reportaron haber sido redirigidos a un falso páginas de destino ProtonMaiil. Se hacen para copiar el diseño del servicio de correo electrónico legítimo y obligar a las víctimas a entrar en sus detalles. El objetivo extremos del colectivo criminal detrás de esto es que adquirir tantas cuentas de usuario como sea posible. La mayoría de estas estafas de phishing se hacen con el fin de tener acceso a los buzones de correo electrónico privadas de las víctimas, sin embargo, hay otros casos en los que se pueden utilizar tales datos:

- El robo de identidad - El servicio protonmail es ampliamente utilizado para ocultar la identidad de las personas suscritas a ella. Como tal el acceso a sus mensajes privados puede ser utilizado para la identificación de sus datos personales. Los datos obtenidos se pueden utilizar para los propósitos de chantaje.

- Venta de datos - La información obtenida se puede grabar en bases de datos que después se venden en los mercados subterráneos.

- Distribución de malware - Las bandejas de entrada se accede se pueden configurar para enviar muestras maliciosos de todo tipo.

Hay muchas fuentes de las estafas de phishing protonmail, las más comunes son las redirecciones de sitios web, pop-ups y banners de malware, y mensajes de correo electrónico. Los correos electrónicos se envían de una manera similar a granel y coaccionan a las víctimas en la interacción con el contenido incorporado. Pueden copiar el diseño de las notificaciones legítimas que hace que sea más difícil distinguir lo real de los falsos.

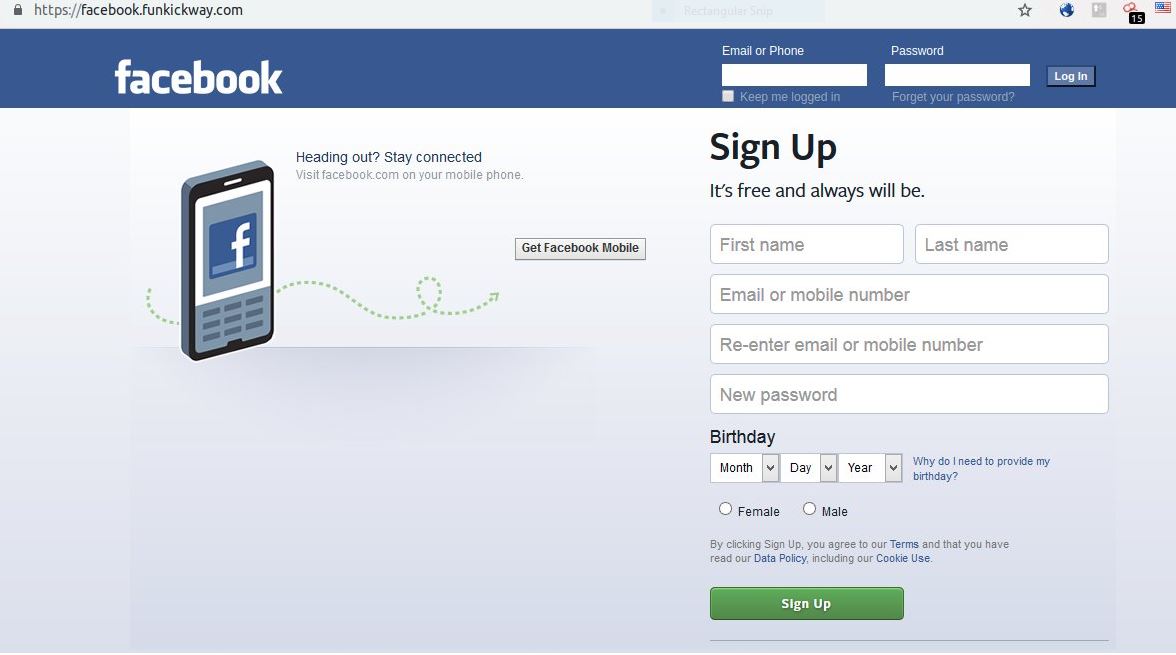

2021 Estafas de phishing #7 - Falso Facebook Entrar Páginas

A principios de febrero 2019, ha habido varios informes de páginas de inicio falsas de Facebook que están ampliamente distribuidos usando los métodos mencionados anteriormente populares. Este es un caso típico de un sitio fraudulento de imitación que ha tomado el diseño y la disposición originales de la red social y está intentando engañar a los visitantes que están accediendo a Facebook.. El enlace a otros servicios son generalmente incorporados en mensajes de correo electrónico de phishing que pueden aparecer como siendo enviado por el popular servicio. En lugar de llevar a los usuarios a la página de inicio de sesión legítima, se les mostrará la dirección de imitación. Los visitantes pueden ver la diferencia sólo de su nombre de dominio.

Los expertos de myki han descubierto una técnica utilizada por delincuentes informáticos que reproducen la página de inicio de sesión de Facebook de una manera muy realista. Esto se hace mediante la construcción de un bloque de HTML en la que todos los elementos se ven exactamente como el símbolo legítimo: barra de estado, barra de navegación, contenido, y sombras. Estos mensajes se colocan en sitios de hackers controlado o se extienden a través de motores de búsqueda y portales maliciosos. Las páginas generarán los intentos de inicio de sesión, generalmente, estos son los botones comunes llamados “iniciar sesión con Facebook” que se abrirá una ventana emergente pidiendo las credenciales de redes sociales.

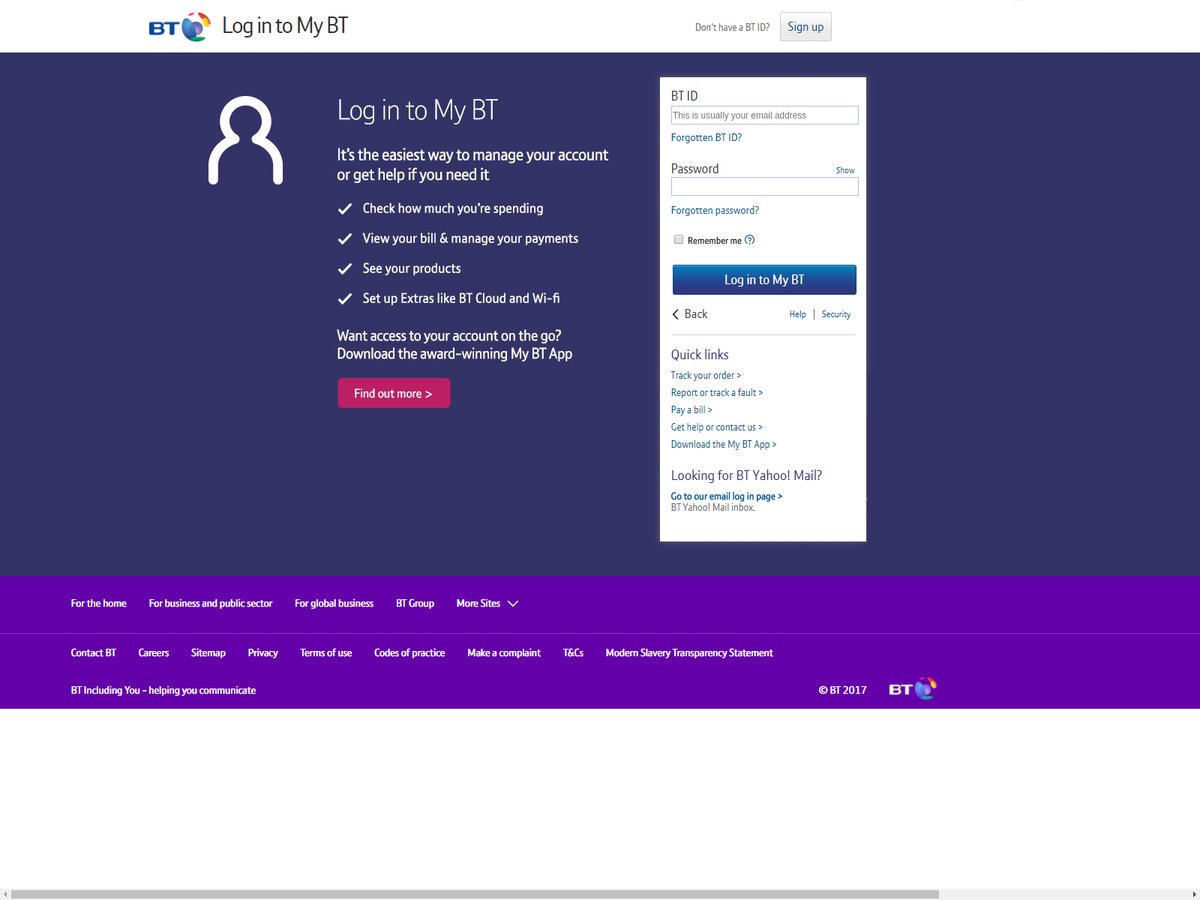

2021 Estafas de phishing #8 - Falso BT Entrar Páginas

Una campaña de ataque de llevar a las páginas de inicio falsas BT ha informado a nosotros recientemente. La táctica es hacer que los visitantes creen que están accediendo al servicio legítimo BT. intentos con éxito en infectar objetivos en masa incluyen tanto el correo electrónico tradicional fraudes electrónicos y enlaces que envían a través de redes sociales. Esto se hace a través de cuentas de piratas informáticos a medida o hackeado que remiten visitantes al sitio malicioso. En la mayoría de los casos, serán las ofertas o “información de cambio de cuenta” - a los usuarios de las víctimas se explican que van a necesitar para acceder a sus perfiles y “verificar” su identidad.

La otra estrategia que se utiliza en este contexto es la “ofertas especiales” uno. A través de los perfiles de piratas informáticos creados, mensajes de correo electrónico y otros canales de comunicación a las víctimas se les prometerán ofertas exclusivas si inician sesión en su cuenta a través de la página de inicio de sesión falsa.

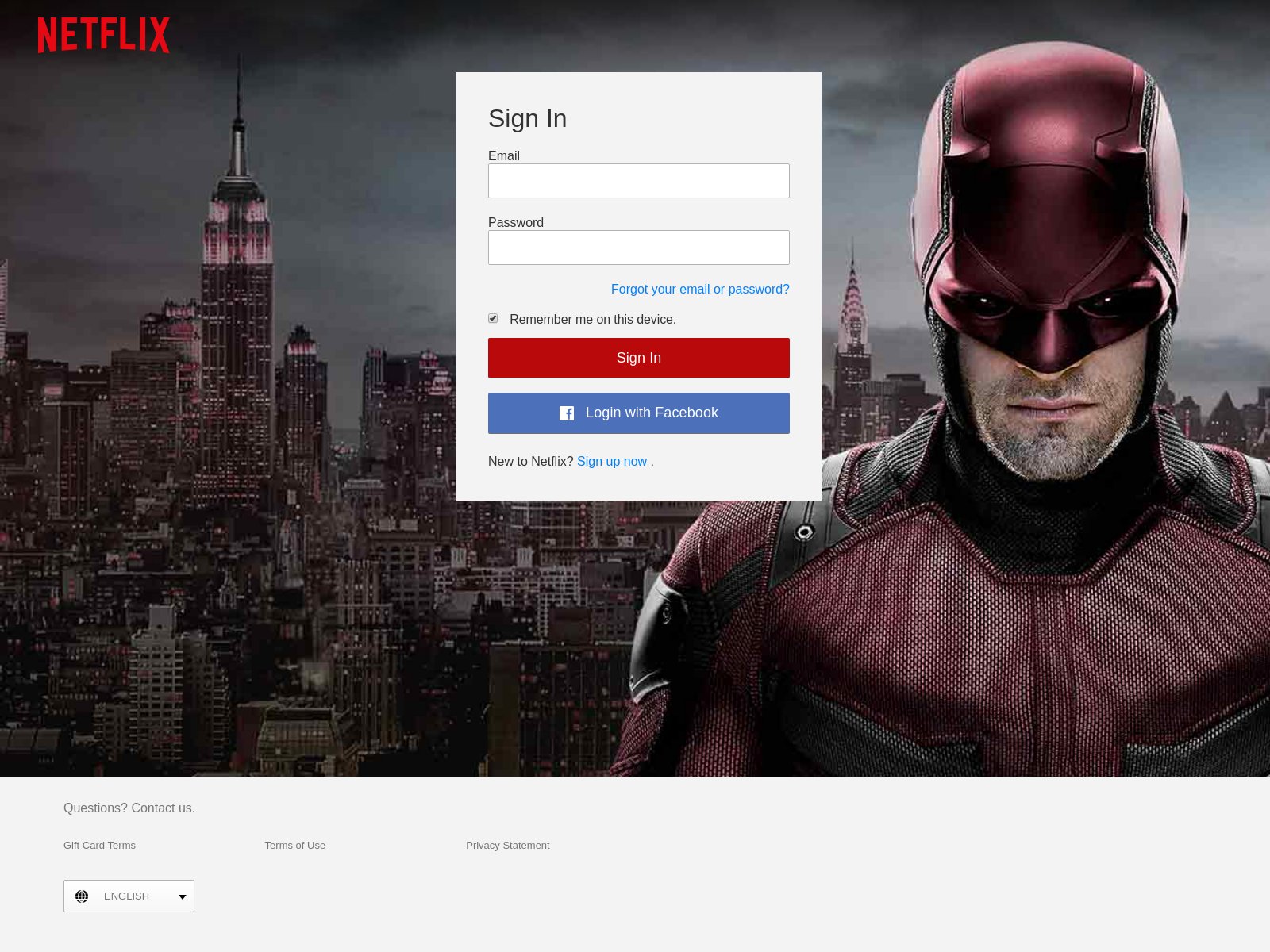

2021 Estafas de phishing #9 - Falso Netflix Entrar Páginas

Uno de los métodos más populares para las víctimas estafando es enviar mensajes de correo electrónico a granel a través de mensajes de correo electrónico que conducirán a las pantallas de inicio de sesión falsos Netflix. El objetivo de los piratas informáticos es obligar a las víctimas a ingresar las credenciales de su cuenta a través del formulario de inicio de sesión.. Están alojados en nombres de dominio que suenan similares, utilizando certificados de seguridad, y copiando el contenido y el diseño del cuerpo.

Hay muchas formas alternativas que todo puede ser lanzado al mismo tiempo,:

- La colocación de motores de búsqueda - Los sitios maliciosos pueden ser diseñados con la optimización de motores de búsqueda en mente. Pueden alto rango entre los resultados de la búsqueda confundiendo así las víctimas que están accediendo al sitio legítimo.

- Mensajes de red sociales y mensajes - El uso de credenciales de piratas informáticos a medida o de cuentas robado el colectivo detrás de los ataques de phishing Netflix puede constrct diversas formas de campañas en estas redes. Una variante popular es la publicación de especial “las ofertas” y “ofertas” - se dijo a las víctimas que tienen que entrar en sus credenciales de acceso.

- Anuncios maliciosos - El uso de sitios de hackers controlado y anuncios intrusivos (colocado en las redes pertinentes) los hackers pueden ejecutar campañas que apuntan a los sitios peligrosos.

Todos los tipos de cambios que se pueden esperar de las campañas de Netflix.

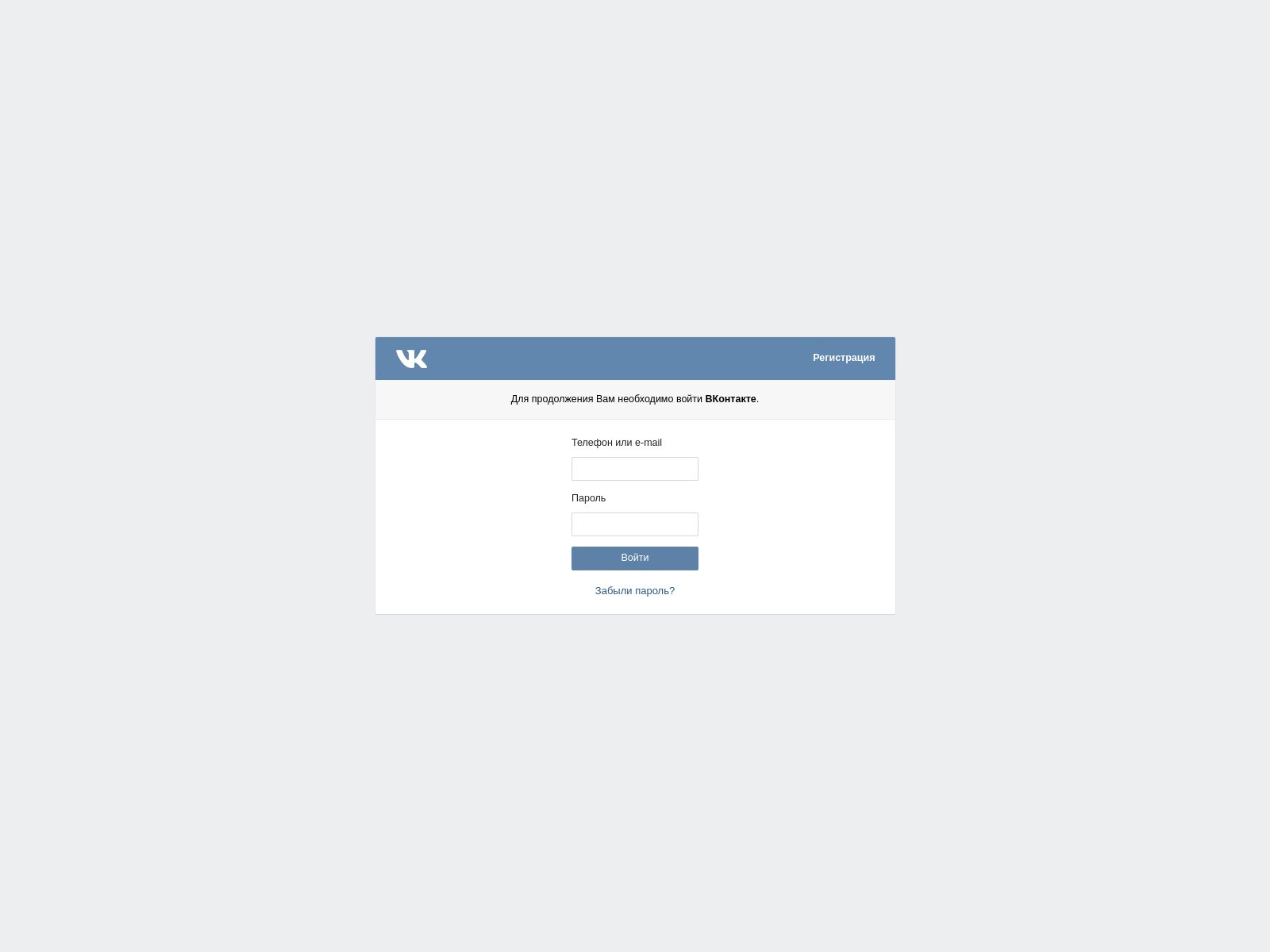

2021 Estafas de phishing #10 - VK falso (Vkontakte) Conectar Páginas

VK es una de las redes sociales más populares en todo el mundo, es uno de los sitios más visitados en los países de habla rusa y es también un objetivo para ataques de phishing. La razón por la que son populares entre los delincuentes es que se puede acceder a VK tanto a través de clientes de escritorio como móviles y también aplicaciones para la mayoría de los dispositivos populares.. Como tales, los intentos de phishing se pueden hacer a través de una amplia gama de estrategias. Algunos de ellos son los siguientes

- Sitios web falsos - Una de las formas más comunes es la de construir sitios falsos que se hacen pasar por el dominio legítimo. Están alojados en nombres de dominio que suenan similares, incluir certificados de seguridad falsos, y replicar el diseño y el diseño de la página VK legítima. Pueden ser colocados en lo alto de la clasificación del motor de búsqueda y este factor se utiliza para atraer a los usuarios de las víctimas que no pueden diferenciar la falsa de la dirección real.

- Medios sociales Mensajes - Los piratas informáticos pueden utilizar especialmente hecho o robo de credenciales que puede enlazar con el sitio VK falsa. En general, son enlaces de perfil, medios de comunicación, u ofertas especiales: todas se crean de una manera que atrae a los objetivos a hacer clic en ellas.

- Las campañas publicitarias - Los sitios maliciosos VK se pueden transmitir a través de las campañas publicitarias de malware que se pueden encontrar a través de sitios web que muestran dicho contenido.

- Los mensajes de correo electrónico de phishing - Este es uno de los métodos más populares - los criminales se ejecutarán campañas que imitan las notificaciones de correo electrónico legítimo de los servicios o productos conocidos. Siempre que interactúen con las páginas falsas se mostrarán.

Otros métodos pueden ser utilizados también, Esta lista contiene sólo una pequeña muestra de las posibilidades de reorientación de las víctimas a los sitios falsos VK.

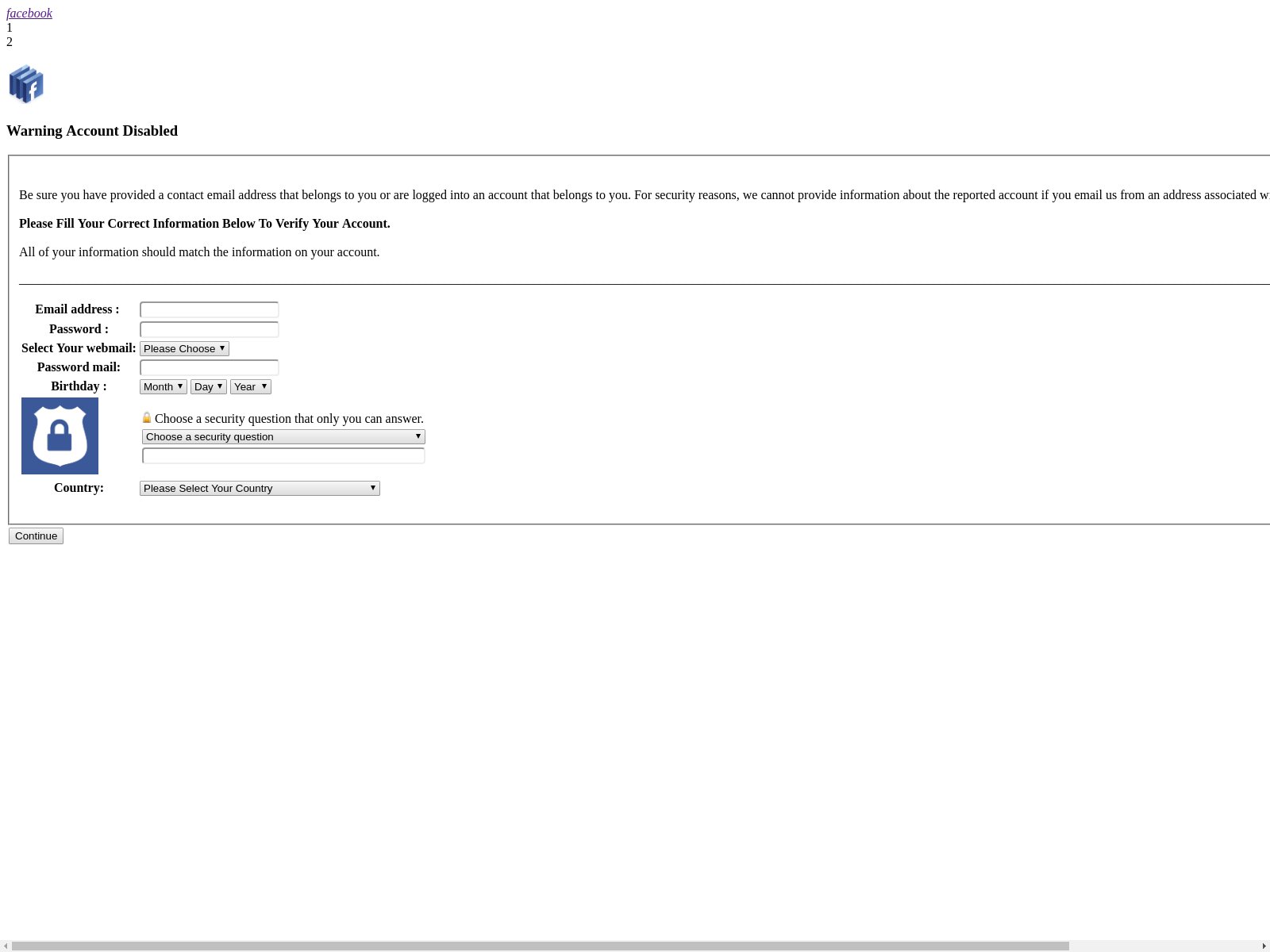

2021 Estafas de phishing #11 - Advertencia de la cuenta de Facebook estafa discapacitados

En 2019 una estafa relacionada Facebook se ha detectado que utiliza páginas de malware que llevan el título “Advertencia Cuenta deshabilitada”. Están construidos con un diseño anodino, Todavía contiene un diseño que tiene una similitud con la red social. Esto se hace con el fin de captar la atención de los objetivos - verán que hay que la página puede ser alojado por Facebook y que han emitido una pantalla de advertencia. Usando el logotipo de Facebook y la disposición de diseño que es familiar podrían ser inducidos a entrar en la información solicitada. Las muestras capturadas solicitan los siguientes datos:

- Dirección de correo electrónico

- Contraseña

- Tipo Webmail

- password Mensaje

- Cumpleaños

- Pregunta de Seguridad & Combinación respuesta

- País

Hay varias formas en las que este tipo de fraude se puede desplegar a los destinatarios. Un escenario muy popular es el envío de enlaces a la página a través de mensajes de correo electrónico estafa. Aparecen como siendo enviado por la red social y se coaccionar a las víctimas a hacer clic en el enlace que les dirigirá a la página de phishing.

Varios dominios maliciosos que pueden aparecer como propiedad ni está afiliada con Facebook pueden ser creados - que contará con enlaces, certificados de seguridad, y elementos que así aparecen como parte de la red social. Varios mensajes, páginas, usuarios, y otro contenido en Facebook también se puede crear para difundir el sitio.

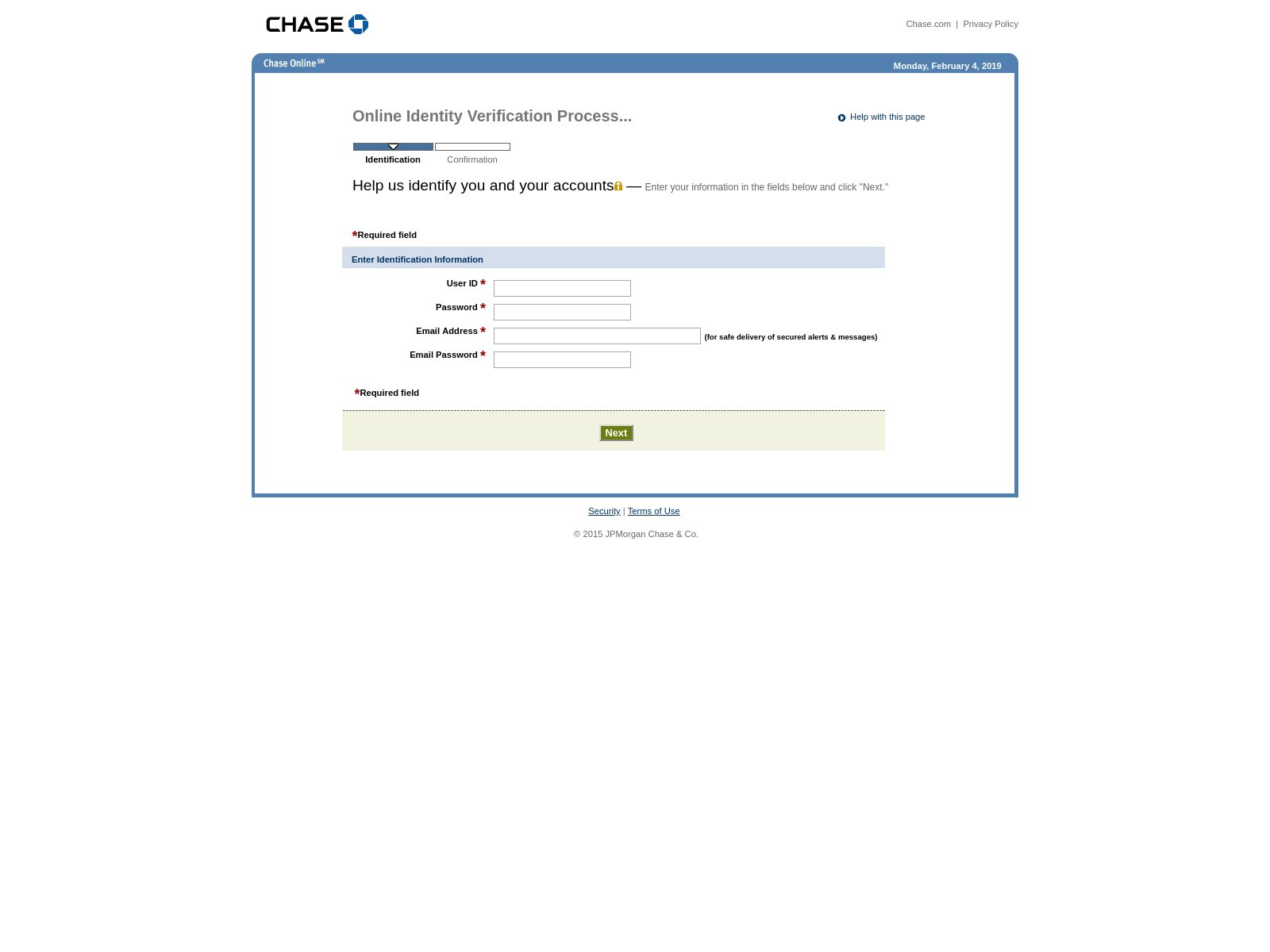

2021 Estafas de phishing #12 - Chase, estafa phishing

Los clientes del servicio de banca en línea de Chase debe ser muy cauteloso ya que hay varias campañas de ataque identificados que distribuyen las páginas de phishing falsos. Están diseñados como pasos de verificación y el diseño del uso del cuerpo y el diseño que se utiliza por la institución en sus formularios de inscripción. La página pide los siguientes campos para ocupar con la información del cliente:

- Identidad de usuario

- Contraseña

- Dirección de correo electrónico

- Contraseña de Email

Las páginas de inicio falsas de Chase se distribuyen popularmente a través de las tácticas más utilizadas. Uno de ellos se basa en mensajes de correo electrónico SPAM que contienen las tácticas de phishing - que suponen las notificaciones como legítimos enviados por Chase. ejemplos eficaces incluyen mensajes que dicen que las cuentas deben ser verificados con el fin de ser activado después de una alerta de fraude se ha activado.

Otra técnica se basa en la creación de múltiples sitios web que puede copiar o enlazar el sitio principal en varios dominios. Ellos son por lo general bajo el disfraz de portales de descarga, los motores de búsqueda, y páginas de destino, etc..

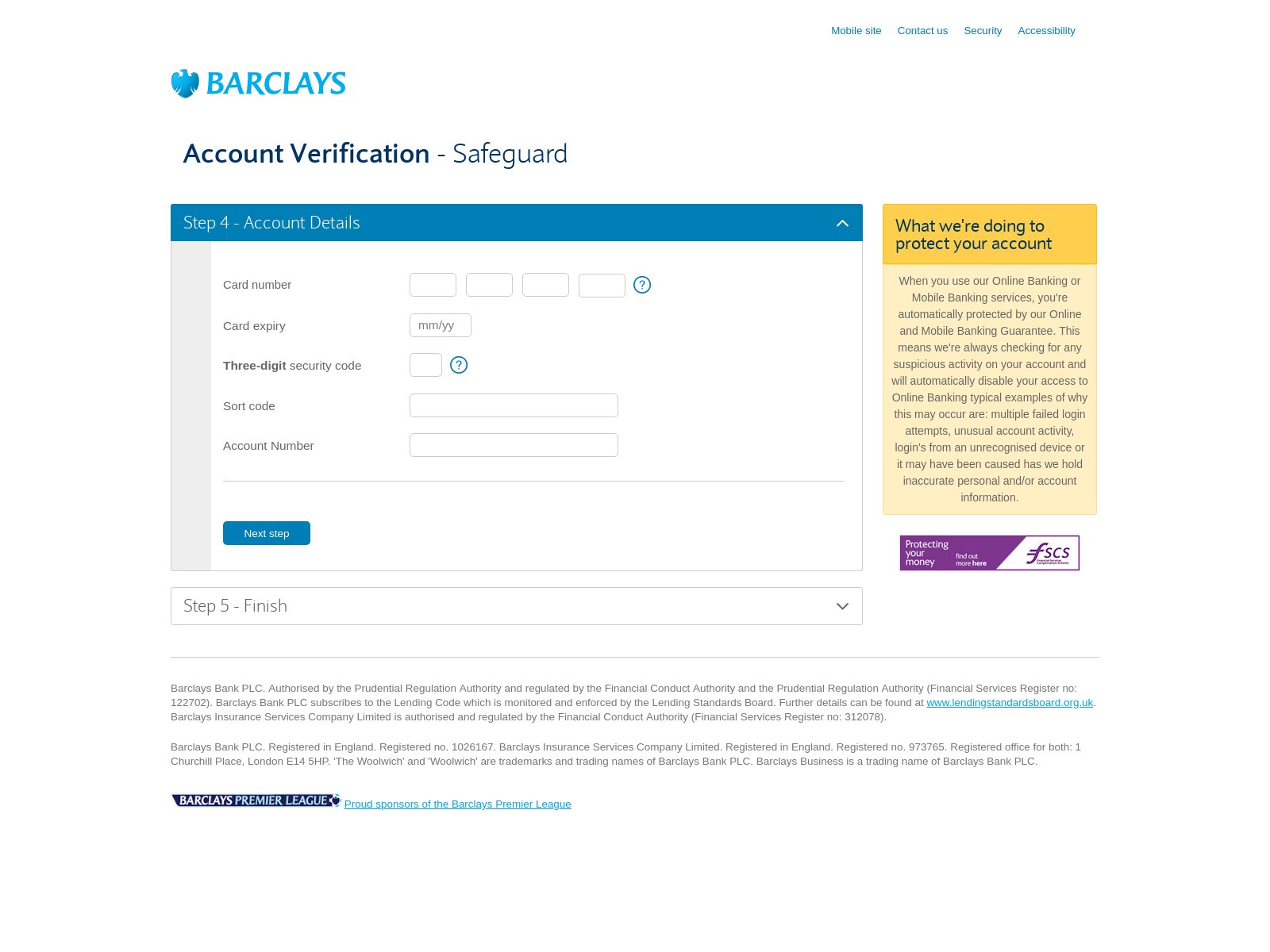

2021 Estafas de phishing #13 - Barclays estafa de phishing

Una campaña de ataque distinta es activo frente a los usuarios de banca en línea de Barclays. Estas actividades estarán orientadas a la falsificación “Verificación de la cuenta” páginas. Se ven como medidas legítimas proceso de registro. El colectivo criminal detrás de esta estafa ha copiado el diseño de diseño de la carrocería, contenido de texto, y otros elementos (encabezado y pié de página) con el fin de crear un esquema que no se puede distinguir fácilmente de una página real de Barclays.

Las páginas web falsas están alojadas en nombres de dominio que suenan similares, puede contener cadenas que se refieren a productos o servicios que ofrece la empresa, e incluso presentar certificados de seguridad firmados. Todo esto se hace con el fin de hacer que los visitantes creen que están accediendo a una página alojada por el banco.

Otros métodos que se pueden utilizar para distribuir enlaces que redirigen a la página de phishing Barclays incluyen lo siguiente:

- Enlaces de medios sociales - Los piratas informáticos pueden utilizar sus propios perfiles creados o los robados con el fin de realizar campañas masivas contra los usuarios de Barclays. Esto se hace, haciéndose pasar por representantes del banco. El contenido puede ser compartida tanto en páginas, mensajes y mensajes directos.

- Los secuestradores de navegador - plugins del navegador web peligrosos pueden ser creados que contengan las instrucciones de redirección a la página de phishing. Por lo general son compatibles con la mayoría de los navegadores web más populares. Estos complementos son luego se suben a los repositorios relevantes utilizando credenciales de desarrollador falsos y elaboradas descripciones.

- campañas de correo electrónico - Los criminales pueden crear mensajes de correo electrónico que contienen elementos de phishing que conducen a la redirección estafa Barclays. Pueden ser diseñados con el fin de aparecer como ser enviado por la entidad financiera.

- Las campañas publicitarias - anuncios maliciosos e intrusivas generalmente enlazan contenidos peligrosos como este caso.

Como las campañas continúan operando podemos ver versiones actualizadas, así como otros métodos empleados por éste u otro colectivo.

2021 Estafas de phishing #14 - Google Translate Phishing

A principios de febrero 2019, una campaña de phishing en todo el mundo se ha detectado que está siendo operado por un colectivo de hackers desconocidos. En lugar del envío por correo electrónico masivo estándar de los objetivos previstos, los delincuentes están usando un método alternativo. Los piratas informáticos en su lugar crearon páginas web maliciosas que comienzan con la cadena asociada con el servicio - “translate.google.com”.

Estos dominios están vinculados de una campaña de correo electrónico de phishing a granel que está diseñado para posar como una legítima notificación de Google que las cuentas de los usuarios están siendo alcanzados por personas no autorizadas. Un botón de llamada a la acción se sitúa en el contenido del cuerpo que manipular los objetivos en la creencia de que tienen que interactuar con él con el fin de asegurar sus cuentas. Una página de inicio de sesión se presentará solicitar que las credenciales de la cuenta de Google.

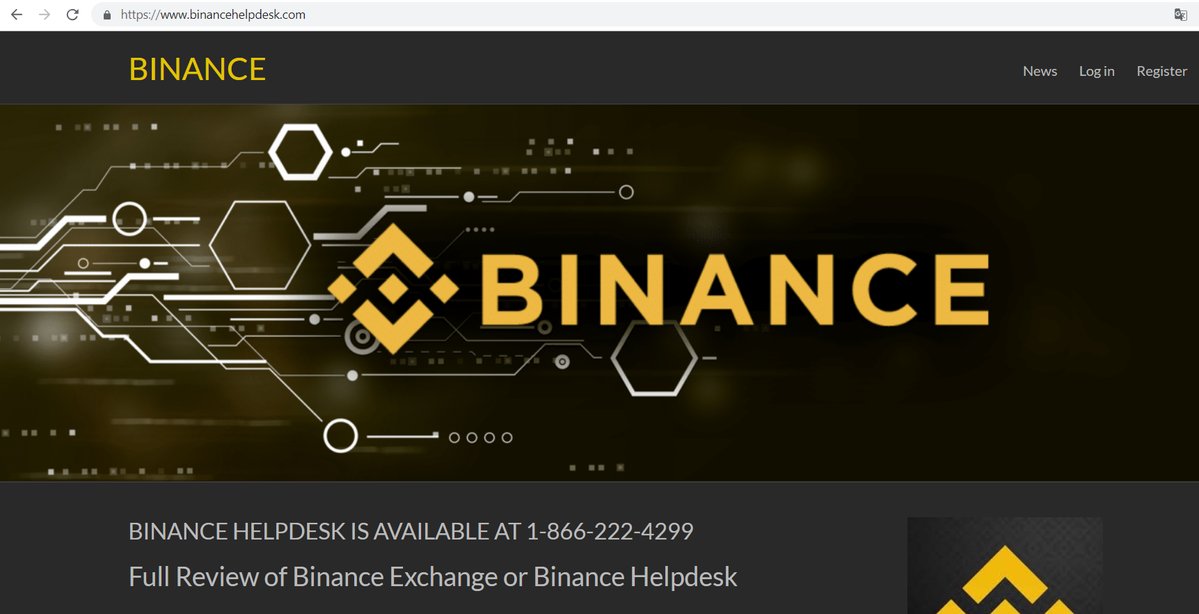

2021 Estafas de phishing #15 - estafa phishing Binance

Binance es una de las bolsas criptomoneda más populares que se utiliza por los titulares de la moneda en todo el mundo. Como una opción de confianza para muchos, También ha llamado la atención de grupos criminales que han orquestado numerosos ataques de phishing tanto para titulares de cuentas como para otros grupos objetivo..

Algunos de los métodos más populares son para crear sitios web falsos que pretenden ser la página legítima Binance casa o login. Los piratas informáticos utilizarán nombres de dominio que suenen similares e incluso certificados de seguridad generados por piratas informáticos para que los sitios se vean y se sientan legítimos.. Se aconseja a los usuarios a verificar que los nombres de dominio SSL corresponden a las oficiales utilizados por la empresa - * * .binance.com o .binance.co. El personal Binance también recomienda que dicha autenticación de dos factores está activado. Las claves de back-end digitales no deben divulgarse a sitios web o servicios, incluso si se le solicita, ventanas emergentes y otro contenido lo dicen.

Los criminales también pueden crear mensajes de correo electrónico SPAM que tratan de confundir a las víctimas a pensar que han recibido una notificación de servicio legítimo. Están diseñados para replicar el contenido y el diseño de texto del servicio de bienes e incluir enlaces a los sitios de phishing.

Dos casos distintos de Fraude Personal Binance se ha informado por la empresa, así. En uno de los casos, una línea directa falsa (estafa soporte técnico) ha tratado de estafar a los visitantes. La táctica empleada por los delincuentes es la creación de sitios web que contienen palabras clave como “Binance”, “Apoyo”, “Ayuda” y otras combinaciones de cadenas. Cuando se accede a ellos a través de motores de búsqueda van a redirigir las víctimas a una página de inicio de sesión en la que se solicita a sus credenciales. Si el correo

Vía redes sociales los delincuentes pueden construir perfiles falsos través del cual pueden hacerse pasar por personal de Binance. Esto se suele hacer a través de plataformas como Twitter y Facebook, donde un gran número de víctimas puede ser recogida. Hay varios tipos diferentes de phishing que se pueden hacer a través de este método:

- Mensajes de advertencia - Las cuentas de hackers a publicar las instrucciones de seguridad para proteger mejor a las cuentas de clientes. Las guías se pueden alojar en los nombres de dominio de hackers controlado a la que los mensajes se enlazará con. Tan pronto los usuarios entran en sus Binance datos de acceso serán enviados a los controladores de hackers.

- Mensajes personales - Los delincuentes también pueden enviar mensajes directos a las víctimas e intentar varias estafas de soporte técnico. Uno muy común es que sus cuentas han sido visitada por una persona no autorizada y Binance necesita su cooperación la investigación que al proporcionar sus credenciales de cuenta.

- Las donaciones - El uso de las promociones de fraude a los criminales se anuncian grandes sorteos. Para entrar en ellos los titulares de cuentas Binance se persuadirán en la transferencia de grandes sumas de dinero para carteras de hackers controlado.

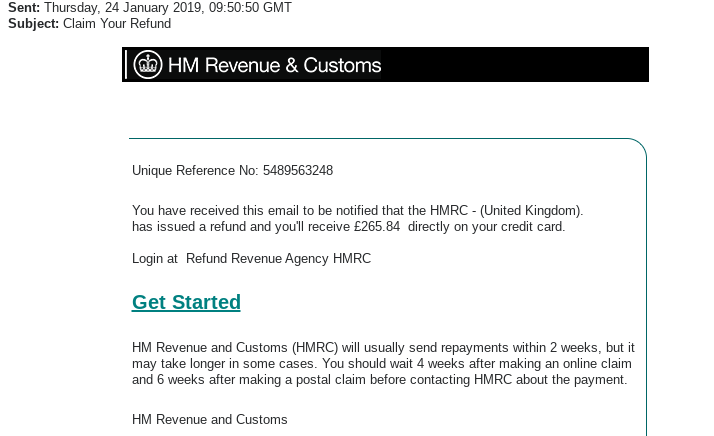

2021 Estafas de phishing #16 - HM Revenue and Customs Mensajes

Otro conjunto de mensajes de correo electrónico de phishing estafa a los destinatarios para que crean que han recibido un reembolso de pago de su tarjeta de pago - en el caso de las muestras capturadas se especifica una tarjeta de crédito. Los mensajes tienen un diseño sencillo e incluyen un bloque de texto de longitud media que explica que la agencia de impuestos y aduanas de HM envía los reembolsos a intervalos regulares..

Se trata de una estafa evidente para los que experimentaron los usuarios deben saber que esta no es la firma apropiada. Hay dos elementos que se hacen a mano de forma dinámica a fin de que las víctimas creen que esta es una mensajería únicas que las referencias:

- Único de Referencia - Esta es una cadena aleatoria que se hace pasar por una referencia a los usuarios.

- suma reembolso - Una gran suma de dinero es citado con el fin de atraer a los usuarios a interactuar con los mensajes.

El botón de llamada a la acción redirigirá a las víctimas a una página de inicio de sesión falsa donde se pueden solicitar varias credenciales de cuenta. Esta estafa en particular parece ser específica del Reino Unido.

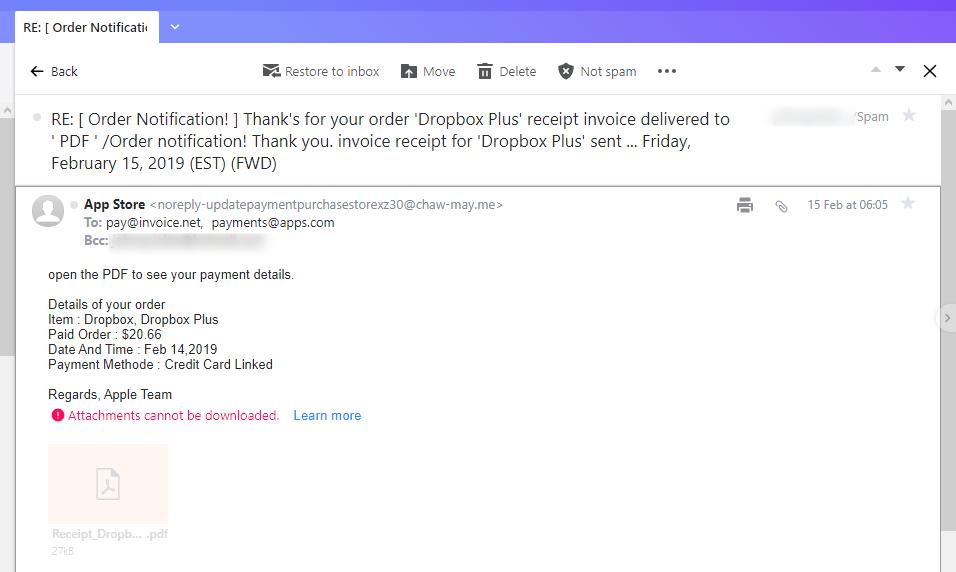

2021 Estafas de phishing #17 - Recibo estafa Dropbox Plus

Una reciente campaña de phishing de correo electrónico ha informado que envía una factura falsa posando para venir desde el servicio de Dropbox. La línea de asunto se disfraza como una notificación de pedido que muestra que el usuario ha comprado una suscripción para la plataforma en la nube.. Es no personalizada y lee una oración simple “abrir el PDF para ver los datos de pago” después de lo cual se muestra una serie de valores aleatorios. Se eligen para representar la información típica que se cita después de una suscripción en línea exitosa.. Los valores se muestran como Detalles fin y las muestras capturadas incluyen los siguientes: ít, pedido realizado, Fecha & Hora, y método de pago.

Todos los datos citados se genera aleatoriamente y no se corresponde con las órdenes reales. Sin embargo, si un usuario recibe estos mensajes se podría pensar que alguien ha hackeado en sus datos de tarjetas de pago y realizado una operación de fraude. Esto hará que quieran leer el archivo PDF adjunto. Él mismo será probablemente uno de estos dos casos:

- Virus del archivo - El archivo puede ser en realidad un virus de todas las variantes populares.

- Documento macro-Infected - Los delincuentes pueden incrustar secuencias de comandos peligrosas (macros) en todos los tipos de documentos populares, incluyendo archivos PDF. Cada vez que se abren se les pedirá a los usuarios habilitar las macros integradas con el fin de ver correctamente los datos. Esto dará lugar a una infección por el virus separado.

Un cierto estafa advertencia de que los usuarios han recibido un mensaje de phishing es la búsqueda de la firma - los mensajes falsos serán firmados como manzana en lugar de Dropbox.

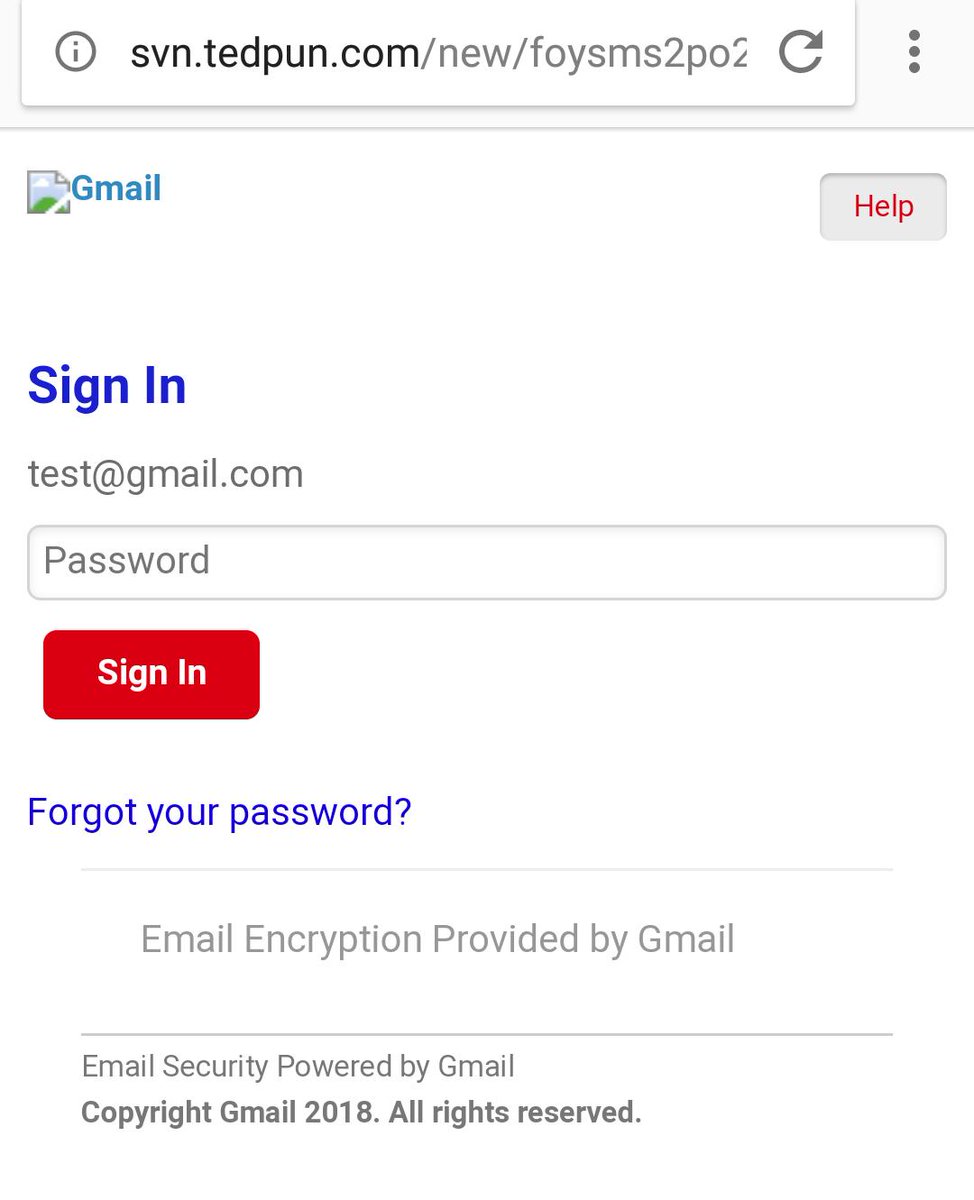

2021 Estafas de phishing #18 - Falso Gmail Iniciar sesión Páginas

Una campaña de phishing a gran escala acaba de ser informado para tomar ventaja de los usuarios de Google como los piratas informáticos están enviando mensajes de estafa a faux las pantallas de inicio de sesión de Gmail. Están alojados en nombres de dominio que suenan similares y algunos de ellos incluso pueden tener certificados de seguridad que se parecen mucho a Google y / o cualquiera de sus servicios y productos..

Los mensajes contendrán líneas de asunto y contenido del cuerpo utilizando todo tipo de escenarios. Algunos de los más comunes incluyen los siguientes:

- Cuenta Gmail Notificación de reinicio - Las víctimas pueden recibir mensajes que coaccionan a las víctimas haciéndoles creer que su cuenta se ha restablecido el servicio. Con el fin de seguir utilizando sus cuentas deben entrar en sus credenciales en la página de registro.

- Obligatoria de cambio de contraseña - Otra estrategia ampliamente utilizada por los hackers es para obligar a los destinatarios que Google ha obligado a un cambio de contraseña obligatoria en su cuenta. Con el fin de continuar con ellos tendrán que iniciar sesión en la página de inicio de sesión designado.

- Gmail Aviso importante - Los delincuentes manipularán las víctimas haciéndoles creer que han recibido una notificación legítima desde el propio servicio. Con el fin de ver que van a necesitar para autenticarse en el servicio mediante la introducción en su nombre de usuario y contraseña de combinación en la página de phishing.

Todos los usuarios de computadoras deben tener en cuenta que el dominio de la página de inicio de sesión no es Google / Gmail y esta es una de las señales de advertencia más segura de que esto es una estafa.

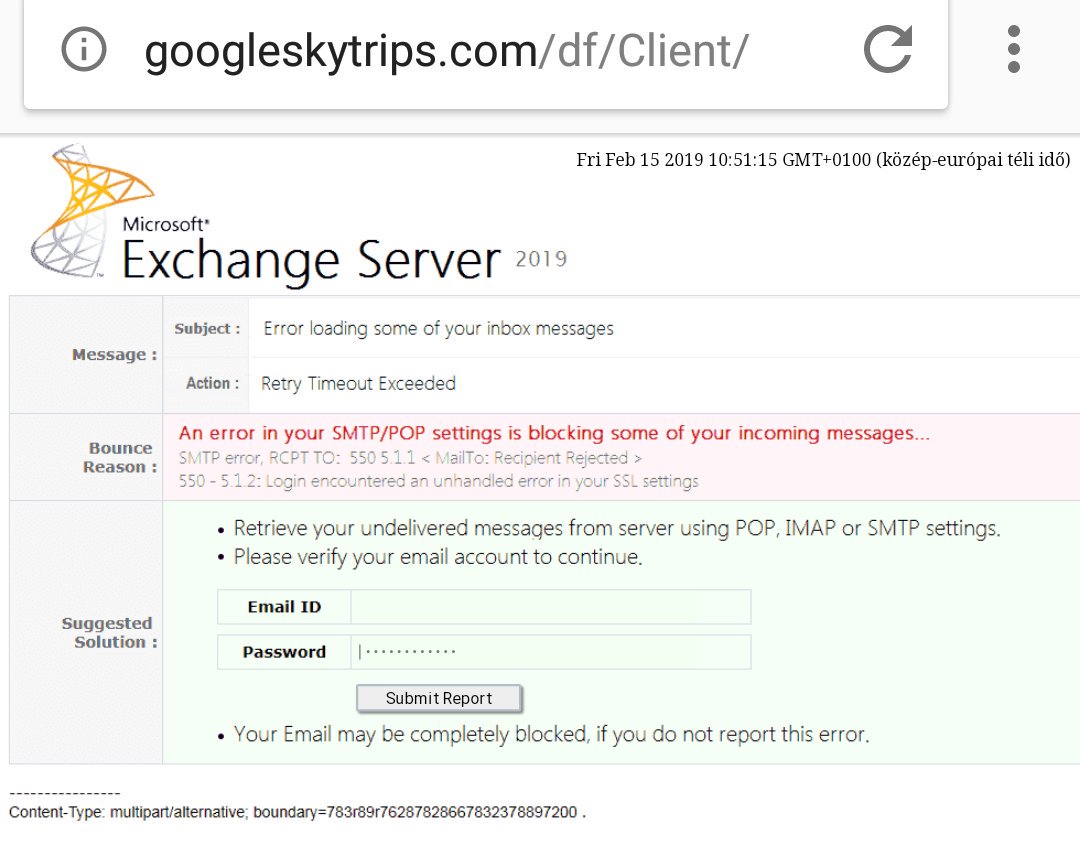

2021 Estafas de phishing #19 - SMTP / POP Servidor de Correo de error fraudes electrónicos

víctimas de phishing reportan otra táctica interesante que utiliza un enfoque interesante. Ellos enviarán enlaces que conduzcan a una página de phishing que emula un problema en el servidor de Exchange. Debido al hecho de que este servicio se lleva a cabo principalmente en entornos corporativos y agencias gubernamentales que los objetivos son en su mayoría empleados. Una campaña eficaz deberá penetrar la seguridad de los servidores de correo para que los mensajes se puedan entregar a los buzones de correo internos..

Una vez hecho esto las víctimas recibirá un mensaje que incluirá advertencias que se hacen pasar por ser enviado por el equipo de TI de la empresa / organización. Un enfoque alternativo es el diseño de los mensajes como las notificaciones del sistema que se generan de forma automática desde el software de servidor. En todos los casos, A las víctimas se les presentará una página que mostrará una página de error indicando el siguiente motivo: Un error en la configuración de SMTP / POP es el bloqueo de algunos de los mensajes entrantes. Este sistema de notificación falsa leerá que los usuarios tienen una configuración no válida y no será capaz de ver los mensajes de correo electrónico importantes. Para recuperar sus datos, deberán verificar las credenciales de su cuenta completando el formulario que requiere su ID de correo electrónico y contraseña.

Una frase de advertencia dice lo siguiente “Su correo electrónico puede estar completamente bloqueado si no informa este error” - esto les insta a rellenar sus datos.

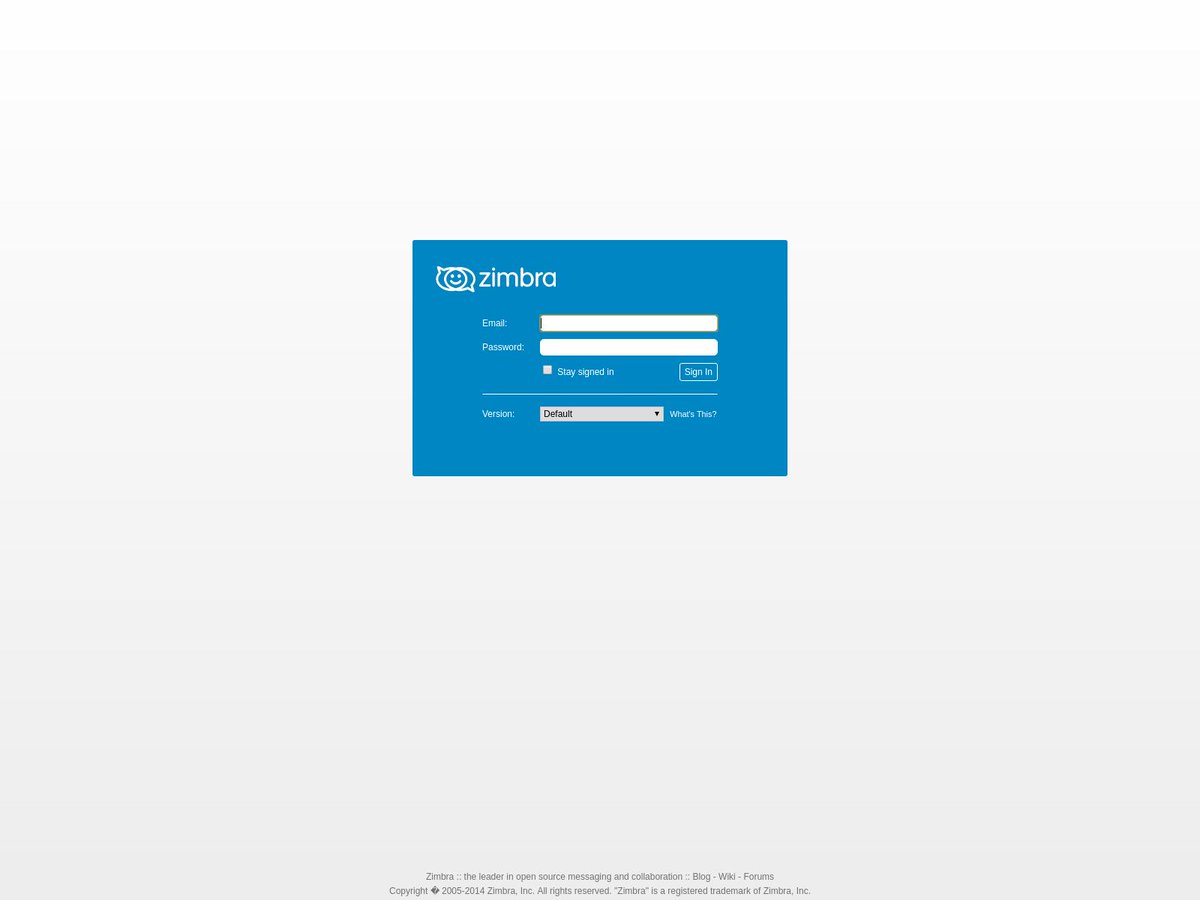

2021 Estafas de phishing #20 - Falso Zimbra Entrar Páginas

Zimbra es una de las plataformas de correo electrónico más populares que son utilizados por organizaciones y empresas. Como tales, las estafas de phishing probablemente usarán mensajes que harán que los destinatarios quieran abrir sus cuentas de correo electrónico a través del acceso al correo web.. Algunos del ejemplo líneas de asunto y contenido del cuerpo incluyen la siguiente:

- Notificaciones importantes - Los mensajes de correo electrónico enviados por los criminales pueden obligar a las víctimas a acceder a la página de acceso falsa situada en un dominio de terceros con el fin de duplicar verificar sus credenciales.

- Webmail Servicio de actualización - Los usuarios pueden recibir un mensaje que dice ser generados automáticamente por el servicio de Zimbra. Manipulará a las víctimas haciéndoles pensar que el servicio de correo web se está actualizando y que necesitan ingresar las credenciales de su cuenta para continuar usándolo..

- Obligatoria de restablecimiento de contraseña - notificaciones de correo electrónico falsificados desde el sistema Zimbra pueden ser enviados a los destinatarios. Recibirán mensajes del sistema de apariencia legítima que los instan a cambiar sus contraseñas.. Esto es una estafa popular como el mejor estado prácticas de seguridad que representan las credenciales necesitan ser cambiados a intervalos regulares.

- Informe de fraude - A los destinatarios se les mostrará un informe que parece ser generado por Zimbra notificando a las víctimas que los piratas informáticos han intentado iniciar sesión en sus bandejas de entrada de correo electrónico.. Se les insta a iniciar sesión en el sistema para revisar el informe de fraude.. Un botón de inicio de sesión se coloca en el contenido del cuerpo del mensaje que redirigirá a la página falsa de inicio de sesión.

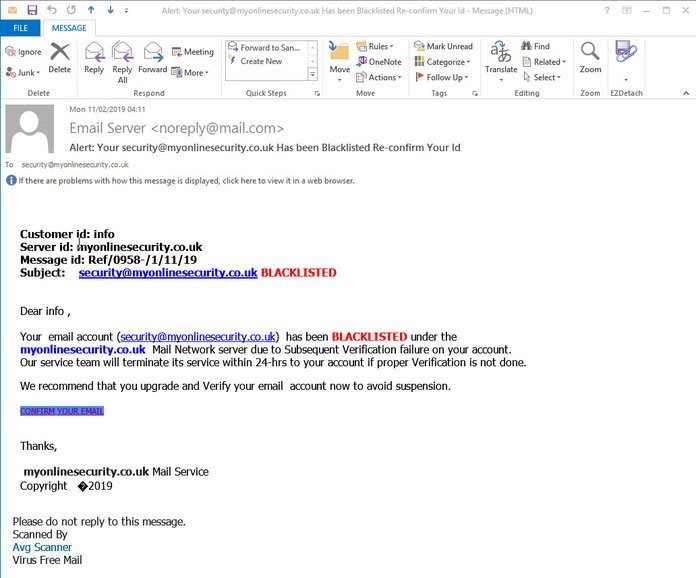

2021 Estafas de phishing #21 - Mensajes de cuenta de correo electrónico en la lista negra

Este es un ejemplo reciente de una campaña de ataque en curso que se basa en tácticas de miedo - los destinatarios recibirán notificaciones de advertencia de que sus direcciones de correo electrónico han sido incluidos en listas negras por un servicio de seguridad. Incluye varios campos que pueden engañar a los usuarios a pensar que se trata de una notificación de bienes.

El contenido del cuerpo van a dar a conocer la dirección de correo electrónico de las víctimas y el estado que tienen que ser verificados por el sistema de seguridad en 24 horas’ tiempo o de lo contrario se extenderá la prohibición. El mensaje hacker también incluirá una firma que contiene el nombre de una empresa de seguridad populares, en este caso, AVG.

Tenga en cuenta que este tipo de mensajes pueden contener una mezcla de enlaces legítimos y maliciosos, esta es la razón por la precaución adicional se debe tomar - incluso los usuarios experimentados podrían ser víctimas de esta estafa.

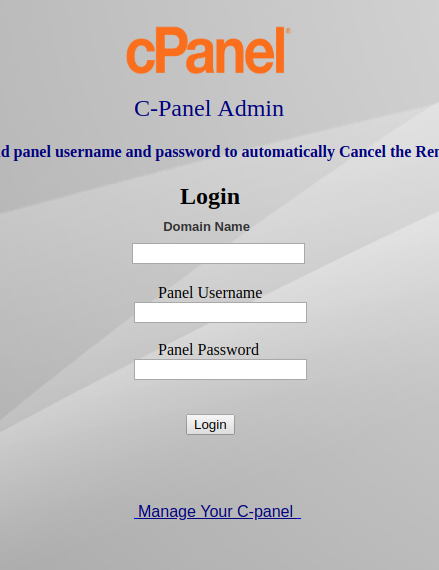

2021 Estafas de phishing #22 - Cpanel páginas falsas Iniciar sesión

Una nueva campaña de phishing se está enviando activamente contra los propietarios del sitio. Los hackers envían notificaciones que parecen venir de cPanel - el panel de administración que permite a los webmasters para acceder a sus cuentas de alojamiento. Hay dos tipos principales de las tácticas de estafa que se utilizan con este enfoque - los delincuentes pueden hacerse pasar por el servicio del sistema o el proveedor de hosting propio.

Los mensajes de advertencia y las notificaciones se pueden falsificar fácilmente, ya que la mayoría de los sitios web se pueden identificar en qué plataforma de alojamiento se ejecutan.. En gran medida, Estas campañas pueden automatizarse utilizando herramientas que están disponibles en los mercados clandestinos de piratas informáticos.. El objetivo final es hacer que las víctimas visitar la página de inicio de sesión de phishing cPanel. Ellos son muy fáciles de copiar, ya que contienen sólo la imagen de logotipo de un producto con un aviso de la conexión. La única señal de que este es un ejemplo falso es buscar en la barra de direcciones - el cPanel no se aloja en el servidor relevante.

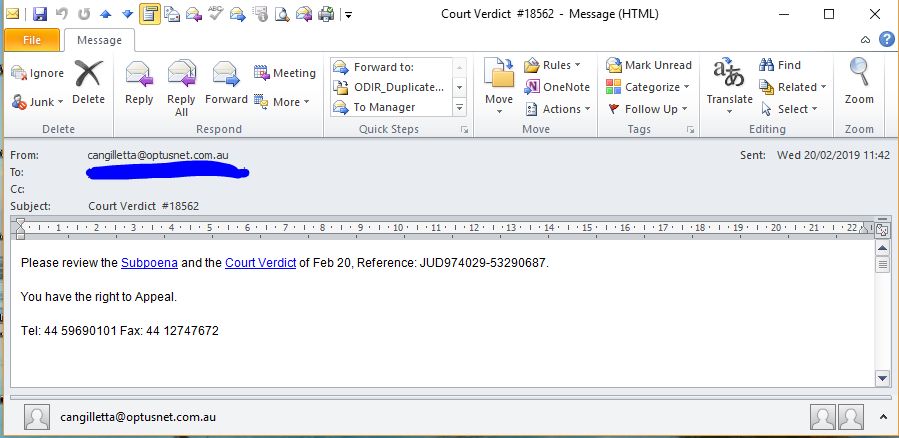

2021 Estafas de phishing #23 - Mensajes Tribunal de Orden del veredicto

En febrero de 2019 un correo electrónico de phishing a gran escala la manipulación de los destinatarios en el pensamiento de que están recibiendo un veredicto orden judicial. Esto se envía a través de mensajes de texto sin formato que elementos aparentemente legítimos, tales como un número de teléfono y las referencias que parecen similares a los reales. Los delincuentes utilizan una línea de asunto de limpia “fallo de la Corte” seguido de un identificador numérico. Los usuarios se muestran dos enlaces que se hacen pasar por la citación de la corte y los detalles veredicto. La presión que se instituyó en ellos proviene de la frase que dice “Usted tiene los derechos para apelar”. Los enlaces se pueden cambiar de forma dinámica y por lo general conducen a documentos infectados que pueden ofrecer varios tipos de cargas útiles.

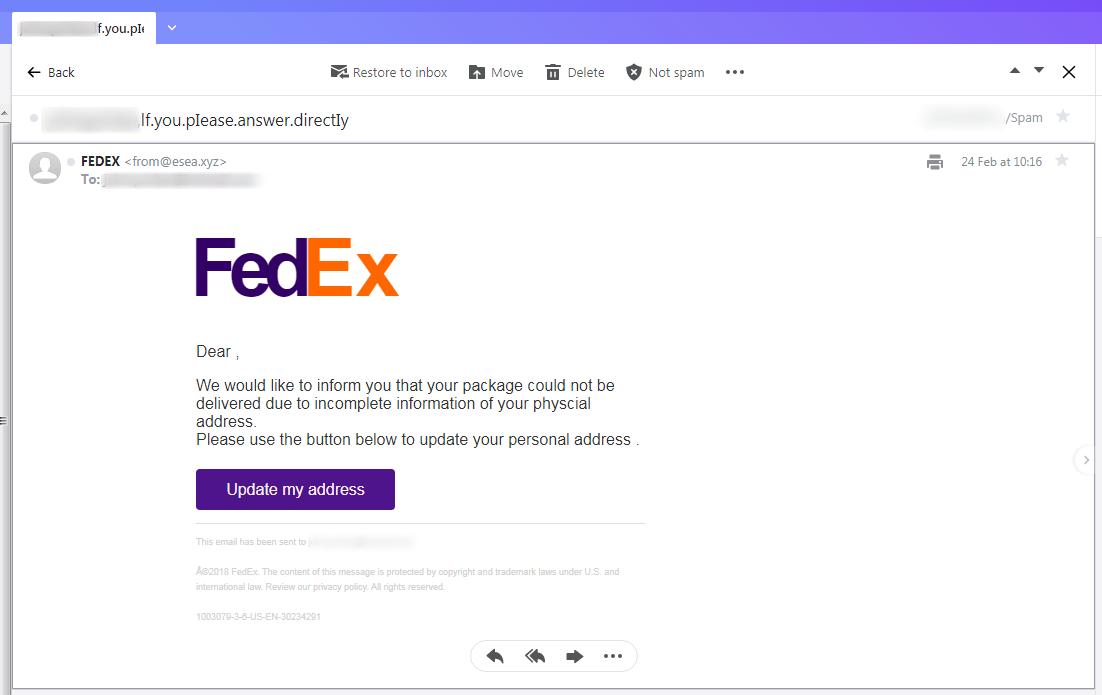

2021 Estafas de phishing #24 - Mensajes de FedEx

Una táctica común es hacerse pasar por los servicios conocidos, entre los que los correos son un objetivo popular. Los mensajes de FedEx falsos son una técnica muy popular como las plantillas confeccionadas utilizados por la empresa pueden ser fácilmente falsificadas. Los criminales cargarlos en la infraestructura de ataque especial y lanzar grandes campañas contra los usuarios.

Los usuarios de las víctimas recibirán en sus bandejas de entrada y si sus filtros de SPAM no tienen la dirección registrada en la base de datos. Un mensaje no personalizada norma dice que el usuario ha recibido un paquete que no fue entregado con éxito. Se les pide que actualicen su información de la dirección con el fin de recibirlo. Un botón interactivo titulado “Actualizar mi dirección” se coloca que redirigirá a los destinatarios a una página falsa de inicio de sesión. Al entrar en sus credenciales de cuenta que van a ser robados por los piratas informáticos.

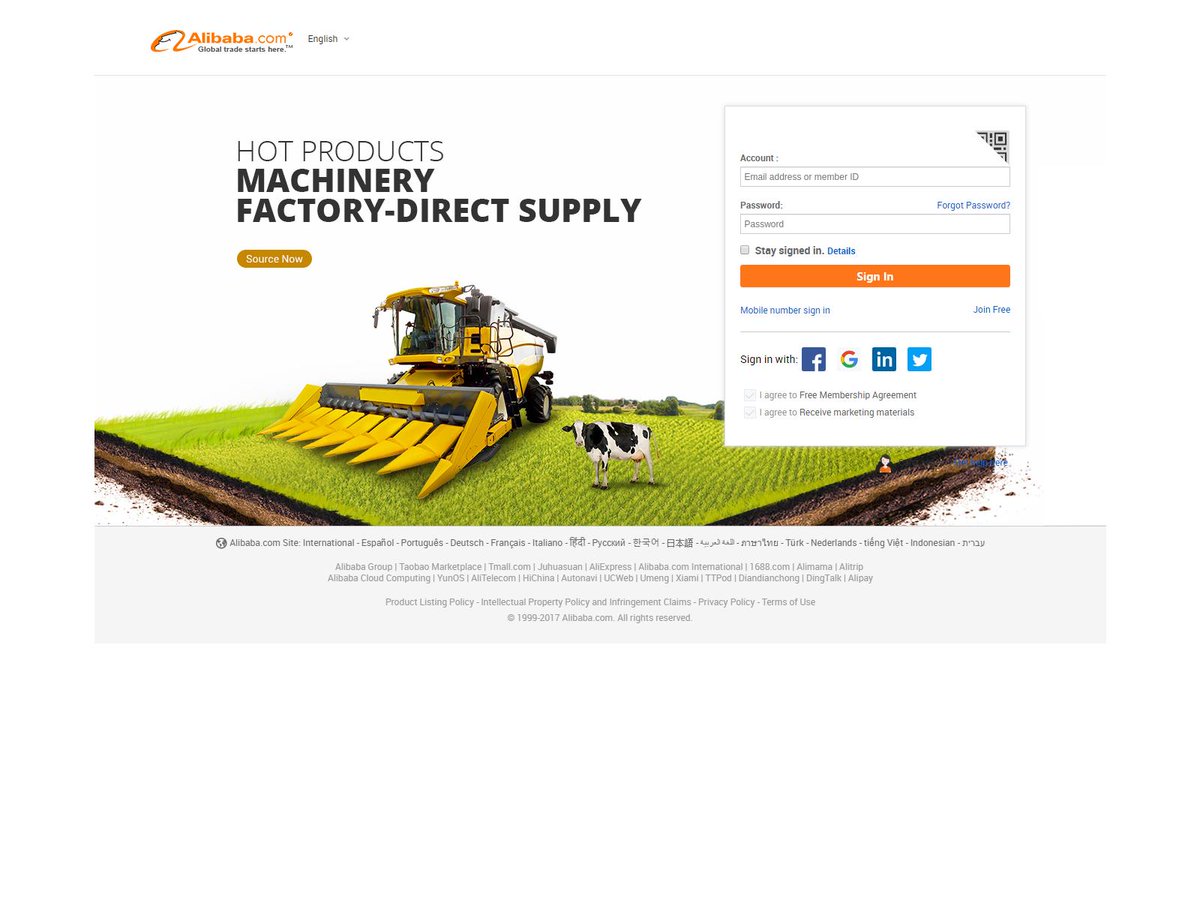

2021 Estafas de phishing #25 - Los sitios fraudulentos Alibaba

Una reciente ola de ataques de phishing se ha encontrado para llevar enlaces a una página de acceso Alibaba estafa. Los mensajes que se pueden enviar por los criminales pueden variar en una amplia variedad de escenarios típicos de estafa:

- Restablecimiento de contraseña - Un restablecimiento de contraseña obligatoria es una de las tácticas más comunes utilizados por los hackers en los últimos tiempos. Las víctimas se muestran una notificación de seguridad les notifica que la actividad sospechosa ha sido identificado con su cuenta y que éstos necesitan cambiar sus contraseñas para mantenerse a salvo.

- Detalles fin - Las víctimas recibirán una notificación que indica que una orden se realiza a través de la cuenta de los usuarios. Para leer más detalles que se les ofrezcan una “registrarse” página que cosechar sus credenciales de cuenta.

- Actualización de cuenta - Los mensajes enviados se pedirá a los usuarios a actualizar su información de cuenta a los efectos de verificar que. Los mensajes de correo electrónico, aparecerá una lista de todo tipo de datos que se solicitan por los hackers: su nombre, dirección, número de teléfono, datos de la cuenta y etc.. Para entrar en esta información un enlace a una página web maliciosa se presenta.

Los sitios de phishing vinculados son muy útiles no solo para recopilar las credenciales de los perfiles de Alibaba, sino también para delitos como el robo de identidad., chantaje, y abuso financiero.

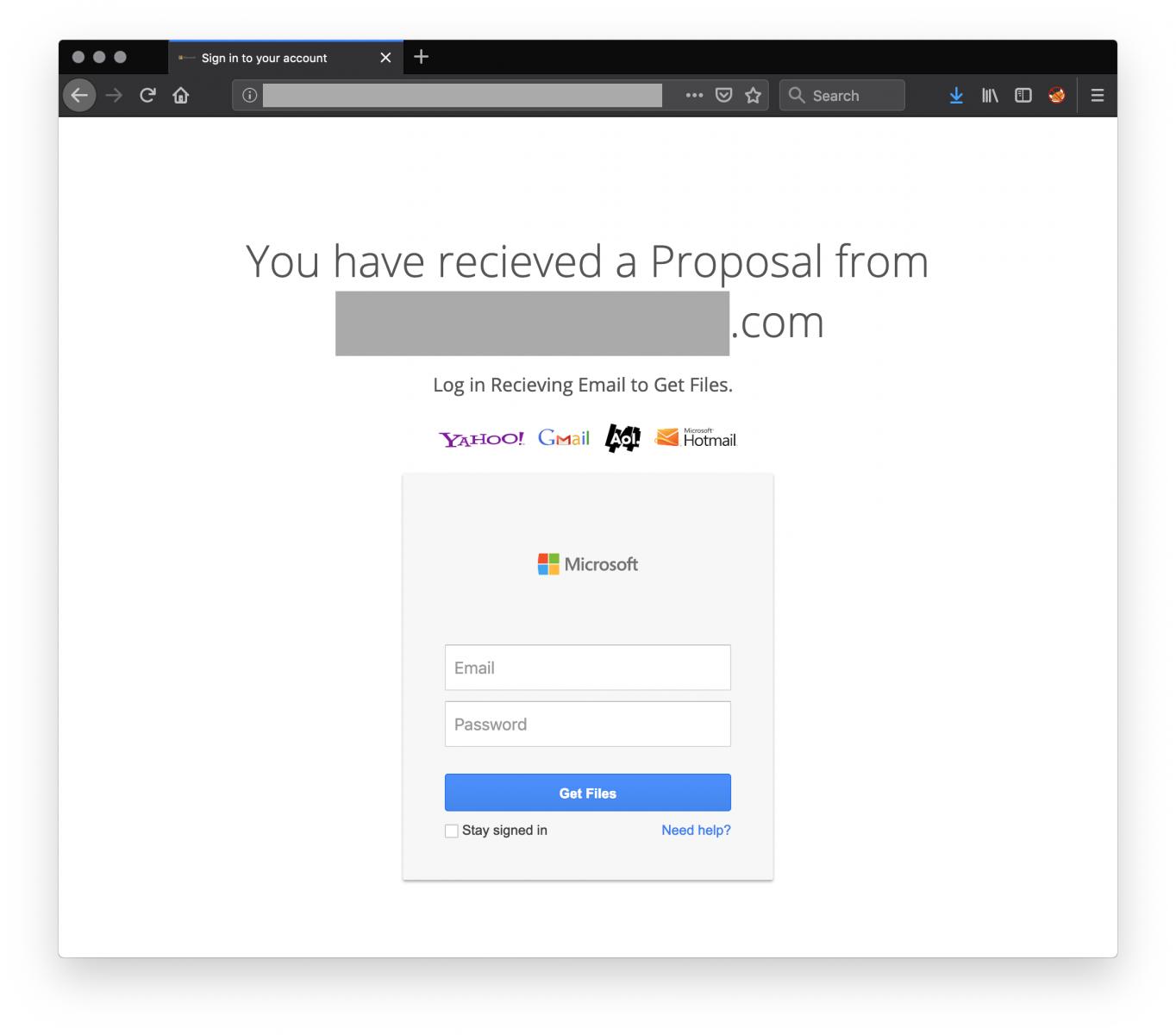

2021 Estafas de phishing #26 - Portales de internet

Una táctica de gran éxito es crear páginas de portal que imitan indicadores de conexión a los servicios populares. Usan un diseño limpio que se asemeja a las páginas legítimas y el hecho de que muchos de ellos usan nombres de dominio que suenan similares, imagenes del logo, y los certificados autofirmados hacen que sea muy difícil distinguirlos de los sitios reales. Los mensajes de correo electrónico de phishing volverán a dirigir a los sitios mediante el uso de una multitud de escenarios de estafa.

El sitio principal al que han sido redirigidas las víctimas establece que al ingresar un solo par de credenciales de cuenta, las víctimas podrán leer contenidos de una variedad de servicios.. En estos casos particulares, se enumeran las imágenes del logotipo de las siguientes empresas: Yahoo, Gmail, AOL, y Microsoft.

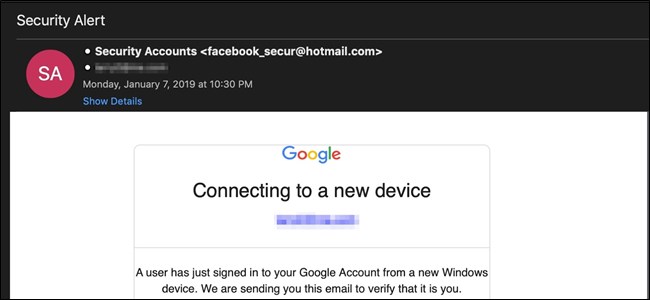

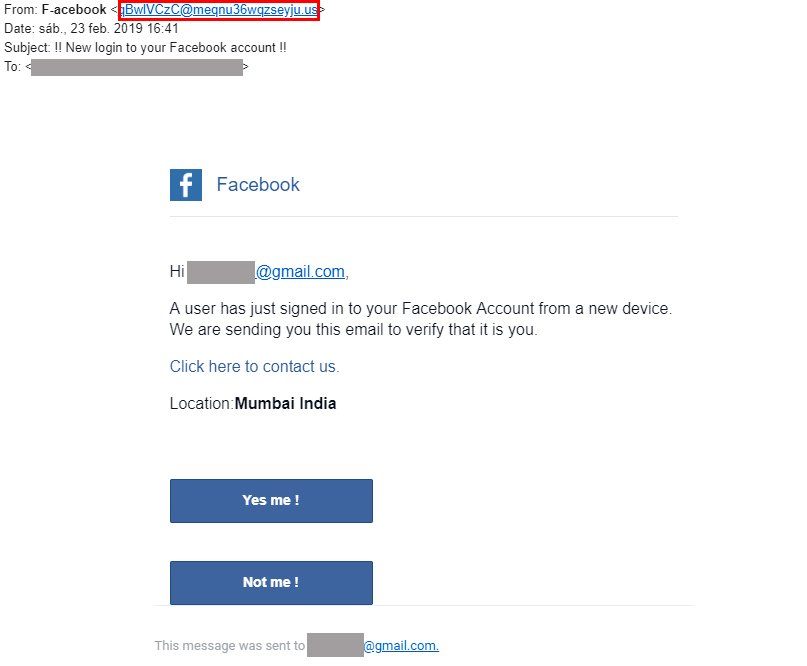

2021 Estafas de phishing #27 - Estafas Facebook cuenta Iniciar sesión

Esta es una técnica muy popular que envía mensajes de correo electrónico a las víctimas que se hacen pasar por notificaciones de seguridad legítimas que Facebook envía ocasionalmente cuando se registra una actividad sospechosa.. Para obligar a las víctimas a interactuar con los mensajes de correo electrónico de los hackers indicarán que un usuario desconocido de Mumbai ha accedido a su cuenta de Facebook. Para fines de verificación, los usuarios deberán interactuar con las opciones dadas, indicando así si son o no la persona citada en los mensajes. Los botones son interactivos y cuando se hace clic en adelante van a redirigir a los usuarios то Ð página falsa de inicio de sesión de Facebook.

2021 Estafas de phishing #28 - Comportamiento nativo móvil fraudes electrónicos

Una nueva campaña de phishing se ha detectado en de marzo de 2019 que utiliza un mecanismo completamente nuevo, denominado como siendo extraordinariamente creativa. Se basa en el concepto de la página de suplantación. Los criminales van a confeccionar páginas y servicios que pueden imitar las páginas de destino legítimos de servicios y productos. En este caso particular, el mecanismo exacto que se utiliza es el comportamiento nativo y el diseño de los dispositivos iOS. Esto incluye tanto el comportamiento del navegador, Barra de URL, y animaciones de cambio de pestaña.

En este caso particular, el sitio malicioso creado por piratas informáticos está diseñado para aparecer como un mensaje de Airbnb que pide a los usuarios que inicien sesión en su perfil a través de un mensaje de inicio de sesión de Facebook. Cuando se hace clic sobre los usuarios se muestra una animación que muestra una animación de conmutación pestaña falsa. Esto hace que los usuarios creen que están interactuando con la red social. Se utilizan superposiciones, JavaScript complejo y otras tecnologías basadas en la web para engañar a los usuarios..

Y a pesar de esto se presenta como un método muy complejo utilizado por los hackers hay varios defectos que se han identificado y que se pueden utilizar como un signo de la campaña de phishing. Las indicaciones de Facebook se presentan como ventanas externas en los navegadores Safari mediante el cual el comportamiento apropiado es presentar la ventana en una nueva pestaña. La dirección URL original aparecerá en una forma minimizada superpuesto encima de la barra de navegación de Facebook falsa. Si bien la campaña capturada está configurada para dirigirse principalmente a usuarios de dispositivos móviles iOS, se puede cambiar fácilmente para enfocarse en otra plataforma como Android. El símbolo del usuario de Facebook puede ser canjeado por cualquier otro sitio falso medios sociales populares. Esto incluso se puede automatizar - los criminales pueden detectar automáticamente qué agente de usuario se está ejecutando y entregar la página de destino respectivo.

2021 Estafas de phishing #29 - Las estafas de phishing pizza de Domino

Muchos perfiles falsos son creados por los servicios de uso común. En marzo 2019 se descubrió una campaña a gran escala para crear varias cuentas relacionadas con la popular cadena de restaurantes Domino's Pizza. La táctica utilizada por los piratas informáticos es crear páginas en todas las redes sociales populares que se hacen pasar por canales oficiales.. Pueden incluir contenido web tomado de la empresa real y posicionarlo de manera que pueda atraer a muchos usuarios.. Los delincuentes a menudo utilizan perfiles de usuario falsos con el fin de impulsar las páginas gusto por los mensajes, suscribiéndose a ellos, y agregando comentarios. Esto puede ser automatizado a través de cuentas de hackers-hechos o robados los que se pueden comprar a granel en los mercados subterráneos oscuros.

Las muestras que hemos recuperados para su análisis muestran que los criminales tratan de ganar el interés de los visitantes, ofreciendo un regalo lucrativo que no es diferente que las tácticas de marketing comunes empleadas por Domino mismos pizza. Esto tiene dos objetivos principales:

- Publicidad - Al hacer que los visitantes compartan la página / perfil para poder entrar en el sorteo de estafa que puede atraer a más usuarios a que por lo tanto en gran medida la mejora de su alcance.

- Ingeniería social - Los delincuentes manipulan a las víctimas en el envío de información personal y más chantajearlos.

2021 Estafas de phishing #30 - La manipulación de autenticación

Una nueva estafa de phishing se ha detectado recientemente, mensajes de correo electrónico que utiliza para manipular a sus destinatarios en la interacción con un enlace y / o script malicioso. Los piratas informáticos detrás de la campaña de enfoque en las recientes noticias sobre las reglamentaciones europeas y del Reino Unido que requieren los visitantes para responder a los controles de seguridad adicionales en ciertas situaciones. Durante los próximos meses, Es una rutina que tengan que dar información adicional al realizar compras por encima de cierto límite.. La característica distintiva de esta práctica es que cada banco y tarjeta de crédito emisor puede determinar sus propios métodos y formas específicas de la aplicación de estos reglamentos. Si los usuarios quieren que los pagos que pasar por ellos necesitarán demostrar al sistema que les permiten. Esto se hace mediante un mecanismo de autenticación adicional que puede ser cualquiera de las siguientes:

- Dispositivo móvil Token Autenticador - Este es un dispositivo que se emite para los titulares de tarjetas y salida voluntad una secuencia numérica que cuando entró en la línea de pago permitirá la operación de pasar.

- Aplicación Mobile Authenticator - Se trata de un enfoque basado en software que va a crear el mismo código autenticador. la propia aplicación puede ser protegido por una verificación de PIN o huella digital.

- Servicios de banca móvil - Los usuarios pueden permitir que las transacciones a través de sus aplicaciones de banca móvil.

Los hackers hacerse pasar por falsos y estas indicaciones que la recreación de cerca estos pasos. Los ataques dirigidos están dirigidas contra los clientes de los bancos seleccionados. Esto significa que los piratas informáticos han investigado y estudiado cómo implementan estos servicios..

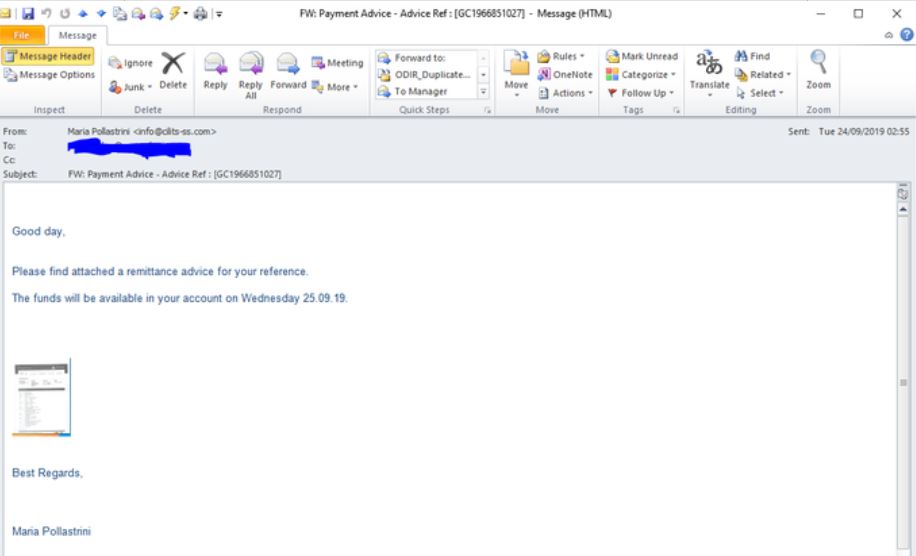

2021 Estafas de phishing #31 - imitación de asesoramiento financiero

Los investigadores de seguridad han descubierto una campaña de phishing en curso que utiliza otro enfoque familiar. Se enviarán mensajes a los usuarios objetivo tanto a sus bandejas de entrada personales como a las de la empresa con la intención de falsificar el asesoramiento bancario personal.. Esto se hace mediante la manipulación de ellos en la creencia de que los mensajes se originan en el departamento de nómina de su empleador o de su banco. Los elementos de encabezado y pie de página se pueden personalizar para que aparezcan exactamente como los que se envían desde la institución. Habrá un archivo de documento adjunto que dará lugar a la instalación de malware distintos. Algunas de las infecciones de ejemplo incluyen el siguiente:

- Troyanos - Pueden ser amenazas genéricas que asumirá el control de las máquinas hackeadas y permitir que los delincuentes para robar sus datos. En otros casos, los documentos se utilizarán para implementar troyanos bancarios complejos que pueden robar activamente los fondos de una persona.

- El ransomware - Estos son virus peligrosos que cifrar y archivos de usuario de bloqueo. Utilizando diversas técnicas de manipulación de los piratas informáticos se chantajearlos para que el pago de una “cuota de descifrado”.

- Los mineros criptomoneda - Estos son scripts o programas de pequeño tamaño que están diseñados para ejecutar secuencias de tareas complejas de alto rendimiento.. Una vez que se ponen en marcha de la instalación local van a colocar una pesada carga sobre el rendimiento del equipo. Para cada tarea completada los piratas informáticos recibirán los ingresos generados directamente.

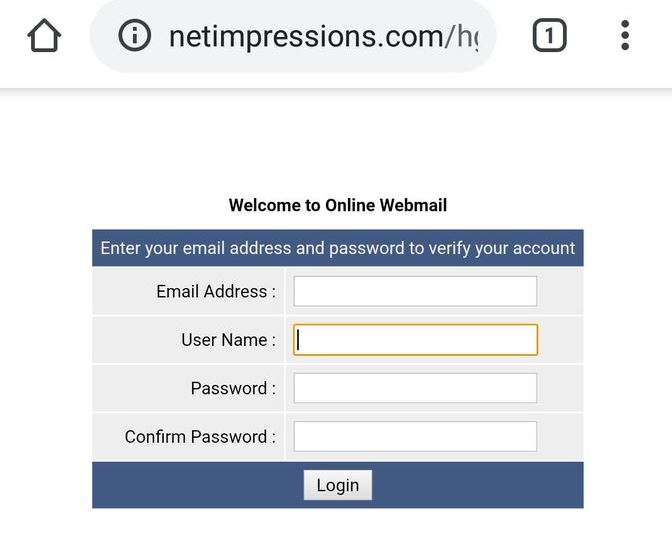

2021 Estafas de phishing #32 - Webmail falso indicador de conexión

Una de las tácticas de phishing más populares es crear mensajes de inicio de sesión falsos para los correos web.. Pueden ser de marca o hacen aparecer tan genérico como mirando como sea posible. Para manipular a las víctimas a interactuar con ellos mediante la introducción en cuenta las credenciales de los delincuentes alojarlas en los nombres de dominio que suenan muy similar al popular servicio de este tipo. Otras tácticas incluyen la inclusión de los certificados de seguridad y la aplicación del diseño y la disposición robada.

Para distribuir estas páginas de inicio de sesión estafa aún más los hackers pueden utilizar una variedad de tácticas incluyendo las siguientes:

- Incorporación de la escritura - Los enlaces a estas páginas web se pueden colocar en las redes de anuncios, sitios secuestrados y perfiles de redes sociales a través de perfiles falsos o robados. Cada vez que los usuarios hacen clic en ellos serán redirigidos a la solicitud de inicio de sesión asociado. Lo que es más peligroso es que los elementos necesarios se pueden colocar en las áreas del sitio, tales como banners, pop-ups y enlaces de texto.

- Parte de una carga útil Malware - En muchos casos, el sitio web puede ser lanzado como parte de la interacción del usuario con los archivos. Pueden ser documentos maliciosos o instaladores de aplicaciones piratas informáticos a medida.

- Instalación consecuente - Los mensajes de phishing se laucnhed y se muestran a los usuarios después de que hayan adquirido una infección previa. Este suele ser el caso de los troyanos y el malware avanzado que incluyen phishings como parte de su patrón de comportamiento.

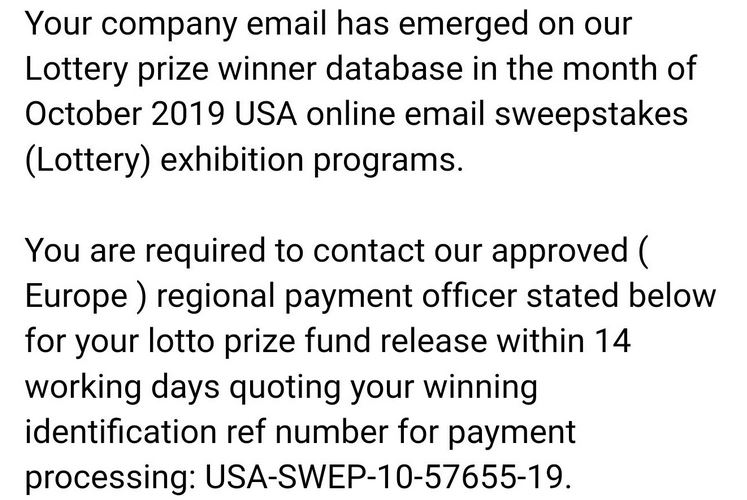

2021 Estafas de phishing #33 - Mensajes de la Lotería de la empresa

La táctica de phishing de utilizar este método implica el envío de mensajes de correo electrónico a los usuarios finales objetivo.. Los hackers pueden ya sea a los buzones de correo de la empresa oa los correos electrónicos privados. En cualquier caso, los delincuentes manipularán a los destinatarios haciéndoles creer que la dirección de correo electrónico de su empresa se ha introducido en una lotería y que han ganado un premio. Para que los fondos se les devuelvan, se les pide que se pongan en contacto con su “oficial de pago”. En términos de interacción del usuario de malware, los piratas informáticos pueden esperar un comportamiento diferente y pueden personalizar sus campañas con diferentes acciones esperadas del usuario. Los ejemplos incluyen lo siguiente:

- Los archivos adjuntos - Las víctimas pueden incrustar documentos macro-infectados peligrosos que contienen información sobre cómo ponerse en contacto con este agente de pago. Los piratas informáticos pueden crear documentos en todos los formatos de archivo populares: documentos de texto, hojas de cálculo, presentaciones, y bases de datos. Tan pronto como se abren scripts peligrosos intentarán ejecutar, esto se suele hacer mediante la presentación de un mensaje que va a solicitar a habilitar las macros para leer correctamente los contenidos.

- Enlaces de malware - Los piratas informáticos pueden insertar enlaces de malware que redirigirá a páginas de hackers controlado o archivos de virus.

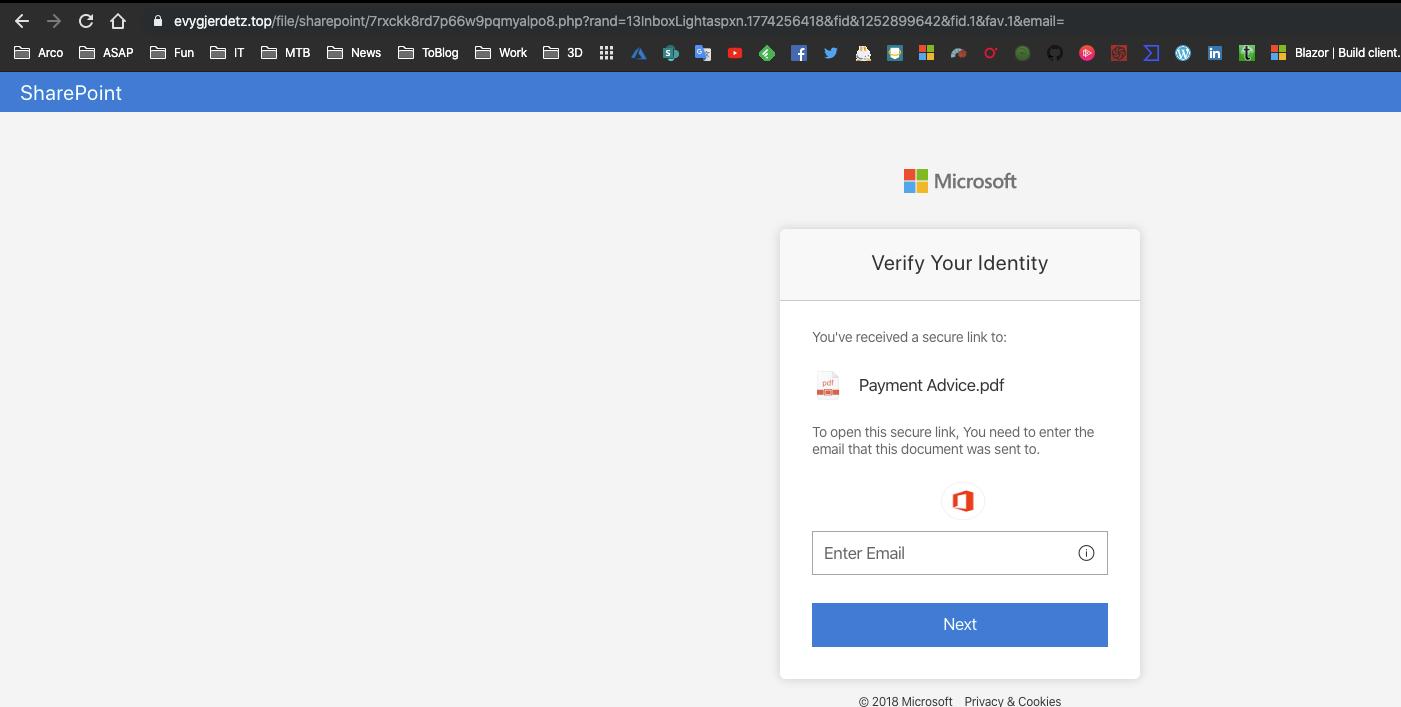

2021 Estafas de phishing #34 - Verificación página Microsoft

Esta es una táctica popular entre los piratas informáticos, ya que dependen de usuarios principiantes que pueden no diferenciar entre mensajes de inicio de sesión legítimos y falsos.. La razón por la que esto tiene tanto éxito es el hecho de que el grupo delictivo detrás de los ataques puede copiar el diseño y los elementos de diseño de los utilizados por Microsoft.. Las muestras capturadas muestran que los piratas informáticos utilizan una combinación de un mensaje de inicio de sesión falso y una presentación de archivo de documento. Los usuarios se les pida que tras la presentación de la información de sus cuentas tendrán acceso a los servicios prestados y el archivo citado. Dado que este incorpora dos escenarios muy habituales, asumimos que el grupo de piratería puede usarlo en diferentes esquemas. Algunas de las posibles variantes incluyen los siguientes:

- Microsoft cuenta Iniciar sesión - Los piratas informáticos pueden alojar las indicaciones de inicio de sesión en nombres de dominio que suenan similares y que se parecen a Microsoft y hacen que parezca que están accediendo al portal y a los servicios operados por la empresa..

- Recursos hipervínculos - Los piratas informáticos pueden enlazar los sitios en sus propios sitios y páginas de destino falsos. Incluso pueden integrarse como elementos incrustados para que aparezcan como un diseño legítimo con el logotipo y el estilo de Microsoft.. En este caso, las URL se pueden ocultar inteligentemente y los usuarios se enfrentarán a una gran dificultad para saber que son falsas.

- URL de redireccionamiento - La página de inicio se puede acceder haciendo clic en el URL acortada redirige y otros elementos relacionados que se pueden insertar en varias páginas de hackers controlado.

- Entrega de carga útil - Los piratas informáticos pueden insertar enlaces a la página de malware en varios portadores de archivos. El mecanismo más común es la creación de documentos de macro-infectados en todos los formatos populares: documentos de texto, hojas de cálculo, bases de datos, y presentaciones. Tan pronto como se hayan abierto, se generará un mensaje pidiendo a los usuarios que habiliten las macros. Si se hace esto los navegadores web instalados abrirán el sitio de redirección.

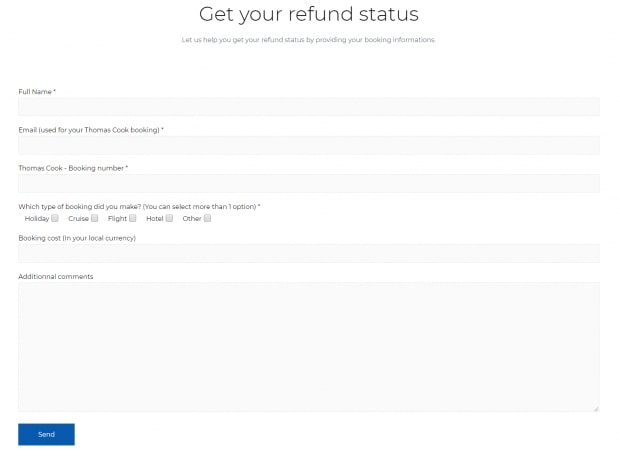

2021 Estafas de phishing #35 — Los reembolsos de Thomas Cook

Recientemente, un montón de dominios asociados con las estafas de phishing cocinero de Thomas ha sido detectado por las compañías de seguridad. Estos dominios están registrados o menos al mismo tiempo y de acogida falsa información de reembolso y formas relacionadas con Thomas Cook. Muchos de ellos utilizan nombres relacionados con el gigante turístico y utilizan diseños y contenidos similares a los que utiliza la empresa..

El objetivo principal de estos sitios es manipular los visitantes haciéndoles creer que han accedido a una página legítima de aterrizaje y que necesitan para entrar en su información personal con el fin de emitir un reembolso. El tipo de información que se solicita es la siguiente: El nombre completo de la persona, correo electrónico, número de reserva, tipo de reserva, costo de reserva, y cualquier comentario adicional.

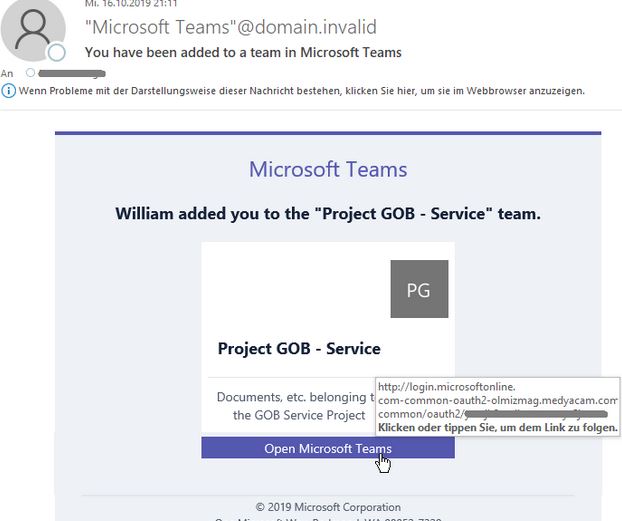

2021 Estafas de phishing #36 - Equipos Microsoft Phishing

Un grupo de hackers está utilizando un mecanismo alternativo que utiliza falso “Equipos de Microsoft” mensajes de correo electrónico para manipular los receptores en la interacción con ellos. Los LNKs incrustados en ellos contaned conducirán a especialmente diseñado sitios de hackers controlado que va a redirigir las víctimas a un mini sitio local. Para que esto funcione correctamente los mensajes de correo electrónico tendrá que lanzar con ciertos scripts que extraer información respecto de geolocalización de la víctima. Esto incluye las cookies que se reunirán datos como el siguiente:

- Dirección IP

- Geolocalización

- Las métricas del navegador

- Condiciones de referencia

Los enlaces incorporados tendrán un identificador especial que significa que es muy probable que se envían utilizando un conjunto de herramientas de hackers controlado especialmente configurado. Es muy posible que un grupo de hackers experimentados está detrás de él. El análisis de seguridad muestra que los scripts de correo electrónico incluidos también interactúan con los navegadores web instalados..

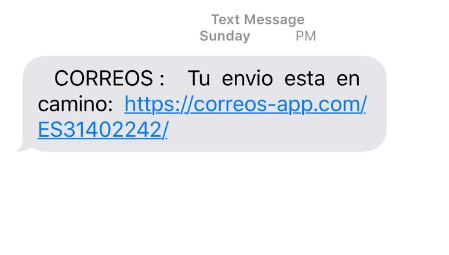

2021 Estafas de phishing #37 - Fraude de phishing de Correos SMS y aplicaciones móviles

Enero 2021 comenzó con una estafa de phishing relacionada con Correos, reportado por investigadores. Un grupo de piratas informáticos desconocido parece apuntar a los usuarios de habla hispana mediante el Correos servicio postal español como señuelo para propagar malware. Esto se realiza mediante el envío de Los mensajes SMS con enlaces para descargar una aplicación móvil (para Android o iOS) que está enmascarado como relacionado con la empresa. Otros enlaces de llamada a la acción de phishing que se pueden representar incluyen los siguientes:

- Enlaces a documentos macroinfectados

- Descargas directas de archivos infectados por virus

- Enlaces a portales de phishing

- Enlaces a repositorios de aplicaciones móviles diseñados por piratas informáticos

La campaña activa descubierta en enero 2021 entregó un paquete de Android malicioso, esta táctica también se puede modificar fácilmente para incluir también un archivo iOS relevante. Si está instalada, esta aplicación se hará pasar por el servicio legítimo y solicitará información importante.. Esto puede incluir información de la cuenta de Correos existente, datos de usuarios privados, dirección, correo electrónico, número telefónico, y etc. Los datos secuestrados se pueden utilizar con fines de robo de identidad., junto con posibles delitos de abuso financiero.

Comúnmente, las aplicaciones móviles de virus solicitarán permisos de acceso al sistema, si se les da, las víctimas también pueden experimentar preocupaciones de seguridad y privacidad duraderas. Esto incluye la capacidad de leer los eventos táctiles. (funcionalidad keylogger), acceder al contenido almacenado (incluyendo fotos, documentos, vídeos, y archivos guardados), así como potencialmente interactuar con otras aplicaciones. En muchos casos, estas aplicaciones también pueden presentar pantallas superpuestas que puede hacer que sea imposible interactuar con los dispositivos de la forma habitual.

Quitar 2021 Las estafas de phishing desde el ordenador

Con el fin de asegurarse de que el 2021 Estafas de phishing está totalmente pasado de su ordenador, le recomendamos que siga las instrucciones de eliminación por debajo de este artículo. Se han dividido en manuales de eliminación manual y automática para que puedan ayudarlo a eliminar esta amenaza según su experiencia de eliminación de malware.. Si la extracción manual no es exactamente algo que usted se sienta seguro al hacer, Las recomendaciones son eliminar este malware o verificar si ha infectado su computadora automáticamente descargando y escaneando su computadora a través de un programa anti-malware avanzado.. Dicho software se asegurará efectivamente de que su PC esté completamente segura y sus contraseñas y datos permanezcan seguros en el futuro..

- Ventanas

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Detener Push Pop-ups

Cómo quitar la estafa de phishing de Windows.

Paso 1: Analizar en busca de estafa electrónica con la herramienta de SpyHunter Anti-Malware

Paso 2: Inicie su PC en modo seguro

Paso 3: Desinstalación estafa phishing y software relacionado desde Windows

Pasos de desinstalación para Windows 11

Pasos de desinstalación para Windows 10 y versiones anteriores

Aquí es un método en pocos y sencillos pasos que debe ser capaz de desinstalar la mayoría de los programas. No importa si usted está utilizando Windows 10, 8, 7, Vista o XP, esos pasos conseguirán el trabajo hecho. Arrastrando el programa o su carpeta a la papelera de reciclaje puede ser una muy mala decisión. Si lo haces, partes y piezas del programa se quedan atrás, y que puede conducir a un trabajo inestable de su PC, errores con las asociaciones de tipo de archivo y otras actividades desagradables. La forma correcta de obtener un programa de ordenador es de desinstalarla. Para hacer eso:

Siga las instrucciones anteriores y se le desinstalar correctamente la mayoría de los programas.

Siga las instrucciones anteriores y se le desinstalar correctamente la mayoría de los programas.

Paso 4: Limpiar cualquier registro, Created by Phishing Scam on Your PC.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, creado por Phishing existe. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Guía de eliminación de videos para estafas de phishing (Ventanas).

Deshazte de la estafa de phishing de Mac OS X.

Paso 1: Phishing desinstalar y eliminar archivos y objetos relacionados

Mac le mostrará una lista de elementos que se inicia automáticamente cuando se conecte. Busque cualquier aplicaciones sospechosas idénticos o similares a Phishing. Compruebe la aplicación que desea detener la ejecución de forma automática y luego seleccione en el Minus ("-") icono para ocultarlo.

- Ir Descubridor.

- En la barra de búsqueda, escriba el nombre de la aplicación que desea eliminar.

- Por encima de la barra de búsqueda cambiar los dos menús desplegables para "Sistema de Archivos" y "Están incluidos" de manera que se puede ver todos los archivos asociados con la aplicación que desea eliminar. Tenga en cuenta que algunos de los archivos no pueden estar relacionados con la aplicación así que mucho cuidado, que los archivos que elimine.

- Si todos los archivos que están relacionados, sostener el ⌘ + A para seleccionar y luego los llevan a "Basura".

En caso de que no se puede eliminar a través de Phishing Paso 1 encima:

En caso de que usted no puede encontrar los archivos de virus y objetos en sus solicitudes u otros lugares que hemos mostrado anteriormente, puede buscar manualmente para ellos en las bibliotecas de su Mac. Pero antes de hacer esto, Por favor, lea la declaración de abajo:

Puede repetir el mismo procedimiento con los siguientes Biblioteca directorios:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Propina: ~ es allí a propósito, porque conduce a más LaunchAgents.

Paso 2: Escanee y elimine archivos de estafa de phishing de su Mac

Cuando se enfrentan a problemas en su Mac como resultado de scripts y programas no deseados, como Phishing, la forma recomendada de eliminar la amenaza es mediante el uso de un programa anti-malware. SpyHunter para Mac ofrece funciones de seguridad avanzadas junto con otros módulos que mejorarán la seguridad de su Mac y la protegerán en el futuro.

Guía de eliminación de videos para estafas de phishing (Mac)

Eliminar la estafa de phishing de Google Chrome.

Paso 1: Inicie Google Chrome y abra el menú desplegable

Paso 2: Mueva el cursor sobre "Instrumentos" y luego desde el menú ampliado elegir "Extensiones"

Paso 3: Desde el abierto "Extensiones" Menú localizar la extensión no deseada y haga clic en su "Quitar" botón.

Paso 4: Después se retira la extensión, reiniciar Google Chrome cerrando desde el rojo "X" botón en la esquina superior derecha y empezar de nuevo.

Borrar estafa de phishing de Mozilla Firefox.

Paso 1: Inicie Mozilla Firefox. Abra la ventana del menú:

Paso 2: Seleccione el "Complementos" icono en el menú.

Paso 3: Seleccione la extensión no deseada y haga clic "Quitar"

Paso 4: Después se retira la extensión, reinicie Mozilla Firefox cerrando desde el rojo "X" botón en la esquina superior derecha y empezar de nuevo.

Desinstalar Phishing Scam de Microsoft Edge.

Paso 1: Inicie el navegador Edge.

Paso 2: Abra el menú desplegable haciendo clic en el icono en la esquina superior derecha.