El artículo le ayudará a eliminar CryptoPriceSearch completamente. Siga las instrucciones de eliminación navegador secuestrador se dan al final del artículo.

El CryptoPriceSearch Es hecho por Mente Parque, una compañía conocida por la creación de redes enteras de amenazas. Esta redirección particular, parece estar hecho con el fin de promover un servicio Web. Lea más sobre esto en nuestra visión detallada a continuación.

Resumen de amenazas

| Nombre | CryptoPriceSearch |

| Escribe | Navegador Secuestrador, PUP |

| Descripción breve | El secuestrador del navegador CryptoPriceSearch representa un plugin para el navegador web malicioso que se usa para redirigir las víctimas a una página pirata informático controlado. |

| Los síntomas | la página de inicio, nuevo motor de búsqueda y la pestaña de todos los navegadores se cambiará a CryptoPriceSearch. En adición de virus y otros programas maliciosos pueden ser instalados durante el proceso de iniciación. |

| Método de distribución | Instalaciones de dominio público, paquetes combinados |

| Herramienta de detección |

Ver si su sistema ha sido afectado por malware

Descargar

Herramienta de eliminación de software malintencionado

|

| Experiencia de usuario | Unirse a nuestro foro para discutir CryptoPriceSearch. |

CryptoPriceSearch - Formas de Distribución

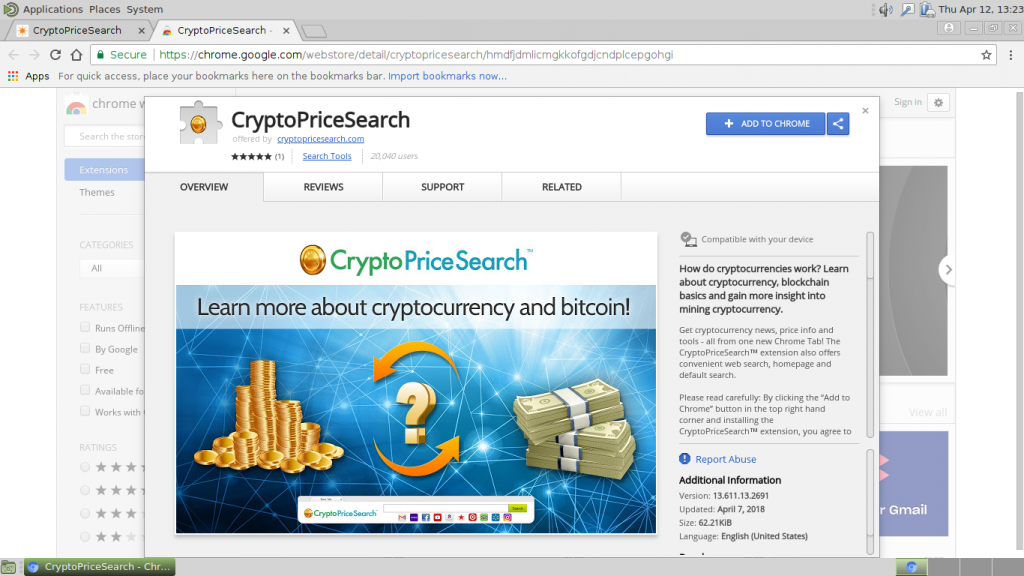

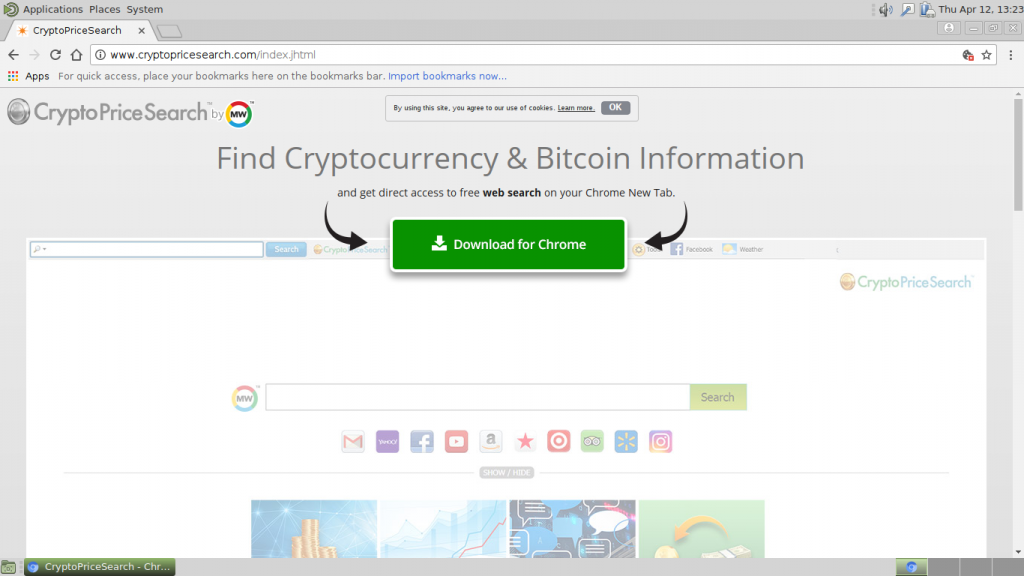

La redirección CryptoPriceSearch puede intalled en dispositivos de destino usando varios métodos. Una de las más populares se basa en la carga de las entradas en la página oficial repositorios de complementos para los más famosos navegadores web. Una de las versiones de ejemplo de la amenaza se han encontrado publicado en la tienda Chrome Web utilizado por los navegadores web Google Chrome y Chromium. Los desarrolladores utilizan elaboradas descripciones, críticas y las credenciales del usuario con el fin de atraer a la mayor cantidad de usuarios potenciales como sea posible.

El otro método popular usado con la redirección CryptoPriceSearch se basa en la creación de mensajes de correo electrónico de spam utilizando diversos la ingeniería social táctica. Dependiendo de la estrategia real de la infección por los delincuentes pueden tener texto y los gráficos obtenidos a partir de los sitios legítimos y servicios web. Esto se hace con el fin de confundir a las víctimas que los mensajes son enviados de remitentes conocidos. Este método también se puede utilizar en combinación con portadores de carga útil. Dos tácticas de entrega distintos son los siguientes:

- Documentos de malware - Pueden ser de diferentes tipos, tales como hojas de cálculo, ricos documentos de texto y presentaciones. Una vez que son abiertos por los usuarios serán iniciados un mensaje de notificación que les pide para que el scripst incorporada (macros). Cuando se hace esto la instancia de malware se descarga desde un servidor remoto y la infección se desencadena.

- Los instaladores de malware - Los operadores de la redirección CryptoPriceSearch pueden integrar el código en archivos de configuración de software descargado de los vendedores. El software de destino puede variar de juegos de ordenador a las utilidades del sistema, suites de creatividad, etc..

El CryptoPriceSearch redirigir infecciones también se puede entregar a través de diversos scripts web que se pueden encontrar incluso en sitios legítimos. Los ejemplos incluyen los gustos de banderas, pop-ups y enlaces de texto.

CryptoPriceSearch - información en profundidad

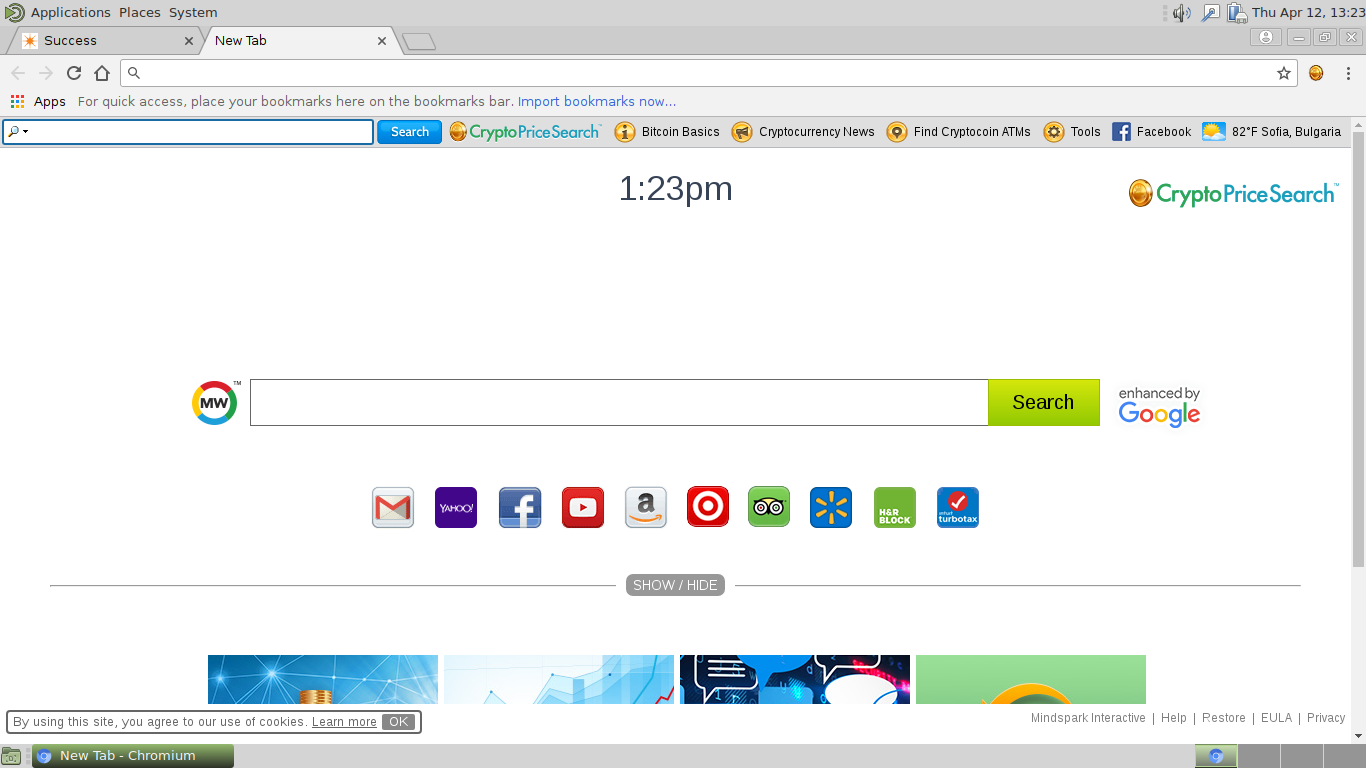

Una vez que la redirección CryptoPriceSearch se ha colocado en el equipo de destino será inmediatamente cambiar la configuración por defecto de los navegadores afectados. Estas amenazas se hacen compatible con los navegadores web más populares, incluyendo el siguiente: Mozilla Firefox, Google Chrome, Internet Explorer, Ópera, Safari y Microsoft Edge.

El secuestrador del navegador a continuación, instala varios componentes de seguimiento que pueden capturar una gran cantidad de datos personales. Se clasifica en dos categorías separadas:

- Información personal - Este tipo de información puede revelar la identidad de manera efectiva a las víctimas por la recolección de sus nombres, direcciones, números telefónicos, datos de localización, contraseñas y credenciales de la cuenta.

- Los datos anónimos - Se compone de métricas que son utilizados por los operadores para juzgar la eficacia de su campaña es.

Además, el sitio de redirección se puede utilizar para desplegar otros programas maliciosos a las máquinas infectadas. Esto se puede utilizar como un mecanismo de entrega de virus más complejo. El motor de software malicioso contenida dentro también se puede utilizar para causar una variedad de cambios en el sistema que puede conducir a un estado persistente de ejecución. Esto puede hacer que sea imposible eliminar la infección usando métodos manuales. Ejemplo puede incluir Registro de Windows modificaciones que pueden conducir a la incapacidad para iniciar ciertas aplicaciones o servicios del sistema. Los cambios en las opciones de arranque pueden hacer que sea imposible para entrar en el menú de recuperación.

El sitio en sí sigue un diseño de la plantilla que se hace para incluir los siguientes componentes:

- Top barra de menús - Incluye un motor de búsqueda horizontal completa que se aprovecha de los datos recolectados y muestra las condiciones meteorológicas actuales. Contiene enlaces a un servicio presumiblemente operado por la misma empresa.

- Principal motor de búsqueda - Se coloca en el centro de la página e intenta atraer a los usuarios de computadoras en el motor de búsqueda personalizada Google. Todos los usuarios de destino deben saber que cualquier interacción con este motor de búsqueda puede dar lugar a resultados que no representan los mejores resultados posibles. En ciertos casos, el motor puede ser programado en mostrar afiliado o enlaces patrocinador de un pozo. Cada clic genera ingresos para los operadores de hackers.

- hipervínculos - Los delincuentes pueden incrustar enlaces a servicios populares. Al igual que el motor de búsqueda de los enlaces que pueden dar lugar a enlaces de afiliados que pueden generar ingresos para los operadores de hackers. El peligro aquí es que cuando este es el caso de las redes sociales, los operadores pueden elegir para incrustar enlaces de phishing. Se utilizan para secuestrar las credenciales de los usuarios.

- Artículos de prensa - Se muestra el contenido de noticias Patrocinado aquí.

- Inferior barra de menús - Contiene enlaces a la política de privacidad y términos de Uso documentos.

CryptoPriceSearch - Política de Privacidad

El CryptoPriceSearch redirigir y su sitio web asociado es operado por MindSpark el cual es un creador conocido de software similar. Son conocidos por la creación de cientos de servicios que están vinculados entre sí. Su política de privacidad y condiciones de uso revela que penetrante seguimiento de la identidad del usuario y crea una base de datos que contiene un perfil de cada víctima. El uso de diversas tecnologías de rastreo web captura información adicional, como la siguiente:

- Tu nombre

- Su dirección

- Dirección de correo electrónico

- Número de vistas de página

- Lo que ha hecho clic en los enlaces

- Número de teléfono

- Sus tiempos de inicio de sesión

Como se indica en la política de privacidad, Mindspark permite a terceros, incluyendo sus proveedores de servicio autorizados, afiliados CryptoPriceSearch, empresas de publicidad, y redes de anuncios, para mostrar anuncios o etiquetas de anuncio colocar balizas o sobre oa través de sus Servicios. Por lo tanto, estas empresas también pueden obtener información sobre usted y su comportamiento en línea. En caso de que no quiere que su espacio privado para ser invadido en este o cualquier forma similar, debe quitar el software no deseado.

Retire CryptoPriceSearch redirección

Para eliminar CryptoPriceSearch manualmente desde el ordenador, siga las instrucciones de eliminación paso a paso se dan a continuación. En caso de que la extracción manual no se deshace del secuestrador del navegador por completo, usted debe buscar y eliminar los elementos sobrantes con una herramienta anti-malware avanzado. Este tipo de software ayuda a mantener su equipo seguro en el futuro.

- Ventanas

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Detener Push Pop-ups

Cómo quitar CryptoPriceSearch de Windows.

Paso 1: Busque CryptoPriceSearch con la herramienta SpyHunter Anti-Malware

Paso 2: Inicie su PC en modo seguro

Paso 3: Desinstala CryptoPriceSearch y el software relacionado de Windows

Pasos de desinstalación para Windows 11

Pasos de desinstalación para Windows 10 y versiones anteriores

Aquí es un método en pocos y sencillos pasos que debe ser capaz de desinstalar la mayoría de los programas. No importa si usted está utilizando Windows 10, 8, 7, Vista o XP, esos pasos conseguirán el trabajo hecho. Arrastrando el programa o su carpeta a la papelera de reciclaje puede ser una muy mala decisión. Si lo haces, partes y piezas del programa se quedan atrás, y que puede conducir a un trabajo inestable de su PC, errores con las asociaciones de tipo de archivo y otras actividades desagradables. La forma correcta de obtener un programa de ordenador es de desinstalarla. Para hacer eso:

Siga las instrucciones anteriores y se le desinstalar correctamente la mayoría de los programas.

Siga las instrucciones anteriores y se le desinstalar correctamente la mayoría de los programas.

Paso 4: Limpiar cualquier registro, Created by CryptoPriceSearch on Your PC.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, creado por CryptoPriceBuscar allí. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Video Removal Guide for CryptoPriceSearch (Ventanas).

Deshazte de CryptoPriceSearch de Mac OS X.

Paso 1: Uninstall CryptoPriceSearch and remove related files and objects

Mac le mostrará una lista de elementos que se inicia automáticamente cuando se conecte. Busque aplicaciones sospechosas idénticas o similares a CryptoPriceSearch. Compruebe la aplicación que desea detener la ejecución de forma automática y luego seleccione en el Minus ("-") icono para ocultarlo.

- Ir Descubridor.

- En la barra de búsqueda, escriba el nombre de la aplicación que desea eliminar.

- Por encima de la barra de búsqueda cambiar los dos menús desplegables para "Sistema de Archivos" y "Están incluidos" de manera que se puede ver todos los archivos asociados con la aplicación que desea eliminar. Tenga en cuenta que algunos de los archivos no pueden estar relacionados con la aplicación así que mucho cuidado, que los archivos que elimine.

- Si todos los archivos que están relacionados, sostener el ⌘ + A para seleccionar y luego los llevan a "Basura".

En caso de que no pueda eliminar CryptoPriceSearch a través de Paso 1 encima:

En caso de que usted no puede encontrar los archivos de virus y objetos en sus solicitudes u otros lugares que hemos mostrado anteriormente, puede buscar manualmente para ellos en las bibliotecas de su Mac. Pero antes de hacer esto, Por favor, lea la declaración de abajo:

Puede repetir el mismo procedimiento con los siguientes Biblioteca directorios:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Propina: ~ es allí a propósito, porque conduce a más LaunchAgents.

Paso 2: Scan for and remove CryptoPriceSearch files from your Mac

Cuando enfrenta problemas en su Mac como resultado de scripts y programas no deseados como CryptoPriceSearch, la forma recomendada de eliminar la amenaza es mediante el uso de un programa anti-malware. SpyHunter para Mac ofrece funciones de seguridad avanzadas junto con otros módulos que mejorarán la seguridad de su Mac y la protegerán en el futuro.

Video Removal Guide for CryptoPriceSearch (Mac)

Quitar CryptoPriceSearch de Google Chrome.

Paso 1: Inicie Google Chrome y abra el menú desplegable

Paso 2: Mueva el cursor sobre "Instrumentos" y luego desde el menú ampliado elegir "Extensiones"

Paso 3: Desde el abierto "Extensiones" Menú localizar la extensión no deseada y haga clic en su "Quitar" botón.

Paso 4: Después se retira la extensión, reiniciar Google Chrome cerrando desde el rojo "X" botón en la esquina superior derecha y empezar de nuevo.

Borrar CryptoPriceSearch de Mozilla Firefox.

Paso 1: Inicie Mozilla Firefox. Abra la ventana del menú:

Paso 2: Seleccione el "Complementos" icono en el menú.

Paso 3: Seleccione la extensión no deseada y haga clic "Quitar"

Paso 4: Después se retira la extensión, reinicie Mozilla Firefox cerrando desde el rojo "X" botón en la esquina superior derecha y empezar de nuevo.

Desinstalar CryptoPriceSearch de Microsoft Edge.

Paso 1: Inicie el navegador Edge.

Paso 2: Abra el menú desplegable haciendo clic en el icono en la esquina superior derecha.

Paso 3: En el menú desplegable seleccione "Extensiones".

Paso 4: Elija la extensión sospechosa de ser maliciosa que desea eliminar y luego haga clic en el ícono de ajustes.

Paso 5: Elimine la extensión maliciosa desplazándose hacia abajo y luego haciendo clic en Desinstalar.

Quitar CryptoPriceSearch de Safari

Paso 1: Inicie la aplicación Safari.

Paso 2: Después de solo pasar el cursor del ratón a la parte superior de la pantalla, haga clic en el texto de Safari para abrir su menú desplegable.

Paso 3: En el menú, haga clic en "Preferencias".

Paso 4: Después de esto, seleccione la pestaña 'Extensiones'.

Paso 5: Haga clic una vez en la extensión que desea eliminar.

Paso 6: Haga clic en 'Desinstalar'.

Una ventana emergente aparecerá que pide la confirmación para desinstalar la extensión. Seleccionar 'Desinstalar' otra vez, y la CryptoPriceSearch será eliminada.

Elimina CryptoPriceSearch de Internet Explorer.

Paso 1: Inicie Internet Explorer.

Paso 2: Haga clic en el ícono de ajustes con la etiqueta 'Herramientas' para abrir el menú desplegable y seleccione 'Administrar complementos'

Paso 3: En la ventana 'Administrar complementos'.

Paso 4: Seleccione la extensión que desea eliminar y luego haga clic en 'Desactivar'. Aparecerá una ventana emergente para informarle de que está a punto de desactivar la extensión seleccionada, y algunos más complementos podrían estar desactivadas, así. Deje todas las casillas marcadas, y haga clic en 'Desactivar'.

Paso 5: Después de la extensión no deseada se ha eliminado, reinicie Internet Explorer cerrándolo desde el botón rojo 'X' ubicado en la esquina superior derecha y vuelva a iniciarlo.

Elimine las notificaciones automáticas de sus navegadores

Desactivar las notificaciones push de Google Chrome

Para deshabilitar las notificaciones push del navegador Google Chrome, por favor, siga los siguientes pasos:

Paso 1: Ir Ajustes en Chrome.

Paso 2: En la configuración de, seleccione “Ajustes avanzados":

Paso 3: Haga clic en "Configuración de contenido":

Paso 4: Abierto "Notificaciones":

Paso 5: Haga clic en los tres puntos y elija Bloquear, Editar o quitar opciones:

Eliminar notificaciones push en Firefox

Paso 1: Ir a Opciones de Firefox.

Paso 2: Ir a la configuración", escriba "notificaciones" en la barra de búsqueda y haga clic en "Ajustes":

Paso 3: Haga clic en "Eliminar" en cualquier sitio en el que desee que desaparezcan las notificaciones y haga clic en "Guardar cambios"

Detener notificaciones push en Opera

Paso 1: En ópera, prensa ALT + P para ir a Configuración.

Paso 2: En Configuración de búsqueda, escriba "Contenido" para ir a Configuración de contenido.

Paso 3: Abrir notificaciones:

Paso 4: Haz lo mismo que hiciste con Google Chrome (explicado a continuación):

Elimina las notificaciones automáticas en Safari

Paso 1: Abrir preferencias de Safari.

Paso 2: Elija el dominio desde el que desea que desaparezcan las ventanas emergentes push y cámbielo a "Negar" de "Permitir".

CryptoPriceSearch-FAQ

What Is CryptoPriceSearch?

The CryptoPriceSearch threat is adware or virus de la redirección de navegador.

Puede ralentizar significativamente su computadora y mostrar anuncios. La idea principal es que su información sea probablemente robada o que aparezcan más anuncios en su dispositivo..

Los creadores de dichas aplicaciones no deseadas trabajan con esquemas de pago por clic para que su computadora visite sitios web de riesgo o de diferentes tipos que pueden generarles fondos.. Es por eso que ni siquiera les importa qué tipo de sitios web aparecen en los anuncios.. Esto hace que su software no deseado sea indirectamente riesgoso para su sistema operativo..

What Are the Symptoms of CryptoPriceSearch?

Hay varios síntomas que se deben buscar cuando esta amenaza en particular y también las aplicaciones no deseadas en general están activas:

Síntoma #1: Su computadora puede volverse lenta y tener un bajo rendimiento en general.

Síntoma #2: Tienes barras de herramientas, complementos o extensiones en sus navegadores web que no recuerda haber agregado.

Síntoma #3: Ves todo tipo de anuncios, como resultados de búsqueda con publicidad, ventanas emergentes y redireccionamientos para que aparezcan aleatoriamente.

Síntoma #4: Ves aplicaciones instaladas en tu Mac ejecutándose automáticamente y no recuerdas haberlas instalado.

Síntoma #5: Ve procesos sospechosos ejecutándose en su Administrador de tareas.

Si ve uno o más de esos síntomas, entonces los expertos en seguridad recomiendan que revise su computadora en busca de virus.

¿Qué tipos de programas no deseados existen??

Según la mayoría de los investigadores de malware y expertos en ciberseguridad, las amenazas que actualmente pueden afectar su dispositivo pueden ser software antivirus falso, adware, secuestradores de navegador, clickers, optimizadores falsos y cualquier forma de programas basura.

Qué hacer si tengo un "virus" like CryptoPriceSearch?

Con pocas acciones simples. Primero y ante todo, es imperativo que sigas estos pasos:

Paso 1: Encuentra una computadora segura y conectarlo a otra red, no en el que se infectó tu Mac.

Paso 2: Cambiar todas sus contraseñas, a partir de sus contraseñas de correo electrónico.

Paso 3: Habilitar autenticación de dos factores para la protección de sus cuentas importantes.

Paso 4: Llame a su banco para cambiar los datos de su tarjeta de crédito (código secreto, etc) si ha guardado su tarjeta de crédito para compras en línea o ha realizado actividades en línea con su tarjeta.

Paso 5: Asegurate que llame a su ISP (Proveedor de Internet u operador) y pedirles que cambien su dirección IP.

Paso 6: Cambia tu Contraseña de wifi.

Paso 7: (Opcional): Asegúrese de escanear todos los dispositivos conectados a su red en busca de virus y repita estos pasos para ellos si se ven afectados.

Paso 8: Instalar anti-malware software con protección en tiempo real en cada dispositivo que tenga.

Paso 9: Trate de no descargar software de sitios de los que no sabe nada y manténgase alejado de sitios web de baja reputación en general.

Si sigue estas recomendaciones, su red y todos los dispositivos se volverán significativamente más seguros contra cualquier amenaza o software invasivo de información y estarán libres de virus y protegidos también en el futuro.

How Does CryptoPriceSearch Work?

Una vez instalado, CryptoPriceSearch can recolectar datos usando rastreadores. Estos datos son sobre tus hábitos de navegación web., como los sitios web que visita y los términos de búsqueda que utiliza. Luego se utiliza para dirigirle anuncios o para vender su información a terceros..

CryptoPriceSearch can also descargar otro software malicioso en su computadora, como virus y spyware, que puede usarse para robar su información personal y mostrar anuncios riesgosos, que pueden redirigir a sitios de virus o estafas.

Is CryptoPriceSearch Malware?

La verdad es que los programas basura (adware, secuestradores de navegador) no son virus, pero puede ser igual de peligroso ya que pueden mostrarle y redirigirlo a sitios web de malware y páginas fraudulentas.

Muchos expertos en seguridad clasifican los programas potencialmente no deseados como malware. Esto se debe a los efectos no deseados que pueden causar los PUP., como mostrar anuncios intrusivos y recopilar datos del usuario sin el conocimiento o consentimiento del usuario.

About the CryptoPriceSearch Research

El contenido que publicamos en SensorsTechForum.com, this CryptoPriceSearch how-to removal guide included, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el, problema relacionado con el adware, y restaurar su navegador y sistema informático.

How did we conduct the research on CryptoPriceSearch?

Tenga en cuenta que nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, gracias a lo cual recibimos actualizaciones diarias sobre el último malware, adware, y definiciones de secuestradores de navegadores.

Además, the research behind the CryptoPriceSearch threat is backed with VirusTotal.

Para comprender mejor esta amenaza en línea, Consulte los siguientes artículos que proporcionan detalles informados..