¿Está usted familiarizado con la sombría amenaza de STOP / DJVU ransomware, una pesadilla de ciberseguridad que ha perseguido a los usuarios desde 2018? Este software malicioso no sólo bloquea tus preciadas fotos, documentos, y vídeos con una clave de cifrado, pero también exige un rescate por su devolución., presentando un desafío complejo tanto para las víctimas como para los expertos en ciberseguridad. Con sus raíces profundamente arraigadas en descargas engañosas y en constante evolución para burlar los esfuerzos de detección, El ransomware STOP/DJVU simboliza un peligro importante y persistente en nuestro mundo interconectado.

Este artículo profundiza en el funcionamiento interno del ransomware STOP/DJVU, desde sus astutos métodos de infiltración hasta estrategias efectivas para prevención, eliminación, y recuperación, equipándote con el conocimiento para salvaguardar tu dominio digital contra este formidable enemigo..

Resumen de STOP/DJVU ransomware

| Nombre | STOP / DJVU ransomware |

| Escribe | El ransomware, Cryptovirus |

| Descripción breve | Los archivos se cifran en la máquina de su computadora y exigen que se pague un rescate para supuestamente recuperarlos. |

| Los síntomas | El programa malicioso cifrará sus archivos con la ayuda del AES y RSA algoritmos de cifrado. Todos los archivos bloqueados tendrán una nueva extensión adjunta.. |

| Método de distribución | Los correos electrónicos de spam, Archivos adjuntos de correo electrónico |

| Herramienta de detección |

Ver si su sistema ha sido afectado por malware

Descargar

Herramienta de eliminación de software malintencionado

|

| Herramienta de recuperación de datos | Ventanas de recuperación de datos de Stellar Phoenix darse cuenta! Este producto escanea los sectores del disco para recuperar archivos perdidos y no puede recuperarse 100% de los archivos cifrados, pero sólo unos pocos de ellos, dependiendo de la situación y de si está o no han reformateado la unidad. |

¿Qué es el ransomware STOP/DJVU??

STOP/DJVU ransomware representa una forma sofisticada de malware que se infiltra en los sistemas para cifrar archivos, esencialmente manteniéndolos como rehenes. Descubierto inicialmente en 2018, esta variedad de ransomware cifra a los usuarios’ archivos, incluyendo fotos, documentos, y videos, agregando una de sus muchas extensiones de archivo únicas, como .djvu, .lkfr, .lkhy, .moia, o .fatp. Tras un cifrado exitoso, exige rescate a cambio de claves de descifrado, atrapando a los usuarios en una situación terrible. Este ransomware normalmente se propaga mediante descargas engañosas., como cracks de software y contenido pirateado, Aprovechar el atractivo del acceso gratuito para atraer a usuarios desprevenidos..

La intención principal detrás del ransomware STOP/DJVU es obligar a las víctimas a pagar un rescate para recuperar el acceso a sus archivos.. Sin embargo, pagar el rescate no ofrece garantía de que los archivos cifrados serán restaurados. Este software malicioso utiliza criptografía de clave pública., un seguro cifrado método que hace que el descifrado no autorizado sea increíblemente desafiante sin la clave privada correspondiente, en poder sólo de los atacantes.

La historia y evolución del ransomware STOP/DJVU

Desde que hizo su debut en 2018, El ransomware STOP/DJVU ha evolucionado significativamente, convertirse en una de las familias de ransomware más prolíficas dirigidas a personas de todo el mundo. Su adaptabilidad es evidente a través del lanzamiento de numerosas variantes., cada uno diseñado para explotar diferentes vulnerabilidades y evadir la detección por parte del software de seguridad.

La evolución del ransomware STOP/DJVU está marcada por sus desarrolladores’ Esfuerzos continuos para perfeccionar sus mecanismos de entrega y cifrado.. A diferencia de las primeras versiones que pueden haber dependido de métodos de infección más simples, iteraciones recientes emplean tácticas más sofisticadas, como explotar vulnerabilidades de software y utilizar elaboradas campañas de phishing. Esta adaptabilidad garantiza su continua prevalencia y eficacia al comprometer los sistemas..

Además, La persistencia de la familia STOP/DJVU la demuestran sus desarrolladores’ respuestas a las medidas de ciberseguridad. Mientras los investigadores de seguridad y los proveedores de software trabajan para neutralizar las amenazas mediante el desarrollo de herramientas de descifrado, los creadores del ransomware STOP/DJVU contrarrestan lanzando nuevos, versiones alteradas del malware. Este continuo juego del gato y el ratón convierte a STOP/DJVU en una amenaza continuamente relevante y peligrosa en el entorno digital actual..

Tanto las personas como las organizaciones deben adoptar medidas integrales de ciberseguridad para mitigar el riesgo que plantea el ransomware STOP/DJVU.. Invertir en software de seguridad de buena reputación, como cazador de espías, puede ofrecer una protección crucial contra este tipo de ataques de ransomware. Las funciones de seguridad avanzadas de SpyHunter están diseñadas para detectar y eliminar infecciones de ransomware., brindando tranquilidad a los usuarios y reduciendo significativamente el riesgo de ser víctima de estas amenazas maliciosas..

Adoptar comportamientos cautelosos en línea, como evitar descargar software de fuentes no verificadas y mantener copias de seguridad actualizadas de archivos importantes, También puede desempeñar un papel importante en la protección contra ataques de ransomware.. Es esencial mantenerse informado sobre las últimas amenazas a la ciberseguridad e implementar medidas proactivas para proteger datos valiosos contra ransomware como STOP/DJVU..

Cómo STOP/DJVU Ransomware infecta su sistema

Comprender cómo el ransomware STOP/DJVU se infiltra en las computadoras es crucial para la prevención y una respuesta rápida. Esta variante de ransomware utiliza varias estrategias para eludir las medidas de seguridad y cifrar a los usuarios.’ archivos, hacer que la conciencia y la precaución sean medidas de defensa importantes.

Métodos comunes de infección empleados por STOP/DJVU

STOP/DJVU ransomware emplea varias tácticas para obtener acceso no autorizado a los sistemas:

- Programas gratuitos: Este ransomware a menudo se aprovecha de programas gratuitos descargados de fuentes cuestionables., incluyendo sitios de torrents. Los paquetes de software incluidos pueden contener malware oculto esperando a entrar en acción una vez instalado.

- Archivos ejecutables falsos: Usuarios que descargan extensiones de aplicaciones (.archivos exe) de fuentes no confiables pueden iniciar inadvertidamente el ransomware. Estos ejecutables falsos a menudo se hacen pasar por software o actualizaciones legítimos..

- Scripts maliciosos: Visitar sitios web comprometidos puede desencadenar scripts maliciosos que descargan ransomware en su computadora. Estos scripts pueden activarse al hacer clic en anuncios o alertas engañosas..

- Redes inseguras: Las redes que carecen de la seguridad adecuada pueden convertirse en conductos para distribuir ransomware, especialmente al descargar o compartir archivos en dichas redes.

- Phishing por correo electrónico: Los correos electrónicos fraudulentos que imitan a entidades acreditadas pueden engañar a los usuarios para que abran archivos adjuntos o hagan clic en enlaces que implementan el ransomware en sus sistemas..

- Explotación de vulnerabilidades de software: El software desactualizado o sin parches presenta oportunidades para que el ransomware STOP/DJVU aproveche fallas conocidas e se infiltre en los sistemas..

Mantenerse alerta y adoptar hábitos seguros de navegación y descarga es vital para prevenir la infección por ransomware.

Señales de que su dispositivo podría estar infectado con STOP/DJVU

Reconocer los signos de una infección STOP/DJVU puede ayudar a mitigar su impacto:

- Cambios en la extensión del archivo: Una pista inmediata es la aparición de extensiones desconocidas., como .djvu, adjunto a sus archivos, indicando cifrado.

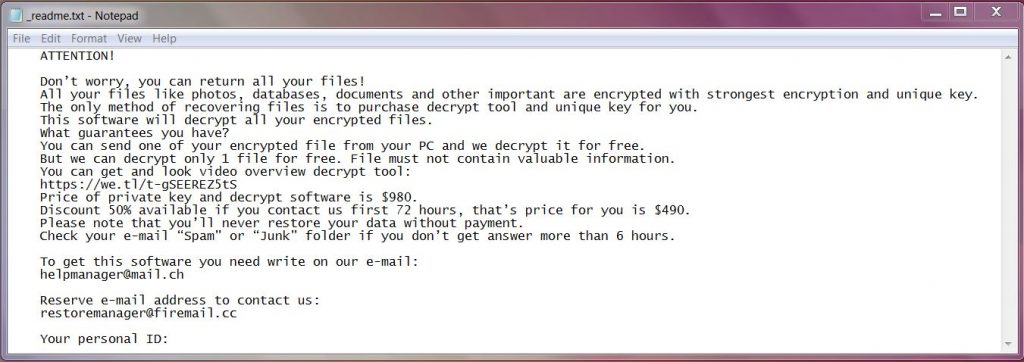

- notas de rescate: Encontrar un léame.txt archivo o similar nota de rescate en su escritorio o dentro de carpetas es una señal clara de actividad de ransomware.

- Incapacidad para abrir archivos: Si no puede abrir archivos o aparecen desordenados, probablemente significa que han sido encriptados.

- Deterioro del rendimiento del sistema: El ransomware puede ralentizar significativamente su computadora, ya que cifra archivos o funciona en segundo plano..

Encontrar estos signos requiere una acción inmediata. Protegerse contra daños mayores significa desconectarse de Internet y considerar asesoramiento profesional antes de realizar cualquier pago de rescate.. Para una protección integral y eliminación de tales amenazas, Emplear una solución de seguridad dedicada como SpyHunter puede proporcionar defensa en tiempo real y minimizar los riesgos asociados con las infecciones de ransomware..

Guía paso a paso para eliminar de forma segura el ransomware STOP/DJVU

Enfrentar el ransomware STOP/DJVU exige un enfoque calculado para garantizar la seguridad de sus datos y la integridad de su sistema informático. Esta guía lo guía a través de una estrategia, Proceso paso a paso para mitigar la amenaza de este ransomware omnipresente.

Aislar la máquina infectada: Un primer paso crucial

Antes de sumergirse en el proceso de eliminación, Es fundamental aislar la máquina infectada.. Esto significa desconectarse de Internet., desactivar redes compartidas, y cesar todas las transferencias de datos. Al hacerlo, evita que el ransomware se propague a otros dispositivos y protege la integridad de su red. aqui son simples, pasos prácticos:

- Desconecta tu dispositivo de Internet, ya sea apagando la conexión Wi-Fi o desconectando el cable Ethernet.

- Apague Bluetooth y cualquier otro servicio basado en conexión para evitar la propagación..

- Alerte a su administrador de red o equipo de seguridad, si es aplicable, para garantizar una seguridad más amplia del sistema.

Estas acciones preventivas ayudan a contener la amenaza y crear un entorno seguro para la eliminación de malware..

Utilice SpyHunter para eliminar automáticamente el ransomware STOP/DJVU

Después de aislar la máquina afectada, el siguiente paso es abordar el ransomware directamente. El uso de una herramienta avanzada de eliminación de malware como SpyHunter agiliza este proceso.

Los beneficios de utilizar SpyHunter para eliminar ransomware

SpyHunter es un potente software diseñado para identificar, aislar, y eliminar malware, incluido el famoso ransomware STOP/DJVU. Está diseñado para usuarios de todos los conocimientos técnicos., ofreciendo un sencillo, enfoque eficaz para la eliminación de malware. Estas son las ventajas clave:

- Capacidades de detección avanzadas: SpyHunter emplea algoritmos sofisticados para detectar amenazas de malware emergentes y conocidas..

- Interfaz amigable: Su diseño intuitivo simplifica el proceso de eliminación de virus., haciéndolo accesible para todos los usuarios.

- Eliminación automatizada: Una vez que se detecta malware, SpyHunter elimina eficientemente estas amenazas con una mínima intervención del usuario, reducir el riesgo de error humano.

- Actualizaciones periódicas: Las actualizaciones frecuentes garantizan que SpyHunter se mantenga a la vanguardia de las últimas amenazas a la ciberseguridad, proporcionando protección continua para su dispositivo.

Para utilizar SpyHunter para eliminar ransomware:

- Descargue e instale SpyHunter según las instrucciones proporcionadas.

- Ejecute un análisis para identificar software malicioso en su dispositivo.

- Siga las instrucciones para eliminar cualquier malware detectado, deshacerse eficazmente de su dispositivo del ransomware STOP/DJVU.

Este enfoque no sólo elimina la amenaza inmediata sino que también fortalece su dispositivo contra futuras infecciones., Ofreciendo tranquilidad en un entorno digital en constante evolución..

Descifrar sus archivos: Luchando contra el ransomware STOP/DJVU

Ser víctima del ransomware STOP/DJVU puede ser una experiencia estresante, con archivos personales o importantes repentinamente fuera de su alcance debido al cifrado. Afortunadamente, La lucha contra esta forma de ciberataque no es inútil.. Comprender las herramientas y métodos disponibles para descifrar puede desempeñar un papel fundamental en la recuperación de sus datos.. Esta guía tiene como objetivo simplificar el proceso de descifrado., Proporcionando un rayo de esperanza para los afectados..

Identificar si sus archivos se cifraron con claves en línea o sin conexión

El primer paso para descifrar sus archivos es identificar el tipo de clave utilizada para cifrarlos.. Las variantes del ransomware STOP/DJVU utilizan claves en línea o fuera de línea. Determinar cuál se utilizó es crucial ya que afecta significativamente su enfoque de recuperación.. llaves fuera de línea se reutilizan en múltiples víctimas, hacer que el descifrado sea más sencillo una vez que los expertos en ciberseguridad recuperan la clave. A diferencia de, llaves en línea son únicos para cada víctima, complicando el proceso de descifrado debido a la especificidad del cifrado.

Para determinar el tipo de cifrado utilizado en sus archivos, examine la nota de rescate dejada por los atacantes o utilice herramientas de descifrado proporcionadas por empresas de ciberseguridad acreditadas, que a menudo identifican automáticamente el tipo de cifrado.

Exploración de las herramientas de descifrado disponibles para archivos STOP/DJVU

Se han desarrollado varias herramientas para ayudar a las víctimas del ransomware STOP/DJVU a descifrar sus archivos.. La disponibilidad y eficacia de estas herramientas pueden variar según el tipo de clave de cifrado utilizada durante el ataque.. A continuación se explica cómo proceder con las soluciones de descifrado más recomendadas:

- EmsiSoft Decryptor para PARADA Djvu: Esta es una herramienta ampliamente recomendada para víctimas cuyos archivos fueron cifrados con claves fuera de línea.. Es sencillo de usar:

- Descargar el Descifrador EmsiSoft para STOP Djvu desde el sitio web oficial.

- Ejecute el programa y siga las instrucciones en pantalla para iniciar el proceso de descifrado..

- Si sus datos fueron cifrados con una clave fuera de línea, la herramienta podría restaurar exitosamente sus archivos.

- Descifrado de claves en línea: Si sus archivos fueron cifrados con una clave en línea, el proceso se vuelve más complicado. Dado que cada clave es única, recuperar sus archivos sin la clave específica es un desafío. Se recomienda buscar periódicamente actualizaciones sobre herramientas de descifrado y foros comunitarios., ya que podrían surgir nuevas claves o métodos.

- Buscando nuevos descifradores: Visite periódicamente fuentes confiables, como el sitio web ID Ransomware o la página de la herramienta de descifrado EmsiSoft para obtener actualizaciones sobre las nuevas soluciones de descifrado que se han desarrollado..

Cuando se trata de cifrado mediante una clave en línea, Mantener la esperanza y mantenerse informado son cruciales.. Aunque es posible que no sea posible descifrar inmediatamente, Los continuos esfuerzos de la comunidad de ciberseguridad a menudo conducen a avances que podrían facilitar la recuperación de sus archivos en el futuro..

En los casos en los que el descifrado no sea factible de inmediato con las herramientas disponibles, practicar una buena higiene digital haciendo copias de seguridad de sus datos con regularidad y utilizando software de seguridad como SpyHunter puede proporcionar una defensa proactiva contra futuros ataques de ransomware y simplificar la recuperación en caso de que se convierta en víctima..

¿Se puede descifrar STOP/DJVU?? [Descifrador disponible]

En breve, puede ser, dependiendo de la versión del ransomware.

Hay una herramienta de descifrado lanzada para DJVU que requiere .NET Framework 4.5.2 instalado o una versión posterior. La herramienta fue lanzado inicialmente para el .puma, .PumaX, .pumas versiones de la cryptovirus. Michael Gillespie actualiza reguralrly que soporte verions recién descubiertos como .formato, .acceso, .Nderod, .bopador, .novasof, .dodoc, .Todar y otra. Tenga en cuenta que la herramienta requiere un par de un archivo original y su versión encriptada.

Versiones de STOP/DJVU que se pueden descifrar

Como lo explica el desarrollador del descifrador, para todas las versiones de STOP Djvu, Los archivos se pueden descifrar con éxito si se cifraron con una clave fuera de línea que tengamos..

Para variantes anteriores de Djvu, Los archivos también se pueden descifrar utilizando pares de archivos cifrados/originales enviados al portal de envío STOP Djvu.. Este método, sin embargo, no se aplica a archivos New Djvu cifrados después de agosto 2019.

El descifrador EmsiSoft es capaz de descifrar 148 variantes del software que exige un rescate de 202+ disponible. Las siguientes extensiones están soportados por la herramienta de descifrado:

→ .más, .stos, .Seto, .mapa, .pagar, .medicamentos, .Kvag, .caballero, .karl, .nariz, .Noos, .kuub, .reco, .bora, .Planos, .era, .focha, .derp, .Meka, .mezquita, .Peet, .mbed, .kodg, .zobm, .MSOP, .sake, .MKOS, .NBES, .rehabilitación, .bola, .repp, .Alka, .sombra, .djvu, .djvur, .djvuu, .udjvu, .uudjvu, .djvuq, .DjVu, .djvur, .djvut, .SFEP, .pensar, .tfude, .tfudet, .tfudeq, .rumba, .adobe, .adobee, .soplador, .promociones, .promocional, .promorad, .promock, .promok, .promorad2, .kroput, .kroput1, .pulsar1, .kropun1, .charck, .golpes, .kropun, .charcl, .doples, .luces, .luceq, .chech, .relieves, .camino, .tronas, .gasto, .arboleda, .a la corriente principal, .Roland, .refols, .raldug, .etolis, .guvara, .browec, .norvas, .Moresa, .vorasto, .hrosas, .kiratos, .Todrius, .hofos, .roldat, .Dutan, .beso, .fedasot, .berost, .forasom, .Fordan, .CODN, .codnat1, .bufas, .dotmap, .Radman, .ferosas, .rectot, .skymap, .Mogera, .rezuc, .piedra, .redmat, .lanceta, .davda, .poret, .pidom, .empuñadura, .heroset, .bostón, .muslat, .gerosan, .vesad, .horon, .no encuentra, .intercambio, .de, .lotep, .NUSAR, .confianza, .besub, .cezor, .lokas, .consoladores, .esclavo, .VUSD, .Herad, .berosuce, .tenido, .Gusau, .Madek, .darus, .tocue, .lapoi, .Todar, .dodoc, .bopador, .novasof, .ntuseg, .Nderod, .acceso, .formato, .nelasod, .mogranos, .cosakos, .nvetud, .Lotej, .kovasoh, .Prandel, .zatrov, .entrar, .brusaf, .londec, .krusop, .mtogas, .Soh, .Nacro, .pedro, .nuksus, .vesrato, .masodas, .cetori, .mirar fijamente, .zanahorias, .más, .stos, .Seto, .mapa, .pagar, .Kvag, .karl, .nariz, .Noos, .kuub, .reco, .bora

Si ve que su variante entre los anteriores, debería ser 100% descodificarse ahora.

Es mejor prevenir que curar: Cómo protegerse contra los ataques de ransomware

Con la era digital aumenta el riesgo de ataques de ransomware, donde sus valiosos datos se cifran y se retienen para pedir un rescate. La buena noticia es, con medidas proactivas, puede minimizar significativamente el riesgo de una infracción. en esta discusión, Exploraremos estrategias clave para salvaguardar su atmósfera digital de manera efectiva..

Estrategias efectivas para realizar copias de seguridad de sus datos con regularidad

Las copias de seguridad periódicas de los datos son su red de seguridad en caso de un ataque de ransomware. A continuación se muestran algunos métodos fáciles de usar para garantizar que sus datos permanezcan seguros:

- Dispositivos de almacenamiento externos: Utilice discos duros externos o unidades USB para realizar copias de seguridad de sus archivos. Desconéctelos y guárdelos en un lugar seguro una vez que se complete la copia de seguridad para evitar que sean blanco de un ataque..

- Servicios en la nube: El almacenamiento en la nube es una manera conveniente de garantizar que sus archivos sean accesibles incluso si sus dispositivos locales están comprometidos.. Servicios como Microsoft OneDrive permiten realizar copias de seguridad y sincronizar sin problemas entre dispositivos, garantizar que sus datos no solo estén respaldados sino también actualizados en todos los dispositivos.

- Particione su disco: Manteniendo su sistema operativo y archivos personales en particiones de disco separadas, puede proteger sus datos incluso si necesita borrar la partición de su sistema operativo. Este método agrega una capa adicional de seguridad de datos..

Al implementar estas estrategias de respaldo, recuperarse de un ataque de ransomware se convierte en un proceso manejable en lugar de una pérdida catastrófica de datos.

La importancia de mantener actualizado su software

El software obsoleto es un objetivo principal para los ataques de ransomware debido a vulnerabilidades de seguridad que no han sido reparadas.. Siga estos pasos simples pero efectivos para mejorar su seguridad digital:

- Activar actualizaciones automáticas: Esto garantiza que el software, especialmente su sistema operativo y soluciones de seguridad, siempre están actualizados con los últimos parches de seguridad.

- Auditorías periódicas de software: Revise y actualice periódicamente todas las aplicaciones de software para mitigar posibles puntos de entrada de ransomware..

Mantener actualizaciones de software es una precaución sencilla pero crucial contra la infiltración de ransomware, proteger su entorno digital de vulnerabilidades conocidas.

Por qué es esencial invertir en soluciones de seguridad integrales como SpyHunter

En la lucha contra las amenazas de ransomware cada vez más sofisticadas, Las soluciones integrales de seguridad son sus guardianes vigilantes.. SpyHunter, con sus sólidas capacidades anti-malware, ofrece beneficios fundamentales:

- Protección proactiva: El motor de escaneo dinámico de SpyHunter está diseñado para detectar y frustrar ataques de ransomware antes de que puedan cifrar sus archivos., proporcionando protección en tiempo real que se adapta a las amenazas en evolución.

- Detección integral de amenazas: Utilizando algoritmos avanzados, SpyHunter identifica y neutraliza una amplia gama de amenazas digitales, garantizando una seguridad integral para su sistema.

- Tranquilidad de espíritu: Con las medidas de protección de SpyHunter implementadas, Puedes navegar por el mundo digital con confianza., saber que su sistema está protegido contra diversas amenazas de ciberseguridad.

Invertir en una solución de seguridad integral como SpyHunter no solo mejora su defensa contra el ransomware sino que también fortalece su privacidad e integridad digitales contra un espectro de amenazas cibernéticas.. Adopte SpyHunter para obtener una postura de seguridad reforzada que mantenga segura su vida digital.

Entendiendo el ransomware: Una mirada más cercana a la mecánica de STOP/DJVU

El ransomware, en su forma más básica, es un tipo de software malicioso diseñado para bloquear el acceso a un sistema informático hasta que se pague una suma de dinero. STOP / DJVU ransomware, sin embargo, lleva esta manipulación a otro nivel al emplear métodos de cifrado avanzados para bloquear archivos individualmente, lo que hace que sea particularmente difícil revertir el daño sin la clave de descifrado única.. Esta variante está dirigida principalmente a usuarios de Windows., explotar vulnerabilidades o negligencia del usuario, como descargar software pirateado o hacer clic en enlaces engañosos.

El proceso comienza cuando el ransomware se infiltra en un sistema., generalmente enmascarado como una descarga legítima. Tras la ejecución, busca tipos de archivos específicos – tales como documentos, imágenes, y archivos multimedia – y los cifra utilizando criptografía de clave pública sofisticada. Esto significa que utiliza una clave pública para cifrar los archivos y exige a la víctima que compre una clave privada para descifrarlos.. Para mantener una apariencia de usabilidad, STOP/DJVU solo cifra los primeros 5 MB de datos, garantizar que el usuario aún pueda operar el sistema y, más importante, acceder a internet para pagar el rescate.

¿Qué diferencia a STOP/DJVU de otras variantes de ransomware??

Lo que diferencia a STOP/DJVU de otras familias de ransomware es su gran volumen de variantes y su agresivo ritmo de evolución.. Con nombres como .djvu, .lkfr, .lkhy, entre otros, cada variante aplica una extensión de archivo única a los archivos cifrados, haciéndolos fácilmente identificables pero difíciles de desbloquear sin la clave de descifrado correspondiente. Esta evolución constante ayuda al ransomware a evitar la detección por parte del software de seguridad., ya que las nuevas versiones pueden inicialmente pasar desapercibidas para los programas antivirus’ bases de datos.

Por otra parte, La familia de ransomware STOP/DJVU demuestra una preferencia por explotar a los usuarios de Internet menos exigentes que pueden dedicarse a descargar contenido pirateado o cracks de software.. Esta estrategia de selección no sólo amplía su grupo de víctimas potenciales sino que también explota un nicho que es menos probable que busque ayuda oficial debido a la cuestionable legalidad de sus actividades..

Las tácticas psicológicas empleadas por los ciberdelincuentes detrás del ransomware

Los ciberdelincuentes detrás del ransomware STOP/DJVU explotan tácticas psicológicas para presionar a las víctimas para que paguen el rescate.. Al cifrar los archivos de destino, el ransomware deja una nota que normalmente exige el pago en criptomonedas, prometiendo una clave de descifrado a cambio. Esta nota a menudo enfatiza una oferta por tiempo limitado., donde el monto del rescate se duplicaría después de un cierto período, la creación de un sentido de urgencia.

Nombrando los archivos cifrados con extensiones reconocibles y dejando notas de rescate que sean fáciles de encontrar., Estos criminales juegan con las víctimas.’ miedos y desesperación. La estrategia es clara: para crear un escenario en el que pagar el rescate parezca la forma más fácil y rápida de recuperar el acceso a datos valiosos. Para muchos, especialmente aquellos que no están preparados con copias de seguridad recientes o aquellos que no están familiarizados con el funcionamiento del ransomware, la presión para cumplir puede resultar abrumadora.

En situaciones en las que la protección contra tales amenazas es adecuada, utilizar software de seguridad como SpyHunter puede ofrecer una línea de defensa eficaz. Las funciones avanzadas de SpyHunter están diseñadas para detectar y eliminar variantes de ransomware, incluidos los de la familia STOP/DJVU, proporcionando así a los usuarios una herramienta esencial en la batalla contra las ciberamenazas maliciosas..

Secuelas y recuperación: Reconstrucción después de un ataque de ransomware

Recuperandose de un ataque de ransomware Es un proceso que requiere planificación y acción cuidadosas.. Una vez neutralizada la amenaza inmediata, Es crucial concentrarse en restaurar sus datos de forma segura y proteger su privacidad.. Aquí hay algunos pasos esenciales a seguir:

- Evaluar el alcance del daño: Evalúe qué archivos se han cifrado y determine la gravedad del ataque. Esto ayudará a decidir los próximos pasos y si se necesita ayuda profesional..

- Eliminar el malware: Antes de cualquier esfuerzo de recuperación, asegúrese de que el software malicioso se elimine por completo de su sistema. De lo contrario, los archivos restaurados podrían volver a cifrarse o una mayor propagación del malware..

- Usar Restaurar sistema: Si está disponible, use Restaurar sistema de Windows para revertir su sistema a un punto antes de que ocurriera la infección. Esto puede ayudar a eliminar los cambios realizados por el ransomware sin afectar los archivos personales..

- Recuperación de datos: Utilice herramientas de recuperación de datos, como Recuva, para intentar la restauración de archivos cifrados. Si bien no todos los archivos pueden ser recuperables, Este paso es crucial para recuperar la mayor cantidad de datos posible..

- Fortalezca sus medidas de ciberseguridad: La posrecuperación es el momento perfecto para mejorar sus protocolos de seguridad. Esto incluye la actualización del software., fortalecer contraseñas, e implementar autenticación multifactor para proteger contra futuros ataques.

- Las copias de seguridad regulares: Establezca un enfoque disciplinado para realizar copias de seguridad de sus archivos importantes con regularidad.. Tener copias de seguridad en un disco externo o almacenamiento en la nube puede mitigar significativamente el daño causado por futuros ataques de ransomware..

Recuerda, El camino hacia la recuperación no se trata sólo de restaurar lo que se perdió, sino también de fortalecer sus defensas para garantizar una mejor protección en el futuro..

Cuándo buscar ayuda profesional: Consultoría de expertos en ciberseguridad

En algunas situaciones, la complejidad del ataque y la capacidad técnica de la entidad afectada pueden requerir la búsqueda de ayuda profesional. Aquí es cuando consultar a expertos en ciberseguridad se vuelve crucial:

- Conocimiento y experiencia especializados: Los expertos en ciberseguridad aportan una gran cantidad de conocimientos y experiencia especializados., especialmente en la recuperación de ransomware. Su familiaridad con las últimas amenazas y tendencias puede ser invaluable..

- Acceso a herramientas avanzadas: Los profesionales tienen acceso a las herramientas más avanzadas para eliminar malware y restaurar datos de forma eficaz., que podría no estar fácilmente disponible para el usuario promedio.

- Orientación estratégica: Más allá de la recuperación inmediata, Los expertos pueden proporcionarle orientación estratégica para mejorar su postura de seguridad.. Esto incluye asesoramiento personalizado para prevenir futuros ataques y mejorar su estrategia general de ciberseguridad..

Decidir consultar a profesionales depende de varios factores pero recuerda, Es esencial actuar con rapidez e información.. Los expertos en ciberseguridad no solo ayudan en la recuperación, sino que también desempeñan un papel fundamental a la hora de reforzar sus defensas contra futuras amenazas.. En los casos en que la complejidad del ataque supere sus capacidades técnicas, Contactar a expertos puede aumentar significativamente sus posibilidades de recuperación exitosa y proteger su entorno digital contra amenazas emergentes..

En contextos donde las discusiones sobre medidas de seguridad, herramientas para eliminar malware, o la recuperación del sistema son relevantes, SpyHunter emerge como un poderoso aliado. Sus capacidades para identificar y eliminar malware., además de proporcionar protección en tiempo real, hacen de SpyHunter una recomendación adecuada para los usuarios que buscan mejorar su postura de ciberseguridad.

Mantenerse a la vanguardia: El futuro de las estrategias de defensa contra el ransomware

La batalla contra el ransomware continúa y evoluciona. A medida que los ciberdelincuentes perfeccionan sus técnicas, también deben hacerlo nuestras estrategias de defensa.. Pensando en el futuro, Es crucial que tanto las organizaciones como los individuos adopten un enfoque proactivo en materia de ciberseguridad.. Esto incluye mantenerse informado sobre las últimas tendencias en ransomware y utilizar soluciones de seguridad avanzadas como SpyHunter., que ofrece protección en tiempo real contra amenazas emergentes. Priorizando las actualizaciones, utilizando prácticas de seguridad inteligentes, e invertir en protección integral, Podemos ir un paso por delante en la lucha contra el ransomware.

Tecnologías emergentes en ciberseguridad y su papel en la lucha contra el ransomware

El panorama de la defensa contra el ransomware está siendo transformado radicalmente por las tecnologías emergentes. Inteligencia artificial (AI) y los algoritmos de aprendizaje automático están a la vanguardia, Proporcionar medios sofisticados para detectar y neutralizar amenazas antes de que puedan causar daño.. La tecnología Blockchain también ofrece una nueva capa de seguridad al permitir métodos de transacción más seguros que pueden minimizar la efectividad de los ataques de ransomware destinados a la extorsión financiera.. Mientras tanto, Las soluciones de seguridad basadas en la nube se están volviendo cada vez más populares por su capacidad de proporcionar defensas dinámicas y escalables que pueden adaptarse a la creciente complejidad de las tácticas de ransomware.. La incorporación de estas tecnologías en las estrategias de ciberseguridad mejora la capacidad de una organización para protegerse eficazmente contra ataques sofisticados de ransomware..

Esfuerzos comunitarios y legales para combatir la amenaza del ransomware

La lucha contra el ransomware también se extiende más allá de las soluciones tecnológicas para incluir esfuerzos comunitarios y legales.. Intercambio de información entre empresas., expertos en ciberseguridad, y los organismos encargados de hacer cumplir la ley internacionales han demostrado ser invaluables para adelantarse a las campañas de ransomware. Estos esfuerzos de colaboración facilitan la rápida difusión de inteligencia sobre amenazas., Ayudar a detener los ataques antes de que se propaguen ampliamente.. Además, Los gobiernos de todo el mundo están imponiendo regulaciones y sanciones más estrictas contra los ciberdelincuentes., con el objetivo de disuadir la creación y distribución de ransomware. Es a través de esta combinación de vigilancia comunitaria, accion legal, y el despliegue de medidas de seguridad avanzadas que podemos esperar que logren avances significativos contra la amenaza del ransomware en los próximos años..

Ideas finales: Mejorando sus defensas contra STOP/DJVU Ransomware

A medida que la amenaza del ransomware STOP/DJVU continúa evolucionando, Mejorar sus medidas de ciberseguridad nunca ha sido más crítico. Esta información final tiene como objetivo equiparlo con pasos y estrategias prácticas para fortalecer sus defensas contra esta amenaza generalizada..

La piedra angular de una estrategia de defensa sólida contra los ataques de ransomware es una postura informada y proactiva.. Entendiendo cómo se propaga el ransomware y las trampas más comunes utilizadas por los ciberdelincuentes., como correos electrónicos de phishing y descargas maliciosas, puedes reducir significativamente tu vulnerabilidad.

Estrategias clave para una protección mejorada:

- Actualizaciones periódicas: Mantenga su sistema operativo y todo el software actualizado. Los ciberdelincuentes suelen aprovechar vulnerabilidades conocidas del software para iniciar sus ataques.. Asegurándose de que su sistema esté siempre actualizado, cierra estas brechas de seguridad y dificulta que los atacantes se infiltren en su entorno digital.

- Copia de seguridad de los datos: Realice copias de seguridad periódicas de sus archivos y datos importantes en una solución de almacenamiento externo o servicio en la nube. Esta acción puede ser tu red de seguridad, garantizar que en caso de un ataque, Tiene copias no infectadas de su información que pueden restaurarse..

- Utilice soluciones de seguridad confiables: El empleo de soluciones antivirus y antimalware de buena reputación ofrece una protección crucial contra los ataques de ransomware. Productos como SpyHunter están diseñados para detectar y neutralizar amenazas como el ransomware STOP/DJVU antes de que puedan cifrar sus archivos.. La integración de estas herramientas de seguridad en su conjunto de herramientas de ciberseguridad no solo mejora sus defensas sino que también le brinda tranquilidad..

- Edúcate a ti mismo y a los demás: Manténgase informado sobre las últimas amenazas de ransomware y comparta este conocimiento con amigos, familia, y colegas. Comprender las tácticas utilizadas por los ciberdelincuentes para difundir ransomware puede reducir significativamente las probabilidades de que los ataques tengan éxito..

- Practique la navegación segura: Tenga cuidado al navegar por Internet; evite hacer clic en enlaces sospechosos o descargar software de fuentes no verificadas. Este hábito simple pero efectivo puede evitar que software malicioso obtenga acceso a su sistema..

La recuperación de un ataque de ransomware puede ser un desafío, pero siguiendo estas medidas preventivas, usted puede mitigar significativamente el riesgo y el impacto. Si bien no todos los archivos cifrados se pueden recuperar, tener una combinación de copias de seguridad actualizadas, buenos hábitos de ciberseguridad, y un potente software de seguridad como SpyHunter lo colocará en una posición sólida para defenderse contra el ransomware STOP/DJVU y otras amenazas digitales..

En resumen, mantener copias de seguridad periódicas, utilizando soluciones antivirus confiables como SpyHunter, actualizando su software, practicar hábitos de navegación seguros, y mantenerse informado sobre las amenazas de ransomware es primordial. Al adoptar estas estrategias, no sólo protege sus activos digitales sino que también contribuye a la lucha más amplia contra el ransomware.

- Paso 1

- Paso 2

- Paso 3

- Paso 4

- Paso 5

Paso 1: Scan for STOP/DJVU Ransomware with SpyHunter Anti-Malware Tool

Eliminación automática de ransomware - Guía de video

Paso 2: Uninstall STOP/DJVU Ransomware and related malware from Windows

Aquí es un método en pocos y sencillos pasos que debe ser capaz de desinstalar la mayoría de los programas. No importa si usted está utilizando Windows 10, 8, 7, Vista o XP, esos pasos conseguirán el trabajo hecho. Arrastrando el programa o su carpeta a la papelera de reciclaje puede ser una muy mala decisión. Si lo haces, partes y piezas del programa se quedan atrás, y que puede conducir a un trabajo inestable de su PC, errores con las asociaciones de tipo de archivo y otras actividades desagradables. La forma correcta de obtener un programa de ordenador es de desinstalarla. Para hacer eso:

Siga las instrucciones anteriores y eliminará con éxito la mayoría de los programas maliciosos y no deseados..

Siga las instrucciones anteriores y eliminará con éxito la mayoría de los programas maliciosos y no deseados..

Paso 3: Limpiar los registros, created by STOP/DJVU Ransomware on your computer.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, created by STOP/DJVU Ransomware there. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Antes de empezar "Paso 4", Por favor arrancar de nuevo en el modo Normal, en caso de que usted está actualmente en modo seguro.

Esto le permitirá instalar y uso SpyHunter 5 exitosamente.

Paso 4: Boot Your PC In Safe Mode to isolate and remove STOP/DJVU Ransomware

Paso 5: Try to Restore Files Encrypted by STOP/DJVU Ransomware.

Método 1: Utilice STOP Decrypter de Emsisoft.

No todas las variantes de este ransomware se pueden descifrar de forma gratuita, pero hemos añadido el descifrador utilizado por los investigadores que a menudo se actualiza con las variantes que se convierten finalmente descifrado. Se puede tratar de descifrar los archivos mediante las siguientes instrucciones, pero si no funcionan, luego, por desgracia su variante del virus ransomware no es descodificarse.

Siga las instrucciones a continuación para utilizar el descifrador squared y descifrar sus archivos de forma gratuita. Puedes descargar la herramienta de descifrado squared vinculado aquí y luego siga los pasos indicados a continuación:

1 Botón derecho del ratón en el descifrador y haga clic en Ejecutar como administrador Como se muestra abajo:

2. De acuerdo con los términos de la licencia:

3. Haga clic en "Agregar carpeta" y luego agregar las carpetas en las que desea archivos descifrados como se muestra debajo:

4. Haga clic en "desencriptar" y esperar a que los archivos a ser decodificados.

Nota: El crédito para el descifrador va a Emsisoft investigadores que han hecho el gran avance con este virus.

Método 2: Utilice software de recuperación de datos

Ransomware infections and STOP/DJVU Ransomware aim to encrypt your files using an encryption algorithm which may be very difficult to decrypt. Es por esto que hemos sugerido un método de recuperación de datos que pueden ayudar a ir alrededor de descifrado directa e intentar restaurar sus archivos. Tenga en cuenta que este método puede no ser 100% eficaz, pero también puede ayudarle un poco o mucho en diferentes situaciones.

Simplemente haga clic en el enlace y en los menús del sitio web en la parte superior, escoger Recuperación de datos - Asistente de recuperación de datos para Windows o Mac (dependiendo de su sistema operativo), y luego descargue y ejecute la herramienta.

STOP/DJVU Ransomware-FAQ

What is STOP/DJVU Ransomware Ransomware?

STOP/DJVU Ransomware is a ransomware infección - el software malicioso que ingresa a su computadora en silencio y bloquea el acceso a la computadora o encripta sus archivos.

Muchos virus ransomware usan sofisticados algoritmos de encriptación para hacer que sus archivos sean inaccesibles. El objetivo de las infecciones de ransomware es exigirle que pague un pago de rescate para obtener acceso a sus archivos..

What Does STOP/DJVU Ransomware Ransomware Do?

El ransomware en general es un software malicioso que esta diseñado para bloquear el acceso a su computadora o archivos hasta que se pague un rescate.

Los virus ransomware también pueden dañar su sistema, corromper datos y eliminar archivos, resultando en la pérdida permanente de archivos importantes.

How Does STOP/DJVU Ransomware Infect?

Via several ways.STOP/DJVU Ransomware Ransomware infects computers by being sent a través de correos electrónicos de phishing, que contiene un archivo adjunto de virus. Este archivo adjunto generalmente está enmascarado como un documento importante, gusta una factura, documento bancario o incluso un billete de avión y parece muy convincente para los usuarios..

Another way you may become a victim of STOP/DJVU Ransomware is if you descargar un instalador falso, crack o parche de un sitio web de baja reputación o si haces clic en un enlace de virus. Muchos usuarios informan haber contraído una infección de ransomware descargando torrents.

How to Open .STOP/DJVU Ransomware files?

Tú can't sin descifrador. En este punto, la .STOP / DJVU ransomware son archivos cifrada. Sólo podrá abrirlos una vez que hayan sido descifrados usando una clave de descifrado específica para el algoritmo en particular..

Qué hacer si un descifrador no funciona?

No te asustes, y copia de seguridad de los archivos. Si un descifrador no descifró su .STOP / DJVU ransomware archivos con éxito, entonces no te desesperes, porque este virus aún es nuevo.

puedo restaurar ".STOP / DJVU ransomware" Archivos?

Sí, a veces los archivos pueden ser restaurados. Hemos sugerido varios métodos de recuperación de archivos eso podría funcionar si quieres restaurar .STOP / DJVU ransomware archivos.

Estos métodos no son de ninguna manera 100% garantizado que podrá recuperar sus archivos. Pero si tienes una copia de seguridad, tus posibilidades de éxito son mucho mayores.

How To Get Rid of STOP/DJVU Ransomware Virus?

La forma más segura y la más eficiente para la eliminación de esta infección de ransomware es el uso de un programa anti-malware profesional.

It will scan for and locate STOP/DJVU Ransomware ransomware and then remove it without causing any additional harm to your important .STOP/DJVU Ransomware files.

¿Puedo denunciar ransomware a las autoridades??

En caso de que su computadora se infecte con una infección de ransomware, puede denunciarlo a los departamentos de policía locales. Puede ayudar a las autoridades de todo el mundo a rastrear y determinar a los perpetradores detrás del virus que ha infectado su computadora..

Abajo, hemos preparado una lista con sitios web gubernamentales, donde puede presentar una denuncia en caso de ser víctima de un ciberdelincuencia:

Autoridades de ciberseguridad, responsable de manejar los informes de ataques de ransomware en diferentes regiones de todo el mundo:

Alemania - Portal oficial de la policía alemana

Estados Unidos - Centro de quejas de delitos en Internet IC3

Reino Unido - Acción Fraude Policía

Francia - Ministerio del interior

Italia - Policía Estatal

España - Policía Nacional

Países Bajos - Cumplimiento de la ley

Polonia - Policía

Portugal - Policía Judicial

Grecia - Unidad de Delitos Cibernéticos (Policía helénica)

India - Policía de Mumbai - Célula de investigación de delitos cibernéticos

Australia - Centro australiano de delitos de alta tecnología

Los informes se pueden responder en diferentes períodos de tiempo, dependiendo de sus autoridades locales.

¿Puedes evitar que el ransomware cifre tus archivos??

Sí, puede prevenir el ransomware. La mejor manera de hacer esto es asegurarse de que su sistema informático esté actualizado con los últimos parches de seguridad., Utilice un programa antimalware de buena reputación. y cortafuegos, copia de seguridad de sus archivos importantes con frecuencia, y evita hacer clic en enlaces maliciosos o descargando archivos desconocidos.

Can STOP/DJVU Ransomware Ransomware Steal Your Data?

Sí, en la mayoría de los casos ransomware robará tu información. It is a form of malware that steals data from a user's computer, lo encripta, y luego exige un rescate para descifrarlo.

En muchos casos, la autores de malware o los atacantes amenazarán con eliminar los datos o publicarlo en línea a menos que se pagó el rescate.

¿Puede el ransomware infectar WiFi??

Sí, ransomware puede infectar redes WiFi, ya que los actores maliciosos pueden usarlo para obtener el control de la red, robar datos confidenciales, y bloquear a los usuarios. Si un ataque de ransomware tiene éxito, podría conducir a una pérdida de servicio y/o datos, y en algunos casos, pérdidas financieras.

¿Debo pagar ransomware??

No, no debe pagar a los extorsionadores de ransomware. Pagarlos solo alienta a los delincuentes y no garantiza que los archivos o datos se restaurarán. El mejor enfoque es tener una copia de seguridad segura de los datos importantes y estar atento a la seguridad en primer lugar..

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, los piratas informáticos aún pueden tener acceso a su computadora, datos, o archivos y puede continuar amenazando con exponerlos o eliminarlos, o incluso utilizarlos para cometer delitos cibernéticos. En algunos casos, incluso pueden continuar exigiendo pagos de rescate adicionales.

¿Se puede detectar un ataque de ransomware??

Sí, ransomware puede ser detectado. Software antimalware y otras herramientas de seguridad avanzadas puede detectar ransomware y alertar al usuario cuando está presente en una máquina.

Es importante mantenerse al día con las últimas medidas de seguridad y mantener el software de seguridad actualizado para garantizar que el ransomware pueda detectarse y prevenirse..

¿Los delincuentes de ransomware son atrapados??

Sí, los criminales de ransomware son atrapados. Las fuerzas del orden, tales como el FBI, Interpol y otros han tenido éxito en rastrear y procesar a delincuentes de ransomware en EE. UU. y otros países.. A medida que las amenazas de ransomware siguen aumentando, también lo hace la actividad de aplicación.

About the STOP/DJVU Ransomware Research

El contenido que publicamos en SensorsTechForum.com, this STOP/DJVU Ransomware how-to removal guide included, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el malware específico y restaurar sus archivos encriptados.

¿Cómo llevamos a cabo la investigación sobre este ransomware??

Nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, y como tal, recibimos actualizaciones diarias sobre las últimas definiciones de malware y ransomware.

Además, the research behind the STOP/DJVU Ransomware ransomware threat is backed with VirusTotal y el proyecto NoMoreRansom.

Para comprender mejor la amenaza del ransomware, Consulte los siguientes artículos que proporcionan detalles informados..

Como un sitio que se ha dedicado a proporcionar instrucciones gratuitas de eliminación de ransomware y malware desde 2014, La recomendación de SensorsTechForum es solo preste atención a fuentes confiables.

Cómo reconocer fuentes confiables:

- Siempre verifica "Sobre nosotros" página web.

- Perfil del creador de contenido.

- Asegúrese de que haya personas reales detrás del sitio y no nombres y perfiles falsos.

- Verificar Facebook, Perfiles personales de LinkedIn y Twitter.

Necesito el descifrador de stop djvu ransomware virus y todos mis archivos están bloqueados con la extensión .Orkf. Necesito una versión actualizada de descifrador gratis. Por favor, dame una solución para esto si es posible..

boa noite amigos! Tambem estou com mesmo problema stop.djvu (arquivo: .maak

Se alguem conseguir post aqui por favor! Obrigado!!!

¿Hay alguna solución para la clave en línea para .orkf a partir de ahora?? Gracias.

Tuve virus BTOS

Hola a todos, buenas noches, cómo estás?

Mi nombre es Wellington y vivo en Brasil.

tengo un gran reto. Mi PC fue infectada por un ransomware de extensión VFGJ. Siguiendo algunos tutoriales, Logré eliminar el virus de mi PC, pero no puedo restaurar mis archivos. pido ayuda para intentar solucionar el caso si hay algo aqui claro!

Algo solución para el ransomware (.ckae)?

Buen día, amigos! Tambem estou com mesmo problema stop.djvu (extensión: .hgsh)

Se alguem conseguir post aqui por favor! Obrigado!!!

Hola Milena, fui atacado por ransomware. todos mis archivos en el disco externo fueron encriptados.

Se les ha agregado la extensión uuio.

A los programas en el disco “C” se se les eliminó las licencias y no abren

Por favor, indicame si el descifrador de la variante no está disponible.

Santa Milena.

EN MI COMPU ENCONTRE NUEVA VARIACIÓN DE .MIIA Y .BBBW, DE LA CUAL CON ESTE PRODUCTO NO LO PUEDO SOLUCIONAR, ME TIRA EL PROGRAMA QUE ES UNA NUEVA VARIACIÓN. ESTO ME APARECIO EN ESTA SEMANA. POR FAVOR ME PUEDEN AYUDAR

Mi PC se infectó con la extensión del virus .ygkz ransomeware en febrero, 2021. Probé la herramienta gratuita para descifrar mis archivos pero falló. después de la digitalización, esta herramienta dijo, mis archivos fueron encriptados con claves en línea. Todavía no pude recuperar mis archivos. Por favor ayúdame de todos modos, si puedes.

Oye, esto com meu HD externo com arquivos criptografados e eu dou aulas, estoy desesperada, o ransomware EWDF, servidor decodificador nenhum ainda. yo ajudem, por favor! Já fiz os procedimentos da remoção do vírus, isto aconteceu em 28.05.2022. E até agora estou aguardando as empresas a criarem um novo decodificador para este ransomware. Será que terei que pagar o resgate a estes hackers?? Existe punición para eles? Meu coração está muito partido.

¡Hola, ¿Funciona el software de descifrado para la clave en línea?? Porque dice que no se encontró ninguna clave cuando descargo y pruebo la cosa.

¿Hay alguna solución para descifrar la extensión BBII????

Hola estaria necesitandoel desincriptador para la variable .oori. ya que me tira error. desde ya muchas gracias

Necesito la clave de descifrado del virus .pahd, por favor, alguien que me ayude..

Hola habra una solucion para desencriptar o descifrar extension ghas que es variante STOP/DJVU

muy preocupado

Hola. Crees que me funcione con Ransomare .Koti es del 2020 y archive mi disco

je fais tous le necessaire

tous les fichiers sont endomagés extensión : .qqjj

j ai ensayo emsisoft

et voila le mensaje :

darse cuenta: este ID parece ser un ID en línea, descifrado es imposible

descifrador ebbn ?

Ransomeware no infecta archivos eliminados. Entonces, después de eliminar el virus, puede escanear su computadora con el software gratuito recuva en busca de archivos eliminados. Encontrará una gran cantidad de archivos eliminados que, con suerte, son recuperables.. Después de la recuperación, puede abrir esos archivos y ver si son importantes para usted.. Es algo de trabajo pero en mi caso encontré archivos importantes.

Por ejemplo, si tiene un archivo que actualiza todos los meses, lo guardará como abril.docx y lo eliminará marzo.docx.. April.docx está infectado e ilegible. Pero hay una buena posibilidad de que puedas recuperar marzo.docx. Buena suerte.