Ransomware intentos de scareware en base a los usuarios que visualizan contenido para adultos no es algo nuevo, sino que a menudo resultan ser exitosa. Una nueva campaña de este tipo se detectó recientemente por investigadores del puesto de observación en el navegador Safari de iOS móvil, extorsionar a los usuarios que vieron el contenido obsceno en sus dispositivos. Afortunadamente, la vulnerabilidad que llevó a los ataques fue parcheado en el parche IOS del lunes.

¿Cómo se lleva a cabo la campaña?

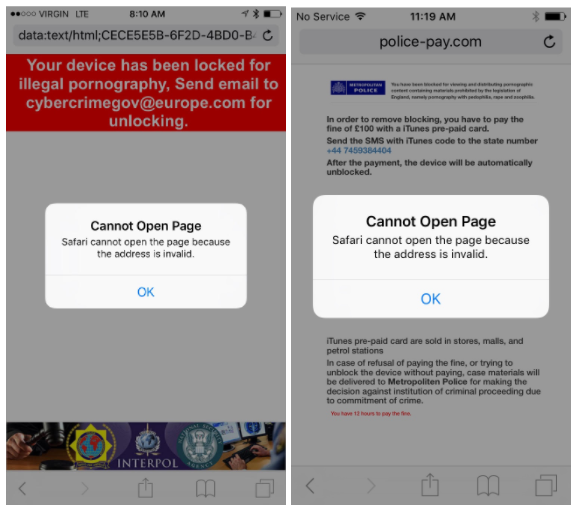

el ransomware / campaña de scareware se construyó sobre una vulnerabilidad que implicó la forma mostrada Safari JavaScript pop-ups. Los atacantes explotaron el manejo de estos cuadros de diálogo pop-up en Mobile Safari que resulta en la prevención de que el usuario utilice el navegador. Durante ese tiempo, una amenaza (de ahí el nombre scareware de esta táctica) mensaje se visualiza para obligar a la víctima a pagar. La víctima sería bloqueada hasta que el rescate fue pagado en forma de una tarjeta de regalo de iTunes.

Relacionado: Cómo omitir iOS activación de la cerradura de Apple en el iPhone y el iPad

Sin embargo, como explicado por Lookout:

Un usuario experto podría restaurar la funcionalidad de Safari Mobile en la limpieza de la caché del navegador a través de la configuración de los IOS - el ataque en realidad no cifrar los datos y mantenerla rescate. Su propósito es asustar a la víctima a pagar para desbloquear el navegador antes de que se da cuenta que no tiene que pagar el rescate para recuperar los datos o acceder al navegador.

Por suerte, la superficie de ataque fue erradicado por completo con el IOS 10.3 parche. El parche cambia la forma en Safari Mobile se encarga de sitios web diálogos emergentes, "por lo que por cada pestaña en lugar de hacerse cargo de la aplicación completa".

El ataque fue reportado originalmente para escritorio Soporte de puesto de observación por uno de los usuarios de la empresa con iOS 10.2. El usuario dijo que había perdido el control sobre su navegador después de su visita a un sitio web. Los investigadores dicen que los ataques basados en el código parecen haber sido desarrolladas para versiones anteriores de iOS, al igual que iOS 8. Sin embargo, la explotación de los cuadros de diálogo pop-up seguía siendo posible hasta iOS 10.3.

Adicionalmente, es muy probable que los estafadores detrás de esta campaña scareware compraron una gran cantidad de dominios en un intento de atrapar a las víctimas potenciales en busca de contenido explícito.