La última tendencia en el siglo 21 - IO, Los sistemas comunes de dispositivos organizados para revolucionar nuestras vidas diarias están convirtiendo en un parque infantil para los piratas informáticos. Esto se hace particularmente interesante sobre todo para los profesionales de seguridad de TI que siempre están esperando para mejorar la seguridad mediante el descubrimiento de cómo funcionan estos hacks. Se ha convertido en un juego del gato y el ratón entre los hackers ingeniería inversa y que no sólo acaba de piratear esos dispositivos utilizan pero que el acceso a piratear otros dispositivos que están interconectados a ellos de una manera u otra.

La última tendencia en el siglo 21 - IO, Los sistemas comunes de dispositivos organizados para revolucionar nuestras vidas diarias están convirtiendo en un parque infantil para los piratas informáticos. Esto se hace particularmente interesante sobre todo para los profesionales de seguridad de TI que siempre están esperando para mejorar la seguridad mediante el descubrimiento de cómo funcionan estos hacks. Se ha convertido en un juego del gato y el ratón entre los hackers ingeniería inversa y que no sólo acaba de piratear esos dispositivos utilizan pero que el acceso a piratear otros dispositivos que están interconectados a ellos de una manera u otra.

Investigador Johannes Ullrich a los manipuladores de InfoSec del blog explica cómo DVR se puede tomar una y utilizado como un arma cibernética para obtener acceso a otros dispositivos:

Hace “Más de dos años, se informó sobre cómo se usan los DVR explotadas para atacar a otros dispositivos a través de Internet. En aquel momento, como hoy, La vulnerabilidad fue un servidor telnet abierto con una contraseña por defecto trivial ......

Ya no se puede encenderlo a través de la interfaz basada en web, pero sólo mediante el uso de la “físico” interfaz muestra al usuario conectado a la DVR a través de un monitor conectado “.

El investigador de malware también establece un informe sobre ataques DDoS realizado por botnets en todo el mundo principalmente a través de dispositivos de DVR. De hecho, se han detectado más de 100 mil dispositivos que combinan en botnets pueden causar una masivo ataque DDoS de más de 1Tbps (1 000 000MBps). Este tipo de ataques son posibles a través de los dispositivos IO porque actúan como una oportunidad para que los piratas informáticos. Dado que estos dispositivos son pasivos y su seguridad a menudo no se controla adecuadamente por las organizaciones, que son un objetivo lucrativo.

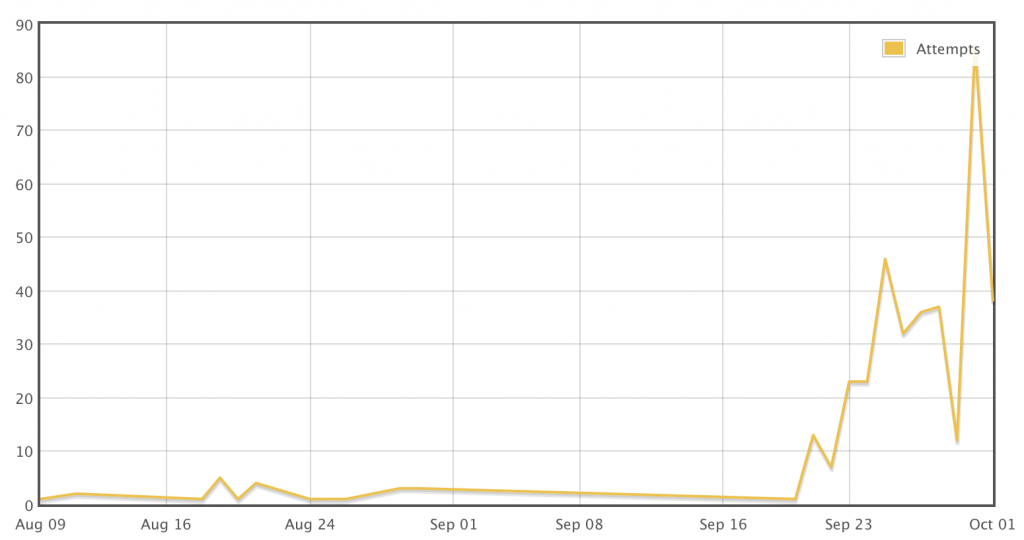

Ullrich también muestra un gráfico de lo que parece ser su investigación muestra un aumento masivo de infecciones desde el inicio del mes de octubre:

Fuente: Informe de InfoSec de Johannes Ullrich

Fuente: Informe de InfoSec de Johannes Ullrich

El investigador todavía se siente convencido de que muchos de los dispositivos IO hoy en día no se actualizan correctamente y no contienen contraseñas que sean lo suficientemente fuertes. Sí, la contraseña en sí puede ser muy complicado, pero algunos dispositivos DVR pueden contener cifrado más débil permitiendo a los hackers penetrar en ella con el tiempo.

Johannes también llevó a cabo un experimento. Creó un dispositivo DVR de edad tras lo cual pasó un sniffer de red en él para seguir los paquetes y controlar lo que ocurre con la conexión de red del dispositivo.

Los resultados fueron sorprendentes - muy pronto después de Ullrich ha puesto en marcha el dispositivo IO y lo ha relacionado, los intentos de conexión han comenzado a aparecer. El método principal de conectarse a la DVR fue a través de Telnet. El investigador también informa de que había tantos ataques que el servidor telnet del dispositivo DVR no responde a veces.

El investigador también informa de varios ataques diferentes que tuvieron éxito en conseguir la contraseña correcta, a diferencia de la mayoría de ellos.

El método de infección moderna de acuerdo a Johannes a diferencia de la anterior explotar kits que la descarga del malware mediante la explotación de scripts en bash o pitón lenguas modernas los ataques eran muy pequeñas en relación con las líneas de código y bytes.

Según los informes, estos pequeños binarios estaban actuando como “RECONS”, ya que se cree que para empezar a escanear rural por habitaciones interconectadas que eran vulnerables a las infecciones y enviar informes a los servidores remotos a través de los puertos sin garantía. El investigador de malware ha llegado a la conclusión de que recibió varios intentos de hacking que dieron como resultado el éxito por cada horas.

La línea de base para la IO de Hacking

En caso de que tenga una red de dispositivos IO inteligentes, si son DVR o cualquier otra cosa, usted debe analizar lo contraseñas que ha utilizado en ellos y cuál es su cifrado y la fuerza de acuerdo a las recomendaciones de Ullrich. Y es muy aconsejable aumentar la conciencia del peligro que este tipo de amenazas representan a cualquier persona que está usando la IO, especialmente la red doméstica o de oficina.