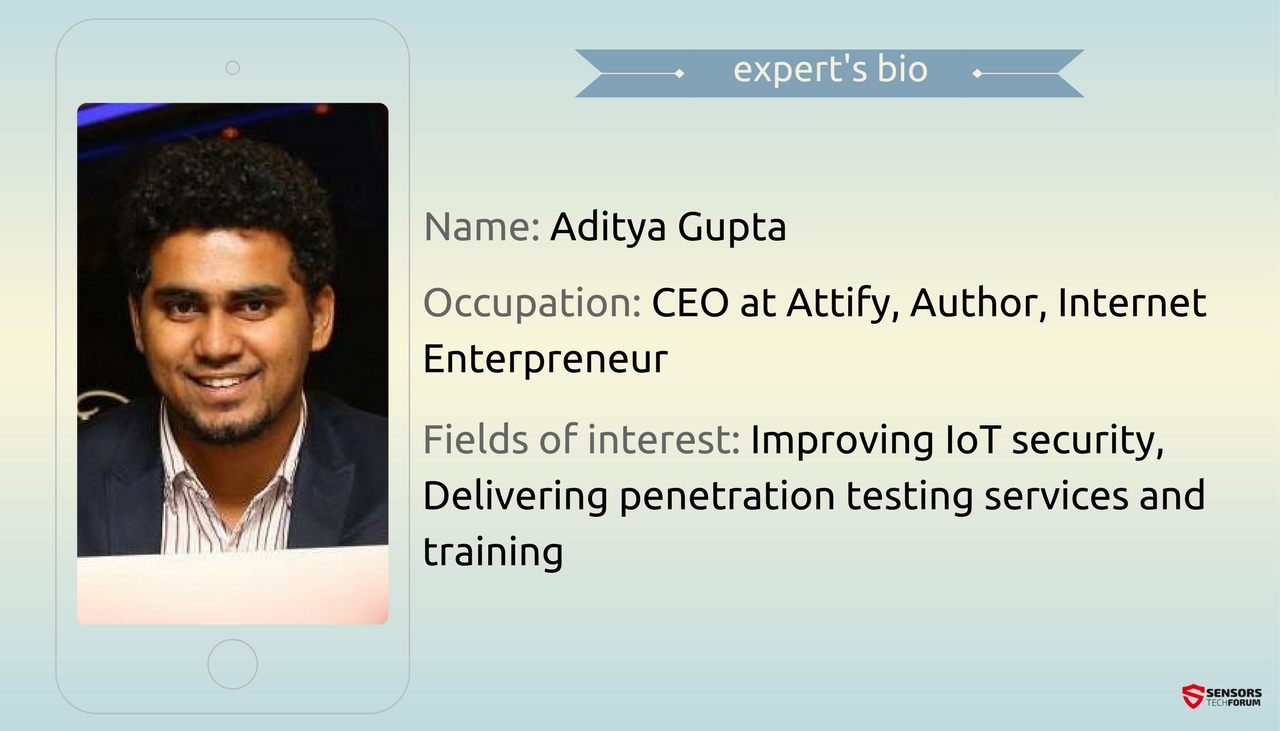

Aditya Gupta tiene un impresionante fondo de investigación de seguridad en Internet de las cosas (Yate) y las tecnologías móviles. Él se ha centrado en la redefinición de la manera de la seguridad de la IO se forma mediante la construcción de los productos y servicios adecuados.

CEO de una empresa de seguridad IO, Aditya ha hecho su misión de desarrollar soluciones de seguridad de la IO que enseñar a las personas a comenzar en el campo. También ayuda a las organizaciones hacer frente a la crisis relacionada con la IO. Aditya ha participado en una serie de importantes conferencias de seguridad – Sombrero negro, Syscan, OWASP AppSec, ToorCon, Brucon, HackInParis, phDays, Nullcon, ClubHack etc - en la que ha entregado charlas inspiradoras y educativas.

Aditya también ha escrito varios artículos de investigación sobre los ataques a las plataformas basadas en ARM, la seguridad NFC y vulnerabilidades de las aplicaciones móviles, y un libro de seguridad móvil – “Aprender Pentesting para dispositivos Android”. Él tuvo la amabilidad de hablar con nosotros sobre el tema de la seguridad de la IO, explicando cómo se decidió a comenzar en el campo, y lo que él ha estado conduciendo hacia su mejora.

STF: Cuéntanos más sobre usted y su empresa. ¿Cómo se decidió a participar en la seguridad de la IO?

Aditya: Estoy Aditya, fundador y CEO de Attify. Attify es una empresa de seguridad especializada, donde ayudamos a las organizaciones a asegurar sus dispositivos IO, proporcionándoles servicios de pruebas de penetración y ofertas de formación.

Decidí saltar a la seguridad IO hace unos años en torno a finales 2011 cuando se estaba comenzando a ser popular, porque me di cuenta que muy pronto lo suficientemente personas y empresas van a ser muy preocupados por la seguridad de estos dispositivos. No había mucho que se discuten sobre la seguridad de estos dispositivos, que era un problema real y decidí llenar ese vacío.

STF: Actualmente estamos viviendo en una crisis de la IO. ¿Cuáles son sus predicciones para 2017? Lo que viene después de Mirai?

Aditya: Eso es verdad. Creo que Mirai era sólo un comienzo y ayudó a todos a comprender la naturaleza vulnerable de dispositivos inteligentes. Sin embargo, Mirai podría ser pensado como sólo el punto de partida de los ataques basados en la IO. Basta con mirar a shodan.io y encontrará toneladas de dispositivos IO expuestos a la Internet pública.

Relacionado: Dr.. Vesselin Bontchev: La no repetición de malware se ha hecho cargo del virus de ordenador

Teniendo en cuenta el hecho de que en estos días casi todo es la hora de conectarse a Internet – ya sea los dispositivos médicos, infraestructura crítica, oficinas en casa y de la empresa y más, que va a empeorar.

Los atacantes están buscando nuevos objetivos de todos los días y que no pasará mucho tiempo antes de que una gran cantidad de dispositivos son explotados con los atacantes tengan acceso y el robo de información sensible y confidencial.

Incluso después de que el impacto de Mirai, Hay una gran cantidad de dispositivos siguen funcionando con credenciales predeterminadas y puertos expuestos – no pasará mucho tiempo antes de que otro ataque importante compromete a millones en todo el mundo de la IO artículos y objetos.

STF: ¿Cuál es la raíz de un desastroso ataque DDoS IO?

Aditya: Las secuelas de un desastroso ataque DDoS la IO es un par de cosas:

1.Las personas y organizaciones comienzan a entrar en pánico y se preguntaba si su dispositivo IO es seguro o no.

2.Algunas personas terminan dándose cuenta de que han sido infectados y que habían sido parte de una red de bots por un largo tiempo.

3.Tratar de llegar a un plan de cómo evitar esta vulnerabilidad en el futuro.

El problema es aún después del tremendo impacto de los ataques DDoS y botnets como Mirai, la mayor parte del mundo está preocupado por cómo evitar que sus dispositivos contra este ataque, en lugar de mirar el cuadro más grande. mañana, podría haber otra explotar en la naturaleza que compromete dispositivos a través de otra técnica, y esas mismas personas serán vulnerables de nuevo porque no se toman el tiempo para asegurar completamente sus dispositivos.

Los fabricantes terminan haciendo el mismo error una y otra vez. Hemos trabajado con más de 250+ los fabricantes de dispositivos IO ayudando a asegurar sus productos el pasado año y fue sorprendente ver que la mayoría de ellos en el mercado siguen siendo vulnerables a fallos de seguridad comunes.

STF: ¿Qué hay en un “kit de la IO Explotación de aprendizaje”?

Aditya: Un kit de aprendizaje de explotación de IoT es una combinación única de software, hardware y recursos educativos que permite a cualquiera a reactivar su carrera y aprender la IO seguridad y pruebas de penetración.

Esto es algo que yo y mi equipo en Attify desarrollado después de viajar por todo el mundo la entrega de capacitación en persona cuando me di cuenta de que hay una necesidad real de una solución que la gente podría utilizar para aprender la A a la Z de la Internet de las cosas de Seguridad.

Relacionado: scott Schober: Los hackers, Al igual que los terroristas, Juega sobre los miedos

Debido al aumento exponencial de la demanda de los profesionales de la seguridad de la IO, y no un único punto de recurso que puede enseñar a las personas sobre cómo empezar, encontrar vulnerabilidades, explotar el hardware, radiocomunicación inversa y todos los temas que están en la seguridad de la IO, decidimos que un equipo como este serviría a los fines de permitir a la gente a aprender la seguridad de la IO y hacer una carrera en ella.

STF: ¿Cómo se te ocurrió con la herramienta de la insignia Attify? Herramientas como que lo que necesitamos para mejorar la seguridad de los dispositivos IO?

Aditya: La herramienta Attify Badge es una aplicación complementaria que funciona junto con nuestra Attify Badge. Para dar una visión general muy alto nivel – que ayuda a los usuarios a identificar vulnerabilidades en su dispositivo IO.

Por ejemplo, se obtiene un nuevo termostato inteligente o una cafetera inteligente. La forma en que se puede encontrar vulnerabilidades o averiguar si el dispositivo es lo suficientemente seguro es abrir (destornillar) el dispositivo, mirar a la placa de circuito y luego usar nuestra insignia para interactuar con el dispositivo.

Sí, Se necesitan herramientas como ésta para mejorar la seguridad de los dispositivos IO. Sólo cuando averiguar qué vulnerabilidades están presentes en un determinado dispositivo, que sería capaz de entender cómo asegurar ellas.

La seguridad es igual que un policía vs juego ladrón donde la policía tiene que saber cómo un ladrón va a robar a un lugar seguro y que el lugar aún antes del robo real.

Relacionado: Raef Meeuwisse: Los criminales Compartir información mejor y más rápido que las organizaciones legítimas

STF: ¿Cuáles son los casos más ridículos de los dispositivos IO vulnerables que ha encontrado en su trabajo?

Aditya: Uno de los casos más ridículos de un dispositivo IO es vulnerable mientras estábamos realizando una prueba de intrusión en uno de nuestros grandes clientes. El objetivo de la prueba de intrusión era infiltrarse en la red tanto como sea posible a través de cualquier medio.

Hemos sido capaces de identificar una cafetera inteligente que estaba revelando las credenciales de WiFi de la red corporativa que estaba conectado. Así, hemos sido capaces de oler las credenciales WiFi que estaban siendo emitidos a través de Bluetooth, y luego usarlos para obtener acceso a su red.

A partir de ese punto, nos fuimos más y más sistemas comprometidos que terminan encima de tener acceso de administrador de dominio, así como el pleno acceso a sus bases de datos.

Relacionado: Dr.. Mansur Hasib: La seguridad cibernética es gente Powered Innovación perpetuo

Al discutir la vulnerabilidad con la organización, era tan difícil para ellos creer que una máquina de café elegante que se sienta en la cocina podría conducir al fracaso de sus cientos de miles de dólares que se gastan en la seguridad.

STF: Consejos de seguridad para la configuración de dispositivos IO? ¿Es posible hacer que un dispositivo IO total y completamente a salvo de la explotación?

Los consejos de seguridad para la configuración de dispositivos IO serían los siguientes:

1.para usuarios:

a.Always cambiar las credenciales por defecto del dispositivo cuando comience a usarlo.

b.Ensure que tiene actualizar su dispositivo con regularidad para evitar cualquier problema de seguridad recientes.

c.Stay en un puesto de observación para cualquier actividad sospechosa o picos repentinos en el tráfico de su dispositivo.

D. Si es posible, tratar de tener dos redes – uno para sus sistemas de confianza y uno para el Internet de las Cosas dispositivos.

2.para Fabricantes:

a.Integrate de seguridad en los dispositivos desde el inicio – es decir. la fase de planificación y realizar un modelado de amenazas en profundidad.

b.Give a los usuarios la accesibilidad para cambiar y fortalecer las funciones de seguridad y configurado permitiendo a los requerimientos de los usuarios.

c.Always realizar una prueba de penetración antes del lanzamiento del dispositivo para asegurarse de que no va a enviar un dispositivo plagado de vulnerabilidades.

d.Educate sus desarrolladores y equipo de ingeniería de productos para mantenerse al día con las últimas amenazas a la seguridad de la IO y cómo podría evitarse en sus dispositivos.

Relacionado: Dr.. Yampolskiy romana: AI ha Capacidad tremendo para ayudar en todos los ámbitos de interés

SensorsTechForum de “Consulte a los expertos” Serie entrevista

Si usted es un experto en seguridad cibernética y quiere compartir su experiencia con nuestra audiencia, enviar un correo electrónico al soporte[en]sensorstechforum.com. Con mucho gusto conversar con usted sobre cualquier cosa sobre el tema!