Cada nuevo administrador de sistemas Linux necesita aprender algunos conceptos básicos antes de profundizar en el sistema operativo y sus aplicaciones. Esta breve guía ofrece un resumen de algunas de las medidas de seguridad esenciales que cada usuario root debe saber. Todo consejo sigue las mejores prácticas de seguridad que tienen el mandato por la comunidad y la industria.

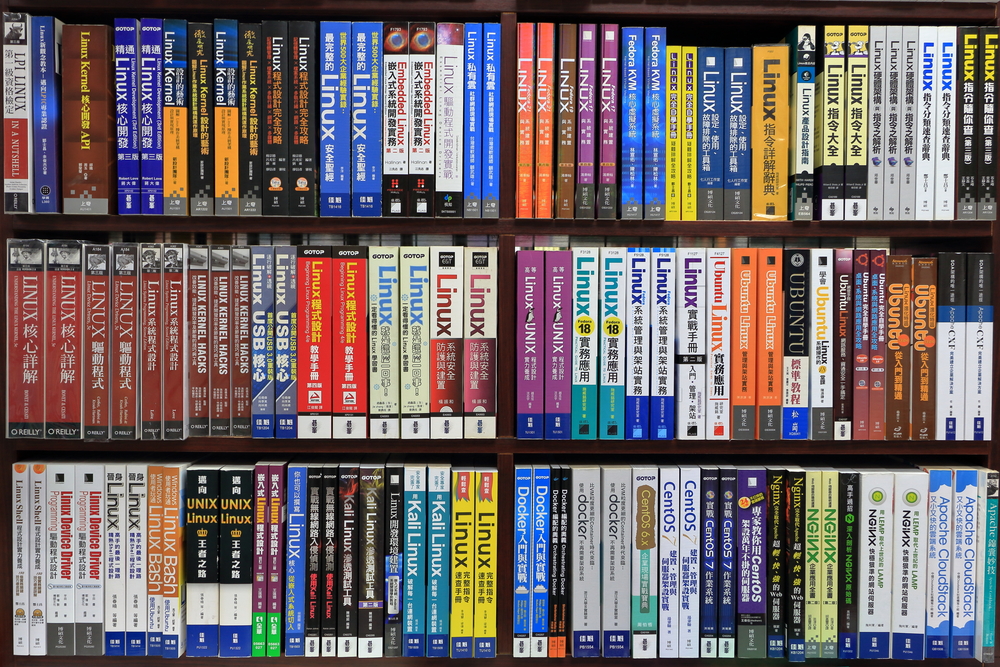

Dominar los fundamentos de administración de Linux

Cada administrador de sistemas Linux aspirante que quiere asegurar sus computadoras tiene que empezar desde lo básico. Los pasos más básico consiste en la creación de una buena política de seguridad que debe ser seguido por todos los usuarios e instituyó en todos los dispositivos accesibles en el entorno de trabajo. Este término se utiliza para referirse tanto a los principios que son seguidos por los usuarios de los dispositivos, así como la configuración de aplicaciones y sistema operativo. Dependiendo de las condiciones de limitaciones se pueden instituir en varias características típicas que los usuarios podrían esperar en una configuración de escritorio. Sin embargo, en el lugar de trabajo pueden ser inapropiadas o peligrosas si se accede o se usa la información sensible.

La configuración de seguridad más básica donde comienzan todos los administradores del sistema es la configuración de las cuentas de usuario. De acuerdo con las mejores prácticas de seguridad de todos los usuarios sin privilegios (que cualquier persona que no es root) debe limitarse a acceder sólo los servicios y dispositivos (el uso de los grupos de usuarios predefinidos) que son de confianza para ser utilizado en su trabajo. Todo lo demás debe ser rechazado. control de usuario no termina aquí - una buena regla a seguir es que cada persona debe estar en posesión de una sola cuenta. Los servicios de red deben estar vinculados a una cuenta específica que tiene permisos sólo a los servicios y hardware para los que se relaciona.

La mayoría de los administradores de sistemas también sugieren que en realidad nadie Entradas al sistema como root. Hay varias maneras de realizar acciones administrativas sin necesidad de usar la cuenta de root. herramientas populares que ayudan en este sentido son la su (sustitución de usuario) y sudo (sustitución de usuario hacer) comandos.

Una cosa importante es aprender y dominar los permisos de archivo de estilo UNIX. El sistemas operativos y sus distribuciones similares a Unix permite un gran control sobre los archivos y carpetas individuales y aprender lo chmod Se necesitan valores para una buena seguridad en las distintas carpetas del sistema es un paso muy importante en la obtención de un sistema de.

Los administradores del sistema, naturalmente, no pueden progresar aún más sin conocer en profundidad los comandos básicos más importantes - ls, CD, mv, PD, hombre, toque, localizar, su, chown, gato, cp, mkdir, chmod, fecha, toma, grep, ssh, rmdir, rm, pwd, passwd, más, matar, cima, df y etc.

Asimismo, no se olvide de los editores de texto todos importantes, como ser vi(m), emacs, nano y pico.

Las medidas mínimas de seguridad de Linux

Probablemente uno de los aspectos más importantes supone trabajar con un objetivo de la distribución GNU / Linux es la dirección correcta aplicación. Dependiendo de la base de distribución habrá una utilidad diferente de gestión de paquetes instalados. Todos los administradores de sistemas deben saber cómo instalar, actualizar y eliminar aplicaciones que utilizan estas utilidades. Los usuarios locales no se les debe permitir instalar aplicaciones de terceros a sí mismos como malware a menudo se disfraza de aplicaciones legítimas. Los hackers tienen este tipo de repositorios de software adicionales para infectar miles de ordenadores en todo el mundo con el virus peligrosos.

proactiva de seguridad es una característica importante que se emplea típicamente mediante la creación de cifrado. Asegúrese de conocer las diferentes opciones de cifrado en GNU / Linux. No se olvide de asegurarse de que siempre utiliza medios seguros de acceso cuando se trabaja de forma remota. OpenSSH es la aplicación más utilizada de la norma SSH y proporciona potentes capacidades que permiten a los administradores ejecutar comandos de forma remota, Acceso software gráfico y gestionar todas las máquinas dependientes.

El siguiente paso es asegurarse de que todo se puede recuperar. Las distintas distribuciones de GNU / Linux ofrecen opciones de configuración ricos en la creación de puestos de trabajo cron que pueden ayudar en la creación de copias de seguridad diarias (tanto locales como remotas) y la automatización de una variedad de las tareas administrativas más utilizadas.

Seguridad Linux depende de estos componentes

El desnudo esenciales de cada seguridad de la red es la configuración exhaustiva del cortafuegos. El kernel de Linux utiliza el sistema netfilter que incluye opciones avanzadas de configuración para configurar el filtrado de paquetes, traducción de puertos, Traducción de Direcciones de Red (NAT) y otras opciones relacionadas.

Otro factor importante a considerar es el uso de aislamiento de aplicaciones utilizando la variedad de métodos que están disponibles en los sistemas Linux. Los administradores de sistemas pueden utilizar control de acceso obligatorio (MAC) que es la forma más básica que se utiliza ampliamente por todos. Otras opciones incluyen la virtualización y contenedores contemporánea (Estibador) métodos que se están volviendo más populares. Al probar el software más simple también algunos usuarios prefieren utilizar la utilidad chroot. Los administradores de sistemas deben familiarizarse con el marco de SELinux popular que proporciona los medios adecuados para la creación de políticas y permisos para las dos cuentas y programas.

Esté atento a las amenazas de seguridad más comunes de Linux

Al configurar las características de seguridad de las máquinas de todos los administradores deben tener en cuenta que hay algunas características únicas que se atribuyen al malware Linux:

- Todos los programas se distribuyen por lo general a través de repositorios o leen paquetes -made. Cuando los proveedores de terceros se añaden a la utilidad de gestión de paquetes los administradores deben tener mucho cuidado para revisar la seguridad del mantenedor(s) y los paquetes. En algunos casos, puede ser más seguro para compilar el código de la fuente original.

- Todos los archivos deben tener los permisos adecuados antes de que puedan ser ejecutadas.

- La mayoría de los programas de usuario populares como LibreOffice y los diversos clientes de correo electrónico no se ejecutan archivos o macros incrustadas de forma predeterminada como medida de seguridad.

- La mayoría de los navegadores web actuales piden el consentimiento del usuario antes de instalar o activar plugins de terceros.

- ataques de piratas informáticos pueden ocurrir. Y cuando lo hacen los delincuentes pueden poner en peligro los sitios de alojamiento críticos tales como los depósitos de paquetes, descargar imágenes y otros archivos importantes. Siempre verifique que el archivo que se descarga, instalación o uso es legítimo.

- seguridad débil puede causar daños no sólo local, sino también en toda la red e incluso la interrupción mundial. El mejor ejemplo es el botnet Mirai que está etiquetado como uno de los mayores ataques que hemos visto en los últimos años.

Nota del editor:

De vez en cuando, SensorsTechForum cuenta con artículos de la huésped de los líderes y entusiastas de la seguridad y infosec cibernéticos como este post. Las opiniones expresadas en estos artículos como invitado, sin embargo, son exclusiva responsabilidad de su autor que contribuye, y pueden no reflejar las de SensorsTechForum.