Ogni nuovo amministratore di sistema Linux ha bisogno di imparare alcuni concetti fondamentali prima di approfondire il sistema operativo e le sue applicazioni. Questa breve guida fornisce una sintesi di alcune delle misure di sicurezza essenziali che ogni utente root deve sapere. Tutti i consigli dati segue le migliori pratiche di sicurezza che sono incaricati dalla comunità e l'industria.

Apprese le nozioni di amministrazione Linux

Ogni aspirante amministratore di sistema Linux che vuole proteggere i propri computer deve iniziare dalle basi. I passi più basilari comporta la creazione di una buona politica di sicurezza che deve essere seguito da tutti gli utenti e istituita su tutti i dispositivi accessibili in ambiente di lavoro. Questo termine è usato per riferirsi a entrambi i principi che sono seguiti dagli utenti dei dispositivi, così come la configurazione di applicazioni e sistema operativo. A seconda delle limitazioni condizioni possono essere istituiti su varie caratteristiche tipiche che gli utenti si aspettano in una configurazione desktop. Tuttavia sul posto di lavoro possono essere inappropriati o pericolosi se le informazioni sensibili si accede o usato.

La configurazione di sicurezza di base più dove partono tutti gli amministratori di sistema è la configurazione degli account utente. Secondo le migliori pratiche di sicurezza ogni utente senza privilegi (che chi non è root) dovrebbe essere limitato ad accedere solo i servizi e dispositivi (utilizzando i gruppi di utenti predefiniti) che sono attendibili per essere utilizzati nel loro lavoro. Tutto il resto dovrebbe essere annullato. controllo utente non finisce qui - una buona regola da seguire è che ogni singola persona deve essere in possesso di un unico conto. I servizi di rete devono essere vincolati ad uno specifico account che dispone di autorizzazioni solo ai servizi e hardware a cui è legato.

La maggior parte degli amministratori di sistema indicano anche che nessuno in realtà Accessi al come root. Ci sono diversi modi per eseguire l'azione amministrativa senza utilizzare l'account di root. strumenti popolari che aiutano in questo senso sono la suo (utente sostituto) e sudo (utente sostituto fare) comandi.

Una cosa importante è imparare e padroneggiare i permessi dei file di tipo UNIX. Il Unix-like sistemi operativi e le loro distribuzioni consente una grande controllo sui singoli file e cartelle e imparare ciò che chmod sono necessari i valori per una buona sicurezza nelle varie cartelle di sistema è un passo molto importante per garantire un sistema di.

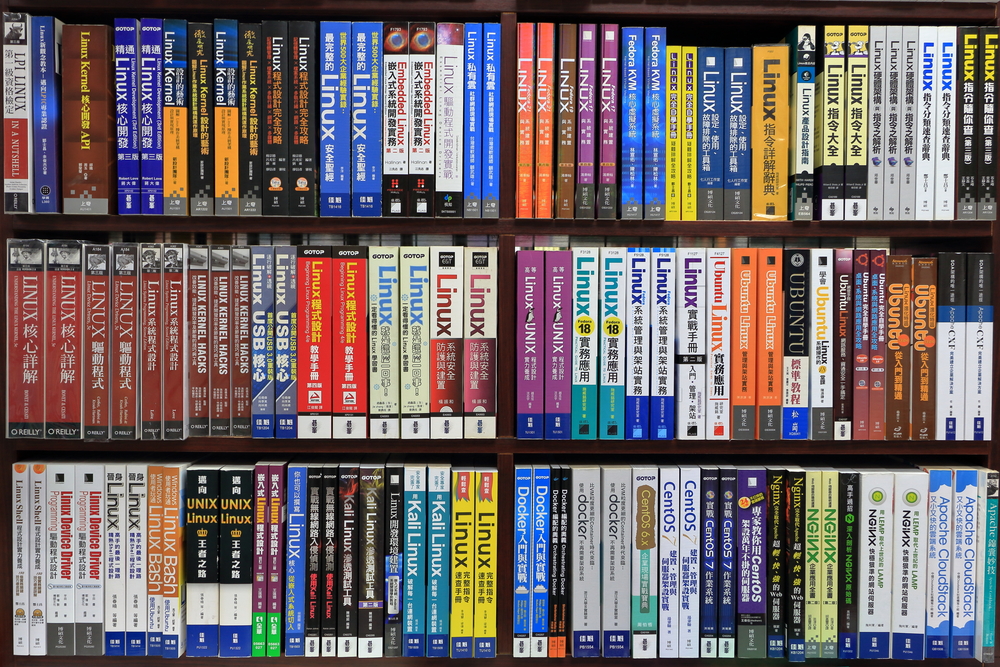

Gli amministratori di sistema, naturalmente, non possono progredire ulteriormente senza conoscere in modo approfondito i più importanti comandi di base - LS, CD, mv, ps, uomo, toccare, individuare, suo, chown, gatto, cp, mkdir, chmod, data, prende, grep, SSH, rmdir, rm, pwd, passwd, di più, uccidere, superiore, df e così via.

Inoltre, non dimenticare tutti i più importanti editor di testo come vi(m), emacs, nano e pico.

Le misure minime di sicurezza di Linux

Probabilmente uno degli aspetti più importanti di lavorare con un obiettivo della distribuzione GNU / Linux è la gestione corretta applicazione. A seconda della base di distribuzione ci sarà un programma diverso di gestione dei pacchetti installati. Tutti gli amministratori di sistema dovrebbero sapere come installare, aggiornare e rimuovere le applicazioni che utilizzano queste utilità. Gli utenti locali non dovrebbe essere consentito di installare tutte le applicazioni di terze parti se stessi come il malware è spesso mascherata da applicazioni legittime. Gli hacker hanno tali repository software aggiuntivi per infettare migliaia di computer in tutto il mondo con il virus pericolosi.

Sicurezza proattiva è una caratteristica importante che viene in genere impiegato attraverso la creazione di crittografia. Assicurati di conoscere le diverse opzioni di crittografia a Gnu / Linux. Non dimenticare di assicurarsi di utilizzare sempre mezzo sicuro di accesso quando si lavora in remoto. OpenSSH è l'implementazione più diffuso dello standard SSH e fornisce potenti funzionalità che consentono agli amministratori di eseguire da remoto comandi, accesso software grafico e gestire tutte le macchine dipendenti.

Il passo successivo è quello di garantire che tutto può essere recuperato. Le varie distribuzioni GNU / Linux offrono ricche opzioni di configurazione di configurazione di cron jobs che possono aiutare nella creazione di backup giornalieri (sia locali che remote) e automatizzare una varietà di compiti amministrativi più comunemente usati.

Linux Security dipende da queste componenti

La nuda essenziale di ogni sicurezza di rete è la configurazione completa del firewall. Il kernel Linux utilizza il framework netfilter che include le opzioni di configurazione avanzate per la creazione di filtraggio dei pacchetti, traduzione porto, Network Address Translation (NAT) e altre opzioni correlate.

Un altro fattore importante da considerare è l'uso di isolamento applicazione utilizzando la varietà di metodi che sono disponibili sui sistemi Linux. Gli amministratori di sistema possono utilizzare Mandatory Access Control (MAC) che è la forma più elementare che è ampiamente utilizzato da tutti. Altre opzioni includono la virtualizzazione e contenitori contemporanea (docker) metodi che stanno diventando sempre più popolare. Durante il test il software più semplice alcuni utenti preferiscono anche di utilizzare l'utility chroot. Gli amministratori di sistema dovrebbero avere familiarità con il quadro SELinux popolare che fornisce mezzi adeguati per l'attuazione di politiche e le autorizzazioni per entrambi gli account e programmi.

Guardare fuori per le minacce Linux sicurezza comune

Quando si imposta le caratteristiche di sicurezza delle macchine tutti gli amministratori devono tenere presente che ci sono alcune caratteristiche uniche che vengono attribuiti a Linux il malware:

- Tutti i programmi sono di solito distribuiti attraverso i repository o leggere pacchetti -made. Quando i fornitori di terze parti vengono aggiunti al programma di utilità di gestione dei pacchetti gli amministratori dovrebbero essere molto attenti a rivedere la sicurezza del manutentore(s) ei pacchetti. In alcuni casi può essere più sicuro per compilare il codice dalla fonte originale.

- Tutti i file devono avere autorizzazioni appropriate prima che possano essere eseguiti.

- La maggior parte dei programmi utente popolari come LibreOffice ed i vari client di posta elettronica non eseguire file o macro incorporati per default come precauzione di sicurezza.

- La maggior parte dei browser moderni chiedono il consenso dell'utente prima di installare o attivare tutti i plugin di terze parti.

- attacchi degli hacker possono accadere. E quando lo fanno i criminali possono compromettere siti che ospitano critiche come i repository di pacchetti, immagini scaricabili e altri file importanti. Verificare sempre che il file scaricato, installare o uso è legittimo.

- sicurezza debole può causare non solo danni locale, ma anche a livello di rete e persino interruzioni globale. Il miglior esempio è il Mirai botnet che viene etichettato come uno dei più grandi attacchi che abbiamo visto negli ultimi anni.

Nota del redattore:

Di tanto in tanto, SensorsTechForum dispone ospiti articoli di leader e gli appassionati di sicurezza e INFOSEC informatici, come questo post. Le opinioni espresse in questi guest post, tuttavia, sono del tutto quelle dell'autore contribuire, e non può riflettere quelle di SensorsTechForum.