| Nombre | Wet |

| Escribe | RATA (Remote Access Trojan), APTO (Amenaza Persistente Avanzada) |

| Descripción breve | El RAT tiene características únicas y pueden pasar por alto los motores de detección AV. |

| Los síntomas | Robo de datos sensibles, explotación de vulnerabilidades del sistema operativo. |

| Método de distribución | No descubierto todavía. |

| Herramienta de detección | Descargar Malware Removal Tool, Para ver si su sistema ha sido afectado por un caballo de Troya. |

Un nuevo RAT única (Remote Access Trojan) y APT (Amenaza Persistente Avanzada) ha sido simplemente descubierto por investigadores de enSilo. La amenaza maliciosa, apodado Wet, tiene características que no han sido observados antes, y puede ir completamente sin ser detectado por el 65 programas anti-virus alojados en VirusTotal.

Como los lectores conocedores de la tecnología probablemente saben, enSilo es una empresa de seguridad cibernética que proporciona un tiempo real, plataforma de prevención de exfiltración contra actores de amenazas dirigidas a las redes. comunicaciones salientes bloques de servicio de enSilo maliciosos, y permite a los empleados a seguir trabajando incluso después de que sus máquinas están en peligro. Curiosamente, la compañía vio la RAT en una de red corporativa de sus clientes. A medida que su investigación indica, la rata es más probable diseñado para ejecutar operaciones encubiertas dentro de las redes empresariales y evitar detecciones.

Conozca más acerca de las ratas y los caballos de Troya

Especificaciones Técnicas Moker RAT

Investigadores de enSilo nombraron el RAT Moker después de la descripción en su archivo ejecutable. El método de ataque empleada por la pieza malicioso aún no está claro. Lo que se sabe hasta ahora es que el RAT se instala en dos etapas. La instalación de dos etapas es utilizado por los atacantes para asegurarse de que no se detecta RAT.

Primero, un componente 'cuentagotas' se planta. La herramienta cae el malware de una manera sofisticada y no pasa por medidas de seguridad corporativas.

Entonces, los cuentagotas avanza hacia la instalación del segundo componente del ataque - la 'carga'. Se descargado de Internet o de otra fuente local. Típicamente, la carga útil contiene el código malicioso que compromete la red.

Además de traer las dos etapas en acción, el malware Moker está diseñado para explotar las vulnerabilidades de diseño en el sistema operativo Windows:

- Moker puede aprovechar los procesos de la OS.

- Moker puede ir alrededor de la característica UAC.

- Moker puede darse privilegios de nivel de sistema.

Después de la infiltración de dos etapas y la carga útil, y aprovechando las fallas del sistema operativo, Moker contacto con el Comando & Servidor de Control. Según los investigadores de enSilo, el servidor se remonta a Montenegro. Sin embargo, la ubicación del servidor no se aplica necesariamente a la nacionalidad de los atacantes.

Lo que es interesante sobre Moker es el hecho de que puede ser controlado por su autor, incluso cuando el acceso a Internet está restringido. Incluso cuando las redes corporativas no permiten las comunicaciones externas, Moker procederá con el ataque gracias a su sistema de control local. Permite a los piratas informáticos para monitorear y controlar su herramienta de la red local. También es posible que el equipo de piratería informática ha infiltrado en los miembros de la empresa que se dirige.

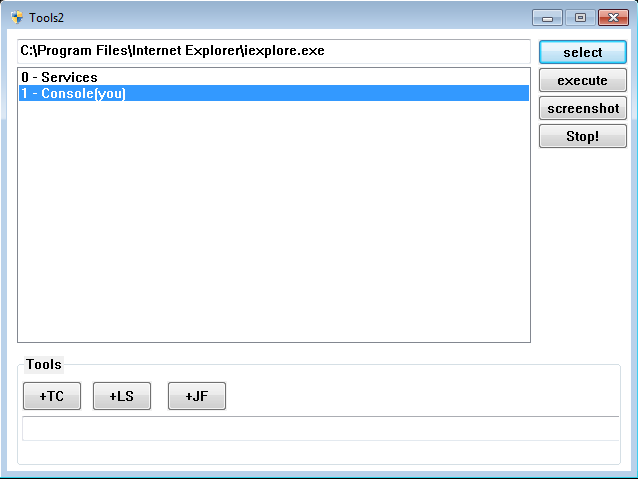

Fuente de la imagen: blog.enSilo.com

¿Por qué ha Moker Sido Creado?

Típicamente, Las ratas son diseñados con el propósito de infiltrarse en un sistema y robar información valiosa. En ese sentido, cualquier tipo de datos de la empresa puede ser puesta en peligro por Moker. Aparte de robo de datos, Moker puede emplearse para realizar todas o algunas de las siguientes:

- Crear una nueva cuenta de usuario y operar de ella sin ser interrumpido.

- Cambie la configuración de seguridad.

- Modificar los datos y archivos.

- Emplear un keylogger, tomar capturas de pantalla.

- Transferir datos a la C&Servidor C.

- Engañar a la ingeniería inversa con el software AV.

Como ha señalado SoftPedia, redes corporativas deben permanecer alerta, desde Moker puede evitar las herramientas de depuración de seguridad común, maquinas virtuales, entornos de espacio aislado, y programas AV.

¿Cómo puedo estar protegido contra ratas y Malware?

Ambos empleados de la empresa y los usuarios regulares deben educarse sobre los peligros de las amenazas en línea maliciosos. Aunque últimas piezas de malware pueden ser muy sofisticados y pueden pasar por alto la detección AV, expertos en seguridad aconsejan aún en el apoyo a un programa de anti-malware. Los usuarios y los empleados también pueden hacer referencia a los siguientes consejos para mejorar su seguridad:

- Asegúrese de utilizar la protección de firewall adicional. Descarga de un segundo servidor de seguridad (gusta ZoneAlarm, por ejemplo) es una solución excelente para cualquier intrusión potenciales.

- Asegúrese de que sus programas tienen menos poder administrativo sobre lo que leen y escribir en su ordenador. Hacer que se le solicitan acceso de administrador antes de iniciar.

- Utilice contraseñas fuertes. Contraseñas más fuertes (preferiblemente los que no son palabras) son más difíciles de romper por varios métodos, incluyendo ataques de fuerza bruta, ya que incluye listas de pase con palabras relevantes.

- Desactivar reproducción automática. Esto protege el ordenador de archivos ejecutables maliciosos en memorias USB u otros soportes de memoria externa que se insertan inmediatamente en él.

- Deshabilitar uso compartido de archivos - se recomienda si necesita compartir archivos entre su computadora para proteger con contraseña para restringir la amenaza sólo a sí mismo si está infectado.

- Apague cualquier servicio remoto - esto puede ser devastador para las redes de negocios, ya que puede causar mucho daño a gran escala.

- Si usted ve a un servicio o un proceso que es Windows externa y no es crítico y está siendo explotada por los hackers (Al igual que Flash Player) desactivarlo hasta que haya una actualización que corrige el exploit.

- Asegúrese siempre de actualizar los parches de seguridad críticos para su software y sistema operativo.

- Configure su servidor de correo para bloquear y borrar archivos adjuntos sospechosos que contiene mensajes de correo electrónico.

- Si usted tiene un equipo comprometido en su red, asegúrese de aislar inmediatamente apagándola y desconexión con la mano desde la red.

- Asegúrese de educar a todos los usuarios de la red no abrir archivos adjuntos sospechosos, mostrarles ejemplos.

- Emplear una extensión de virus escaneando en su navegador que escaneará todos los archivos descargados en el equipo.

- Apague todos los servicios no necesarios inalámbricos, al igual que los puertos de infrarrojos o Bluetooth - los hackers les encanta usarlos para explotar dispositivos. En caso de que utilice Bluetooth, asegurarse de que supervise todos los dispositivos no autorizados que le solicitan a la par con ellos y el declive e investigar cualquier los sospechosos.

- Emplear una extensión de virus escaneando en su navegador que escaneará todos los archivos descargados en el equipo.

- Emplear una solución anti-malware de gran alcance para protegerse de las amenazas futuras de forma automática.

Escáner Spy Hunter sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter