| Name | Nass |

| Art | RAT (Remote Access Trojan), GEEIGNET (Advanced Persistent Threat) |

| kurze Beschreibung | Die Ratte hat einzigartige Eigenschaften und kann Bypass AV Motoren Erfassungs. |

| Symptome | Sensible Daten Diebstahl, Ausbeutung von OS Schwachstellen. |

| Verteilungsmethode | Nicht entdeckt noch. |

| Werkzeug zur Erkennung | Laden Sie Malware Removal Tool, Wenn Ihr System zu sehen ist von einem Trojanisches Pferd betroffen. |

Ein neuer einzigartiger RAT (Remote Access Trojan) und APT (Advanced Persistent Threat) wurde von Forschern an enSilo gerade entdeckt. Die bösartige Bedrohung, genannt Wet, verfügt über Funktionen, die nicht beobachtet worden, bevor haben, und gehen vollständig durch die unentdeckt 65 Anti-Viren-Programme auf Virustotal gehostet.

Als technisch versierte Leser wahrscheinlich wissen, enSilo Unternehmen ist ein Cyber-Sicherheit, die eine Echtzeit bietet, Exfiltration Prävention Plattform gegen Bedrohung Akteure im Netz. enSilo Dienst blockiert schädliche Outbound-Kommunikation, und ermöglicht es Mitarbeitern, arbeiten auch weiterhin nach ihren Maschinen beeinträchtigt werden. Interessanterweise, das Unternehmen entdeckte den RAT in einen ihrer Kunden Firmennetz. Wie ihre Forschung zeigt,, Die Ratte wird höchstwahrscheinlich Erkennungen auszuführen verdeckte Operationen innerhalb Enterprise-Netzwerke und vermeiden entworfen.

Erfahren Sie mehr über RATs und Trojanern

Moker RAT Technische Daten

Forscher an enSilo nannten den RAT Moker nach der Beschreibung in der ausführbaren Datei. Die Angriffsmethode durch das bösartige Stück verwendet wird, ist noch nicht klar,. Was bisher bekannt ist, dass die Ratte in zwei Stufen installiert ist. Die zweistufige Anlage wird von den Angreifern verwendet, um sicherzustellen, dass RAT bleibt unentdeckt.

Erste, a ‚dropper‘ Komponente wird gepflanzt. Das Tool löscht die Malware in einer anspruchsvollen Weise und umgeht Corporate Sicherheitsmaßnahmen.

Dann, Tropfer schreitet in Richtung der zweiten Komponente des Angriffs der Installation - die ‚Nutzlast‘. Es ist aus dem Internet oder einer anderen lokalen Quelle heruntergeladen. Typisch, die Nutzlast enthält den bösartigen Code, der das Netzwerk kompromittiert.

Außerdem bringen die beiden Stufen in Aktion, die Moker Malware ist so konzipiert, Design Sicherheitsanfälligkeiten im Windows-Betriebssystem zu nutzen:

- Moker in das OS Prozesse tippen.

- Moker können rund um die UAC-Funktion gehen.

- Moker kann sich Berechtigungen auf Systemebene geben.

Nach dem zweistufigen Infiltration und Nutzlast, und unter Ausnutzung der Schwächen des OS, Moker Kontakt mit dem Befehl & Control-Server. Laut den Forschern bei enSilo, der Server nach Montenegro zurückverfolgt. Jedoch, ist der Standort des Servers nicht unbedingt der Angreifer Staatsangehörigkeit beantragen.

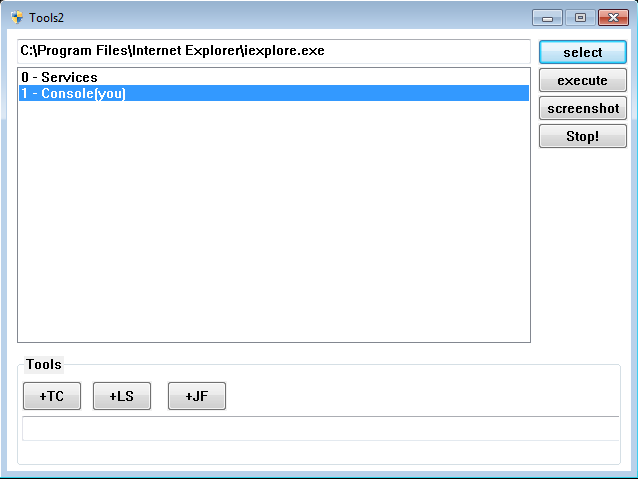

Was ist faszinierend zu Moker ist die Tatsache, dass es durch den Autor gesteuert werden kann, selbst wenn der Internetzugang eingeschränkt. Auch wenn Unternehmensnetzwerke erlauben nicht außerhalb Kommunikation, Moker wird mit dem Angriff dank seinem lokalen Steuerungssystem vorgehen. Es ermöglicht Hackern ihr Werkzeug aus dem lokalen Netzwerk zu überwachen und steuern. Es ist auch möglich, dass die Hacking-Team-Mitglieder in der Gesellschaft infiltriert, die ausgerichtet ist.

Image Source: blog.enSilo.com

Warum hat Moker worden Erstellt?

Typisch, Ratten werden mit dem Ziel entwickelt, ein System zu infiltrieren und wertvolle Informationen stehlen. In diesem Sinne, jede Art von Unternehmensdaten durch Moker gefährdet. Abgesehen von Datendiebstahl, Moker können einige oder alle der folgenden tun eingesetzt werden:

- Erstellen Sie ein neues Benutzerkonto und den Betrieb von ihm ohne gestört zu werden.

- Ändern Sie die Sicherheitseinstellungen.

- Ändern von Daten und Dateien.

- Beschäftigen einen Keylogger, nehmen Screenshots.

- Übertragen von Daten an die C&C-Server.

- Täuschen Reverse Engineering von AV-Software.

Wie von spitz SoftPedia, Unternehmensnetzwerke sollten wachsam bleiben, da Moker können gemeinsame Sicherheitsdebugging-Tools vermeiden, virtuelle Maschinen, Sandbox-Umgebungen, und AV-Programme.

Wie kann ich geschützt gegen RATs und Malware Bleiben?

Beide Unternehmen Mitarbeiter und regelmäßige Nutzer sollten sich über die Gefahren von bösartigen Online-Bedrohungen informieren,. Obwohl neueste Malware-Stücke können sehr anspruchsvoll sein und können AV Erkennung umgehen, Sicherheitsexperten raten nach wie vor ein Anti-Malware-Programm auf die Unterstützung. Anwender und Mitarbeiter können auch auf die folgenden Tipps beziehen ihre Sicherheit zu verbessern:

- Achten Sie darauf, um zusätzliche Firewall-Schutz zu verwenden. Herunterladen einer zweiten Firewall (wie Zonealarm, beispielsweise) ist eine ausgezeichnete Lösung für den möglichen Intrusionen.

- Stellen Sie sicher, dass Ihre Programme haben weniger administrative Macht über das, was sie lesen und schreiben auf Ihrem Computer. Machen Sie ihnen das Admin-Zugang aufgefordert, vor dem Start.

- Verwenden sicherer Kennwörter. Sicherer Kennwörter (vorzugsweise solche, die nicht Worte) sind schwerer zu knacken durch verschiedene Methoden, einschließlich brute force, da es beinhaltet Pass Listen mit relevanten Wörter.

- Autoplay deaktivieren. Dies schützt Ihren Computer vor schädlichen ausführbaren Dateien auf USB-Sticks oder andere externe Speicherträger, die sofort in sie eingefügt werden.

- Deaktivieren Sie File Sharing - es wird empfohlen, wenn Sie File-Sharing zwischen Ihrem Computer mit einem Passwort schützen es um die Bedrohung nur auf sich selbst zu beschränken, wenn infiziert.

- Schalten Sie alle Remote-Dienste - das kann verheerend für Unternehmensnetzwerke zu sein, da es eine Menge Schaden in großem Maßstab führen.

- Wenn Sie einen Dienst oder ein Prozess, der externen und nicht Windows ist kritisch und wird von Hackern ausgenutzt zu sehen (Wie Flash Player) deaktivieren Sie es, bis es ein Update, die den Exploit behoben.

- Vergewissern Sie sich immer, um die kritische Sicherheits-Patches für Ihre Software-und Betriebssystem-Update.

- Konfigurieren Sie Ihren Mail-Server zu blockieren, und löschen Sie verdächtige Dateianhang enthält E-Mails.

- Wenn Sie einen infizierten Computer in Ihrem Netzwerk haben, stellen Sie sicher, sofort schalten Sie es aus und trennen Sie es von Hand aus dem Netzwerk zu isolieren.

- Achten Sie darauf, alle Benutzer im Netzwerk zu erziehen nie verdächtige Datei-Anhänge öffnen, ihnen zeigen Beispiele.

- Beschäftigen eine Antivirus-Erweiterung in Ihrem Browser, die alle heruntergeladenen Dateien auf Ihrem Computer scannen.

- Schalten Sie alle nicht benötigten Wireless-Services, wie Infrarot-Ports oder Bluetooth - Hacker lieben, sie zu verwenden, um Geräte zu nutzen. Falls Sie Bluetooth verwenden, stellen Sie sicher, dass Sie alle nicht autorisierte Geräte, die Sie auffordern, zu überwachen, um mit ihnen und den Niedergang zu koppeln und zu untersuchen verdächtige diejenigen.

- Beschäftigen eine Antivirus-Erweiterung in Ihrem Browser, die alle heruntergeladenen Dateien auf Ihrem Computer scannen.

- Verwenden eine leistungsstarke Anti-Malware-Lösung, um sich vor künftigen Bedrohungen automatisch schützen.

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren