spoilers de alerta!

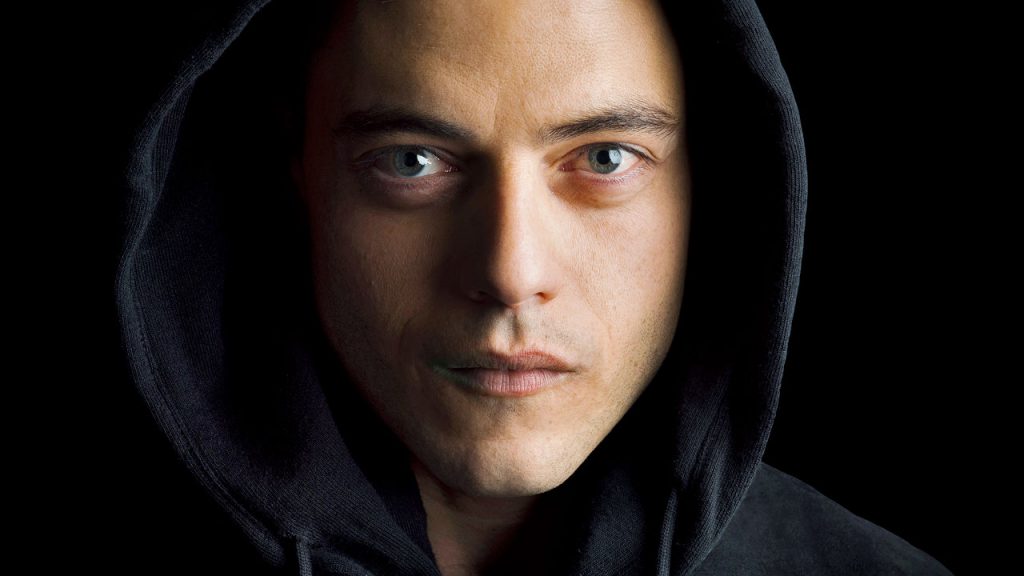

¿Usted ha estado buscando con impaciencia adelante a Sr.. La segunda temporada de robot? ¿Siempre tiene preguntas acerca de los cortes que se producen durante el espectáculo? ¿Está a menudo haciendo una pausa para echar un vistazo más de cerca lo que está escrito en la pantalla del PC? Manténganse al tanto! También estamos enganchados al Sr.. Robot y vamos a estar buscando respuestas a nosotros mismos en un episodio-base.

Salta a Sr.. Robot es el Phreaker y el Monedero caliente (episodio Tres, Panico kernel)

Antes de que comencemos, vamos a prestar cierta atención a los títulos de señor. episodios de robot, y, respectivamente, a los acontecimientos que tuvieron lugar en la primera temporada.

Primero, Vamos a retroceder a la estación de Mr Robot 1!

Debido a Sr.. La historia de la dualidad del robot, todo lo relacionado con la serie merece una segunda mirada. La regla se aplica a los títulos de los episodios 'que siempre llevan más significados. Un significado es generalmente alrededor de un hack- o término relacionado con la tecnología, que está siendo explotado en toda la serie, y el otro por lo general tiene que ver con una lucha de carácter.

Vamos a tomar la primera temporada de eps1.3_da3m0ns.mp4. Por un lado, es obvio que se refiere al demonio de programa de ordenador, y por el otro, tenemos el verdadero color de los demonios de Elliot. O los demonios de la corp Mal(oraciones)? Todo está abierto a la interpretación, y eso es lo bueno de Sr.. Robot - la abundancia de dubiosity que imperceptiblemente nos dirige a través de la historia.

He aquí una lista de los episodios de la temporada 1 de:

- eps1.0_hellofriend.mov

Se nos presenta a Elliot Alderson; “Hola Mundo!” es el primer mensaje estándar representada por un nuevo programador; es también una "prueba de sanidad" que se utiliza para asegurarse de que el compilador de un lenguaje, desarrollo y medio ambiente en tiempo de ejecución se han instalado correctamente. Estamos aún no se presenta a la locura de nuestro querido personaje de Elliot.

- eps1.1_ones-y-zer0es.mpeg

Es un código binario, unos y ceros; Elliot vemos frente a un cambio de vida (binario) decisión; “¿Es usted un uno o un cero? ¿Es un sí o un no?” Sr.. Robot pide Elliot. “La vida no es tan binario,” el responde.

- eps1.2_d3bug.mkv

Se trata de los múltiples sentidos de depuración. Elliot está tratando de vivir una vida libre de errores, intentando liberarse de las garras de fsociety. “La mayoría de los codificadores piensan depuración de software se trata de la fijación de un error, pero eso es mentira. Depuración que realmente está todo sobre encontrar el error, trata de entender por qué el insecto estaba allí, para empezar, Sobre el saber que su existencia no fue un accidente,” Elliot explica.

- eps1.3_da3m0ns.mp4

Además de la explicación anterior de un daemon se refiere a cualquier cosa que se ejecuta en el contexto de un sistema operativo sin que el usuario tenga control sobre él. Sr.. Robot tiene bastante los demonios, él no hace?

- eps1.4_3xpl0its.wmv

Un explotar es básicamente un truco que aprovecha las vulnerabilidades. En este episodio (y en toda la serie) vemos que “la gente siempre hacen las mejores hazañas,” en las propias palabras de Elliot. Él se aprovecha de un empleado de bajo nivel para acceder a las instalaciones de seguridad de acero de la montaña.

- eps1.5_br4ve-trave1er.asf

Esta es una excepción, ya que no tiene nada que ver con la piratería. Shayla, supuesta novia de Elliot, es secuestrado.

- eps1.6_v1ew-s0urce.flv

Ver código fuente es un comando que se puede ejecutar en casi cualquier navegador. También, en este episodio Elliot es contar la historia de sus primeros intentos en la codificación, cuando todo lo que tenía que hacer era clic en Ver origen y pegar el código. En general, el episodio se trata de estudiar sus fuentes.

- eps1.7_wh1ter0se.m4v

Elliot se reúne Rosa Blanca. Obviamente, el episodio lleva el nombre del famoso hacker que es un epítome de la secta de hackers.

- eps1.8_m1rr0r1ng.qt

Mirroring tiene muchas aplicaciones. Se puede referir a una copia en tiempo real de algo, como la duplicación de discos, lo que se refiere a la reproducción de los volúmenes de disco en otra unidad física de forma simultánea. También, tenemos Elliot que finalmente se da cuenta de que ha sido el Sr.. Robot a lo largo del recorrido.

- eps1.9_zer0-day.avi

El título se refiere a una vulnerabilidad de día cero. También, todo el mundo está acabando el tiempo. Zero tiempo.

Tal vez usted ha notado que los episodios se titulan como los programas de ordenador. Cada vez que se lanza una nueva pieza de software, Se titula la versión 1.0, su próxima liberación siendo 1.1. Así es como el Sr.. segundo episodio del robot se convierte en eps1.1, en lugar de S1E2 que es la forma típica para numerar los episodios.

Temporada 2 comienza con un capítulo en dos partes: eps2.0_unm4sk-pt1.tc y eps2.0_unm4sk-pt2.tc. Tenemos que Elliot está tratando de mantenerse tan cuerdo (y desenmascarado) como sea posible en un patrón repetitivo cada día que ha construido para sí mismo (está claro que está tratando de mantener Sr.. Robot “desenchufado”). Lo vemos a llevar un diario de todas sus rutinas diarias, tratando de mantener todo bajo control, incluyendo sus conversaciones con el Sr. reacios. Robot, quien está tratando de atraerlo de vuelta en el exploit vacío. Vemos Elliot conviertan en más persistentes - Sr.. Robot le está disparando en repetidas ocasiones en la cabeza (metafóricamente, aunque vemos la verdadera sangre se derramara), Elliot, pero es cada vez más fuerte y ya no se intimida. Sin embargo, perdurará su fuerza?

Entonces tenemos la máscara de fsociety esta vez para ser usado por un partido inesperado en una escena ritual similar a la configuración de un millón de dólares pila en el fuego, y "nuestro bucle infinito de la locura" de camuflaje de estar. Y, por supuesto, no olvidemos desenmascarar en el sentido de la gente de piratería! El hack de este episodio en una persona que es diferente a los cortes en las personas Elliot llevan a cabo en la primera temporada.

(Y a pesar de la controvertida relación con su psiquiatra frustrado, lo vemos de vuelta en su oficina. Tengo curiosidad por saber dónde están los escritores están tomando esta línea de la historia.)

Los cortes se ven en la de dos partes comienzo de la temporada 2 son más o menos inspirado en los cortes de la vida real. Si usted está siguiendo las noticias infosec, no hay manera de que podría haber perdido los múltiples ataques ransomware (en usuarios, empresas, gobiernos, hospitales) y el creciente número de pisos (amenazas persistentes avanzadas) desplegado por alto nivel de espionaje cibernético. La vulnerabilidad potencial de la Internet de los objetos es otro tema explorado en la línea de salida de la temporada 2.

Hay definitivamente algo phishy pasando en cada minuto de cada día en cualquier dispositivo, y el Sr.. Robot es sólo un gran recordatorio de que la realidad paralela.

Así, ¿Qué tipo de Hacks te vimos en el inicio del Sr.. Estación de robot 2?

El fociety IO Smart Home Hack

Susan Jacobs es un miembro importante del Consejo General de E Corp y es apodado “el verdugo”. ella es “malicioso” y ella es obtener hackeado! Al menos su hogar inteligente es. El ataque comienza con la aplicación de la aptitud de su SmartWatch se molestó, y luego continúa en su casa de ensueño de alta tecnología. Entonces toda su casa va completamente fuera de control, y después de la llamada de teléfono sin sentido al proveedor, ella le queda otra opción que abandonar. Esto es cuando fsociety, ahora dirigido por Darlene, entra en los locales.

Una pregunta que surge a la mente es si el hogar inteligente era realista. muy convenientemente, parecía que de alguna manera exagerada. Por un lado vemos una representación perfecta de una casa inteligente donde todos los dispositivos sin problemas y al mismo tiempo sin ningún inconveniente (al menos estaban antes del ataque). Pero, por otra, esta casa perfecta era demasiado fácil de piratear! Tal vez el vendedor no estaba demasiado interesado en la aplicación de los parches? Oh, y ¿cómo es que Susan no sospechaba por un segundo que ella estaba siendo hackeado?

No obstante, la hackability de los dispositivos IO es evidente. Este truco casa inteligente sólo puede servir como una advertencia de lo que se viene en el futuro si los vendedores no toman sus productos’ de seguridad lo suficientemente serio.

Y un recordatorio de lo que ya se ha hecho mal. Al igual que cuando Cachemira Colina (Forbes) ganado el control sobre la casa de un extraño en 2013. Esto es lo que escribió en ese entonces la colina:

Buscar en Google una frase muy sencilla me llevó a una lista de “casas inteligentes” que habían hecho algo bastante estúpido. Las casas todos tienen un sistema de automatización de Insteon que permite el control remoto de las luces, jacuzzis, aficionados, televisores, bombas de agua, puertas de garaje, cámaras, y otros dispositivos, por lo que sus propietarios pueden convertir estas cosas dentro y fuera con una aplicación de teléfono inteligente oa través de la Web. Lo tonto? Sus sistemas se han hecho rastreo-poder por los motores de búsqueda - lo que significa que se muestran en los resultados de búsqueda - y debido a que no requieren Insteon nombres de usuario y contraseñas por defecto en un producto, ahora descontinuado, Yo era capaz de hacer clic en los enlaces, me da la capacidad de convertir los hogares de estas personas en las casas embrujadas, pesadillas de consumo de energía, o incluso los objetivos de robo. La apertura de una puerta de garaje podría hacer una casa madura para la intrusión física real.

peligrosamente divertida, ¿no es? En general, a pesar de lo pintoresco de la casa inteligente truco, que parecía un poco más de la parte superior.

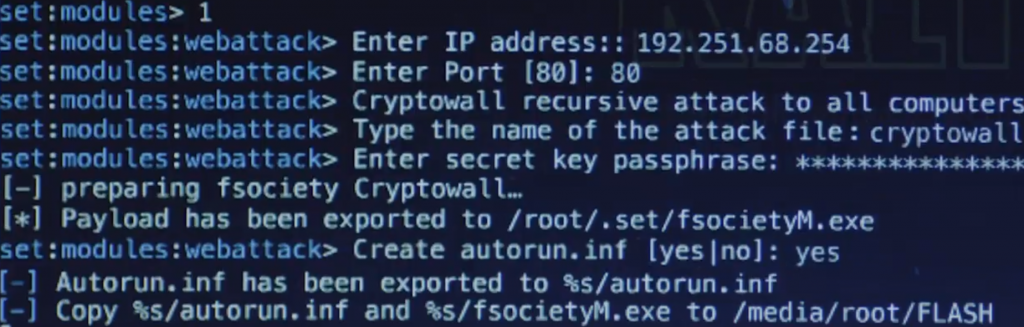

fsociety CryptoWall ransomware / ataque del gusano

Hemos estado escribiendo sobre ransomware sobre una base diaria. CryptoWall se ha convertido en la forma de realización de ransomware, junto con CryptoLocker, Locky, cerber. El ransomware, también se hace referencia como un virus crypto, es la amenaza malicioso que contiene los archivos de rehén hasta un rescate, típicamente en Bitcoin o se está entregando otra moneda cripto. CryptoWall de fsociety es un poco diferente, ya que no requiere un pago en bitcoins y la cantidad demandada se dispararían alta - $5.9 millones. También, debe ser entregado en persona, en un lugar público, no a través de una dirección de Tor. También es bastante obvio que fsociety no le interesa el dinero. Un montón de dinero termina quemado. El propósito de cargas maliciosas de fsociety se encuentra dentro de los reinos de moralismo pura. Lo que es malo debe ser castigado. Lo que es malo debe ser revocado. El mal Corp.

Era el kit de herramientas de ingeniería social utiliza Darlene reales? un conjunto de herramientas de este tipo puede ser comprado en línea, no hay necesidad de navegar por la web oscura, debido a que está dirigido para pentesters. Pentesters son contratados por las empresas para poner a prueba sus sistemas y comprobar si son penetrables. Si pentesters tener éxito en penetrar en un sistema de, informan a la empresa para que pueda solucionar la vulnerabilidad.

¿Cómo fue el ataque llevado a cabo ransomware? No nos dan los detalles, pero es de alguna manera implícita que Mobley tuvo algo que ver con ella. Él parece haber conseguido un trabajo a tiempo parcial en el departamento de TI de una rama E Corp. Es fácil asumir que él plantó un gusano que hay. Lo que queda al descubierto es qué tipo de datos encriptada del ransomware. Lo que haya sido, que tenía que ser valiosa, más valioso que casi $6 millones.

¿Cómo todas las pantallas de PC en el Banco de E terminan con un escritorio ransomware? Esto se puede hacer por los piratas informáticos muy capaces. Estos casos fueron registrados por los investigadores de seguridad hace algún tiempo. En dos casos publicados, cree que será realizada por Irán (“Equipo anti-armas de destrucción masiva”) y Corea del Norte (“#Los hackers GOP”), muchas computadoras de los empleados estaban comprometidos para mostrar un mensaje de miedo, de manera similar a lo que ocurrió en el señor. Robot.

Era realista el ataque ransomware fsociety? Bueno, depende. Como dijimos, no estamos dieron muchos detalles. Una pregunta que debe plantearse es cómo particiones de la red local que Mobley tuvo acceso a la era. ¿Había suficientes datos accesibles a partir de ese sistema local? No obstante, fsociety es el equipo que puso a la piratería como la peor empresa de rodillas, por lo que su profesionalismo y la manejabilidad es de alguna manera implícita.

Además de los cortes, muchas preguntas que nos estaban esperando con impaciencia que se abordarán en el primer episodio de la temporada 2 quedado sin respuesta. Me gusta, ¿dónde demonios está Tyrell Wellick?

Referencias

https://www.hopesandfears.com/

https://www.forbes.com/

https://blog.avast.com/

https://www.theverge.com/

Re: “Era realista el ataque ransomware fsociety? Bueno, depende. Como dijimos, no estamos dieron muchos detalles” — En particular, no nos dan detalles de cómo se extendió el ransomware, Sólo la forma en que se introdujo en un primer momento (es decir, el vector inicial de la infección: una llave USB entregado a la “chico de TI” por Darlene).

A extenderse como este, a la cantidad de equipos a la vez, no habría la necesidad de un gusano explotando fallas en dichos ordenadores, que lleva el ransomware como una carga útil.

Sí, estás en lo correcto! También se menciona en el artículo (Es fácil asumir que él

plantado un gusano allí.)

Que crees que pasará después? ataques cibernéticos lo que vamos a presenciar?

Bueno, algo va a pasar con el ordenador de la “chico con el perro” :) que darán lugar a Elliot escapar de donde quiera que esté ahora (al parecer, la casa de su madre, pero los aficionados teorizan que esto es en realidad una prisión o un hospital mental).

Pero si se trata de una prisión o un hospital mental.. ¿cómo es que él está fuera tanto? ¿O es todo en la cabeza de nuevo?

Sí, lo lleva en la cabeza, ya que para él, él se sentó “el lugar de su madre”. Pero dicha madre se parece mucho a una enfermera para mí, actualmente. También, todas las comidas en la misma cafetería, todos los días, con este mismo tipo, a la que no habría sido capaz de relacionarse con “en el mundo real”. Finalmente, la zona de juegos de baloncesto está rodeado por las redes más o menos simbólicos. Oh, y el chico con el perro se parece a un guardia para mí.

Tiene sentido cuando se pone de esta manera :) La única cosa que me molesta es que vimos el escenario todo-en-la-cabeza jugar a cabo en la primera temporada.. La historia podría llegar a ser muy repetitivo… Pero tiene sentido, sin embargo,!