El Equipo de Preparación para Emergencias Informáticas de Estados Unidos (CERT) ha emitido una advertencia el lunes sobre una campaña de correo electrónico malicioso entregar el troyano bancario Dyre, Dyreza. Se detectaron los mensajes maliciosos en el medio del mes, y no hay grupo demográfico en particular el blanco de los delincuentes.

El Equipo de Preparación para Emergencias Informáticas de Estados Unidos (CERT) ha emitido una advertencia el lunes sobre una campaña de correo electrónico malicioso entregar el troyano bancario Dyre, Dyreza. Se detectaron los mensajes maliciosos en el medio del mes, y no hay grupo demográfico en particular el blanco de los delincuentes.

La vulnerabilidad de ataque Nueva Dyre Exploits en Adobe Reader

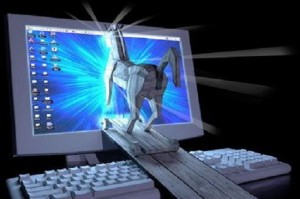

Varias variantes del ataque se han distinguido hasta ahora. Varían en el tema del correo electrónico, la dirección del remitente y los exploits utilizados. Aún, todos ellos tienen la misma meta - para atraer al usuario a abrir el archivo adjunto corrompido que pretende ser una factura en forma de un archivo PDF. El archivo adjunto malicioso, Invoice621785.pdf, contiene exploits para vulnerabilidades en Adobe Reader. Esto hace que los usuarios de computadoras con versiones anteriores y no actualizados del lector en el blanco perfecto.

CVE-2013-2729 es una de las vulnerabilidades que permite la ejecución de código arbitrario en Adobe Acrobat y Reader versiones anteriores a 9.5.5, 10.1.7, 11.0.03.

La primera vez que el troyano bancario Dyre fue visto fue en enero de este año y se ha asociado con numerosas campañas maliciosas desde. Uno de los más populares es el ataque contra los clientes de Salesforce en septiembre.

Dyre Período de Análisis en el verano

El propósito principal de la Dyre Troya es recoger bancarias detalles del registro de entrada y enviarlos a la operadora. Según se informa, fue adaptado para robar también otros tipos de credenciales últimamente. La banca Dyre En un reciente ataque del troyano ha incluido sitios web Bitcoin en su blanco-lista en el archivo de configuración.

Campañas, la entrega de la Dyre Troya haber estado activa durante todo el verano. La pieza fue incluida en correos electrónicos de phishing, que dice ser enviado por la institución financiera JP Morgan. Otro correo electrónico de phishing que pretendía ser una notificación de un mensaje de voz.

Expertos revelan que el troyano ha sido mejorado recientemente y actualmente está utilizando su propio certificado SSL que le proporciona una comunicación segura con el C&Servidor C y ocultar tráfico malicioso.

Los usuarios se les recomienda tener mucho cuidado cuando reciben correos electrónicos no solicitados y estar atentos a los errores ortográficos y gramaticales en los mensajes. Especialistas señalan que la presencia de Google servicio de actualización podría ser un indicio de infección.