La lectura de un libro de la seguridad cibernética no puede sonar como algo entretenido. Scott Schober de Una vez más hackeado, sin embargo, demostró que un libro sobre un tema muy grave podría ser divertido de leer. Escrito en un ligero y fácil de entender el estilo, El libro revela Sr.. propia colisión de Schober con los piratas informáticos, y todo lo que está mal en el sistema bancario moderno.

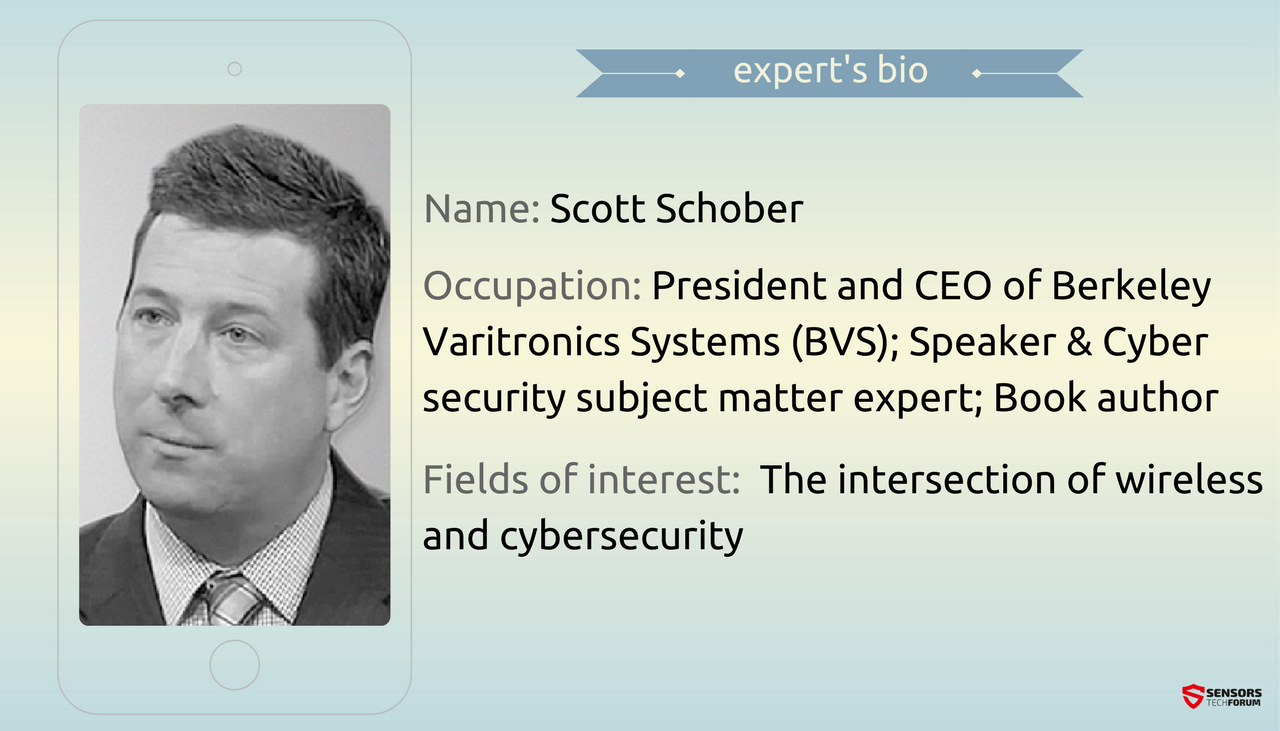

Pero, ¿quién es Scott Schober? Él es el presidente y CEO de una empresa con sede en Nueva Jersey, de 44 años de edad, llamado BVS (Sistemas Varitronics Berkeley). Sr.. Schober es también un ingeniero de software con experiencia que ha desarrollado instrumentos de prueba celulares utilizados para medir, la optimización y el trazado de cobertura de la señal, principalmente para el celular inicial de despliegue a lo largo de los Estados Unidos.

Él está centrado recientemente en el desarrollo de herramientas de detección de teléfonos celulares BVS ', utilizado para hacer cumplir una "ninguna política teléfono celular 'en varios mercados, incluyendo el gobierno, corporativo, militar, educativo, la aplicación de la ley y correccional.

Scott es también un orador frecuente y un educador. Llegar a conocerlo en la entrevista a continuación!

STF: Hackeado Una vez más es la lectura perfecta para el usuario promedio de PC. Usted ha presentado los conceptos de seguridad cibernética de una manera sutil y práctico. ¿Alguna vez ha pensado en escribir un libro dirigido a los lectores conocedores de la tecnología?

Sr.. Schober: En realidad, el manuscrito inicial fue escrito para los lectores más conocedores de la tecnología. Pero cuando empecé a hablar del libro con los colegas, amigos y familia, Me di cuenta de que tenían muchas de sus propias preguntas de seguridad cibernética, Problemas y preocupaciones. Se convirtieron en un público que no podía ignorar. Así que cuando tomé el manuscrito revisado a mis editores, Sabía que teníamos algo grande para los consumidores, propietarios de pequeñas empresas e incluso algunos expertos que aprecian bebidas refrescantes con ocasionales en las mejores prácticas de seguridad cibernética. Mi objetivo era no sólo para contar mi historia y calvario de ser hackeado pero lo más importante para compartir lo que he aprendido con los lectores de modo que no se conviertan en víctimas.

Relacionado: Dr.. Vesselin Bontchev: La no repetición de malware se ha hecho cargo del virus de ordenador

También me ha animado a dedicar más tiempo a la definición de términos desconocidos como yo los presenté en el proceso de escritura. Me sacó todos los términos no familiares 'ciber' juntos en un glosario completo para que mis lectores tienen una fuente útil para obtener una definición no-aficionado a la tecnología rápida. También creé una glosario en línea que se actualiza constantemente y se animó a ver los sitios web de éxito como la seguridad cibernética CyberSecurityVentures incluir a mi glosario en su página web.

Ya que he tenido una gran respuesta a tales hackeado de nuevo, Empecé a trabajar en un libro de seguimiento tentativamente titulado 'Una vez más hackeado – Lecciones aprendidas'. Este nuevo libro continúa donde lo dejó Hacked Una vez más, así como cubrir las historias de ciberseguridad como apple contra. el FBI en 2016 que se produjo después de que mi libro ya fue a las prensas. Por supuesto infracciones tales como Ashley Madison, Yahoo, y DNC / hacks rusos junto con mi análisis también se incluyen en este nuevo libro.

STF: ciberdelincuencia organizada parece ser una máquina perfectamente engrasada. ¿Hay algo que, la gente de seguridad cibernética, podría aprender de ella? Pregunté experto en seguridad cibernética Raef Meeuwisse la misma pregunta y dijo que podíamos aprender del hecho de que los cibercriminales compartir información mejor y más rápido que las organizaciones legítimas.

Sr.. Schober: Estoy de acuerdo con el sentimiento de Raef y siento que tenemos que aprender a compartir nuestros éxitos y fracasos con los demás cuando se trata de la seguridad cibernética. Los hackers sólo tienen que hacerlo bien una vez, pero tenemos que conseguir que corregir cada vez. Las probabilidades están en contra de nosotros, pero si colectivamente preocuparnos menos de admitir que hemos visto comprometida y dedicar más tiempo a compartir el conocimiento, todos nos beneficiamos. Hace poco asistí a LIFT OFF caso ciberseguridad del Grupo Herjavec. La única cosa que todos los oradores tenían en común era la noción de compartir historias, las técnicas y los datos con los expertos de seguridad cibernética compañero independientemente de lo embarazoso o revelar esos hechos parecen a los demás. Hemos superado tecnológicamente a nosotros mismos, pero se quedan atrás en la obtención de nosotros mismos con y desde esa misma tecnología.

Los hackers juegan en el Dark Web y compartir herramientas de hacking, piratería consejos, e incluso proporcionar asistencia a los nuevos piratas informáticos que aprenden las cuerdas. El concepto de delincuentes técnicas que comparten también podría ser aplicado por la lucha contra los piratas cibernéticos los "chicos buenos". El intercambio de información permitirá a las empresas y las personas para prever la siguiente amenaza y ser proactivo en la detención de los piratas informáticos en sus pistas.

STF: En su libro usted dice que "una de las maneras más eficaces para obtener acceso instantáneo a información personal valiosa y segura es a través de contraseñas". ¿Cómo se siente acerca de la sustitución de la biometría contraseñas? Se comprueba biométricos empeorar o mejorar la seguridad de nuestras vidas?

Sr.. Schober: Soy optimista sobre la biometría como una forma adicional de autenticación. biometría, cuando se utiliza correctamente, almacenado y cifrado son extremadamente seguro. Ahora mismo están un nivel adicional de seguridad tipo de autenticación de dos factores como. Empresas como Apple y Samsung han introducido con éxito sensores de huellas digitales convenientes. Estos avances biométricos son realmente más seguras que las contraseñas, pero desde los usuarios en general son tan reacios a crear contraseñas fuertes (como en el caso de desbloqueo de su teléfono inteligente) o contraseñas, la conveniencia de la biometría son mayores que la pereza general o la ignorancia del público.

Una vez más, nada es 100% seguro, pero la biometría continuarán avanzando y proporcionar mayores niveles de seguridad. Es importante tener en cuenta que los datos biométricos tienen ventajas y desventajas, así. Algunos van a las grandes longitudes para ocultar las contraseñas de otras personas, pero no caminamos alrededor de utilizar guantes para mantener las huellas dactilares de la exploración o copiada por los piratas informáticos. La OPM reciente (Oficina de Administración de Personal) el compromiso de los empleados del gobierno tenía 5.6 millones de huellas comprometida. Desafortunadamente, la capacidad de hacer mal uso de datos de huellas dactilares en el futuro violaciones de inevitable en.

STF: “А equipo enlucida con las notas pegajosas llenas de contraseñas es una valla publicitaria fugas de seguridad. "Me gusta mucho esa cita de su libro! ¿Tiene una cita ciberseguridad favorita o lema que le guiará en tanto en su vida personal y de negocios?

Sr.. Schober: Hago una nota mental para comprobar si hay cosas tales como notas adhesivas que contienen las contraseñas en todas las oficinas que visito y me encuentro continuamente estas debilidades de seguridad de todo el mundo. Yo estaba haciendo una entrevista de seguridad cibernética en un programa de radio prominente y mitad de la entrevista, Miré a la pantalla de la acogida y di notas adhesivas exhibiendo ostensiblemente contraseñas de acceso remoto a sus terminales. Después de que el segmento de, Mencioné esto en el anfitrión, que era incómodo, pero me dio las gracias por mencionar esto, ya que los sacaron rápidamente del lado de su monitor de. Es difícil recordar una contraseña, por no hablar de docenas o más contraseñas a través de múltiples dispositivos o sitios web.

De vez en cuando, Me gusta ir a través de todas mis aplicaciones de software y preguntar cuándo fue la última vez que los he utilizado. Si no lo han utilizado en los últimos meses, Yo simplemente borrarlos ya que ya no son esenciales para la vida o el trabajo. Y eso también es uno menos que recordar la contraseña o director. Si no se siente cómodo con la documentación y encerrar a un pequeño libro de contraseñas largas / strong, entonces le recomiendo que obtener un buen administrador de contraseñas como Dashlane.

STF: ¿Cuáles son sus miedos más profundos en relación con grandes volúmenes de datos y las grandes brechas de datos?

Sr.. Schober: La mayoría de las personas con las que he hablado tienen una tarjeta de crédito comprometida o su correo electrónico hackeado. Recientemente he recibido una ola de llamadas telefónicas y correos electrónicos pidiendo la ayuda de colegas que se convirtieron en víctimas de ransomware. Me temo que esto seguirá afectando a los usuarios de computadoras y teléfonos inteligentes en 2017. Hay medidas proactivas todo el mundo puede tomar. Hay algo de gran software que ofrecen listas blancas para permitir que sólo los correos electrónicos válidos para venir a través. Todo el mundo debe tomar precauciones básicas y tener un plan regular de las partes posteriores subidas de sus datos importantes en caso de que son víctima de ransomware. Ransomware llegará a ser más comunes de lo que la eliminación accidental de archivos o fallo del disco duro por lo que se aplican las mismas precauciones.

Mis mayores miedos son cuando los hackers atacan la infraestructura crítica, como nuestro poder, agua, eléctrico, y alcantarillado. Tomamos estos sistemas básicos por sentado hasta que lo activa el interruptor y la luz no se enciende. Los hackers, como terroristas, saber esto y jugar en nuestros miedos. Gran parte de la infraestructura crítica y de redes inteligentes tienen sistemas heredados en lugar de hacking que son objetivos fáciles. Esto puede ser un bono de seguridad debido a que estos sistemas más antiguos no fueron diseñados para ser conectados o por control remoto. Carecen de la facilidad de interconexión que también significa que carecen de todo tipo de superficies de ataque y vulnerabilidad que a menudo poseen sistemas más nuevos. Pero los sistemas más antiguos eventual avería y serán reemplazados por otros nuevos, así que es sólo cuestión de tiempo antes de que los gobiernos y el sector privado debe unirse para crear una infraestructura más segura.

STF: Las mejores prácticas de seguridad para el usuario doméstico?

Sr.. Schober: Antes de cualquier hacker consideraría romper físicamente en su casa, la mayoría estaría de optar por cortar de forma inalámbrica a su red WiFi. Proteger su red doméstica, cambiando el nombre de la red Wi-Fi (también conocido como el SSID – Service Set Identifier). No use su nombre de familia o cualquier información de dirección en este SSID ya que esto sólo hace que el trabajo de un ladrón que mucho más fácil. Siempre cambie el nombre y la contraseña por defecto de cualquier router para algo único y seguro. Cuando un hacker sabe que el fabricante del router, que ya han completado el primer corte. Todos los routers tienen su propio conjunto de vulnerabilidades conocidas que comparten los piratas informáticos.

Cree siempre una larga, fuerte, y una contraseña única para su red inalámbrica con un mínimo de 12 caracteres, incluyendo mayúsculas, minúscula, números, y símbolos. Nunca vuelva a usar la misma contraseña que utiliza para su red inalámbrica en otro sitio. Se recomienda que cree una contraseña larga y fuerte administrador para aumentar su seguridad WiFi. Nunca deje la configuración por defecto de los fabricantes 'admin', que es una invitación a los hackers para entrar en. Desactivar todas las funciones de acceso remoto a menos que sea absolutamente los necesita. Algunos routers permiten a estas características de forma predeterminada. Los hackers saben qué enrutadores hacer esto. Vos si?

Relacionado: Dr.. Yampolskiy romana: AI ha Capacidad tremendo para ayudar en todos los ámbitos de interés

Muchas personas dicen que no tienen nada que valga la piratería, pero los hackers pueden robar algo más que aburridos correos electrónicos a miembros de la familia. Pueden orientar sus credenciales de inicio de sesión para la banca, cartera de valores, seguro de vida, 401k, impuestos, etc. Todas las redes inalámbricas modernas vienen con encriptación múltiple construido en el fin de utilizarlo. WPA2 cifrado AES de 128 bits de nivel debe ser de un mínimo.

Sugiero físicamente colocar el router inalámbrico hacia el centro de su hogar aumentar su cobertura en el interior de la casa y la minimización de la huella de pie inalámbrico fuera de su casa donde los hackers hacen su piratería. No todos los routers son seguras y nuevas vulnerabilidades superficie, de modo que asegúrese de actualizar el firmware regularmente. Algunos routers modernos le permiten activar la actualización automática que es una buena idea si usted no está dispuesto a actualizar periódicamente. También asegúrese de que el router tiene un cortafuegos incorporado de forma predeterminada. Comprobar cada dispositivo que se conecta a la red doméstica para asegurarse de que se han cargado los últimos parches de seguridad.

STF: Las compras en línea puede realmente hacer que nuestra información personal y bancaria vulnerables a los piratas. ¿Tiene alguna recomendación para el comprador en línea activa?

Sr.. Schober: Única tienda en sitios que tienen "https" en la dirección URL. La "S" significa que su información privada se envía de forma segura. HTTPS utiliza SSL (o Secure Socket Layers) lo que significa que sus datos personales son encriptados y mucho más seguro. actualizar regularmente su navegador de internet. Los hackers explotan más viejos navegadores inseguros en busca de vulnerabilidades.

No haga clic en archivos adjuntos en mensajes de correo electrónico no importa lo conveniente que los hace. En lugar, escriba la dirección en su navegador para asegurarse de que vas a la dirección de sitio web de bienes. Hay muchas estafas de phishing (especialmente durante los días festivos y temporadas de compras) la participación de los correos electrónicos de lo que parece ser desde sitios legítimos.

piratas cibernéticos pueden haber instalado el software registradores de claves en su PC para robar las credenciales de inicio de sesión Si usted es un comprador en línea, Sugiero que usted considere un "Anti-keylogger '. Yo uso GuardedID para el software de cifrado de pulsaciones de teclas por Fuerza de choque. GuardedID será encriptada cada golpe de teclado para proteger los datos frente a amenazas clave de registro.

También es una buena práctica tener una sola tarjeta de crédito que se utiliza para ir de compras en Internet sólo. Es importante vigilar cuidadosamente su declaración sobre una base regular para reportar cualquier actividad sospechosa.

SensorsTechForum de “Consulte a los expertos” Serie entrevista

Si usted es un experto en seguridad cibernética y quiere compartir su experiencia con nuestra audiencia, enviar un correo electrónico al soporte[en]sensorstechforum.com. Con mucho gusto conversar con usted sobre cualquier cosa seguridad cibernética!