Lendo um livro cibersegurança não pode soar como algo divertido. Scott Schober's Hacked Novamente, Contudo, provou que um livro cobrindo um tema muito sério poderia ser divertido de ler. Escrito num estilo leve e fácil de entender, o livro revela o Sr.. A colisão do próprio Schober com hackers, e tudo o que está errado com o sistema bancário moderno.

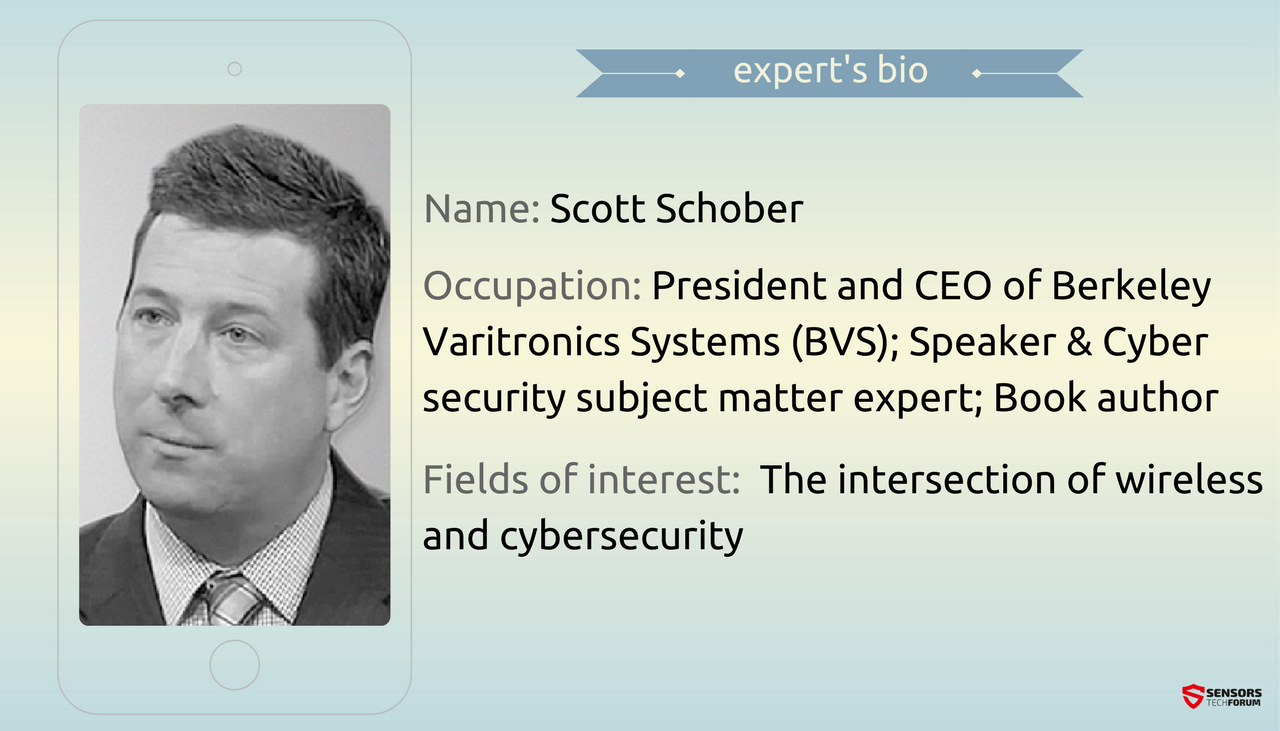

Mas quem é Scott Schober? Ele é o presidente e CEO de uma empresa de 44 anos com sede em Nova Jersey chamada BVS (Berkeley Varitronics Systems). Sr. Schober também é um engenheiro de software experiente que desenvolveu instrumentos de teste celular usados para medir, otimizar e traçar a cobertura do sinal, principalmente para a construção inicial do celular nos Estados Unidos.

Recentemente, ele está focado no desenvolvimento de ferramentas de detecção de telefones celulares da BVS, usado para impor uma "política de proibição de telefone celular" em vários mercados, incluindo o governo, corporativo, militares, educacional, correcional e policial.

Scott também é um palestrante frequente e um educador. Conheça-o na entrevista abaixo!

STF: Hacked Again é a leitura perfeita para o usuário médio de PC. Você apresentou os conceitos de cibersegurança de uma forma sutil e prática. Você já pensou em escrever um livro voltado para o leitor experiente em tecnologia?

Sr. Schober: Na realidade, o manuscrito inicial foi escrito para leitores mais experientes em tecnologia. Mas quando comecei a falar sobre o livro com os colegas, amigos e família, Percebi que eles tinham muitas perguntas sobre segurança cibernética, problemas e preocupações. Eles se tornaram um público que eu não poderia ignorar. Então, quando eu levei o manuscrito revisado para meus editores, Eu sabia que tínhamos algo ótimo para os consumidores, proprietários de pequenas empresas e até mesmo alguns especialistas que apreciam atualizações ocasionais sobre as melhores práticas de segurança cibernética. Meu objetivo não era apenas contar minha história e provação de ser hackeado, mas, mais importante, compartilhar o que aprendi com os leitores para que eles próprios não se tornem vítimas.

relacionado: Dr. Vesselin Bontchev: Non-replicante Malware assumiu o vírus de computador

Também fui incentivado a passar mais tempo definindo termos desconhecidos à medida que os introduzia no processo de escrita. Reuni todos os termos "cibernéticos" desconhecidos em um glossário completo para que meus leitores tenham uma fonte útil para obter uma definição rápida não tecnológica. Eu também criei um glossário online que está sempre sendo atualizado e foi incentivado a ver sites de segurança cibernética de sucesso, como CyberSecurityVentures inclua meu glossário em sua página inicial.

Desde que tive uma resposta tremenda ao Hacked Again, Comecei a trabalhar em um livro de acompanhamento intitulado provisoriamente ‘Hacked Novamente – Lições aprendidas’. Este novo livro continua de onde o Hacked Again parou, bem como cobre histórias de segurança cibernética como Apple vs. o FBI no 2016 que ocorreu depois que meu livro já foi para a gráfica. Claro, violações como Ashley Madison, Yahoo, e DNC / Hackers russos junto com minha análise também estão incluídos neste novo livro.

STF: O cibercrime organizado parece ser uma máquina perfeitamente lubrificada. Existe algo que nós, as pessoas de segurança cibernética, poderia aprender com isso? Eu perguntei a um especialista em segurança cibernética Raef Meeuwisse a mesma pergunta e ele disse que poderíamos aprender com o fato de que os cibercriminosos compartilham informações melhor e mais rápido do que as organizações legítimas.

Sr. Schober: Concordo com o sentimento de Raef e sinto que precisamos aprender a compartilhar nossos sucessos e fracassos uns com os outros quando se trata de segurança cibernética. Os hackers só precisam acertar uma vez, mas temos que acertar todas as vezes. As probabilidades estão contra nós, mas se coletivamente nos preocuparmos menos em admitir que fomos comprometidos e passarmos mais tempo compartilhando conhecimento, todos nós nos beneficiamos. Recentemente, participei do evento LIFT OFF de segurança cibernética do Grupo Herjavec. A única coisa que todos os palestrantes tinham em comum era a noção de compartilhar histórias, técnicas e dados com outros especialistas em segurança cibernética, independentemente de quão embaraçoso ou revelador esses fatos pareçam para os outros. Nós nos superamos tecnologicamente, mas estamos muito atrasados em nos proteger com e dessa mesma tecnologia.

Hackers jogam na Dark Web e compartilham ferramentas de hacking, dicas de hacking, e até mesmo fornecer assistência a novos hackers aprendendo o porquê. O conceito de técnicas de compartilhamento de criminosos também pode ser aplicado pelos "mocinhos" lutando contra os hackers cibernéticos. O compartilhamento de informações permitirá que empresas e indivíduos antecipem a próxima ameaça e sejam proativos para impedir que hackers estejam em seu caminho.

STF: Em seu livro, você diz que “uma das maneiras mais eficazes de obter acesso instantâneo a informações pessoais e seguras valiosas é por meio de senhas”. Como você se sente sobre a biometria substituindo as senhas? As verificações biométricas piorarão ou melhorarão a segurança de nossas vidas?

Sr. Schober: Estou otimista sobre a biometria como uma forma adicional de autenticação. Biometrics, quando usado corretamente, armazenados e criptografados são extremamente seguros. No momento, eles são um nível adicional de segurança, como a autenticação de dois fatores. Empresas como Apple e Samsung introduziram com sucesso sensores de impressão digital convenientes. Esses avanços biométricos não são realmente mais seguros do que senhas, mas como os usuários em geral hesitam em criar senhas fortes (como no caso de desbloquear seu smartphone) ou senhas, a conveniência da biometria supera a preguiça geral ou a ignorância do público.

Novamente, nada é 100% seguro, mas a biometria continuará a avançar e fornecer maiores níveis de segurança. É importante ter em mente que a biometria também tem vantagens. Alguns fazem de tudo para esconder as senhas de outras pessoas, mas não andamos por aí usando luvas para evitar que nossas impressões digitais sejam digitalizadas ou copiadas por hackers. O OPM recente (Escritório de Gestão de Pessoal) compromisso dos funcionários do governo teve 5.6 milhões de impressões digitais comprometidas. Infelizmente, a capacidade de usar indevidamente os dados de impressão digital em violações futuras no inevitável.

STF: “Um computador repleto de post-its cheios de senhas é um outdoor que anuncia vazamentos de segurança. “Eu realmente gosto dessa citação do seu livro! Você tem uma citação ou lema favorito sobre segurança cibernética para guiá-lo em sua vida pessoal e empresarial??

Sr. Schober: Faço uma nota mental para verificar coisas como notas adesivas contendo senhas em todos os escritórios que visito e encontro essas falhas de segurança continuamente em todos os lugares. Eu estava dando uma entrevista sobre segurança cibernética em um programa de rádio importante e na metade da entrevista, Eu olhei para o monitor do host e notei notas adesivas exibindo com destaque as senhas de acesso remoto para o seu terminal. Depois do segmento, Mencionei isso ao anfitrião, que ficou constrangido, mas me agradeceu por ter mencionado isso, pois rapidamente os puxou para fora do monitor. É difícil lembrar de uma senha, muito menos dezenas ou mais senhas em vários dispositivos ou sites.

Ocasionalmente, Gosto de passar por todos os meus aplicativos de software e perguntar quando foi a última vez que os usei. Se eu não tenho usado nos últimos meses, Eu simplesmente os excluo, pois não são mais essenciais para minha vida ou trabalho. E essa também é uma senha a menos para lembrar ou gerenciar. Se você não se sente confortável em documentar e bloquear um pequeno livro de senhas longas / fortes, então eu recomendo que você obtenha um bom gerenciador de senhas como o Dashlane.

STF: Quais são seus maiores medos em relação às violações de big data e big data?

Sr. Schober: A maioria das pessoas com quem falei tem um cartão de crédito comprometido ou seu e-mail hackeado. Recentemente, recebi uma onda de telefonemas e e-mails pedindo ajuda de colegas que se tornaram vítimas de ransomware. Temo que isso continue a atormentar os usuários de computadores e smartphones em 2017. Existem passos proativos que todos podem tomar. Existem ótimos softwares que oferecem listas de permissões para permitir que apenas e-mails válidos cheguem. Todos devem tomar precauções básicas e ter um plano regular de backup de seus dados importantes, caso sejam vítimas de ransomware. O ransomware se tornará mais comum do que a exclusão acidental de arquivos ou falha do disco rígido, portanto, as mesmas precauções se aplicam.

Meus maiores medos são quando os hackers visam infraestruturas críticas, como nosso poder, água, elétrico, e esgoto. Consideramos esses sistemas básicos como certos até que giramos o interruptor e a luz não acende. hackers, como terroristas, saiba disso e jogue com nossos medos. Grande parte da infraestrutura crítica e rede inteligente possui sistemas legados que são alvos fáceis de hackers. Isso pode ser um bônus de segurança porque esses sistemas mais antigos não foram projetados para serem conectados ou controlados remotamente. Eles carecem da facilidade de interconectividade, o que também significa que carecem de múltiplas superfícies de ataque e vulnerabilidade que os sistemas mais novos geralmente possuem. Mas os sistemas mais antigos eventualmente quebrarão e serão substituídos por outros mais novos, então é apenas uma questão de tempo antes que os governos e o setor privado se unam para criar uma infraestrutura mais segura.

STF: Melhores práticas de segurança para o usuário doméstico?

Sr. Schober: Antes que qualquer hacker considere invadir fisicamente sua casa, a maioria optaria por hackear sua rede WiFi sem fio. Proteja a sua rede doméstica alterando o nome da sua rede WiFi (também conhecido como SSID – Identificador de conjunto de serviço). Não use seu nome de família ou qualquer informação de endereço neste SSID, pois isso torna o trabalho de um ladrão muito mais fácil. Sempre mude o nome e a senha padrão de qualquer roteador para algo único e seguro. Quando um hacker conhece o fabricante do roteador, eles já têm o primeiro hack concluído. Todos os roteadores têm seu próprio conjunto de vulnerabilidades conhecidas que os hackers compartilham.

Sempre crie um longo, Forte, e uma senha exclusiva para sua rede sem fio com um mínimo de 12 caracteres incluindo maiúsculas, minúsculas, números, e símbolos. Nunca reutilize a mesma senha que você usa para sua rede sem fio em qualquer outro lugar. Recomenda-se criar uma senha de administrador forte e longa para aumentar a segurança do seu WiFi. Nunca deixe a configuração padrão do fabricante para "ADMIN", que é um convite para hackers invadirem. Desative todos os recursos de acesso remoto, a menos que seja absolutamente necessário. Alguns roteadores habilitam esses recursos por padrão. Os hackers sabem quais roteadores fazem isso. Você?

relacionado: Dr. roman Yampolskiy: AI tem a habilidade tremenda para Ajuda em todos os domínios de interesse

Muitas pessoas dizem que não têm nada que valha a pena hackear, mas os hackers podem roubar mais do que apenas e-mails enfadonhos para familiares. Eles podem direcionar suas credenciais de login para serviços bancários, carteira de ações, seguro de vida, 401k, impostos, etc. Todas as redes sem fio modernas vêm com criptografia múltipla embutida, então use-a. A criptografia de nível WPA2 AES de 128 bits deve ser no mínimo.

Eu sugiro fisicamente colocar o roteador sem fio em direção ao centro de sua casa, aumentando sua cobertura dentro de casa e minimizando a área de cobertura sem fio fora de sua casa onde os hackers fazem seus hackers. Nem todos os roteadores são seguros e novas vulnerabilidades surgem, então certifique-se de atualizar o firmware regularmente. Alguns roteadores modernos permitem que você habilite a atualização automática, o que é uma boa idéia se você não estiver inclinado a atualizar regularmente. Além disso, certifique-se de que seu roteador tenha um firewall embutido por padrão. Verifique cada dispositivo que você conecta à sua rede doméstica para ter certeza de que possuem os patches de segurança mais recentes carregados.

STF: As compras online podem tornar nossas informações pessoais e bancárias vulneráveis a hackers. Você tem alguma recomendação para o comprador online ativo??

Sr. Schober: Compre SOMENTE em sites que tenham "HTTPS" no URL. O 'S' significa que suas informações privadas estão sendo enviadas com segurança. HTTPS usa SSL (ou Secure Socket Layers) o que significa que seus dados pessoais são criptografados e muito mais seguros. Atualize regularmente seu navegador de internet. Hackers exploram navegadores inseguros mais antigos em busca de vulnerabilidades.

Não clique nos anexos de e-mails, não importa o quão conveniente os torne. Em vez de, digite o endereço em seu navegador para ter certeza de que está indo para o endereço real do site. Existem muitos golpes de phishing (especialmente durante as férias e temporadas de compras) envolvendo e-mails do que parece ser de sites legítimos.

Os hackers cibernéticos podem ter instalado key loggers de software em seu PC para roubar credenciais de login Se você for um comprador online, Eu sugiro que você considere um 'Anti-KeyLogger'. Eu uso o GuardedID para software de criptografia de pressionamento de tecla por Força de ataque. O GuardedID criptografará cada pressionamento de tecla para proteger seus dados contra ameaças de registro de teclas.

Também é uma boa prática tem um único cartão de crédito que você usa para fazer compras apenas na internet. Monitore cuidadosamente sua declaração regularmente para relatar qualquer atividade suspeita.

SensorsTechForum de “Pergunte aos especialistas” Série de entrevistas

Se você é um especialista em segurança cibernética e deseja compartilhar sua experiência com nosso público, envie-nos um e-mail para o suporte[em]sensorstechforum.com. Teremos prazer em conversar com você sobre qualquer coisa em segurança cibernética!