|

PRECIO

|

PUNTAJE TOTAL

|

OS

|

VPN

|

CIFRADO

|

bloque de vía

|

HUELLA DACTILAR

|

|

|||

| 1 |

|

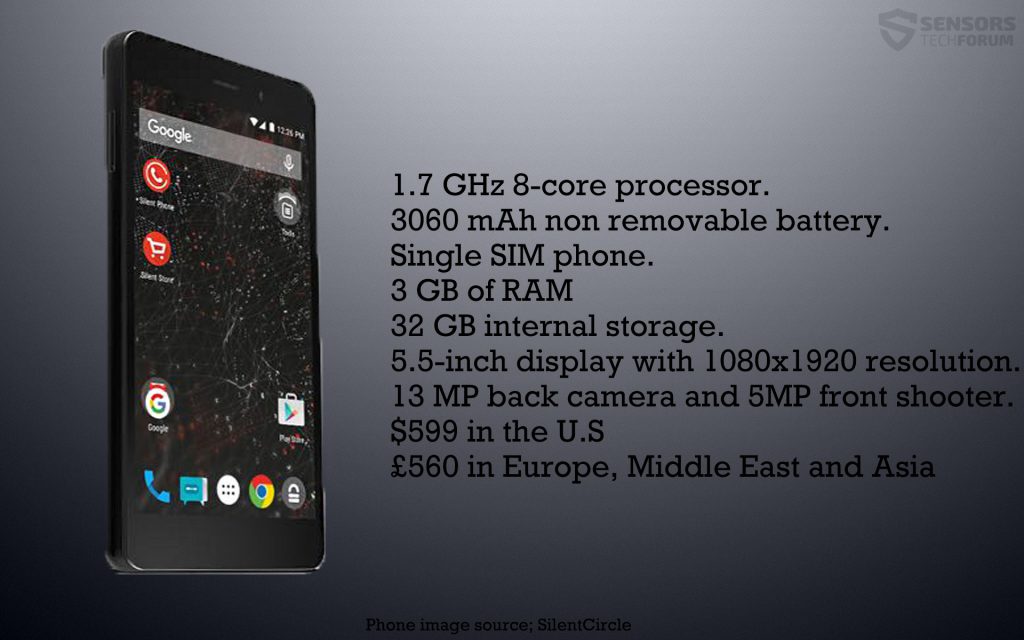

blackphone 2

Leer el comentario |

$735 |

|

privado |  |

AES-256 |  |

|

|

| 2 |

|

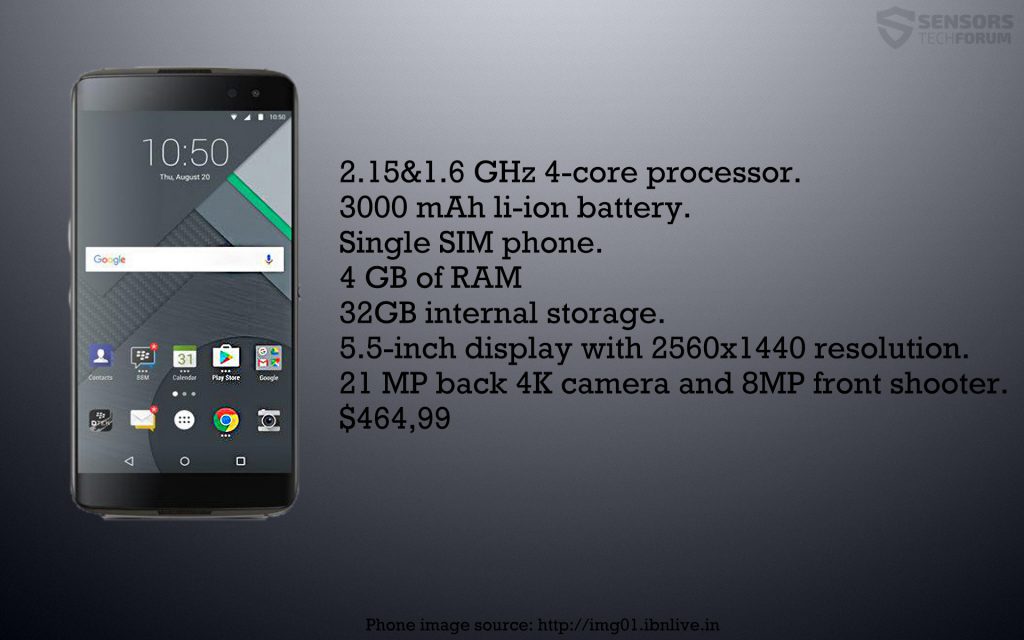

DTEK60

Leer el comentario |

$399 |

|

DTEK OS |  |

AES-256 |  |

|

|

| 3 |

|

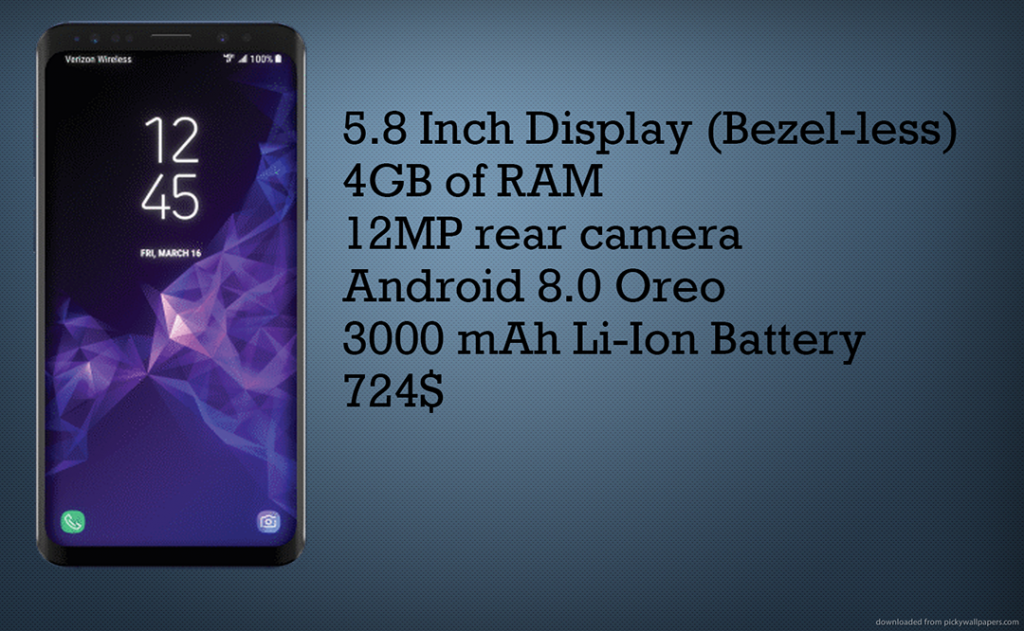

Samsung S9

Leer el comentario |

~ $ 730 |

|

Android 8.0 |  |

AES-256 |  |

|

|

| 4 |

|

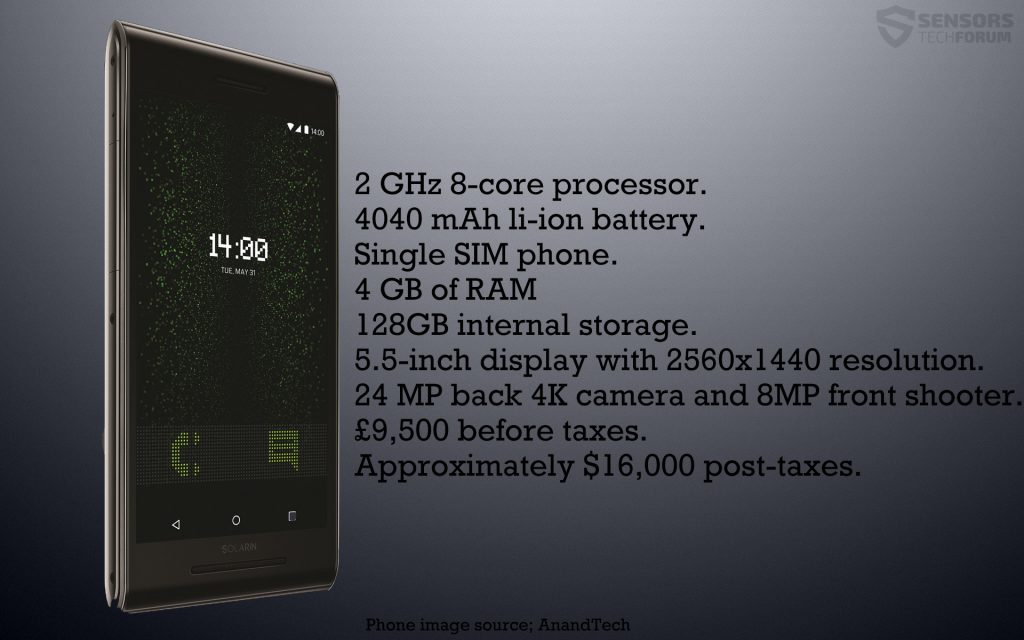

Sirin Solarin

Leer el comentario |

$16000 |

|

Android 5.1 (Costumbre) |  |

AES-256 |  |

|

|

| 5 |

|

google Pixel 2

Leer el comentario |

~ $ 900 |

|

Android 8.0 |  |

AES-256 |  |

|

|

| 6 |

|

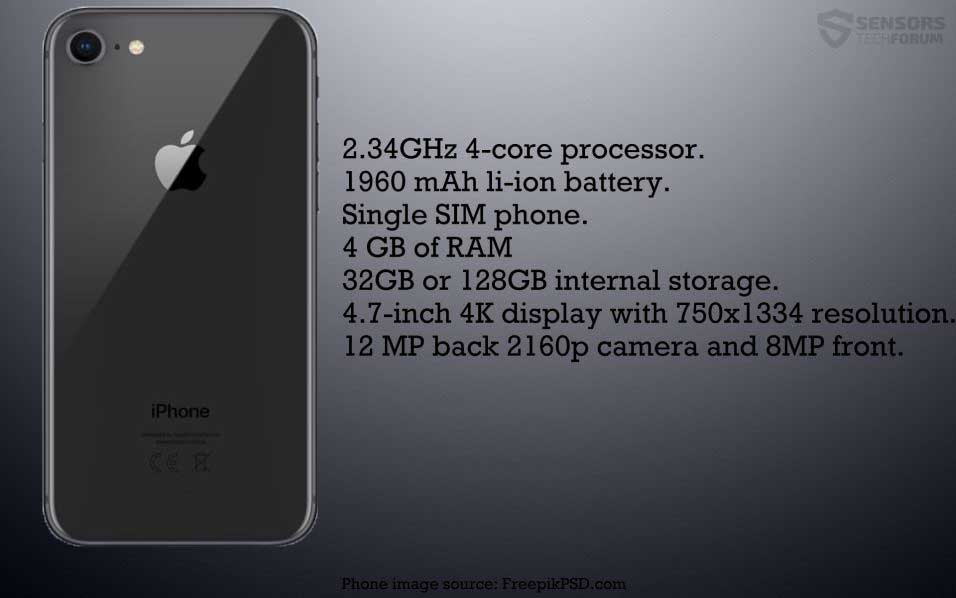

iPhone K

Leer el comentario |

$4500 |

|

iOS |  |

AES-256 |  |

|

|

| 7 |

|

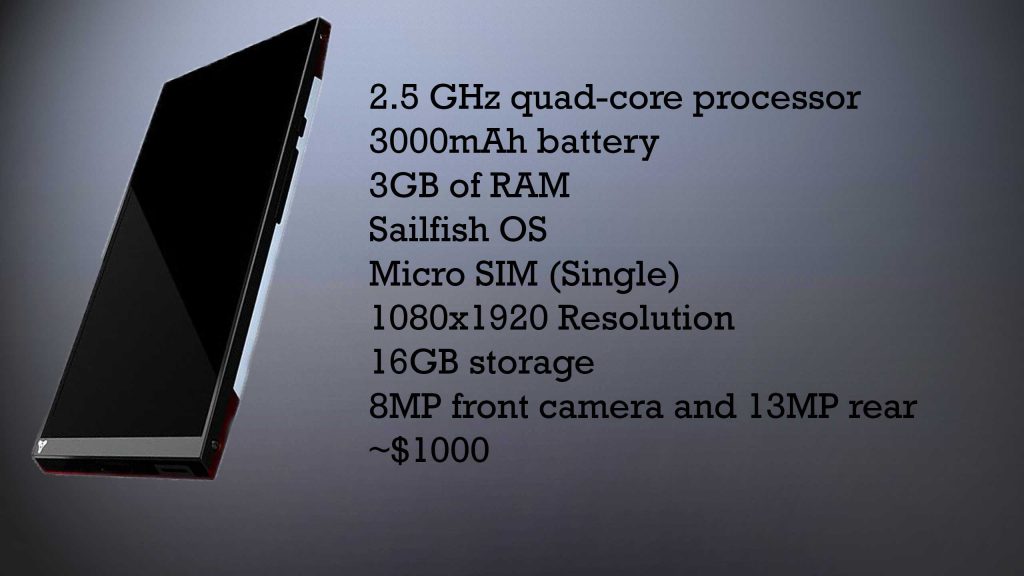

Turing Teléfono

Leer el comentario |

$1000 |

|

Sailfish OS |  |

AES-256 |  |

|

|

| 8 |

|

Boeing Negro

Leer el comentario |

$650 |

|

Android (costumbre) |  |

AES-256 |  |

|

|

| 9 |

|

UnaPhone Zenith

Leer el comentario |

$539 |

|

UnaOS™ |  |

AES-256 |  |

|

|

| 10 |

|

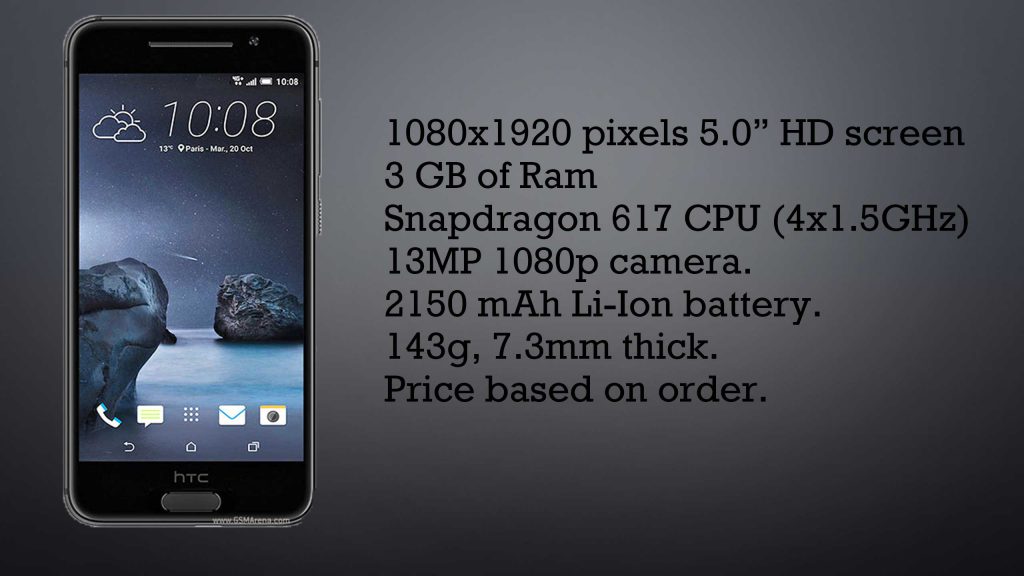

D4 HTC A9

Leer el comentario |

depende |

|

Android (Costumbre) |  |

AES-256 |  |

|

|

|

En busca de nuevos dispositivos? Visita nuestra nueva opinión sobre cuáles son los teléfonos inteligentes más seguros 2019:

El teléfono inteligente se ha vuelto tan importante para nuestra vida diaria que no podemos imaginar nuestra vida sin ella. Cuando hablamos de los teléfonos inteligentes seguras y privadas, el sujeto depende siempre. Esto es principalmente debido a los cambios en el siglo 21 con respecto a la de internet la libertad y la privacidad. Desde la introducción de la Regla 41 ha sido aprobada por el Congreso de EE.UU., la seguridad de teléfonos inteligentes se ha convertido en un tema muy interesante para discutir. Y en el mismo tiempo, tenemos el malware que es también bastante el tema que meterse con, debido a la variedad de malware que está ahí fuera. Así que cuando comenzamos a discutir los teléfonos inteligentes, debemos señalar varias áreas que se necesitan para centrarse en cuando se intenta utilizar un teléfono inteligente con fines de seguridad:

- ¿Qué va a utilizar el teléfono inteligente para?

- ¿Se va a utilizar una tarjeta SIM o está sólo va a utilizar el teléfono inteligente para conexiones de internet?

- Son los servicios que se van a utilizar va a solicitar información de usted?

- ¿Usted cree en la seguridad biométrica y es importante para usted?

- ¿Es el uso de los smartphones va a centrar en la privacidad y seguridad más malware?

Y cuando se trata de las cambiantes y volátiles tiempos en los que vivimos, comportamiento seguro no se limita a un solo dispositivo, pero se reduce a qué tipo de sistema de seguridad está enfocado en construir para usted o su empresa. Si usted está apuntando a un sistema de seguridad que se centra exclusivamente en la protección de su equipo contra ladrones de datos y los piratas informáticos, a continuación, una que debería centrarse más en toda la red que se está ejecutando a desarrollarse de una manera segura.

¿Qué tipos de malware y amenazas de privacidad Exist?

En estos tiempos difíciles, cada segmento de nuestros datos se guarda en línea y sobre todo nuestra información personal, datos financieros, así como otra información importante, incluyendo el pago con nuestro smartphone se ha convertido en un objetivo para los delincuentes cibernéticos. Esto ha creado un nuevo tipo de amenazas informáticas que están relacionadas con este. Los peligros de malware y de privacidad que existen por ahí varían de un virus de robo financieros a los programas espía que pueden incluso permitir su micrófono para escuchar en. Además de esto, virus ransomware todavía siguen extendiéndose con tasas aún más alarmante en 2018, y HVE comenzado a cambiar a los dispositivos Android. software malicioso robo financiero también ha evolucionado y ahora puede robar su billetera criptomoneda si está almacenada en el PC. Además de esto, existen los tipos siempre existente de peligros, al igual que los estafadores y los ataques de phishing que se realizan por los millones de personas cada día y puede robar rápidamente sus datos si no se tiene cuidado.

Cómo elegir un teléfono inteligente seguro para su situación?

Hay diferentes teléfonos inteligentes que están protegidos de una manera diferente. Algunos smarthones están más orientadas a la privacidad, mientras que hay otros dispositivos que se basan más en el uso de cifrado y arranque seguro de que sea seguro contra el malware indiscretas eyesand. También hay diferentes dispositivos que ofrecen diversas características para los precios que se ofrecen en, pero tenga en cuenta que los buenos precios no siempre significan que el dispositivo es tan seguro como los que son más caros. Al final, todo se lleva a usted - el usuario del teléfono y los requisitos de seguridad. Así, vamos a empezar con nuestra cuenta atrás de la parte superior 10 la mayoría de los teléfonos seguros que se pueden comprar.

Lo que parece ser el teléfono de la empresa más conocida y comprado con varias capas de seguridad, la blackphone 2 es un dispositivo, capaz de correr multiplicada sistemas operativos y recientemente ha ganado premios por su diseño orientado a la seguridad.

Intimidad

Cuando hablamos de la privacidad de la blackphone 2, el dispositivo tiene un sistema operativo específico, que es su fuerza principal en este sector. Llamada silenciosa sistema operativo o privatos, se crea desde el núcleo a ser privada por diseño. El sistema operativo tiene una función de privacidad incrustado en su dispositivo que encripta constantemente cada mensaje de texto sencillo y aplicación para la comunicación. La función de privacidad se extiende incluso se llegan a cifrar las llamadas activas, lo que hace prácticamente imposible que el informaition durante la misma llamada telefónica a monitorizar. Además de esto, El sistema operativo también hace que sea posible el control de cada aplicación por separado y que crea un decisiona informada s lo que permite que esta aplicación para extraer de su teléfono.

Seguridad

El sistema operativo de la blackphone 2 está creado para ser seguro por diseño. Incluye pre-carga de aplicaciones, lo que significa que tiene la capacidad de ejecutar aplicaciones en un ambiente controlado, proporcionando la capacidad de controlar de lo que desea compartir como datos.

Además de esto, Silentos también tiene una función, conocido como espacios. Permite a los entornos virtuales que puede crear por separado y dejarlos trabajar divididos. Para explicar mejor este, supongamos que desea almacenar su información personal en un dispositivo Android, como un teléfono por separado. Para ello se puede añadir un “espacio” y utilizar este espacio sólo para añadir el infomration específico que desea almacenar, como las fotos, importantes documentos y otra información que puede permanecer en este androide virtuales. Si otro espacio en su blackphone 2 está comprometido, la información que se tiene en el espacio separado se mantendrá a salvo y seguro y se puede utilizar para extraer sus datos y luego reiniciar el dispositivo. Esta característica única del teléfono también permite personalizar cada “espacio” separado de la otra y se mantienen seguros. También puede utilizar otro “espacio” que se puede corre el riesgo de ser expuestos, si usted visita sitios web sospechosos menudo, sin exponer sus datos importantes en su espacio donde se almacena.

Además de esto, cuando se trata de la ayuda, la empresa promete 72 horas de plazo para parchear cualquier tipo de vulnerabilidad que pueden comprometer securty del dispositivo y también han sido reportados a ser muy conocedores de la tecnología, actuar rápida resolver los problemas rápidamente. Para concluir, la blackphone 2018 y otros modelos blackphone son algunos de los teléfonos móviles más seguras que puede adquirir, y todos los otros teléfonos de la categoría son sólo alternativas blackphone.

BlackBerry ha entrado 2018 con sus dos teléfonos uno de los cuales la DTEK60, centrado específicamente en la seguridad. Los teléfonos ejecutar un sistema operativo Android a medida con diferentes características seucrity, cuyo valor de privacidad, así como la seguridad.

Seguridad

Cuando se trata de la competencia, BlackBerry es una empresa que siempre se ha centrado en el usuario de negocios. Así que uno de los beneficios que el DTEK60 tiene en cuanto a la seguridad de teléfonos inteligentes es que es de apoyo está en un nivel adecuado variar y su sistema de actualización se emiten antes posible cuando una gran ha informado y el parche llega a todos los dispositivos.

Además, además de tener un robusto Kernet, El dispositivo también está muy centrado en detener cualquier modificiations que se pueden hacer por el malware o los hackers para su firmware. A pesar de que se ejecute una versión anterior de Android (6), el teléfono inteligente tiene la seguridad de arranque y un proceso de secuencia de arranque extremadamente seguro que utiliza. Además de esto, el objetivo principal para el que este teléfono inteligente ha sido crear es llevar a cabo visión general y la modificación de su software. Al igual que el DTEK50, que es el modelo más antiguo, sino que también tiene un software incorporado DTEK en la que le permite controlar la seguridad de una manera fácil de usar. Además, el software de DTEK también hace que sea posible tomar las acciones necesarias si se ha detectado un problema de seguridad en su teléfono inteligente.

La conclusión es que cuando se trata de la gráfica características-precio, este teléfono sería alto para arriba en él, ya que es una opción muy decente para lo que cuesta, por lo tanto, su posición en nuestra lista.

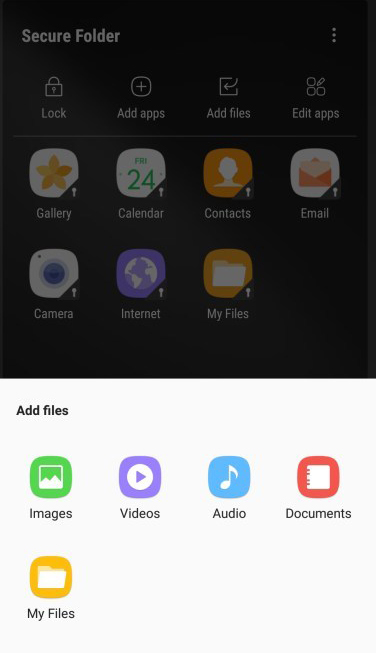

Cuando se trata de teléfonos inteligentes de seguridad, el Samsung Galaxy es un dispositivo que es una de nuestras mejores opciones. La razón principal de esto es debido a que el smartphone tiene el Android especialmente modificado que es altamente personalizable y con varios retoques se puede convertir en una fortaleza móvil.

Seguridad

Cuando hablamos de la seguridad del Samsung S9, El primer detalle que viene a la mente es la función de escaneo del iris para el reconocimiento de caras que Samsung ha sido creado para reconocer. Este nuevo enfoque hacia la seguridad biométrica sin duda disminuye la likelyhood del dispositivo que se está desbloqueado, pero también significa que este teléfono inteligente se puede desbloquear en una combinación triple, utilizando un PIN, huella dactilar, patrón y Iiris. Por lo que el dispositivo es muy avanzada cuando se trata de las opciones que le presenta cuando se trata de seguridad. Y la compañía de parches rápidamente cualquier falla de seguridad que puede ocurrir, especialmente cuando se llega al escáner del iris que era bureado por los hackers para desbloquear el dispositivo a través de las lentes de contacto y una foto. Samsung ha llegado rápidamente con la nueva actualización que mejora la función del iris de escaneo del dispositivo de manera significativa y hace que sea más difícil para desbloquearlo mediante el uso de un patrón único de la Iris, que actúa como una especie de clave única sólo para el teléfono.

Además, ya que el pago se hace a menudo el uso de Samsung Pago, la empresa ha hecho de tal manera que el dispositivo cuenta con cifrado de grado militar además tiene muchas características que aseguran los archivos y los datos del dispositivo. Uno de ellos es la posibilidad de bloquear funciones por separado del dispositivo de Samsung, como el acceso a las páginas web, de sesión para usar páginas web específicas, etc. Además de esto, archivos privados y las aplicaciones también se pueden almacenar por separado en la función Secure Folder, con el fin de permitir el acceso sólo para usted.

Intimidad

Además de la seguridad, Samsung tiene también, aunque por la privacidad, la aplicación de su Knox Samsung, que ofrece seguridad a nivel de chip que reinfoces múltiples capas diferentes de protección que funciona en el hardware, así como el nivel de software. Esto asegura la privacidad, mediante el uso de zonas de virtualización, conocido como TrustZones, para que pueda elegir el entorno adecuado, basado en el trabajo que se está haciendo.

Por supuesto, estar en el mercado de teléfonos inteligentes, usted tiene que saber que la competencia es grande y hay insanly son los que siempre están luchando para arrojar luz sobre un grupo objetivo específico de clientes - los que tienen cuentas bancarias, lo suficientemente grande como para gastar miles de dólares en un teléfono inteligente de alta seguridad. Tal teléfono inteligente es el teléfono Sirin Solarin que cuesta más de $16,000 dólares y si no están dispuestos a pagar este precio, usted debe saltar la lectura de esta parte.

Seguridad

Las funciones añaden seguridad del Sirin Solarin se han centrado en proporcionar protección activa al dispositivo móvil del usuario. Así, en contraste con otros teléfonos con funciones de protección de este dispositivo se protege activamente contra diferentes ataques en su contra de host o mediante dirección physicall e incluso en la red se conecta a. Dicha protección activa se conoce como Zimperium y si usted tiene un teléfono inteligente Solarin, que proporcionará las siguientes características:

- La detección de amenazas y manejo inmediato de las mismas por los administradores de seguridad.

- Detección de amenazas desconocidas mediante el uso de análisis de amenazas de alta complejidad.

Además de esto, El servicio también incluye contrato con el proveedor de correo electrónico anónimo protonmail, lo que asegura que tiene una dirección de correo electrónico cifrado con autenticación de dos factores y la contraseña de inicio de sesión doble. Esto significa que se introduzca una contraseña para acceder a la cuenta de correo electrónico y otra para descifrar su buzón de correo electrónico.

Otra característica impresionante lo que este teléfono tiene es una tecnología conocida como escudo de seguridad que es proporcionada por la empresa KoolSpan. Esta tecnología hace posible que usted pueda realizar un VoIP (Voz sobre IP) llamadas telefónicas y enviar mensajes que se codifican en el camino con un cifrado AES-256 y FIPS 140-2 cifrado. Así que, básicamente estas cifras son tan fuertes que son utilizados por el gobierno para bloquear archivos de alto secreto y usted tiene este nivel de seguridad cuando se envía un texto sencillo. El modo también puede ser activada y desactivada, utilizando un simple interruptor, que se encuentra en la parte posterior del dispositivo - sencillo, sin embargo, muy seguro.

Ya sea que decida confiar en este teléfono o no, cuando se trata de dispositivos Android insignia norma, es una muy buena idea mencionar Google Pixel. El teléfono tiene la atención principal de la empresa, ya que están constantemente actualizando su última versión de Android y es probable que permanezca apoyado fo una gran cantidad de años que el dispositivo. Sin embargo, ser un dispositivo insignia también significa que es probable que sean más específica por los hackers y por eso se requiere precaución adicional cuando se utiliza este tipo de dispositivos.

Seguridad

Google ha llegado con muchas nuevas características de seguridad de su teléfono Pixel, sobre todo cuando se trata de su última Android. La empresa ha implementado FBE - el cifrado de archivos para empezar que no revelan qué tipo de cifrado se utiliza, pero es probable que uno de los más fuertes por ahí, el sistema de cifrado RSA se ha utilizado el cual genera una clave de descifrado única para cada objeto. Esta estrategia funciona con los archivos de cada uno que son utilizados por los teléfonos Google Pixel. Los archivos codificados con diferentes claves para desbloquear cada uno de ellos hacen que sea imposible para los ladrones para leerlos, incluso si se las arreglan para romper la seguridad e infectan el teléfono. La compañía también ha combinado con la facilidad de seguridad, lo que significa que han inserteded diversos feautres del teléfono que se puede acceder muy rápido, a pesar de la fuerte encriptación, al igual que las alarmas, llamadas telefónicas y demás.

Además de esto, otro características de seguridad de esta versión de Android están siempre disponibles y estos incluyen la función de arranque directo de la encriptación de teléfono y una mayor. Además, son relativamente nueva característica para el sistema operativo Android es la opción de seguridad de arranque verificado que para cualquier teléfono corruptos desde el arranque en el primer lugar. Esto hace que sea difícil de erradicar los dispositivos aunque.

Además de las, el soporte del teléfono Pixel también se ha hecho para ser muy sensible, debido a que la empresa mantiene en constante mejora de sus tecnologías de corrección de errores. Poner un ejemplo sencillo – utilizar el teléfono Pixel y se produce una gran. En lugar de tener que ponerse en contacto con el equipo de apoyo a sí mismo para recibir los datos de errores, el dispositivo envía automáticamente la información de error al apoyo y el proceso se maneja de forma discreta y automáticamente, resultando en un servicio de actualización orientados a la privacidad que extrae la información de errores de forma activa y los errores son fijos, sin saber siquiera los piratas informáticos que existían en el primer lugar.

Intimidad

Cuando se trata de privacidad, usted puede estar seguro de que Google ha tenido cuidado cuando se trata de este dispositivo. Google le da una supervisión completa de cada aplicación que se instala en el teléfono y restringe las aplicaciones de hacer cualquier tipo de modificaciones en su dispositivo, incluso si las aplicaciones tienen algún tipo de permisos críticos que requieren de usted. Además, la compañía también se ha centrado en reducir al mínimo el ammount de datos que se da de distancia por el dispositivo cuando se utilizan diferentes aplicaciones, Sólo restringir esto a los datos requeridos crucical. Estamos convencidos de que estas características son muy útiles, sobre todo cuando se trata de aplicaciones maliciosas que utilizan permisos para obtener información diferente a su dispositivo.

Además, si quieres saber que está escondido con seguridad al navegar por la World Wide Web, el nuevo sistema operativo también tiene incorporado un servicio VPN que es apropiado para usuarios de negocios que a menudo son el blanco de los hackers. Este es un movimiento muy bueno contra las principales competidoras, contra los usuarios de negocios, así - BlackBerry. Buen movimiento, Google!

Cuando abordamos el elefante en la habitación, Manzana, tenemos que señalar que la empresa ha sido un tema de mucha presión cuando viene a ti es la seguridad y la privacidad de los dispositivos y también se ha metido en la corte con el FBI, debido a que la razón. Pero cuando se trata de la última IOS, noticias han roto que puede ser más débiles que sus predecesores.

Y no sólo esto, pero una gran cantidad de contratistas privados y expertos en seguridad independientes también han puesto en una gran cantidad de esfuerzo para ver si los dispositivos de Apple pueden ser realmente hackeado.

Pero la empresa no se sienta a esperar y mientras esto sucede. Reaccionan muy rápido a todo lo que se lanza contra ellos y añadir rápidamente nuevas características de seguridad, así como fijar los antiguos en un ritmo muy rápido.

Seguridad

Cuando se trata de la función de escáner de huellas digitales del iPhone, hay numerosos extras añadidos biométricos. Uno de ellos es añadir la capacidad de reconocer que a través de escáner de retina y a través de Face ID, así, aunque hubo cierta controversia acerca de eso. Sin embargo, Apple no es el tipo de empresa que va a esperar que las cosas sucedan. Ellos han pagado y que ofrece puestos de trabajo a muchos hackers y crackers para aumentar adicionalmente la seguridad.

Además de las, las características de seguridad del dispositivo que se utilizan hasta ahora son muy bien refinada y se puede elegir entre ellos, más diferentes herramientas de cifrado que proporcionan cifrado completo de los diversos aspectos del dispositivo, así como servicio de mensajería a través de mensajes de iMessage hecho.

El iPhone K Modificado

Si usted está en duda para elegir el iPhone 8 como dispositivo de seguridad, usted puede ir para una versión diseñada específicamente del iPhone para el sistema de secururity, creado por la empresa, conocido en el comercio como KryptAll. Según los informes, la compañía ha modificado el iPhone y cambiado su firmware mediante la adición de sus applictions VoIP personales. Esto hace que sea posible que el dispositivo para llevar a cabo Calles telefónicas cifradas en absolutamente cualquier persona. La desventaja de esto es que para absolutamente máxima privacidad, todos los dispositivos KryptAll tienen que participar en communtion. La privacidad está garantizada e incluso la ley y KryptAll mismos no pueden sintonizar sus conversaciones, por lo que todo está garantizado. Sin embargo, se trata a un precio bastante significativo - aproximadamente $4,500 dólares para un iPhone K.

Este dispositivo único todavía ha mantenido como uno de los mejores teléfonos inteligentes que pueden ofrecer la seguridad como nada que hayamos visto desde su competencia en este segmento.

Privacidad y seguridad

El teléfono Turing comenzó inicialmente con una versión modificada de Android, Sin embargo la compañía no creía que el dispositivo estaba segura de acuerdo a su criterio. Demasiado tarde, han introducido un nuevo software para el teléfono de Turing, llamada Sailfish OS, que proviene de una empresa con sede en Finlandia, llamado Jolla. El dispositivo utiliza una tarjeta micro-SIM y la tarjeta se puede conectar a través de GPS, Bluetooth, Wi-Fi, 3G y 4G de una manera segura. El teléfono también cuenta con sensores que están disponibles en la mayoría de smarthones por ahí. La misión de Turing robóticos Industrias, la compañía detrás de este dispositivo es hacer un dispositivo que se centra principalmente en la protección de los datos almacenados en ella de cualquier ciber-amenazas que pueda surgir. Aquí es donde entra Sailfish OS a los que se han cambiado más adelante. El sistema operativo está basado en Unix y que utiliza el núcleo de Linux, pero también se combina con una pila de núcleo Mer. El teléfono inteligente “paciente 0” que por primera vez ha recibido la nueva Sailfish OS era el smartphone Jolla que fue fabricado por la empresa, que creó el sistema operativo sí mismos.

Cuando discuess el software que se incluye en el Sailfish OS, El primer detalle es importante destacar que el sistema operativo está basado en Linux, lo que significa que se crea para ser más seguro que conveniente por diseño. Sin embargo, la compañía ha introducido múltiples ventajas del dispositivo, como el estándar que se Mer compbined con el código fuente de Linux. Esto permite que el sistema operativo para ser portado en varios dispositivos diferentes de terceros, a diferencia de algunos sistemas operativos que están diseñados sólo para trabajar en dispositivos específicos y no se puede ejecutaban en los demás. Esto hace que el teléfono universal como bien y también significa que es muy adecuado para utilizar tales dispositivos de portabilidad habilitado en las organizaciones. La función de portar se consigue principalmente a través de una unidad virtual, tal como VirtualBox uno, con la ayuda de los cuales el pez vela OS SKD se puede implementar. Pero dado que el sistema operativo puede ser instalado en varios dispositivos de terceros, esto también significa que muchos consumidores tienden a centrarse en la Jolla, en lugar de tener que comprar un teléfono de Turing, sobre todo porque Sailfish OS también está diseñado para ser fácil de acostumbrarse y aprender:

Fuente de la imagen: trustedreviews.com

Fuente de la imagen: trustedreviews.com

Otra ventaja importante de OS pez vela es que también es de código abierto y disponible para todo el mundo. Además de esto, El sistema operativo también se basa en gestos en lugar de botones, que es un enfoque nuevo y único para el uso de teléfonos inteligentes. Además de esto la interfaz de usuario del teléfono de Turing es de código cerrado, en contraste con el sistema operativo ser de código abierto, lo que hace que el teléfono aún más seguro. Además de esto, el sistema operativo se crea de manera que se pueda distribuir y trabajar con aplicaciones, mientras que en el mismo tiempo permanezcan fijos y rpivate.

La compañía tiene una estrategia clara, así - que apuntan a los clientes a largo plazo, y un indicador claro de ello es que de vuelta en 2016, que compensan cualquier persona que ha reservado y que uno de sus teléfonos con un dispositivo final, además de la inacabada, que inicialmente enviados en el momento de pre-fin de ser utilizado, mientras que el actual está listo. Así que alguien ha conseguido un dispositivo adicional a la inicial que han pagado originalmente por, que está muy bien pensado.

Además de esto, el teléfono es diferente que el compatition, principalmente debido a su impresionante aspecto y detalles nítidos. teléfonos inteligentes seguras generalmente buscan ordinaria, pero no esta. El deivce realidad ha sido creado a partir de materiales que son significativamente más resistente que el dispositivo de teléfono inteligente promedio de aluminio. P ero el teléfono de Turing no es sólo beauftiful - el dispositivo también ofrece un único tipo de conector que es de alguna manera similar a puerto rayo de Apple, y al igual que de Apple, todas sus conexiones pasan por su puerto, incluyendo los auriculares.

Si hablamos de seguridad smartphoen, Boeing ha sido siempre un gran jugador en este mercado desde entonces a sus primeros dispositivos salieron. El fabricante de aviones ha ido mental cuando se trata del nivel de secreto cuando se están desarrollando estos dispositivos. El teléfono, incluso tiene algunas características similares a espía, como una función de autodestrucción si alguien trata de manipular su teléfono - algo que es definitivamente para los usuarios avanzados.

Privacidad y seguridad

Cuando hablamos de seguridad, Boeing ha optado por utilizar una más antigua, pero la versión en gran medida de la reconfiguración de Android. Y en gran medida se quiere decir que la empresa ha reestructurado el código del todo por qué tomar sólo el código fuente del sistema operativo y que reibuilding. Y que no comparten mucho al respecto, ya sea. La compañía ni siquiera compartir información sobre dónde están los pernos y tornillos que mantienen el teléfono junto. Además de esto, Si usted está tratando de entrar ilegalmente en él, el teléfono terminará automáticamente, borrar todo su contenido, como una especie de trampa cable trampa. Por lo tanto, esto hace que el Boeing el teléfono más difícil de piratear de todos ellos.

Además, Boeing también han creado estos dispositivos principalmente para los EE.UU. y son relativamente pequeñas en tamaño demasiado, no más grande que cualquier iPhone 4 o 5 tu verias. El Boeing Negro también tiene un puerto PDMI que puede ser utilizado para USB, HDMI y otros tipos de conexiones con pantallas, que es una gran cantidad de ponche por su apariencia humilde.

Además de esto, Negro del Boeing también está creado para trabajar con varios módulos que se pueden añadir a ella a través de los puertos se. Estos pueden garantizar que para servir a un propósito diferente, mientras se mantiene el aspecto de un teléfono inteligente barato que no lo haría cualquier persona bate de ojo. El dispositivo puede ser modificado para trabajar con los siguientes módulos que se pueden conectar a ella physicall:

- canales de radio Custom.

- tecnología GPS.

- Un banco de baterías más potentes.

- radios por satélite.

- adjuntos energía solar.

- clave escáner biométrico.

Así, a juzgar por lo que Boeing ha creado, todo se vuelve claro - la empresa dirigido a los clientes que tienen mucho que ocultar. Esta base de clientes es amplia y hay mucha gente que utilizarían este dispositivo, al igual que los funcionarios governmer como parte de sus kits de EDC (Cada acarreo día) o de los empresarios que han elegido para proteger a las conversaciones privadas, en cuanto a su seguridad o la seguridad de su empresa. Si tuviéramos que resumir el Negro Boeing en pocas palabras simples, sin duda sería el “Kalashnikov” del mercado de teléfonos inteligentes. El teléfono es resistente, sencilla y rápida y puede trabajar con una variedad de accesorios para ehnacne sus capacidades, sin dejar de ser humilde en busca - uno de los mejores teléfonos inteligentes seguras por ahí si desea permanecer Hush Hush.

Este teléfono no es cualquier teléfono de una empresa de nueva creación - la empresa LG está detrás de su producción. Se ejecuta un androide modificado específicamente que es 6.0 versión, conocido como UnaOS. El teléfono ofrece funciones avanzadas de seguridad, sino que también ofrece la accesibilidad al proporcionar conectividad de doble SIM, así como las conexiones de red avanzadas, por lo que es adecuado para usuarios expertos en tecnología que favorecen la seguridad.

Seguridad y privacidad

Cuando se trata de la red de este teléfono, la UnaPhone Zenith es compatible con una variedad de velocidades de conexión y conexiones de hasta 150 mbps. El dispositivo también es seguro cuando se trata de funciones de hardware que es, lo que significa que tiene funciones como la seguridad biometrik y una función de despertador Negro Pantalla más AppLock que están atados a la punta del dedo. Futhermore, el sistema operativo también tiene características clave, incrustado en él, tales como la restricción de las fugas más Daata minera. Estos ammount a una mejor privacidad y detener los ataques más los intentos de piratería, que se traduce en mucho mayor seguridad en general.

La desventaja de la estricta seguridad de los UnaOS es que no hay soporte de aplicaciones Google, que es completamente comprensible, teniendo en cuenta los riesgos de algunas aplicaciones de Google sombra llevar en un dispositivo Android. Además de esto, UnaOS™ También ha tenido las librerías de dispositivos Android tradicionales retirados de ella, porque han llegado a la conclusión de que se utilizan como un área de aprovechamiento de vulnerabilidades de hasta 90% de los ataques Android llevado a cabo hoy en dia. Furhtermore, si las nuevas vulnerabilidades, como falso ID, Certificar-gate, secuestro instalador, Stagefright y Master Key aparecen, que son parches rápidamente por la empresa y los que acabamos de mencionar son sólo el principio. Además de ellos, vulnerabiltites otras menos conocidas también están revisados por ellos.

Además de esto, otras funciones de seguridad también se han implementado en términos de privacidad, así. El teléfono ahora puede restringir automáticamente la conexión a direcciones IP sospechosas durante la navegación por la web. Futhermorre, direcciones IP que están relacionados de alguna manera con el Departamento de Defensa, así como las direcciones de Google, relacionadas con la agregación de información, están prohibidas por defecto del dispositivo, lo que significa que el espionaje automatizado es menos probable que ocurra con este dispositivo.

Además, el sistema operativo costumbre de la UnaPhone Zenith también se ha configurado para evitar una escalada de privilegios realizada por aplicaciones de terceros, así como malware, si se instala en el dispositivo. Pero ni siquiera tiene que preocuparse de las aplicaciones de terceros se instale en su teléfono Zenith sin su consentimiento, ya que la instalación de terceros de aplicaciones ha sido deshabilitado por defecto y no se puede volver a habilitarse.

Una compañía, conocido como Cog Sistemas D4 ha elegido un teléfono no es otro que el finde HTC uno A9 para implementar su software de seguridad y girar el dispositivo en una fortaleza. Si está satisfecho con el hardware de HTC y el rendimiento de sus dispositivos insignia, entonces este es el teléfono para elegir.

Privacidad y seguridad

En cuanto a la forma privada y segura es, la compañía ha adoptado un enfoque proactivo. resultados de THS en algunos cambios incrementales en el dispositivo móvil, así. Para empezar, D4 HTC ha cambiado es cifrado por defecto con uno más fuerte que se realiza mediante D4 y se ha probado a fondo contra el que está siendo desviado. Además de esto, un servicio VPN fuerte también se añade al dispositivo, por lo que es imposible para terceros a los que detectan la actividad. Además, la compañía también ha añadido VPN anidados para una máxima efficieny, así como la elección. Además de esto, D4 también han crear una protección separada del núcleo del HTC A9 que puede captar un hacker en su pista de piratear el teléfono. Otra mejora importante es también una característica de arranque de seguridad que se añade para prevenir los ataques que explotan arranque. Podría decirse, pero no en una posibilidad muy remota, HTC puede haber hecho el teléfono más segura del mundo.

Pero D4 no se detiene allí. El dispositivo también ha implementado comunicaciones seguras que le permitan satisfacer las demandas de clientes con mayores necesidades, así. para facilidad de uso, el dispositivo ha seguido siendo fácil de usar lo que significa que las nuevas características también se agregan a automatizar la seguridad. También se ha aislado implementada almacén de claves y si usted hace una orden que también tienen la capacidad para agregar y quitar elementos de seguridad en base a su presupuesto y necesidades.

En cuanto a la línea de fondo cuando se trata de los teléfonos inteligentes, usted debe saber que hay diferentes teléfonos inteligentes por ahí que proporcionan varias características de seguridad. pero si usted es un usuario estándar que no requiere mucha seguridad y sólo quiere los últimos parches contra el malware, usted puede sentirse libre para seguir adelante con cualquiera de los dispositivos insignia de Google o Apple, ya que se actualizan de forma más habitual. Sin embargo, si su negocio gira en torno a la seguridad y la privacidad, usted debe pensar acerca de las opciones más sofisticadas, como los que hemos sugerido en este artículo. Si desea una solución más barata, definitivamente se puede seguir adelante y comprar un Galaxy, iPhone o un HTC y ellos han modificado por las empresas de seguridad que hemos sugerido en este artículo- todos ellos proporcionan el nivel de primera categoría de la seguridad y la privacidad. Y, por supuesto, si el dinero no es un problema para usted, usted debe centrarse en las opciones más caras en esta lista, ya que están garantizados para asegurar que usted y tener un excelente sistema que ha sido construido para durar.

Nota legal: Se informa de que las opiniones expresadas en este sitio web son exclusivamente nuestra y que no están sesgadas hacia cualquier compañía de software específico o cualquier otra organización. Las opiniones también se basan en nuestra investigación, que incluye datos de primera mano, así como información de segunda mano y se produjo aproximadamente 30 días antes de la publicación de este artículo.

Ventsislav Krastev

Ventsislav es un experto en ciberseguridad en SensorsTechForum desde 2015. El ha estado investigando, cubierta, ayudando a las víctimas con las últimas infecciones de malware, además de probar y revisar software y los últimos desarrollos tecnológicos. Tener la comercialización graduado, así, Ventsislav también tiene pasión por aprender nuevos cambios e innovaciones en ciberseguridad que se conviertan en un cambio de juego.. Después de estudiar Value Chain Management, Administración de redes y administración de computadoras de aplicaciones del sistema, encontró su verdadero llamado dentro de la industria de la ciberseguridad y cree firmemente en la educación de cada usuario hacia la seguridad en línea.

- Cuáles son los mejores teléfonos inteligentes En Presupuesto 2019 Precio Puntuación total FINGERPRINT SO CPU RAM con batería 1 Oukitel...

- ¿Cuáles son los teléfonos inteligentes Mejor juego en 2018 Precio / valor de clasificación OS LED HDR CPU RAM & ALMACENAMIENTO...

- Facebook Virus – Cómo eliminarla (para PCs y Smartphones) Este artículo te ayudará a eliminar todo tipo de Facebook..

- La web más segura de alojamiento en 2018 (Velocidad, Seguridad, Apoyo, el tiempo de actividad) *Tras la reciente fuga de datos de la empresa DomainFactory, cual es...

- El Mejor Smartphone para octubre 2014 La revisión para el mejor smartphone para octubre 2014 voluntad...

- La mayoría de VPN segura para Turquía Clasificación de encriptación Protección contra fugas REGISTRO DE SERVIDORES DNS 1 Hotspot ShieldVer...

- La lista de relojes inteligentes más seguros Este es un Top completo 10 lista que resume la...

- Retire la linterna Android Malware Este artículo lo ayudará a eliminar el malware Android Flashlight..

Es blackphone todavía en el negocio?

Amazonas – los vende – un comentario cliente reclama que ya no está en el negocio. No se puede verificar en Google.

La empresa se llama silencioso círculo. Puede encontrar su sitio aquí, tom Slick:

silentcircle.com

¿El teléfono UnaOs siempre realmente estén disponibles?

Hola Aj.

Más información sobre el Unaphone Zenith y UnaOS se puede encontrar en:

unaos.com

Por lo que sé, no puedo encontrar en cualquier lugar en venta.

Gracias! Sí, Había encontrado el sitio… pero hay maneras de comprar.

Sí, He comprobado en ese fondo y parece que el teléfono UnaOS todavía es un proyecto de crowdfunding. Puede hacer una copia aquí:

indiegogo.com/projects/unaphone-zenith-secure-and-private-smartphone-security#

Cuando el pez vela de su en la prueba? Un sistema operativo Linux basada en Debian…

Dejarse corriendo pez vela desde el primer Jolla, el cual llegará al mercado en 2013.

Lo haría en cualquier tiempo alegar que es más seguro sin embargo, cualquiera de los teléfonos en la lista, simultáneamente tornillos pronto aún más por la seguridad de la nueva Sailfish OS 3

Chico! Esto ciertamente no responde a mi pregunta sobre una lista de íconos en el teléfono celular..