|

PREZZO

|

PUNTEGGIO TOTALE

|

OS

|

VPN

|

CRITTOGRAFIA

|

TRACK BLOCK

|

IMPRONTA DIGITALE

|

|

|||

| 1 |

|

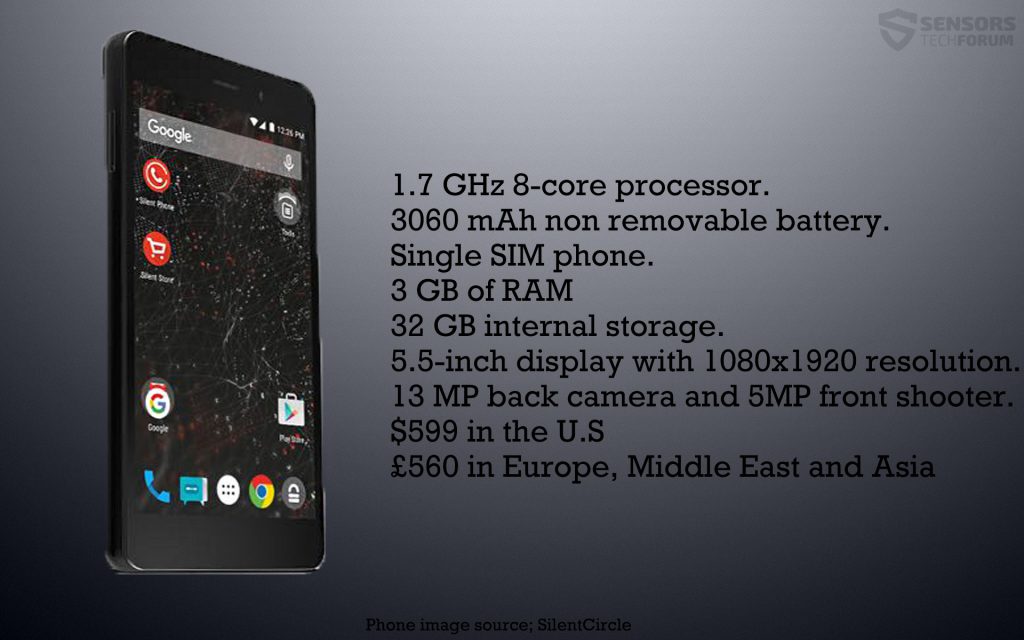

Blackphone 2

Vedi recensione |

$735 |

|

privato |  |

AES-256 |  |

|

|

| 2 |

|

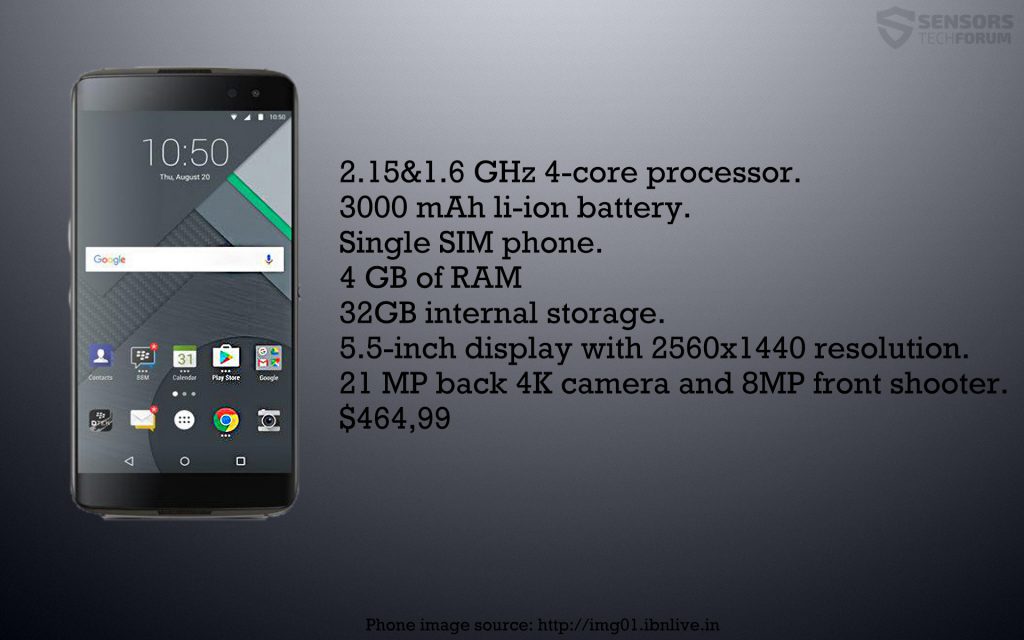

DTEK60

Vedi recensione |

$399 |

|

DTEK OS |  |

AES-256 |  |

|

|

| 3 |

|

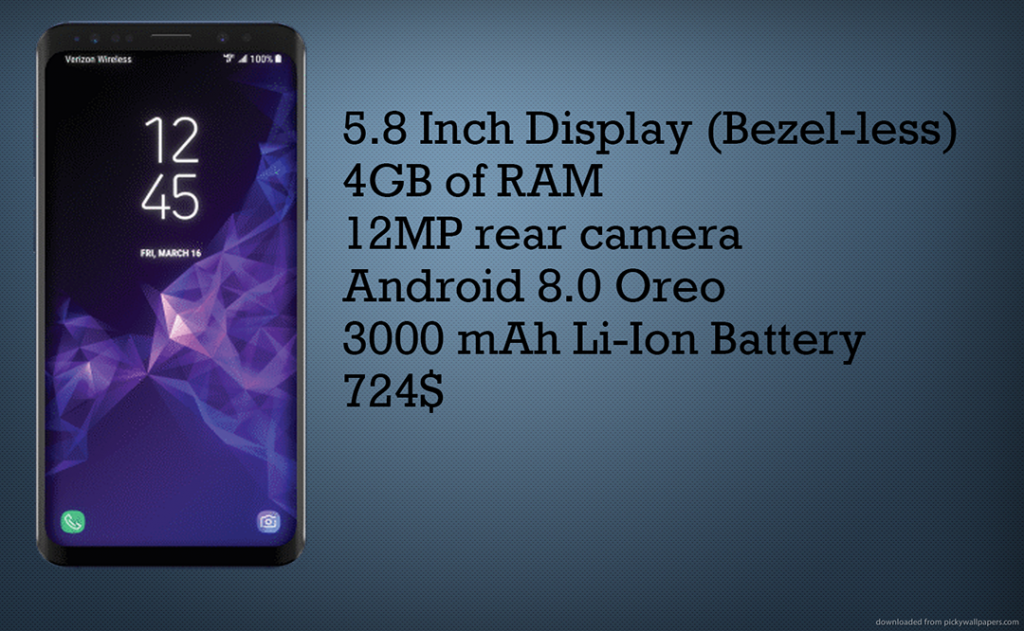

Samsung S9

Vedi recensione |

~ $ 730 |

|

Androide 8.0 |  |

AES-256 |  |

|

|

| 4 |

|

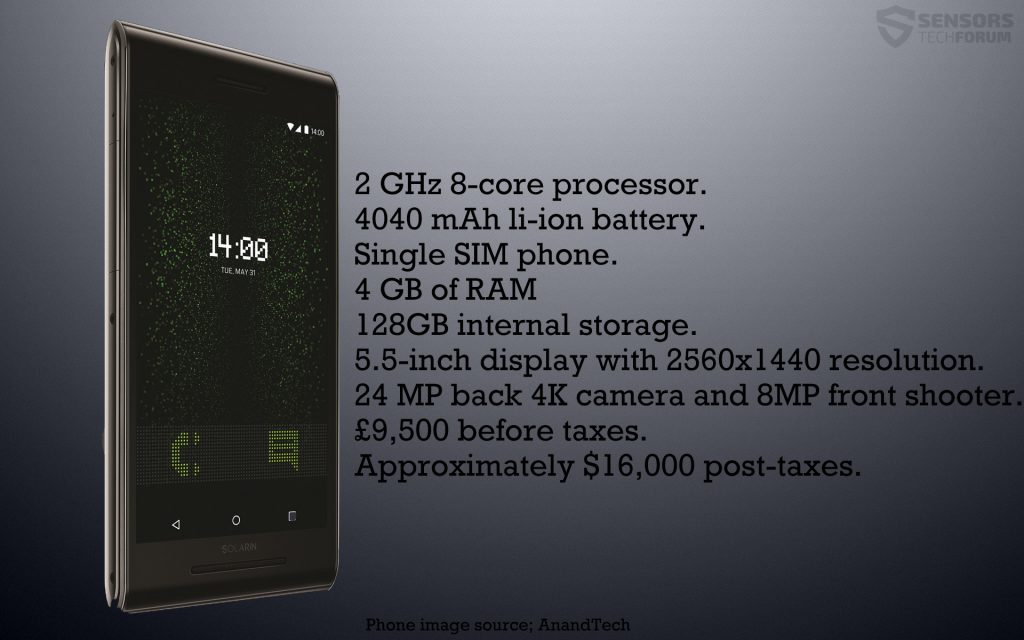

Sirin Solarin

Vedi recensione |

$16000 |

|

Androide 5.1 (Abitudine) |  |

AES-256 |  |

|

|

| 5 |

|

Google Pixel 2

Vedi recensione |

~ $ 900 |

|

Androide 8.0 |  |

AES-256 |  |

|

|

| 6 |

|

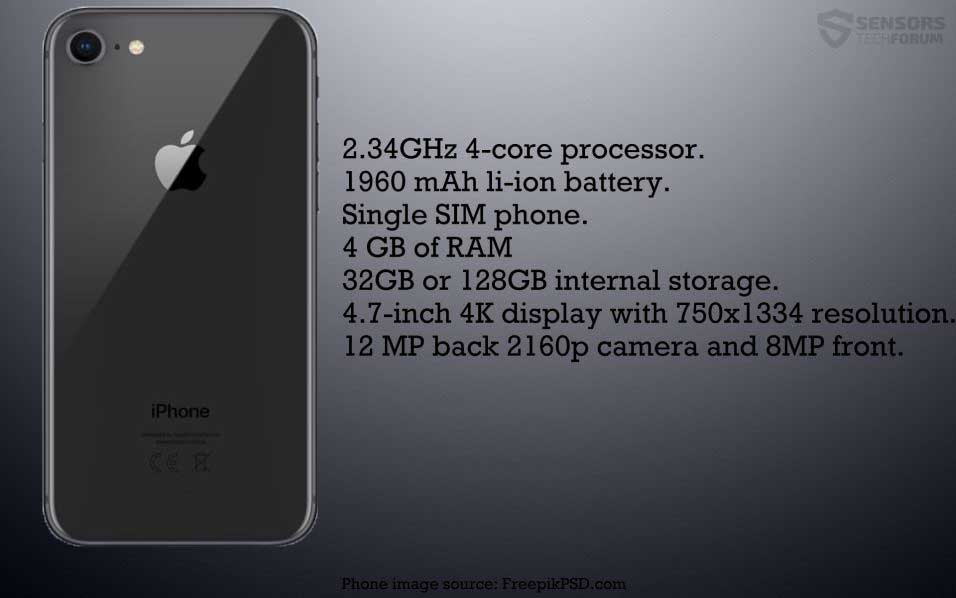

K iPhone

Vedi recensione |

$4500 |

|

iOS |  |

AES-256 |  |

|

|

| 7 |

|

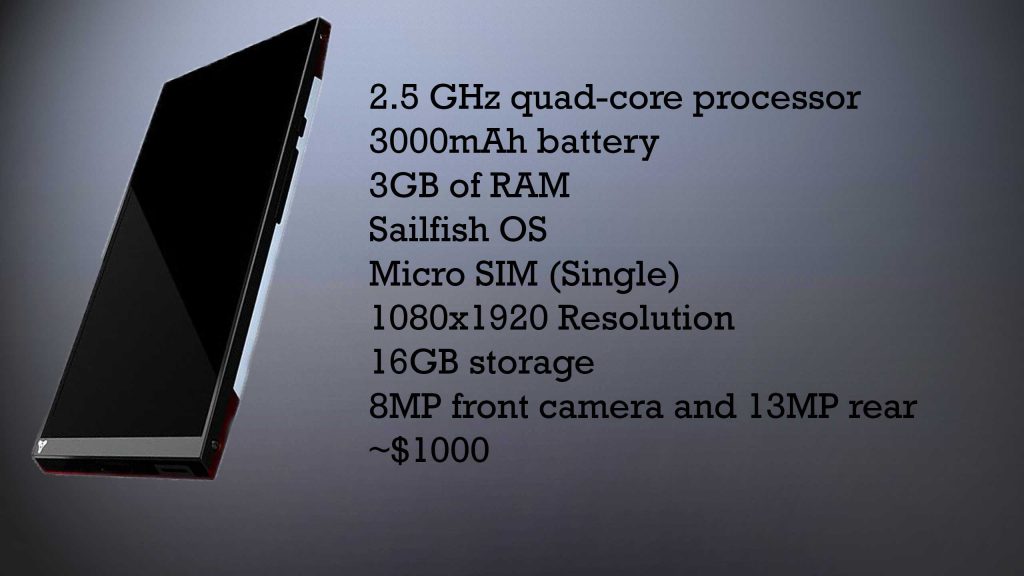

Turing Phone

Vedi recensione |

$1000 |

|

Sailfish OS |  |

AES-256 |  |

|

|

| 8 |

|

Boeing nero

Vedi recensione |

$650 |

|

Androide (abitudine) |  |

AES-256 |  |

|

|

| 9 |

|

UnaPhone Zenith

Vedi recensione |

$539 |

|

UnaOS™ |  |

AES-256 |  |

|

|

| 10 |

|

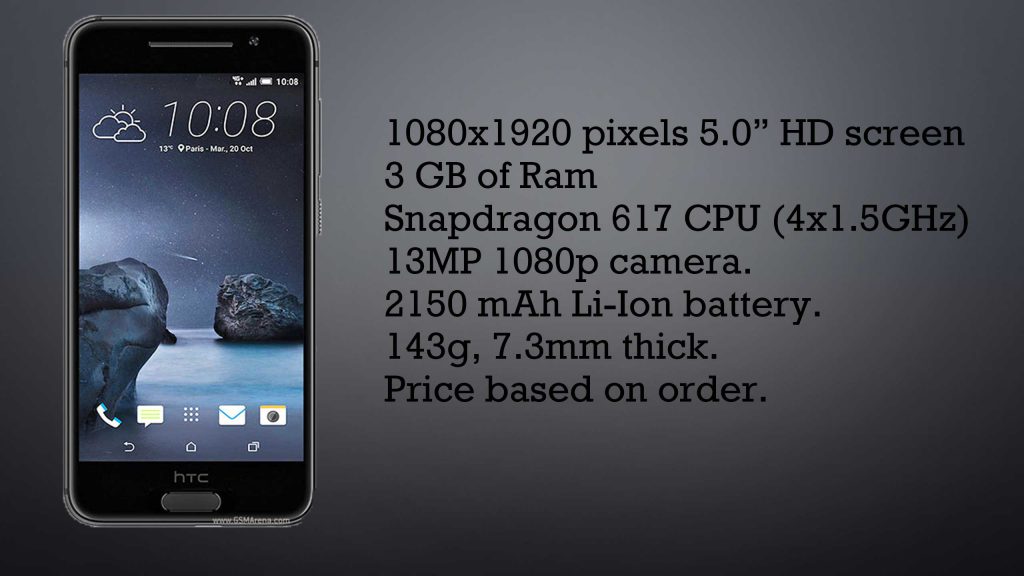

D4 HTC A9

Vedi recensione |

dipende |

|

Androide (Abitudine) |  |

AES-256 |  |

|

|

|

Ricerca di dispositivi più recenti? Controlla il nostro nuovo articolo sul quale sono il più sicuro smartphone in 2019:

Lo smartphone è diventato così importante per la nostra vita quotidiana che non possiamo immaginare la nostra vita senza di essa. Quando si parla di smartphone sicuri e privati, il soggetto dipende sempre. Questo è principalmente a causa dei cambiamenti nel 21 ° secolo per quanto riguarda di Internet la libertà e la privacy. Da quando l'introduzione della Regola 41 è stata approvata dal Congresso degli Stati Uniti, la sicurezza dello smartphone è diventato un argomento molto interessante discutere. E nello stesso tempo, abbiamo il malware che è anche abbastanza il soggetto a pasticciare con, a causa della varietà di malware che è là fuori. Così, quando si comincia a discutere di smartphone, si segnala diverse aree che avrete bisogno di concentrarsi su quando si cerca di utilizzare uno smartphone per motivi di sicurezza:

- Che cosa hai intenzione di utilizzare lo smartphone per?

- Avete intenzione di utilizzare una scheda SIM o stai solo andando a utilizzare lo smartphone per la connessione ad internet?

- Sono i servizi che si prevede di utilizzare intenzione di richiedere informazioni da voi?

- Credi nella sicurezza biometrica e è importante per voi?

- È l'uso dello smartphone andando a concentrarsi sulla privacy o la sicurezza di malware più?

E quando si tratta di tempi che cambiano e volatili che viviamo, comportamento sicuro non è limitata a un solo dispositivo, ma si riduce a quale tipo di sistema di sicurezza sono concentrati sulla costruzione di per se stessi o la vostra impresa. Se si mira a un sistema di sicurezza che si concentra esclusivamente sulla proteggere il computer contro ladri dati e hacker, poi una si dovrebbe concentrare di più su tutta la rete che si esegue da sviluppare in modo sicuro.

Quali tipi di malware e le minacce di privacy esistono?

In questi tempi difficili, ogni segmento della nostra i dati vengono salvati on-line e la maggior parte di tutte le nostre informazioni personali, dati finanziari così come altre informazioni importanti, compreso il pagamento con il nostro smartphone è diventato un bersaglio per i cyber-criminali. Questo ha creato un nuovo tipo di minacce informatiche che sono collegati a questo. I pericoli di malware e la privacy che esistono là fuori variano da virus furto finanziari a spyware che può anche permettere il microfono per ascoltare in. In aggiunta a questo, virus ransomware sono ancora in corso per diffondere con anche i tassi più allarmanti 2018, e HVE cominciato a spostarsi verso i dispositivi Android. il furto finanziario del malware si è evoluta e ora può rubare il vostro portafoglio criptovaluta se è memorizzato sul vostro PC. In aggiunta a questo, ci sono i tipi mai-esistenti di pericoli, come i truffatori e gli attacchi di phishing che sono condotte a milioni ogni giorno e possono rubare rapidamente i vostri dati se non si è attenti.

Come scegliere uno smartphone sicura per la vostra situazione?

Ci sono diversi smartphone che sono fissate in modo diverso. Alcuni smarthones sono più privacy-oriented, mentre ci sono altri dispositivi che si basano più su utilizzando la crittografia e avvio sicuro per proteggere voi contro indiscreti eyesand il malware. Ci sono anche diversi dispositivi che offrono varie caratteristiche per i prezzi che sono offerti su, ma tenere a mente che i buoni prezzi non sempre significa che il dispositivo è sicuro come quelli che sono più costosi. Alla fine tutto porta a voi - l'utente del telefono e le esigenze di sicurezza. Così, cominciamo con il nostro conto alla rovescia dei primi 10 la maggior parte dei telefoni sicuri che si possono acquistare.

Quello che sembra essere il più noto e acquistati telefono business con vari livelli di sicurezza, il Blackphone 2 è un dispositivo, in grado di funzionare moltiplicato sistemi operativi e ha recentemente vinto premi per il suo design orientato alla sicurezza.

vita privata

Quando si parla di privacy del Blackphone 2, il dispositivo ha un sistema operativo specifico, che è si tratta di forza principale in questo settore. Chiamato Silenzioso OS o PrivatOS, viene creato dal nucleo di essere privata da disegno. Il sistema operativo ha una funzione di privacy incorporato in esso del dispositivo che cripta costantemente ogni singolo messaggio di testo e l'applicazione per la comunicazione. La funzione di privacy anche estende portata di mano per la crittografia chiamate attive, rendendo praticamente impossibile per l'informaition durante la telefonata stessa da monitorare. In aggiunta a questo, il sistema operativo permette anche di controllare ogni applicazione separatamente e per fare un decisiona informato s a ciò che si consente questa applicazione per estrarre dal telefono.

Sicurezza

Il sistema operativo del Blackphone 2 è stato creato per essere sicuro per il design. Esso comprende pre-caricamento delle applicazioni, il che significa che esso ha la capacità di eseguire applicazioni in un ambiente controllato, fornendo la possibilità di controllo di ciò che si desidera condividere i dati.

In aggiunta a questo, SilentOS ha anche una funzione, noto come spazi. Permette ambienti virtuali che è possibile creare separatamente e farli lavorare divisi. Per spiegare meglio questo, supponiamo che si desidera memorizzare le informazioni personali su un dispositivo Android, come un telefono separata. Per fare questo si può aggiungere un “Spazio” e utilizzare questo spazio solo per aggiungere l'infomration specifico che si desidera memorizzare, come foto, documenti importanti e altre informazioni che possono rimanere su questa Android virtuale. Se un altro spazio sul Blackphone 2 è compromessa, le informazioni che hai sul spazio separato rimarrà sicuro e protetto e si può utilizzare per estrarre i dati e quindi ripristinare il dispositivo. Questa caratteristica unica del telefono permette anche di personalizzare ogni “Spazio” separatamente dagli altri e rimanere sicuro. È inoltre possibile utilizzare un altro “Space”, che si può rischiare di essere esposti, se si visita i siti web sospetti spesso, senza esporre i dati importanti nel vostro spazio in cui è memorizzato.

In aggiunta a questo, quando si tratta di supporto, le promesse aziendali 72 ore di scadenza per l'applicazione di patch ogni forma di vulnerabilità che possono compromettere securty del dispositivo e sono stati segnalati anche per essere molto esperto di tecnologia, agire rapidamente risolvere i problemi veloci. Concludere, il Blackphone 2018 e altri modelli Blackphone sono tra i telefoni cellulari più sicuri si può proprio, e tutti gli altri telefoni della categoria sono solo alternative Blackphone.

BlackBerry è entrata 2018 con i suoi due telefoni, uno dei quali il DTEK60, specificamente incentrato sulla sicurezza. I telefoni funzionano un costume sistema operativo Android con caratteristiche diverse seucrity, quale valore privacy e sicurezza.

Sicurezza

Quando si tratta di concorso, BlackBerry è una società che è sempre stata focalizzata sulla utente business. Quindi, uno dei vantaggi che la DTEK60 ha in termini di sicurezza degli smartphone è che si tratta di supporto è su un livello adeguato variare ed è aggiornamenti vengono rilasciati al più presto, quando un grosso è stata riportata e la patch viene a tutti i dispositivi.

Inoltre, oltre ad avere un robusto kernet, il dispositivo è anche fortemente focalizzata sulla fermare eventuali modificiations che possono essere effettuati da malware o dagli hacker per è firmware. Anche se si esegue una versione precedente di Android (6), lo smartphone ha la sicurezza di avvio e un processo di sequenza di avvio estremamente sicuro, che utilizza. In aggiunta a questo, lo scopo principale per cui questo smartphone è stato creare per funzionare panoramica e modifica del suo software. Proprio come il DTEK50, che è il modello più vecchio, ma ha anche un software DTEK costruito in che consente di monitorare la sicurezza in modo user-friendly. Inoltre, il software DTEK permette anche di prendere le azioni necessarie se si è rilevato un problema di sicurezza sullo smartphone.

La conclusione è che quando si tratta al grafico funzionalità-prezzo, questo telefono sarebbe elevato su di esso, perché è una scelta molto decente per quello che costa, di conseguenza la sua posizione sulla nostra lista.

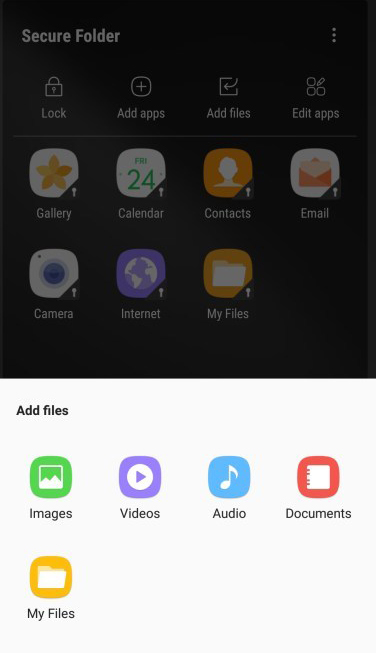

Quando si tratta di Smartphone Security, il Samsung Galaxy è un dispositivo che è una delle nostre prime scelte. Il motivo principale per questo è perché lo smartphone dispone di Android appositamente modificato che è altamente personalizzabile e con diverse modifiche può essere trasformato in una fortezza cellulare.

Sicurezza

Quando discutiamo la sicurezza del Samsung S9, il primo dettaglio che viene in mente è la funzione di scansione dell'iride per il riconoscimento del volto, che Samsung è stata creata per riconoscere. Questo nuovo approccio verso la sicurezza biometrica diminuisce sicuramente la probabilità di dispositivo che viene sbloccato, ma significa anche che questo smartphone può essere sbloccato in una combinazione tripla, utilizzando un PIN, impronta digitale, Reticolo e Iiris. Così il dispositivo è davvero avanzata, quando si tratta di scelte che si presenta con quando si tratta di sicurezza. E l'azienda patch rapidamente qualsiasi falla di sicurezza che possono verificarsi, soprattutto quando si tratta di scanner dell'iride che era ingannato dagli hacker per sbloccare il dispositivo tramite lenti a contatto e una foto. Samsung hanno rapidamente messo a punto nuovo aggiornamento che migliora la funzione iride scansione del dispositivo in modo significativo e rende più difficile per sbloccarlo utilizzando un modello unico di Iris che agisce come una sorta di chiave unica solo per il tuo cellulare.

Inoltre, poiché il pagamento è spesso fatto utilizzando Samsung Pay, l'azienda ha fatto in modo che il dispositivo offre la crittografia di livello militare, più ha molte caratteristiche che fissano i file ei dati del dispositivo. Uno di questi è la possibilità di bloccare le caratteristiche separate del dispositivo di Samsung, come ad esempio l'accesso alle pagine web, Registrazione Per usare le pagine web specifiche, etc. In aggiunta a questo, file privati e le applicazioni possono anche essere memorizzati separatamente nella funzione Secure Folder, al fine di consentire l'accesso solo a voi.

vita privata

Oltre alla sicurezza, Samsung ha anche però sulla privacy, dell'applicazione della Samsung Knox, che offre protezione a livello di chip che reinfoces più livelli diversi di protezione che funziona su hardware che a livello software. Questo garantisce la privacy, utilizzando zone virtualizzazione, noto come TrustZones, in modo da poter scegliere l'ambiente adeguato, sulla base del lavoro che si sta facendo.

Ovviamente, essendo nel mercato degli smartphone, dovete sapere che la concorrenza è insanly grande e ci sono quelli che sono sempre cercando di far luce su un gruppo specifico mirato di clienti - quelli con conti bancari, grande abbastanza per spendere migliaia su uno smartphone altamente sicura. Tale smartphone è il telefono Sirin Solarin che costa oltre $16,000 dollari e se non si è disposti a pagare questo prezzo, si dovrebbe saltare la lettura di questa parte.

Sicurezza

I featues sicurezza del Sirin Solarin sono state focalizzata sulla fornitura di protezione attiva al dispositivo mobile dell'utente. Così, a differenza di altri telefoni con funzioni di protezione di questo dispositivo è attivamente protetto contro diversi attacchi su di essa la host o tramite l'indirizzo physicall e anche sulla rete cui è collegato. Tale protezione attiva è noto come Zimperium e se si dispone di uno smartphone Solarin, fornirà le seguenti funzionalità:

- Rilevamento delle minacce e la gestione immediata di loro da parte degli amministratori della sicurezza.

- Rilevare minacce sconosciute utilizzando l'analisi delle minacce molto complesso.

In aggiunta a questo, il servizio comprende anche contratto con il provider e-mail anonima Protonmail, che assicura di avere un indirizzo di posta elettronica crittografati con autenticazione a due fattori e la password di accesso duale. Questo significa che si immette una password per accedere all'account di posta elettronica e un altro per decifrare la vostra casella di posta elettronica.

Un'altra caratteristica di grande effetto che questo telefono è dotato di una tecnologia nota come Security Shield che è fornito dalla società KoolSpan. Questa tecnologia rende possibile per voi per condurre un VoIP (Voice over IP) telefonate e inviare messaggi che sono codificati in movimento con una crittografia AES-256 e FIPS 140-2 crittografia. Quindi, in pratica queste cifre sono così forti che vengono utilizzati dal governo per bloccare i file top secret e si dispone di questo livello di sicurezza quando si invia un testo semplice. La modalità può essere attivata e disattivata, utilizzando un semplice interruttore, che si trova nella parte posteriore del dispositivo - semplice, ma molto sicuro.

Se si decide di fidarsi di questo telefono o no, quando si tratta di dispositivi Android di punta di serie, si tratta di una buona idea parlare di Google Pixel. Il telefono ha l'attenzione principale della società in quanto sono in costante aggiornamento è la versione più recente di Android e il dispositivo dovrebbe rimanere sostenuta fo un sacco di anni. Tuttavia, essendo un dispositivo di punta significa anche che essi sono suscettibili di essere presi di mira dagli hacker più, e questo è il motivo per cui è richiesto ulteriore precauzione quando si utilizzano questi tipi di dispositivi.

Sicurezza

Google ha messo a punto molte nuove caratteristiche di sicurezza del loro telefono Pixel, soprattutto quando si tratta di è recente Android. L'azienda ha implementato FBE - la cifratura basata su file per i principianti che non rivela il tipo di crittografia utilizzato, ma è probabile che uno dei più forti là fuori, la cifratura RSA è stato utilizzato quale genera una chiave di decodifica unica per ciascun oggetto. Questa strategia funziona con i ogni file che vengono utilizzati dai telefoni Google Pixel. I file codificati con chiavi diverse per sbloccare ciascuno di essi rendono impossibile per truffatori leggerli anche se riescono in qualche modo a rompere la sicurezza e infettare il telefono. La società ha anche combinato di sicurezza con facilità, il che significa che essi hanno inserteded varie feautres del telefono che è possibile accedere molto velocemente, nonostante la forte crittografia, come gli allarmi, telefonate e gli altri.

In aggiunta a questo, altro caratteristiche di sicurezza di questa versione di Android sono sempre disponibili e quelli includono la funzionalità di avvio diretto del telefono cellulare e una maggiore crittografia. Inoltre, sono relativamente nuova funzionalità per il sistema operativo Android è l'opzione di protezione avvio verificato che ferma tutti i telefoni danneggiati l'avvio, in primo luogo. Ciò rende difficile sradicare dispositivi però.

In aggiunta a quelli, il supporto del telefono Pixel è stato fatto anche per essere molto reattivo, perché l'azienda continua a migliorare costantemente le loro tecnologie di fissaggio bug. Prendete un semplice esempio – si utilizza il telefono Pixel e un grande si verifica. Invece di dover contattare il team di supporto a voi stessi di ricevere i dati bug, il dispositivo invia automaticamente le informazioni bug per il supporto e il processo viene gestito in modo discreto e automaticamente, risultando in un servizio di aggiornamento privacy orientato che estrae le informazioni bug attivamente e gli insetti sono fissi, senza nemmeno sapere gli hacker sono esistiti in primo luogo.

vita privata

Quando si tratta di privacy, potete essere certi che Google si è preso cura quando si tratta di questo dispositivo. Google ti dà completo controllo di ogni applicazione che si installa sul telefono e limita le applicazioni dal fare qualsiasi tipo di modifiche sul dispositivo, anche se le applicazioni hanno una sorta di permessi critici che richiedono da voi. Inoltre, l'azienda ha anche focalizzata sulla minimizzazione del ammount dei dati che è dato via dal dispositivo utilizzando diverse applicazioni, solo limitare questo per i dati richiesti crucical. Ci sentiamo convinti che queste caratteristiche sono molto utili, soprattutto quando si tratta di applicazioni malevoli che utilizzano i permessi di ottenere diverse informazioni dal dispositivo.

Inoltre, se si vuole sapere che si sta nascosto di sicuro quando si naviga sul world wide web, il nuovo sistema operativo ha anche un built-in servizio VPN che è appropriato per gli utenti aziendali che sono spesso di mira dagli hacker. Questa è una mossa molto buona contro le principali competitori, mira gli utenti business, come pure - BlackBerry. Bella mossa, Google!

Quando ci rivolgiamo l'elefante nella stanza, Mela, dobbiamo notare che la società è stata oggetto di un sacco di pressione quando ti arriva alla sua sicurezza e la riservatezza dei dispositivi e ha anche ottenuto in tribunale con l'FBI a causa di questo motivo. Ma quando si tratta di l'ultimo iOS, notizie hanno rotto che potrebbe essere più debole di quello che i predecessori.

E non solo questo, ma un sacco di imprenditori privati ed esperti di sicurezza indipendenti hanno anche messo in un grande sforzo per vedere se i dispositivi di Apple possono essere effettivamente violati.

Ma la società non si siede intorno e attendi che questo accade. Reagiscono molto veloce per tutto ciò che viene gettato su di loro e aggiungere rapidamente nuove funzionalità di sicurezza, così come risolvere quelli vecchi in un ritmo molto veloce.

Sicurezza

Quando si tratta di funzionalità scanner di impronte digitali di iPhone, ci sono numerosi extra aggiunti biometrici. Uno di questi è quello di aggiungere la possibilità di riconoscere l'utente tramite la scansione della retina e via Face ID pure, anche se c'era qualche polemica al riguardo. Ma Apple non è l'azienda tipo che aspettare che le cose accadano. Hanno pagato e ha offerto posti di lavoro a molti hacker e cracker per aumentare ulteriormente la sicurezza.

In aggiunta a quelli, le caratteristiche di sicurezza del dispositivo che vengono utilizzati finora sono molto ben rifinito e si può scegliere tra di loro oltre a diversi strumenti di cifratura che forniscono la crittografia completa di vari aspetti del dispositivo, nonché un servizio di messaggistica fatto tramite iMessage.

L'iPhone Modified K

Se siete in dubbio per la scelta del iPhone 8 come il vostro dispositivo sicuro, si può andare per una versione specificamente progettata del l'iPhone per secururity sistema, creato da società, noto in commercio come KryptAll. La società ha riferito modificato l'iPhone e cambiato è il firmware con l'aggiunta di loro applictions VoIP personali. Questo rende possibile per il dispositivo di condurre calli telefono crittografate assolutamente nessuno. Il rovescio della medaglia è che per assolutamente la massima privacy, tutti i dispositivi KryptAll devono partecipare a communtion. La privacy è garantita e anche la legge e KryptAll stessi non può entrare in sintonia con le vostre conversazioni, Quindi è tutto garantito. Tuttavia, si tratta ad un prezzo piuttosto significativa - circa $4,500 dollari per un iPhone K.

Questo dispositivo unico è ancora rimasto per essere uno dei migliori smartphone in grado di fornire la sicurezza come niente che abbiamo mai visto da esso è la concorrenza in questo segmento.

Privacy e sicurezza

Il telefono Turing è nato inizialmente con una versione modificata di Android, tuttavia la società non credere che il dispositivo è stato protetto in base al loro giudizio. Così più tardi, hanno introdotto un nuovo software per il telefono di Turing, detto Sailfish OS, che proviene da una società con sede in Finlandia, chiamato Jolla. Il dispositivo utilizza una scheda micro-SIM e la scheda può essere collegato tramite GPS, Bluetooth, Wi-Fi, 3G e 4G in modo sicuro. Il telefono ha anche sensori che sono disponibili nella maggior parte smarthones là fuori. La missione di Turing Robotic Industries, l'azienda dietro a questo dispositivo è quello di realizzare un dispositivo che si concentra principalmente nella protezione dei dati in essa contenuti da eventuali minacce informatiche che essa può incontrare. Questo è dove Sailfish OS viene a cui hanno acceso più tardi. Il sistema operativo è basato su Unix e utilizza il kernel di Linux, ma è anche in combinazione con una pila nucleo Mer. Lo smartphone “paziente 0”, che ha prima ricevuto il nuovo sistema operativo Sailfish è stato lo smartphone Jolla che è stato prodotto dalla società, che ha creato il sistema operativo se stessi.

Quando abbiamo discuess il software che è incluso nel Sailfish OS, il primo dettaglio importante per delineare è che il sistema operativo è basato su Linux, il che significa che è stato creato per essere più sicuro che conveniente per la progettazione. Tuttavia, l'azienda ha introdotto molteplici vantaggi del dispositivo, come lo standard Mer che è compbined con il codice sorgente di Linux. Questo permette al sistema operativo di essere portato su più diversi dispositivi di terze parti, a differenza di alcuni sistemi operativi che sono progettati solo per lavorare su dispositivi specifici e non può essere eseguito su altri. Questo rende il telefono universale pure e significa anche che è molto adatto per utilizzare tali dispositivi porting abilitati a organizzazioni. La funzione di trasferimento è ottenuto principalmente mediante un'unità virtuale, come VirtualBox uno, con l'aiuto di cui il Sailfish OS SKD può essere implementato. Ma dal momento che il sistema operativo può essere installato su vari dispositivi di terze parti, questo significa anche che molti consumatori sono propensi a concentrarsi su Jolla, invece di dover acquistare un telefono Turing, soprattutto perché Sailfish OS è inoltre progettato per essere facile da abituarsi e imparare:

Image Source: trustedreviews.com

Image Source: trustedreviews.com

Un altro vantaggio significativo del sistema operativo Sailfish è che è anche open-source e disponibile per tutti. In aggiunta a questo, il sistema operativo richiama altresì gesti invece di pulsanti, che è un approccio nuovo e unico per l'utilizzo degli smartphone. Oltre a questo l'interfaccia utente del telefono Turing è closed source, in contrasto con il sistema operativo essendo open source, il che rende il telefono ancora più sicuro. In aggiunta a questo, il sistema operativo è stato creato in un modo che si può distribuire e lavorare con le applicazioni, mentre nello stesso tempo rimanere sicura e rpivate.

L'azienda ha una strategia chiara, come pure - mirano a clienti a lungo termine, e un chiaro indicatore di ciò è che nel 2016, hanno compensato chi ha pre-ordinato uno dei loro telefoni con un dispositivo finale in aggiunta a quella incompiuta, che inizialmente inviati all'ora di pre-ordine da utilizzare mentre quello reale è pronto. Così qualcuno ha ottenuto un dispositivo in più per quella iniziale che hanno originariamente pagato per, che è molto ben congegnato.

In aggiunta a questo, il telefono è diverso da quello del compatition, in primo luogo a causa della sua bellezza delle forme e dettagli nitidi. smartphone sicure in genere un aspetto ordinario, ma non questo. Il deivce è stato effettivamente realizzato con materiali che sono significativamente più robusto di quanto il tuo dispositivo media smartphone in alluminio. B ut il Turing telefono non è solo beauftiful - il dispositivo offre anche un unico tipo di connettore che è in qualche modo simile alla porta un fulmine di Apple, e proprio come Apple, Tutto questo di connessioni passare attraverso il suo porto, comprese le cuffie.

Se si discute di sicurezza smartphoen, Boeing è sempre stato un grande giocatore in questo mercato sin da quando i suoi primi dispositivi è uscito. Il costruttore aereo è andato mentale quando si tratta di livello di segretezza quando stanno sviluppando questi dispositivi. Il telefono ha anche alcune caratteristiche spy-like, come una funzione di autodistruzione se qualcuno tenta di manomettere il telefono - qualcosa che è sicuramente per gli utenti avanzati.

Privacy e sicurezza

Quando discutiamo di sicurezza, Boeing ha scelto di utilizzare un vecchio, ma la versione pesantemente remodified di Androide. E per pesantemente vogliamo dire che l'azienda ha ristrutturato il codice del tutto perché prendendo solo il codice sorgente del sistema operativo e si reibuilding. E loro non condividono molto su di esso sia. La società non ha nemmeno condividere le informazioni su dove sono i bulloni e le viti che tengono insieme il telefono. In aggiunta a questo, se si sta cercando di incidere, il telefono terminerà automaticamente se stessa, l'eliminazione di tutto ciò che contiene, come una sorta di trappola tripwire. Così, questo rende il Boeing il telefono più difficile da hackerare di tutti.

Inoltre, Boeing ha creato anche quei dispositivi in primo luogo per gli Stati Uniti e sono relativamente piccole dimensioni troppo, Non più grande di qualsiasi iPhone 4 o 5 si vedrebbe. Il Boeing nero ha anche una porta PDMI che può essere utilizzata per USB, HDMI e altri tipi di connessioni con display, che è un sacco di pugno per la sua apparenza umile.

In aggiunta a questo, Boeing nero viene creato anche per lavorare con più moduli che possono essere aggiunti ad esso tramite esso è porti. Questi possono garantire per servire uno scopo diverso, pur mantenendo l'aspetto di uno smartphone a basso costo che non sarebbe l'occhio pipistrello di nessuno. Il dispositivo può essere modificato per funzionare con i seguenti moduli che possono essere collegati ad essa physicall:

- canali radio personalizzati.

- tecnologia GPS.

- Un più potente banca della batteria.

- radio satellitari.

- allegati energia solare.

- chiave scanner biometrico.

Così, se giudichiamo da ciò che hanno creato Boeing, tutto diventa chiaro - l'azienda si rivolge ai clienti che hanno un sacco da nascondere. Questa base di clienti è ampia e ci sono un sacco di persone che vorrebbero utilizzare questo dispositivo, come funzionari governmer come parte del loro kit di EDC (Every Day Carry) o uomini d'affari che l'hanno scelta per proteggere le conversazioni private, per quanto riguarda la loro sicurezza o la sicurezza della loro impresa. Se dovessimo riassumere il Boeing Nero in poche semplice parola, sarebbe sicuramente il “Kalashnikov” del mercato degli smartphone. Il telefono è robusto, semplice e veloce e in grado di lavorare con una varietà di accessori per ehnacne le sue capacità, pur rimanendo umili cercando - uno dei migliori smartphone sicuri là fuori, se si vuole rimanere hush hush.

Questo telefono non è solo un telefono cellulare da una società di avvio - la società LG sta dietro la sua produzione. Funziona un Android appositamente modificati, che è 6.0 versione, noto come UnaOS. Il telefono offre funzioni di sicurezza avanzate, ma offre anche l'accessibilità, fornendo una connettività dual-SIM così come i collegamenti di rete avanzate, che lo rende adatto per gli utenti esperti di tecnologia che favoriscono la sicurezza.

Sicurezza e Privacy

Quando si tratta di rete di questo telefono, l'UnaPhone Zenith supporta una varietà di velocità di connessione e le connessioni fino a 150 Mbps. Il dispositivo è anche sicuro quando si tratta di sue funzioni hardware, il che significa che ha funzioni come la sicurezza biometrik e una funzione di sveglia schermo nero più AppLock che sono legato alla punta del dito. Futhermore, il sistema operativo ha anche caratteristiche chiave, incorporato in esso, ad esempio limitando eventuali perdite Daata inclusa mineraria. Questi ammount al meglio la privacy e bloccare gli attacchi più eventuali tentativi di hacking, che si traduce in molto più elevato di sicurezza in generale.

L'aspetto negativo della rigida sicurezza dei UnaOS è che ci sono alcun supporto applicazioni Google, che è completamente comprensibile, considerando i rischi alcuni loschi applicazioni Google portare su un dispositivo Android. In aggiunta a questo, UnaOS™ ha avuto anche le librerie di tradizionali dispositivi Android tolte,, perché sono arrivati alla conclusione che sono usati come area di exploit vulnerabilità fino a 90% degli attacchi Android oggigiorno condotta. Furhtermore, se le nuove vulnerabilità, come Fake ID, Certificare-gate, installatore dirottamento, appaiono Stagefright e Master Key, essi sono patchati rapidamente dalla società e quelli che abbiamo appena citati sono solo l'inizio. Oltre a loro, altri vulnerabiltites meno noti sono anche modificati da esse.

In aggiunta a questo, altre funzioni di sicurezza forti sono state implementate in termini di privacy e. Il telefono può ora limitare automaticamente la connessione a indirizzi IP sospetti durante la navigazione sul Web. Futhermorre, Gli indirizzi IP che sono in qualche modo legati al Dipartimento della Difesa, nonché gli indirizzi di Google, relative al aggregazione delle informazioni, sono vietati per default dal dispositivo, il che significa che spionaggio automatizzato è meno probabile che si verifichi con questo dispositivo.

Inoltre, il sistema operativo personalizzato del UnaPhone Zenith anche è stato configurato per evitare escalation di privilegi condotta da applicazioni di terze parti, così come il malware, se li si installa sul dispositivo. Ma non hanno nemmeno bisogno di preoccuparsi di applicazioni di terze parti di essere installato sul telefono Zenith senza il tuo consenso, perché l'installazione di terze parti di applicazioni è stato disabilitato per impostazione predefinita e non può essere riattivato.

Un'azienda, conosciuto come Cog Sistemi D4 ha scelto un telefono non è altro che l'ordine simmetrico HTC One A9 di attuare il loro software di sicurezza e ruotare il dispositivo in una fortezza. Se si è soddisfatti con l'hardware di HTC e le prestazioni dei loro dispositivi di punta, allora questo è il telefono di scegliere.

Privacy e sicurezza

In termini di come privato e sicuro è, la società ha adottato un approccio proattivo. Risultati Ths in alcune modifiche incrementali al dispositivo mobile come pure. Per cominciare, D4 HTC è cambiato è la crittografia di default con uno più forte che viene realizzato tramite D4 ed è stato accuratamente testato contro l'essere bypassato. In aggiunta a questo, un servizio VPN forte viene anche aggiunto al dispositivo, rendendo impossibile per terze parti per rilevare l'attività si. Inoltre, l'azienda ha anche aggiunto VPN nidificati per la massima efficieny così come scelta. In aggiunta a questo, D4 hanno anche creare una protezione separata del kernel del HTC A9 che può prendere un hacker sulla sua pista di incidere il vostro telefono. Un altro miglioramento importante è anche una caratteristica sicura di avvio che viene aggiunto per prevenire gli attacchi che sfruttano avvio. probabilmente, ma non in un campo lungo, HTC potrebbe aver reso il telefono più sicuri al mondo.

Ma D4 non si ferma qui. Il dispositivo ha inoltre implementato la sicurezza delle comunicazioni che gli permettono di soddisfare le esigenze dei clienti con requisiti più elevati, nonché. per l'usabilità, il dispositivo è rimasto ancora facile da usare il che significa che le nuove funzionalità vengono aggiunte anche di automatizzare la sicurezza. Ha anche Isolato archivio chiavi implementato e se fate un ordine hai anche la possibilità di aggiungere e rimuovere le funzioni di sicurezza in base al budget e le esigenze.

Per quanto riguarda la linea di fondo quando si tratta di questi smartphone, si dovrebbe sapere che ci sono diversi smartphone là fuori che offrono varie funzioni di sicurezza. ma se sei un utente standard che non richiede un sacco di sicurezza e vogliono solo le patch più recenti da malware, si può sentire liberi di andare avanti con uno qualsiasi dei dispositivi di punta di Google o Apple, dal momento che sono aggiornati su base più regolare. Tuttavia, se la vostra attività ruota intorno a sicurezza e privacy, si dovrebbe pensare a opzioni più sofisticate, come quelli che abbiamo suggerito in questo articolo. Se si desidera una soluzione più economica, si può sicuramente andare avanti e acquistare un Galaxy, iPhone o un HTC e li hanno modificati dalle società di sicurezza che abbiamo suggerito in questo articolo- tutti forniscono livelli di alto livello di sicurezza e privacy. E, naturalmente, se il denaro non è un problema per voi, si dovrebbe concentrare sulle scelte più costose in questo elenco, dal momento che sono garantiti per garantire voi e hanno un ottimo sistema che è stato costruito per durare.

Legal Disclaimer: Occorre considerare che le opinioni espresse in questo sito sono esclusivamente nostre e che non siano distorte nei confronti di qualsiasi società di software specifici o qualsiasi altra organizzazione. I pareri si basano anche sulla nostra ricerca, che comprende i dati di prima mano, nonché informazioni di seconda mano e si è svolto circa 30 giorni prima di questo articolo è stato pubblicato.

Ventsislav Krastev

Da allora Ventsislav è un esperto di sicurezza informatica di SensorsTechForum 2015. Ha fatto ricerche, copertura, aiutare le vittime con le ultime infezioni da malware oltre a testare e rivedere il software e gli ultimi sviluppi tecnologici. Avendo Marketing laureato pure, Ventsislav ha anche la passione per l'apprendimento di nuovi turni e innovazioni nella sicurezza informatica che diventano un punto di svolta. Dopo aver studiato la gestione della catena del valore, Amministrazione di rete e amministrazione di computer delle applicazioni di sistema, ha trovato la sua vera vocazione nel settore della cibersicurezza ed è un convinto sostenitore dell'educazione di ogni utente verso la sicurezza online.

- Quali sono le migliori Budget smartphone in 2019 PREZZO TOTALE PUNTEGGIO OS CPU RAM BATTERIA DI IMPRONTE DIGITALI 1 Oukitel...

- Quali sono i migliori di gioco smartphone in 2018 PREZZO PREZZO / valore di rating OS HDR CPU RAM LED & CONSERVAZIONE...

- Facebook Virus – Come rimuovere E ' (per PC e Smartphone) Questo articolo ti aiuterà a rimuovere tutti i tipi di Facebook...

- Il Web Hosting più sicuro in 2018 (Velocità, Sicurezza, Supporto, uptime) *A seguito della recente violazione dei dati della società DomainFactory, che è...

- Il Miglior Smartphone per ottobre 2014 La revisione per il miglior smartphone per ottobre 2014 volere...

- La maggior parte di VPN sicura per la Turchia VALUTAZIONE ENCRYPTION DNS Leak Protection SERVER REGISTRAZIONE 1 Hotspot ShieldVedi...

- L'elenco degli smartwatch più sicuri Questo è un Top completo 10 elenco che riassume il...

- Rimuovere Malware Android Torcia Questo articolo ti aiuterà a rimuovere il malware Android Flashlight...

È Blackphone ancora in attività?

Amazon – li vende – un commento cliente afferma che non è più in attività. Impossibile verificare su Google.

La compagnia si chiama Silenzioso Circle. Potete trovare il loro sito qui, Tom Slick:

silentcircle.com

Ha il telefono UnaOs mai effettivamente diventano disponibili?

Ciao Aj.

Maggiori informazioni sulla Unaphone Zenith e UnaOS può essere trovato in:

unaos.com

Per quanto ne so, non riesco a trovare da nessuna parte in vendita.

Grazie! si, Avevo trovato il sito… ma nessun modo per l'acquisto.

si, Ho controllato su quel fondo e sembra che il telefono UnaOS è ancora un progetto di crowdfunding. È possibile eseguire qui:

indiegogo.com/projects/unaphone-zenith-secure-and-private-smartphone-security#

Dove il suo di Sailfish in prova? Un sistema operativo costruito su Debian Linux…

Lasciati esecuzione Sailfish sin dal primo Jolla, che ha colpito il mercato in 2013.

Lo farei in qualsiasi pretesa momento che è più sicuro ma qualsiasi telefono nella lista, contemporaneamente viti presto ancora di più per la sicurezza del nuovo sistema operativo Sailfish 3

Ragazzo! Questo certamente non risponde alla mia domanda per un elenco di icone sul cellulare ph..