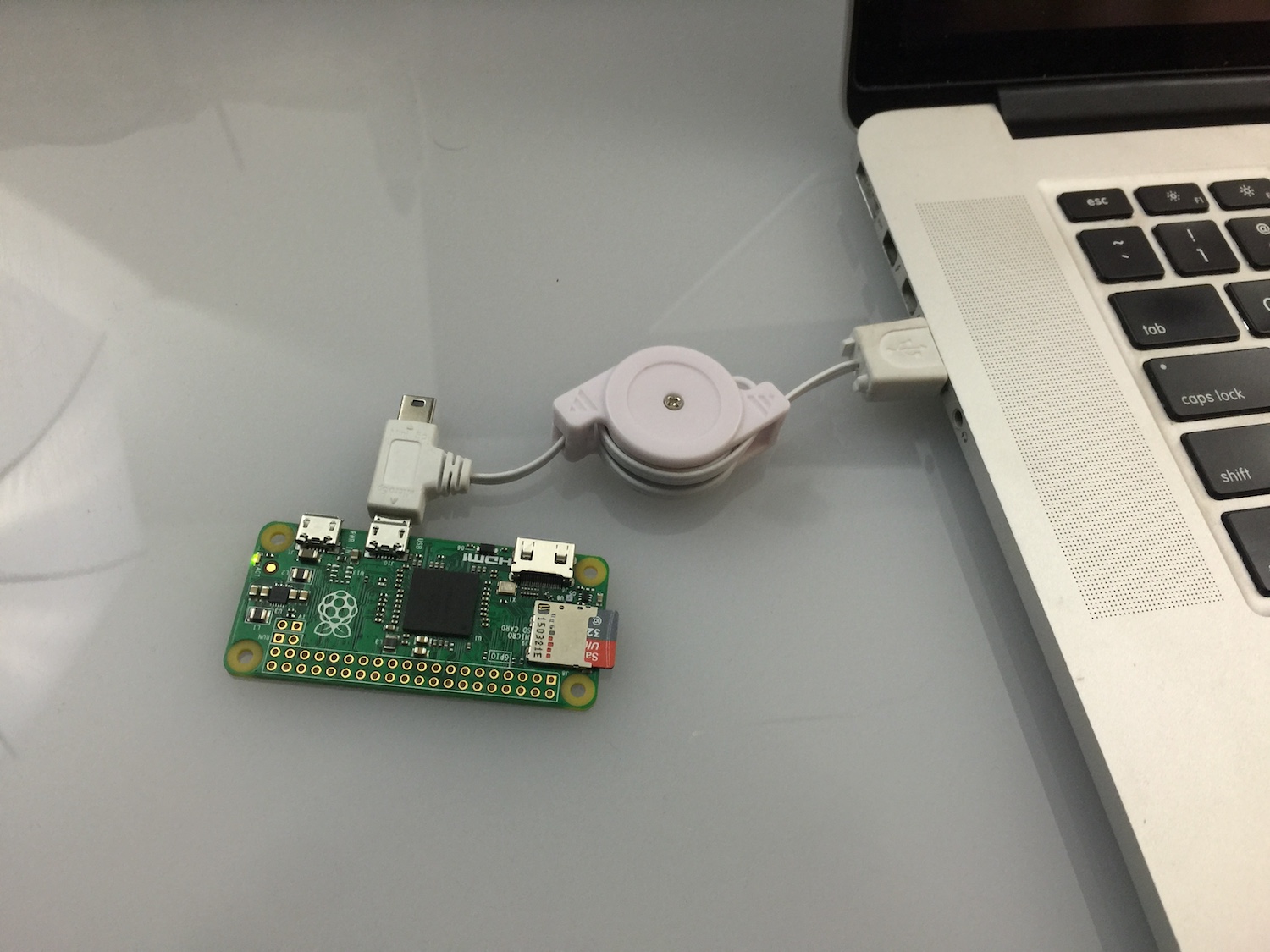

L'outil exploiter arsenal vient de se agrandir. Rencontrez PoisonTap, un outil créé par l'infâme Samy Kamkar. PoisonTap est conçu pour exécuter le logiciel librement disponible sur un $5 Dispositif Framboise Pi Zéro. Mais comment ça fonctionne?

Le petit outil ne doit être branché sur le port USB d'un ordinateur. Ensuite, il va intercepter tout le trafic Web crypté, cookies d'authentification inclus. Ces cookies sont nécessaires pour accéder à des comptes privés. Une fois cela fait, PoisonTap envoie les données vers le serveur d'un attaquant. Plus, l'outil installe également une porte dérobée pour permettre le contrôle à distance via navigateur et locale du réseau du PC propriétaire.

Pourquoi Samy Kamkar at-il créé PoisonTap en premier lieu?

Dans une conversation avec ArsTechnica il a donné l'explication suivante:

La principale motivation est de démontrer que, même sur un ordinateur protégé par mot de passe en cours d'exécution hors d'une connexion Wi-Fi WPA2, votre système et réseau peuvent encore être attaqués rapidement et facilement. Existants site non-HTTPS des informations d'identification peuvent être volés, et, en fait, les cookies provenant de sites HTTPS qui ne sont pas installés correctement le «sécuriser’ drapeau sur le cookie peut également être siphonné.

en relation: M.. Robot Saison 2 Hacks et Exploits: Maître / Esclave et Rubber Ducky

Ceci est un résumé de ce que PoisonTap est capable de:

- Imitant un périphérique Ethernet sur USB;

- Détournement tout le trafic Web à partir de l'ordinateur;

- Siphonnage et le stockage des cookies HTTP et sessions du navigateur pour le haut Alexa 1,000,000 des sites;

- Exposer le routeur interne à l'attaquant et de le rendre accessible à distance via WebSocker sortant et reconsolidation DNS;

- Installation d'une porte dérobée persistante sur le Web dans le cache HTTP;

- Permettre à un attaquant de forcer à distance l'utilisateur d'effectuer des requêtes HTTP et proxy dos réponses via les cookies de l'utilisateur sur un domaine backdoors;

- L'outil ne nécessite pas l'ordinateur ciblé pour être déverrouillé. Et l'accès backdoor reste même après l'outil est retiré!

- Détournement tout le trafic Web à partir de l'ordinateur;

Outre les ordinateurs, maison et le bureau routeurs sont également à risque.

Les attaquants peuvent utiliser PoisonTap pour obtenir un accès à distance à un navigateur. Ils peuvent également prendre le contrôle d'administration sur le routeur connecté. Cependant, les attaquants doivent encore vaincre les protections de mot de passe sauvegarde du routeur ciblé. En raison du nombre élevé de défauts d'authentification non patchés, ce ne sera pas un grand obstacle.

en relation: Microsoft bord Application Guard protège contre l'outil Mimikatz

Compte tenu de la man-in-the-middle la position privilégiée de l'outil a, il peut également installer des backdoors qui permettent d'accéder au navigateur et le routeur. Pour accéder au navigateur, PoisonTap gouttes d'un mélange de HTML et JavaScript dans le cache du navigateur qui crée une WebSocker persistante. En ce qui concerne le routeur, l'outil applique une attaque reconsolidation DNS.

En savoir plus à ce sujet ici.