Andrei Costin (Eurecom), Particules APOSTOLIS (Ruhr-Universität Bochum), Aurélien Francillon (Eurecom) a effectué une THT de recherche dévoile la vulnérabilité de nombreux COTS.

Andrei Costin (Eurecom), Particules APOSTOLIS (Ruhr-Universität Bochum), Aurélien Francillon (Eurecom) a effectué une THT de recherche dévoile la vulnérabilité de nombreux COTS.

Un certain nombre répandue des futurs hacks qui nous attendent implique l'Internet des objets.

L'une des études, réalisée par un groupe de chercheurs européens axés sur IdO, a vérifié que les interfaces web pour l'administration des utilisateurs de commerce, dispositifs embarqués produits de masse tels que les routeurs, téléphones VoIP, et des caméras IP / CCTV, sont très vulnérables aux attaques.

Les experts ont testé les images de micrologiciels intégrés et des interfaces web pour les vulnérabilités existantes.

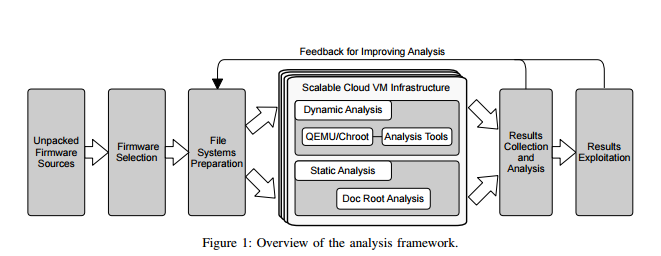

Dans leur article, titré « Analyse automatisée dynamique du micrologiciel à l'échelle: Une étude de cas sur les interfaces Web intégrées, les trois chercheurs – Andrei Costin, Apostolis Zarras et Aurelien Francillon - présentent le premier cadre entièrement automatisé par l'analyse du firmware dynamique pour obtenir la divulgation automatique des bogues dans les images du micrologiciel intégré. Les scientifiques ont également cadre appliqué à la recherche de la sécurité des interfaces Web intégrées présentes dans les dispositifs commerciaux Off-The-Shelf (COTS) comme les routeurs, modems DSL / câble, téléphones VoIP, caméras IP / CCTV.

Cadre unique Pas Fiable sur fournisseur, Appareil ou architecture

Une nouvelle méthodologie a été mis en place par l'équipe d'experts qui ne dépend pas du fournisseur, dispositif ou de l'architecture. Leur cadre est constitué d'émulation complète du système pour accomplir l'exécution d'images firmware dans un environnement logiciel uniquement (sans avoir à impliquer des dispositifs physiques embarqués).

Les chercheurs ne voulaient pas utiliser des dispositifs physiques appartenant aux utilisateurs, car cette pratique serait considérée comme contraire à l'éthique et même illégale. Les chercheurs ont également analysé les interfaces web au sein du firmware via des outils statiques et dynamiques. Ce qui est crucial au sujet de leur étude et sa méthodologie est il est tout à fait unique dans sa nature.

quelques statistiques

Au cours de l'étude de cas, 1925 images firmware de 54 les vendeurs ont été testés et 9271 vulnérabilités ont été divulguées dans 185 d'eux. Environ 8 pour cent des images du firmware embarqué contenait du code PHP dans leur côté serveur, et a au moins une faille. Les images du firmware ont représenté un total de 9046 les problèmes liés à la sécurité tels que:

- Cross-site scripting;

- Manipulation des fichiers;

- Commande d'injection défauts.

Dynamic Test de sécurité Fait sur 246 Interfaces Web

Voici les résultats:

- 21 paquets de firmware ont été revendiqués vulnérables pour commander l'injection.

- 32 ont été jugées par des failles XSS.

- 37 étaient vulnérables à CSRF (traverser- le site request forgery) attaques.

Malheureusement, comme l'a souligné l'équipe de recherche, un nombre répandu des fabricants ne sont pas intéressés à investir du temps et des moyens pour améliorer la sécurité de leurs appareils. Cependant, à un moment donné, les fournisseurs doivent se concentrer sur toutes les questions liées à la sécurité dans leurs produits. Avec la popularité croissante de l'Internet des objets, codeurs malveillants cibleront certainement les systèmes vulnérables et dispositifs.

Les bonnes nouvelles sont les chercheurs ne prévoient pas renoncer à leurs activités vulnérabilité dévoilement:

« Nous prévoyons de continuer à recueillir de nouvelles données et d'étendre notre analyse à toutes les images du firmware, nous pouvons accéder à l'avenir. De plus, nous voulons étendre notre système avec des techniques d'analyse dynamique plus sophistiquées qui permettent une étude plus approfondie des vulnérabilités dans chaque image du firmware.