Un nouveau rapport par la société de sécurité web suisse ImmuniWeb met l'accent sur l'état de la sécurité des années du monde 100 plus grands aéroports.

Les résultats de l'analyse révèlent que 97 de 100 aéroports manquent de protection efficaces dans leurs systèmes pour défendre leurs sites Web, application mobile, et les nuages publics.

Seuls trois aéroports, Aéroport d'Amsterdam-Schiphol, Helsinki-Vantaa et à l'aéroport de Dublin, passé avec succès les tests de chercheurs parfaitement sans problème détecté. Ces trois aéroports, les chercheurs dit, peut servir «un exemple louable non seulement pour l'industrie aéronautique, mais à toutes les autres industries."

Comment a été le test de ImmuniWeb sur la sécurité aéroportuaire effectuée?

Les chercheurs ont appliqué la même « méthode améliorée » ils ont utilisé dans une recherche antérieure sur la sécurité des applications des institutions bancaires haut. La méthodologie emprunte aussi les approches adoptées de l'intelligence open-source (OSINT), comme:

– Découverte et tests de sécurité non intrusif des stockages de cloud public, tel que AWS S3;

– Surveillance de l'exposition Web noir, tels que les marchés et les forums;

– La surveillance des référentiels de code public, comme GitHub.

Il est à noter que ImmuniWeb a décidé d'enquêter sur la cybersécurité de l'aéroport après que la question a été reconnu au cours de la 2020 Forum économique mondial. Dans un rapport distinct sur l'industrie de l'aviation, le Forum économique mondial a exhorté les aéroports pour répondre aux nouveaux enjeux en matière de cybersécurité.

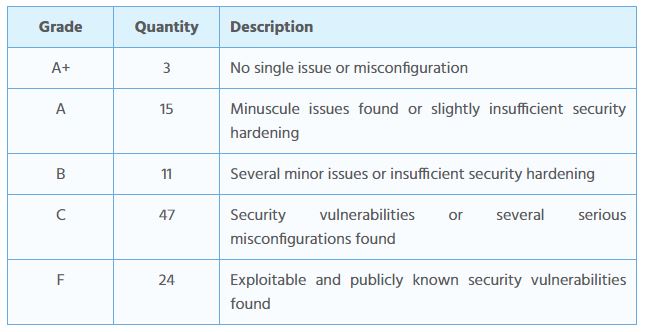

En ce qui concerne la sécurité des applications Web, seulement trois des 100 aéroports ont reçu un grade A +.

"Autant que 24 des principaux sites avait une note d'échec « F », ce qui signifie qu'ils avaient un logiciel obsolète avec des failles de sécurité connues et exploitables dans CMS (e.g. WordPress) et / ou composant de bande (e.g. jQuery). Certains des sites Web avaient même plusieurs composants vulnérables", le rapport note.

Plus de détails sont disponibles dans le tableau ci-dessous:

Vue d'ensemble des découvertes:

Sécurité du site principal:

97% des sites Web contiennent des logiciels web obsolète

24% des sites contiennent des vulnérabilités connues et exploitables

76% et 73% des sites ne sont pas conformes à la norme PCI DSS et GDPR respectivement

24% des sites ont pas le chiffrement SSL ou utilisez SSLv3 obsolète

55% des sites sont protégés par un WAFSécurité Application mobile:

100% des applications mobiles contiennent au moins 5 cadres logiciels externes

100% des applications mobiles contiennent au moins 2 vulnérabilités

15 les questions de sécurité ou de confidentialité sont détectés par application en moyenne

33.7% des applications mobiles trafic sortant n'a pas le chiffrementExposition sombre Web, Code Référentiels et Cloud:

66% des aéroports sont exposés sur le Web noir

72 de 325 les expositions sont d'un risque critique ou élevé indiquant une violation grave

87% des aéroports ont des fuites de données sur les dépôts de code public

503 de 3184 les fuites sont d'un risque critique ou élevé permettant potentiellement une violation

3% des aéroports ont cloud public non protégés avec des données sensibles

Aéroports contre les cyberattaques

En Septembre 2019, l'aéroport de Bristol au Royaume-Uni a été victime d'une attaque ransomware. Par conséquent, de l'aéroport en interne les écrans de télévision nécessaires pour afficher l'arrivée et informations sur les vols de départ ont été touchés et littéralement noircis.

Il est très difficile pour un aéroport de fonctionner correctement sans afficher d'arrivée et de départ horaires. Pour gérer les résultats de l'infection ransomware, les employés de l'aéroport ont dû faire preuve de créativité. Ils utilisaient des affiches en papier et tableaux blancs pour annoncer toutes les informations de vol, pour près de trois jours.