Rappelez-vous le cheval de Troie Astaroth? Considéré comme l'un des logiciels malveillants les plus furtifs, Astaroth continue d'évoluer dans ses dernières attaques.

Selon un nouveau rapport publié par Cisco Talos, le malware a obtenu deux mises à jour majeures.

Ce sont de mauvaises nouvelles, comme Astaroth cheval de Troie est déjà capable d'anti-analyse et d'anti-sandbox pour empêcher la détection et l'analyse par les chercheurs en cybersécurité.

Astaroth est connu pour cibler les utilisateurs brésiliens, et apparemment, il continue de le faire dans les dernières attaques détectées. Le cheval de Troie utilise le La pandémie de COVID-19 comme leurre. Les nouveaux ajouts à son code malveillant incluent:

- Labyrinthe complexe d'obscurcissement et techniques anti-analyse / évasion mises en œuvre par Astaroth inhibent à la fois la détection et l'analyse de la famille des malwares.

- Utilisation créative des descriptions des chaînes YouTube pour les communications de commande et de contrôle codées et cryptées (C2) mis en œuvre par Astaroth.

Comment se déroulent les nouvelles attaques Astaroth?

La distribution du cheval de Troie est basée sur l'envoi d'e-mails malveillants (phishing). Les dernières campagnes utilisent le coronavirus (Covid-19) pandémie comme astuce pour inciter les utilisateurs à ouvrir l'e-mail. Étant donné que le malware cible les utilisateurs brésiliens, les e-mails sont écrits en portugais.

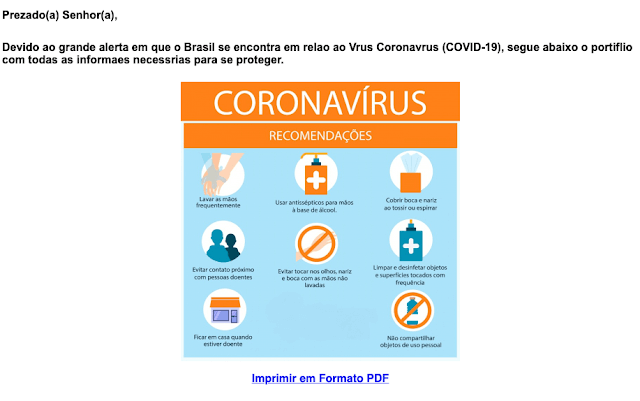

Voici un exemple d'un tel e-mail:

Que dit l'e-mail? L'annonce concerne la distribution des respirateurs nécessaires pour traiter les patients atteints de coronavirus. L'e-mail comprend également une série de recommandations sous la forme d'un fichier PDF lié. Bien sûr, ces liens ne sont là que pour rediriger les victimes potentielles vers des serveurs contrôlés par des pirates.

Une fois que l'utilisateur clique sur le lien malveillant inclus dans l'e-mail, ils seront redirigés vers un serveur contrôlé par les acteurs de la menace. La charge utile initiale de l'opération est un fichier ZIP avec un lien LNK de l'infrastructure Google, dévoile l'analyse de Cisco Talos.

Les autres détails de la dernière campagne Astaroth incluent:

- Plusieurs niveaux d'obfuscation mis en œuvre avant LoLBins (ExtExport / Bitsadmin) utilisé pour aggraver l'infection.

- Contrôles anti-analyse / évasion approfondis effectués avant la livraison de la charge utile Astaroth.

- Domaines C2 encodés et cryptés extraits des descriptions des chaînes YouTube.

Astaroth utilise les descriptions des chaînes YouTube

Comme indiqué plus haut, l'un des ajouts les plus intéressants à la dernière campagne Astaroth est l'utilisation des descriptions des chaînes YouTube. Cette astuce fait partie de "un mécanisme C2 redondant avec une infrastructure C2 primaire et secondaire":

La principale façon dont le logiciel malveillant communique avec les serveurs C2 consiste à récupérer les domaines C2 à l'aide des descriptions des chaînes Youtube. Les attaquants ont créé une série de chaînes YouTube et exploitent les descriptions des chaînes pour établir et communiquer une liste des domaines C2 avec lesquels les nœuds du botnet devraient communiquer pour obtenir des instructions et des mises à jour supplémentaires..

En conclusion…

Intentionnellement, Astaroth est «douloureux à analyser,»Cisco Talos dit. Le malware devient plus sophistiqué, l'ajout de services tels que YouTube pour masquer son infrastructure de commande et de contrôle.