.Try2Cry Virus File (Try2Cry Ransomware) - Retirer Il

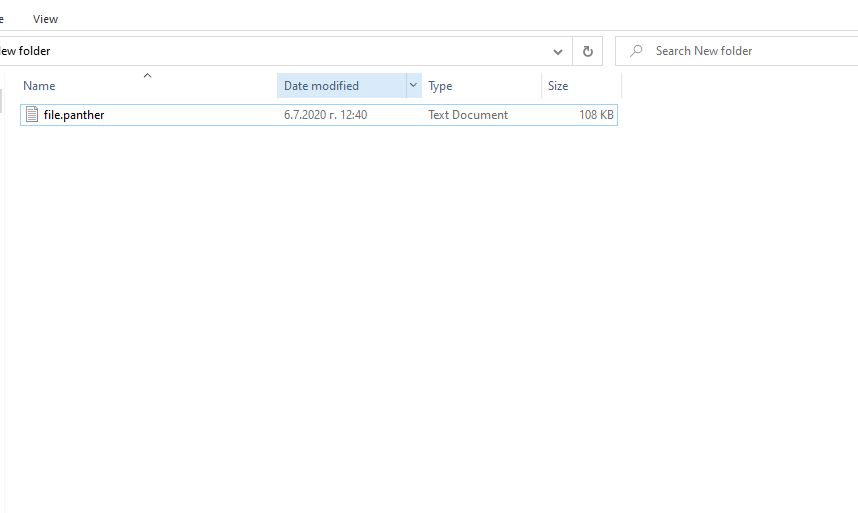

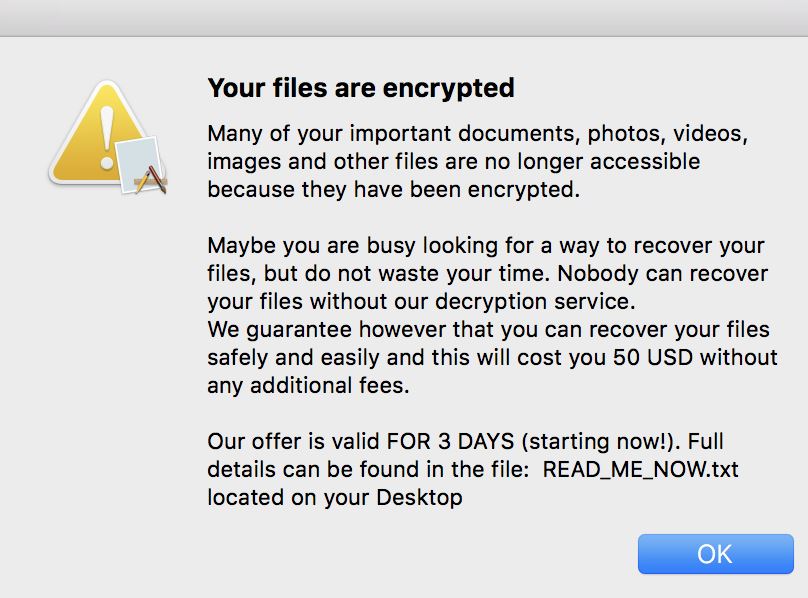

.L'extension de fichier Try2Cry est placée sur tous vos fichiers? .Try2Cry Virus File est également connu sous le nom de rançongiciel Try2Cry qui verrouille les fichiers sur un ordinateur et peut exiger de l'argent à un moment donné pour les déverrouiller. Try2Cry Ransomware…