Supprimer les infections Ransomware équitables

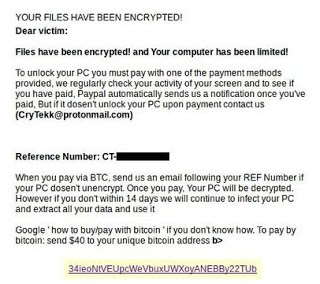

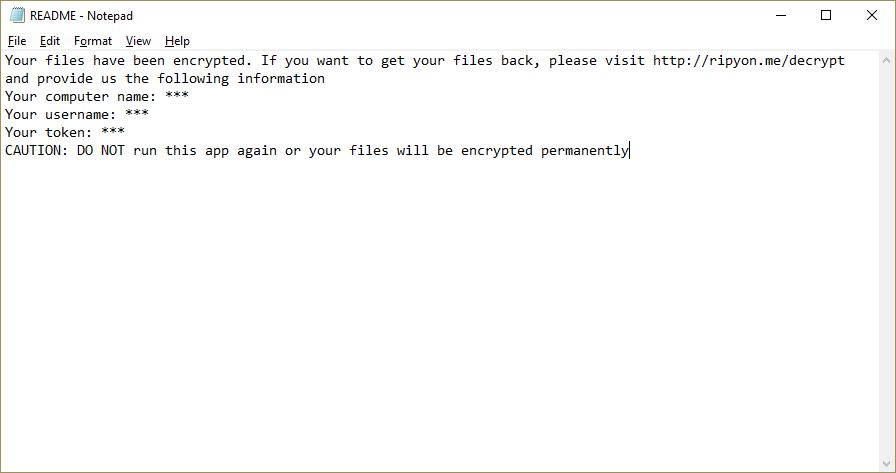

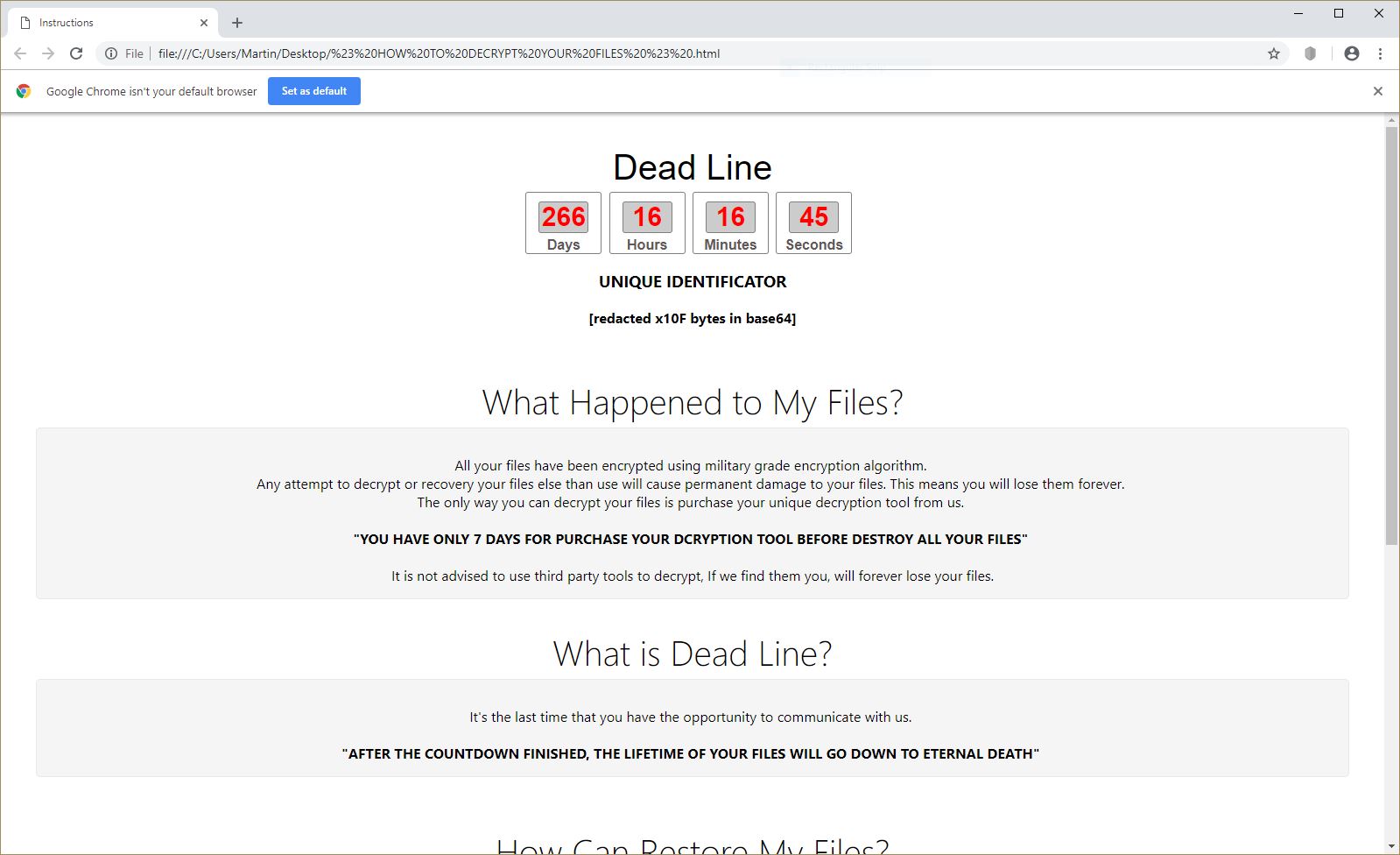

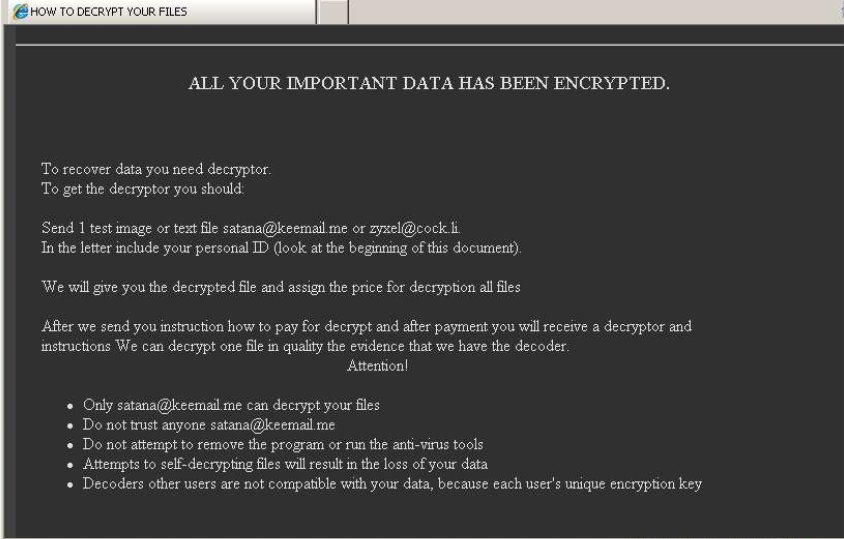

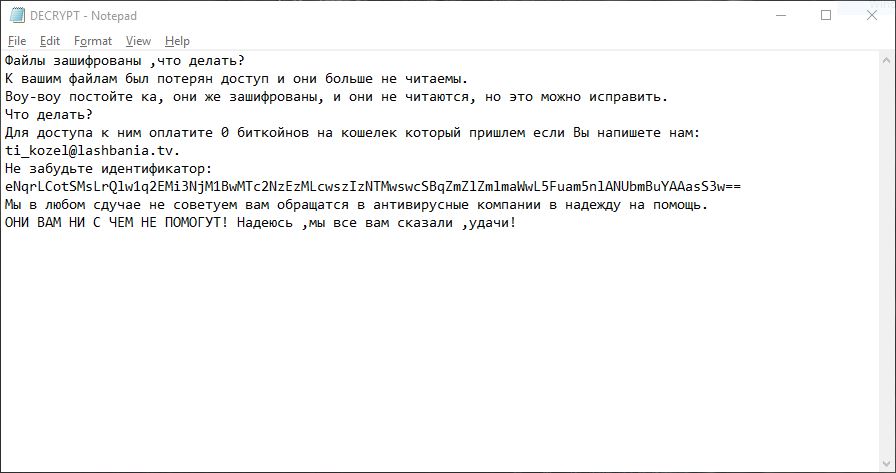

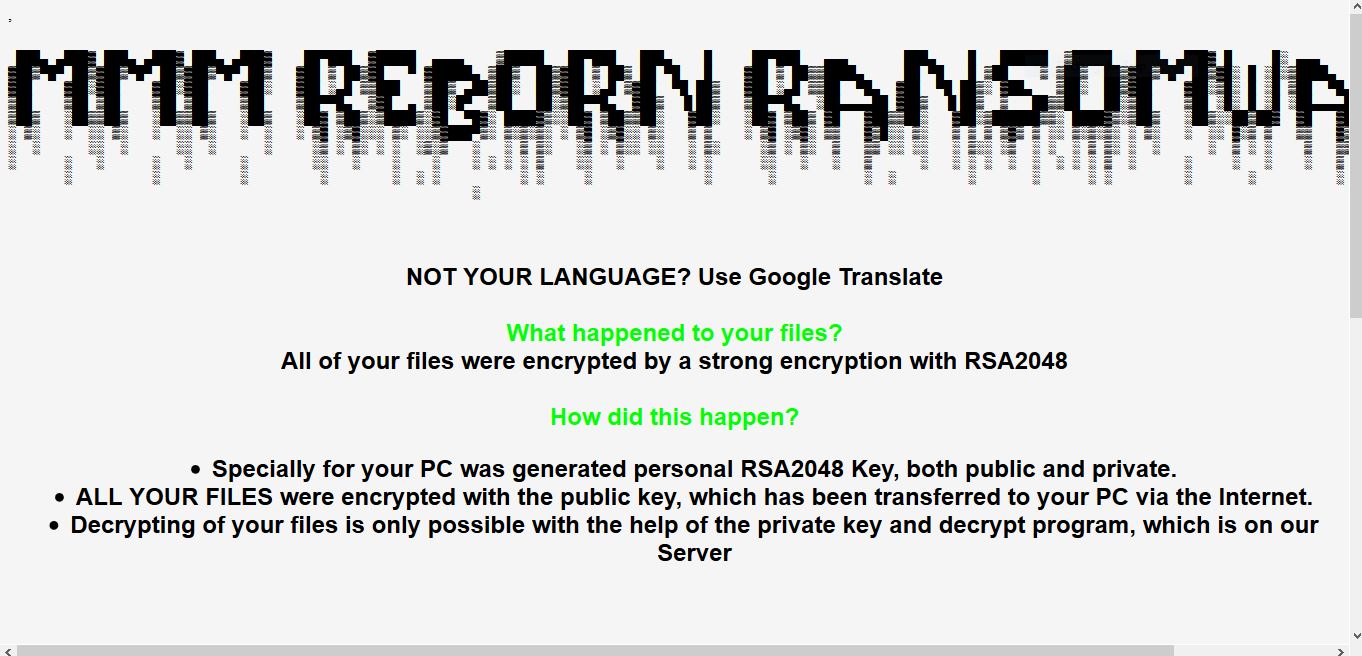

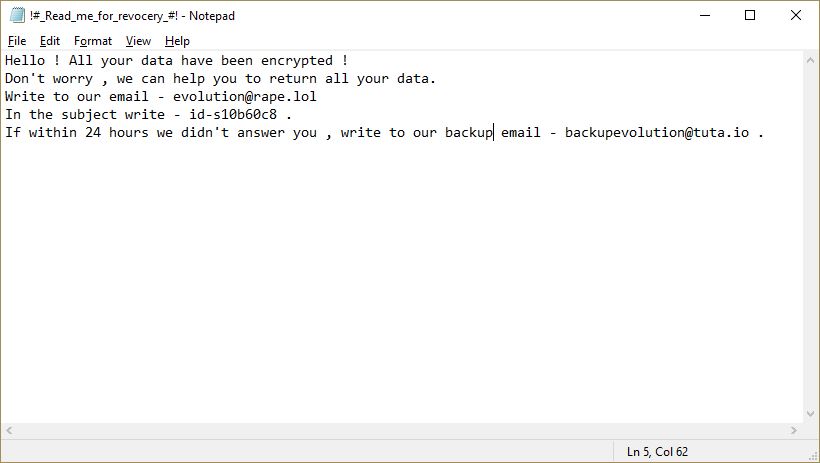

Cet article vous aidera à supprimer Juwon Ransomware. Suivez les instructions de suppression ransomware prévues à la fin de l'article. Juwon Ransomware est celui qui crypte vos données avec et demande de l'argent en rançon pour l'obtenir restauré.…