Un nouveau botnet mener des attaques à grande échelle a été découverte par des chercheurs de sécurité. Le botnet est surnommé DDG et est proclamé toujours le deuxième plus grand botnet minière. Ses cibles sont les serveurs Redis et OrientDB.

DDG.Mining.Botnet Attaques Description de

Quelques mois chercheurs Netlab remarqué une analyse continue à grande échelle qui ciblait les bases de données OrientDB. Après une analyse plus poussée, les chercheurs ont découvert que ce «un botnet de longue durée» Qui vise à l'exploitation minière Monero. Netlab nommé DDG.Mining.Botnet botnet après son module de fonction de base.

Selon statistiques, le botnet a extrait plus de 3,395 Monero ce qui revient à plus de $920,000, ce qui en fait le deuxième plus grand botnet Monero après le botnet de MyKings.

Le botnet a été actif au moins depuis la fin 2016 et a été mis à jour à fond au cours de 2017.

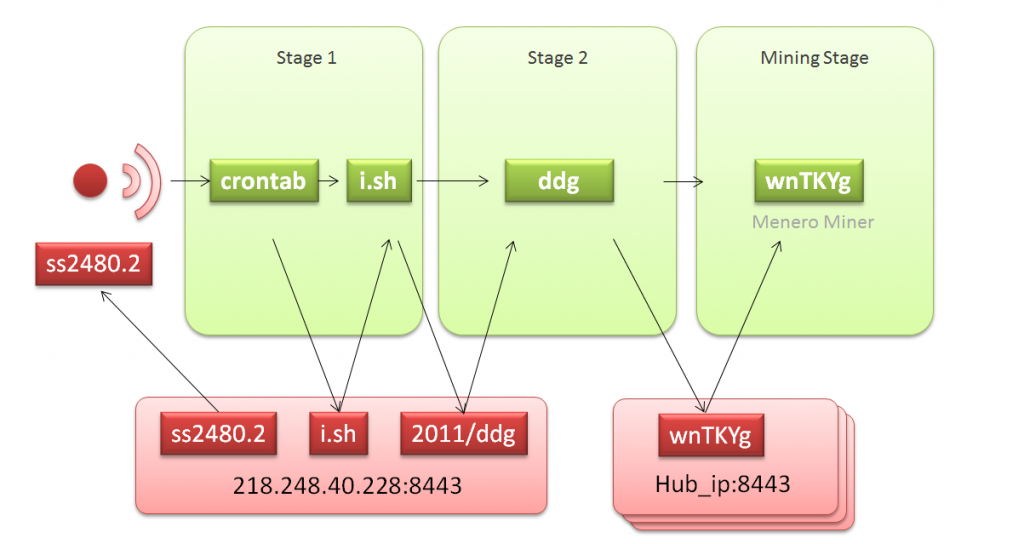

DDG utilise une disposition de C2 et HUB pour communiquer avec ses clients. Le HUB est un ensemble d'adresses IP et les noms de domaine qui sont utilisés pour fournir le programme Miner pour les clients à télécharger compromis.

Les chercheurs notent également qu'ils ont été en mesure d'enregistrer et dolines deux noms de domaine qui ont été déployés par le v2011 du botnet. Merci à cette activité, il était possible pour eux d'avoir un regard à portée de toute la structure du botnet DDG.

DDG Botnet Monero Activités minières

Les utilisations botnet https://monero.crypto-pool.fr/ comme son bassin minier, et trois portefeuilles Monero:

- Porte-monnaie # 14AxgKJtp8TTN9Ab9JLnvg7BxZ7Hnw4hxigg35LrDVXbKdUxmcsXPEKU3SEUQxeSFV3bo2zCD7AiCzP2kQ6VHouK3KwnTKYg

- Porte-monnaie # 245XyPEnJ6c2STDwe8GXYqZTccoHmscoNSDiTisvzzekwDSXyahCUmh19Mh2ewv1XDk3xPj3mN2CoDRjd3vLi1hrz6imWBR1

- Porte-monnaie # 344iuYecTjbVZ1QNwjWfJSZFCKMdceTEP5BBNp4qP35c53Uohu1G7tDmShX1TSmgeJr2e9mCw2q1oHHTC2boHfjkJMzdxumM

Apparemment, la piscine a permis aux chercheurs de vérifier les paiements des portefeuilles - un total de 3,395 monnaie.

Le botnet DDG exploite le code à distance suivant défaut d'exécution: CVE-2017-11467. Grâce à cette exploitation sous la forme d'une attaque de force brute, les exploitants de réseaux de robots compromettent avec succès les serveurs mentionnés ci-dessus. Ce qui est inquiétant est que les cybercriminels derrière cette opération ciblent les serveurs avec de puissantes capacités de calcul.

Quant à l'attaque elle-même, il suit ce cadre:

- Numérisation initiale: Les cybercriminels exploitent la vulnérabilité connue de la CRE base de données OrientDB pour déposer la charge utile d'attaque;

- Étape 1: Les cybercriminels modifient crontab locales des tâches planifiées, le téléchargement et l'exécution i.sh (hxxp: //218.248.40.228:8443/i.sh) sur le serveur principal pour maintenir synchronisé tous les 5 procès-verbal;

- Étape 2: DDG parcourt le fichier intégré hub_iplist.txt, il vérifie la connectivité de chaque entrée et tente de télécharger le programme Miner correspondant wnTKYg;

- mines étape: Le programme de mineur est lancé, en utilisant les ressources informatiques de l'hôte compromis pour commencer l'exploitation minière pour le portefeuille des cybercriminels.

Il est fortement recommandé pour les utilisateurs d'ordinateurs pour analyser leur système pour les infections actives et les logiciels malveillants en utilisant un programme anti-malware. Un tel programme permet d'éviter de nombreuses actions malveillantes et arrêter des programmes malveillants.

scanner SpyHunter ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter