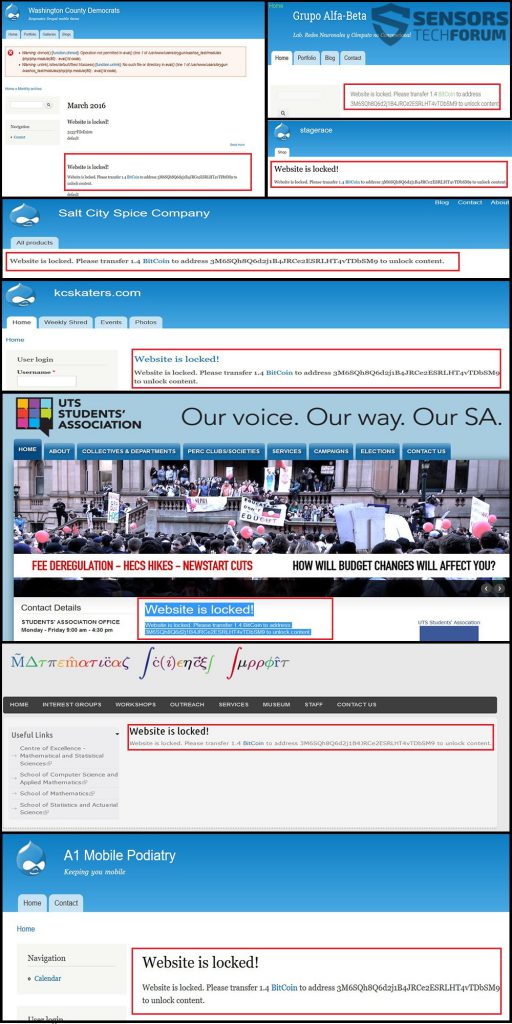

"Site Web est verrouillé. S'il vous plaît transférer 1.4 Bitcoin pour faire face 3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9 pour déverrouiller le contenu "-. Ce message est ce que les utilisateurs et les éditeurs de sites Web voir après qu'un site web est attaqué avec ce ransomware web méchant. Il a été rapporté par des chercheurs de logiciels malveillants pour tirer profit du logiciel de gestion de contenu open source Drupal. La ransomware verrouille toute la base de données du site de restreindre l'accès aux utilisateurs et aux administrateurs du site. Pour accéder retour au site, demandes Drupal Ransomware 1.4 BTC, qui est approximativement 630 USD comme un gain de rançon.

"Site Web est verrouillé. S'il vous plaît transférer 1.4 Bitcoin pour faire face 3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9 pour déverrouiller le contenu "-. Ce message est ce que les utilisateurs et les éditeurs de sites Web voir après qu'un site web est attaqué avec ce ransomware web méchant. Il a été rapporté par des chercheurs de logiciels malveillants pour tirer profit du logiciel de gestion de contenu open source Drupal. La ransomware verrouille toute la base de données du site de restreindre l'accès aux utilisateurs et aux administrateurs du site. Pour accéder retour au site, demandes Drupal Ransomware 1.4 BTC, qui est approximativement 630 USD comme un gain de rançon.

Menace Résumé

| Nom | "Drupal" Ransomware |

| Type | SQL Ransomware |

| brève description | Le ransomware effectue une injection SQL après qui peut verrouiller l'utilisateur de sa base de données et demander le paiement de rançon 1.4 BTC. |

| Symptômes | Les fichiers sur la base de données peuvent être cryptées et inaccessibles. Une note de rançon apparaît sur les pages du site. |

| Méthode de distribution | Attaque ciblée |

| Expérience utilisateur | Inscrivez-vous à notre forum Discuter Drupal Ransomware. |

"Drupal" Ransomware et comment il Infect

Cette ransomware utilise une technique qui reste l'un des plus largement utilisée contre des sites Web mal conçus - une attaque par injection SQL. Il est très efficace, Principalement parce que il attaque directement la base de données. L'attaque est menée par des attaquants en plusieurs étapes:

Étape 1: Cibler un site.

Ceci est probablement la phase la plus importante, car le résultat de l'infection dépend. Les pirates qui ont de l'expérience avec des injections SQL sont tout à fait conscients du fait qu'ils doivent choisir un site Web qui ne sont pas si bien développé, en particulier la sécurité sage.

Depuis le ciblage d'un site est un processus de temps coûteux, experts à Udemy`s Blog ont rapporté que les pirates utilisent une technique appelée Google Dorking. Il est un filtrage de sites Web, sur la base de critères spécifiques qu'ils recherchent, semblable à la façon dont certains robots collecteurs de mails ciblent des sites Web.

Cliquez sur l'image ci-dessous pour voir récente (au moment de la rédaction) des exemples d'utilisation de Google "dorking" pour trouver des résultats en fonction de différents critères:

Source: Exploit-DB`s Base de données Google Hacking

Source: Exploit-DB`s Base de données Google Hacking

Google Dorking peut également être utilisé pour les filtrages suivants:

- Vulnérabilités et les fichiers vulnérables.

- Prendre pied qui permettent aux pirates d'avoir accès à des répertoires de serveurs Web non sécurisés.

- Sites contenant des répertoires sensibles.(ou les secrets)

- serveurs vulnérables - serveurs avec des vulnérabilités spécifiques qui est très probablement le type de Dorking utilisé par ce ransomware.

- Messages d'erreur.

- données de réseau ou de vulnérabilité.

- Différents dispositifs en ligne.

- Informations sur le serveur Web.

- Les fichiers qui ont des noms d'utilisateur en eux.(Seulement)

- fichiers de mot de passe.

Il peut aussi être d'autres informations qui pourraient être trouvés en utilisant cette méthode.

Après les pirates ont bookmarked une liste de plusieurs sites pour attaquer, ils commencent à les trier en recherchant les vulnérabilités dans les. Cela peut se produire en ajoutant simplement une apostrophe après une page d'index d'un site Web, par exemple:

→ Website.com/index.html»

Si ce site renvoie une erreur SQL, alors il est vulnérable à une attaque par injection.

Étape 2: Exécution de l'Injection SQL

Ce type d'attaque consiste à recueillir des informations SQL à propos de la base de données SQL lui-même, comme essayer de deviner combien de colonnes il a. Après ça, cette information peut être utilisée pour une commande qui peut être tapé directement sur l'index. De là, les cyber-escrocs peuvent utiliser différentes tactiques en fonction de ce qu'ils veulent faire.

Qu'est-ce que les attaquants "Drupal" ont probablement Fait

Les attaquants ont peut-être utilisé par injection SQL malveillant d'accéder à des informations spécifiques qui leur a accordé l'accès à l'ensemble de la base de données. De là, ils ont peut-être effectué soit le chiffrement des fichiers ou peuvent avoir directement copié le contenu du site sur leur serveur. D'une manière ou d'une autre, ils laissent le message suivant sur différents sites Web infectés:

Ces sites font remarquer à une attaque très soigneusement planifiée qui visait les vulnérabilités spécifiques des bases de données SQL liées à des sites Web en utilisant Drupal.

"Drupal" Ransomware - Conclusion, Base de données Restauration, et la prévention

Si vous avez été victime de cette attaque méchante, vous avez plusieurs options:

- Pour restaurer les fichiers si vous avez une sauvegarde de votre base de données quelque part.

- Pour contacter le fournisseur de votre hébergement et de demander toutes les sauvegardes qu'ils peuvent avoir à votre site Web.

- Pour embaucher un spécialiste de la récupération de données pour vous aider à établir si les fichiers sont encore dans la base de données et si elles peuvent être décryptés si codé avec un chiffre.

D'une manière ou d'une autre, ce n'est pas un cyber-menace qui trompe autour. Compte tenu du type de données qu'il code pour, nous pouvons voir de telles attaques à devenir plus répandue dans l'avenir. Ceci est l'une des raisons, nous conseillons vivement CONTRE payer de l'argent de la rançon aux cyber-criminels.

Il est également une bonne pratique d'avoir un outil anti-malware fiable si vous travaillez sur un site web compromis, parce que les criminels ont peut-être mis les logiciels malveillants d'infecter d'autres périphériques qui utilisent le site.

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter