Dans la société interconnectée d’aujourd’hui, le spectre des menaces à la cybersécurité est plus grand que jamais, les ransomwares apparaissant comme l’un des défis les plus redoutables. Verrouillage 3.0, également connu sous le nom de LockBit Black, est à l’avant-garde de cette offensive numérique, exploiter les faiblesses avec une sophistication qui alarme même les experts chevronnés.

Cet article approfondit le fonctionnement de Verrouillage 3.0, faire la lumière sur ses méthodes d'infiltration, la complexité de ses attaques, et les mesures viables que vous pouvez prendre pour vous défendre contre cette menace omniprésente. Doté d'informations et de stratégies exploitables, vous acquerrez les connaissances nécessaires pour renforcer vos défenses numériques et protéger vos précieuses données contre la menace omniprésente des ransomwares.

Bit de verrouillage 3.0 Détails du virus

| Nom | Virus LockBit. |

| Type | Ransomware, Cryptovirus |

| Ransom Note Exigeant | ooxlOmJxX.README.txt |

| Temps de retrait | 5 Minutes |

| Detection Tool |

Vérifiez si votre Mac a été affecté par LockBit 3.0

Télécharger

Malware Removal Tool

|

Comprendre LockBit 3.0 Ransomware: Que souhaitez-vous savoir

Au cours des dernières années, le monde numérique est en proie à diverses menaces de cybersécurité, parmi lesquels les ransomwares se distinguent comme particulièrement vicieux. Verrouillage 3.0, également connu sous le nom de LockBit Black, représente la dernière évolution d'une série de logiciels malveillants qui terrorisent les organisations du monde entier depuis 2019. Cette variante avancée du ransomware crypte non seulement les fichiers, mais utilise également des méthodes uniques pour échapper à la détection et assurer sa persistance sur les systèmes infectés..

Pourquoi LockBit 3.0 Considéré comme un logiciel malveillant menaçant?

Verrouillage 3.0 a acquis une notoriété dans la communauté de la cybersécurité pour plusieurs raisons. Première, son adoption du Ransomware en tant que service (RAAS) le modèle lui permet d’étendre sa portée au loin. En tirant parti de ce modèle, les créateurs de LockBit 3.0 peut recruter des affiliés pour distribuer le malware, augmentant ainsi le nombre d'infections.

En outre, Verrouillage 3.0 présente des fonctionnalités avancées telles que la désactivation de REMOVED et la suppression Service de cliché instantané de volumes, rendre les efforts de rétablissement plus difficiles pour les victimes. Son mode de fonctionnement, qui comprend le ciblage et le chiffrement des infrastructures critiques et des données organisationnelles, souligne le niveau élevé de menace qu'il représente.

Un autre aspect qui amplifie le niveau de menace de Verrouillage 3.0 est son développement continu. Depuis sa création, LockBit a évolué pour intégrer des techniques d'infection et d'évasion plus sophistiquées.

Cette adaptabilité garantit que le ransomware garde une longueur d'avance sur les défenses de cybersécurité., compliquant les efforts des chercheurs et des professionnels de la sécurité pour fournir des mesures de protection contre ce virus.

Décoder le LockBit 3.0 Processus d'attaque

Le LockBit 3.0 le ransomware mène son attaque via un processus bien structuré:

- Accès initial: Verrouillage 3.0 accède généralement à un système via des ports RDP exposés ou en exploitant des vulnérabilités de serveur non corrigées. Ce premier point d’ancrage est crucial pour les prochaines étapes de l’attaque.

- Exécution: Une fois à l'intérieur, le ransomware décrypte son code source à l'aide d'un jeton d'accès unique avant de s'exécuter sur la machine de la victime. Cette étape est conçue pour échapper aux mécanismes de détection de base qui pourraient identifier et bloquer les activités malveillantes..

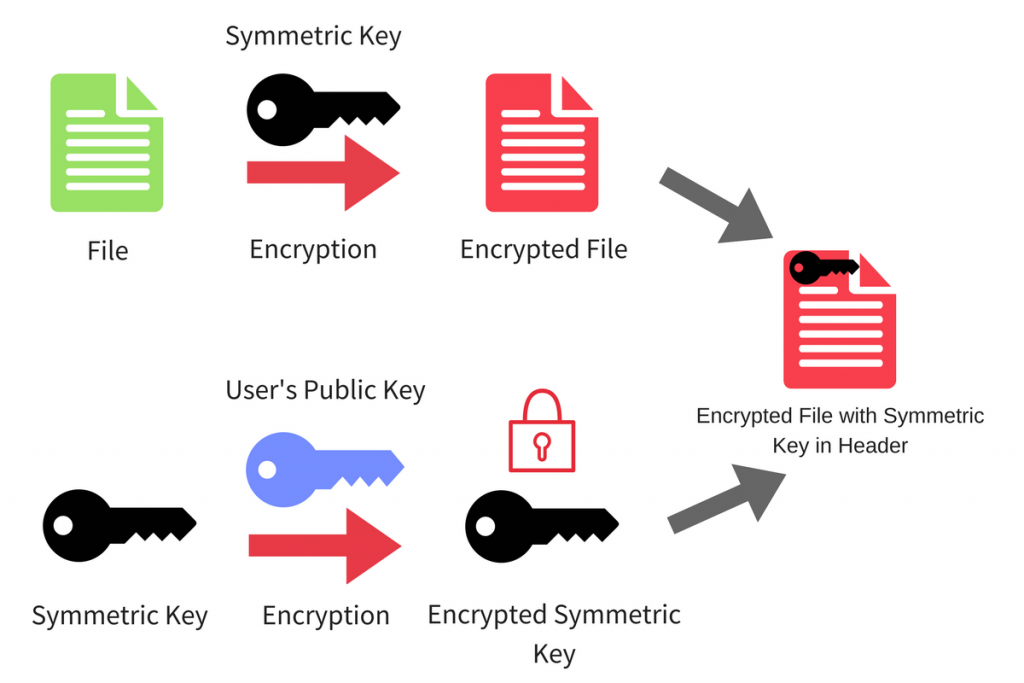

- File Encryption: Verrouillage 3.0 puis identifie et crypte les fichiers à travers le système, en les ajoutant avec une chaîne aléatoire comme extension. Cela marque les fichiers comme inaccessibles sans la clé de décryptage correspondante.

- Note de rançon: Une demande de rançon est déposée à plusieurs endroits, informer la victime du cryptage et des exigences des attaquants. Les instructions de paiement sont généralement incluses pour faciliter la transaction.

- Désactiver les défenses: Pour garantir la continuité de ses activités, Verrouillage 3.0 désactive les défenses clés du système, Services de journaux d'événements, et Cliché instantané de volume, qui sont souvent utilisés dans les tentatives de récupération de données.

La demande de rançon du virus contient le message suivant destiné aux victimes:

~~~ LockBit 3.0 le ransomware le plus rapide et le plus stable au monde à partir de 2019 ~~~

>>>>> Vos données sont volées et cryptées.

Si vous ne payez pas la rançon, les données seront publiées sur nos sites TOR darknet. Gardez à l'esprit qu'une fois que vos données apparaissent sur notre site de fuite, il pourrait être acheté par vos concurrents à tout moment, alors n'hésite pas longtemps. Le plus tôt vous payez la rançon, plus tôt votre entreprise sera en sécurité.Liens du navigateur Tor:

http://lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.oignon

http://lockbitapt2yfbt7lchxejug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd.oignon

http://lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd.onion

http://lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd.onion

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.oignon

http://lockbitapt72iw55njgnqpymggskg5yp75ry7rirtdg4m7i42artsbqd.oignon

http://lockbitaptawjl6udhpd323uehekiyatj6ftcxmkwe5sezs4fqgpjpid.oignon

http://lockbitaptbdiajqtplcrigzgdjprwugkkut63nbvy2d5r4w2agyekqd.oignon

http://lockbitaptc2iq4atewz2ise62q63wfktyrl4qtwuk5qax262kgtzjqd.oignonLiens pour navigateur normal:

http://lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.onion.ly

http://lockbitapt2yfbt7lchxejug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd.onion.ly

http://lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd.onion.ly

http://lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd.onion.ly

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.onion.ly

http://lockbitapt72iw55njgnqpymggskg5yp75ry7rirtdg4m7i42artsbqd.onion.ly

http://lockbitaptawjl6udhpd323uehekiyatj6ftcxmkwe5sezs4fqgpjpid.onion.ly

http://lockbitaptbdiajqtplcrigzgdjprwugkkut63nbvy2d5r4w2agyekqd.onion.ly

http://lockbitaptc2iq4atewz2ise62q63wfktyrl4qtwuk5qax262kgtzjqd.onion.ly>>>>> Quelle garantie y a-t-il que nous ne vous tromperons pas?

Nous sommes le plus ancien programme d'affiliation de ransomwares de la planète, rien n'est plus important que notre réputation. Nous ne sommes pas un groupe politiquement motivé et nous ne voulons rien d'autre que de l'argent.. Si vous payez, nous vous fournirons un logiciel de décryptage et détruirons les données volées. Après avoir payé la rançon, vous gagnerez rapidement encore plus d'argent. Traitez cette situation simplement comme une formation payante pour vos administrateurs système, car c'est parce que votre réseau d'entreprise n'est pas correctement configuré que nous avons pu vous attaquer. Nos services pentest doivent être payés tout comme vous payez les salaires de vos administrateurs système. Surmontez-le et payez-le. Si nous ne vous fournissons pas de décrypteur ou ne supprimons pas vos données après votre paiement, personne ne nous paiera à l'avenir. Vous pouvez obtenir plus d'informations sur nous sur le Twitter https d'Ilon Musk://twitter.com/hashtag/lockbit?f=en direct>>>>> Vous devez nous contacter et décrypter un fichier gratuitement sur les sites darknet TOR avec votre identifiant personnel

Téléchargez et installez le navigateur Tor https://www.torproject.org/

Écrivez au salon de discussion et attendez une réponse, nous garantirons une réponse de votre part. Si vous avez besoin d'un identifiant unique pour la correspondance avec nous et que personne ne connaîtra, dis-le dans le chat, nous générerons une discussion secrète pour vous et vous donnerons son identifiant via un service de mémos privé unique, personne ne peut trouver cette pièce d'identité à part vous. Parfois, vous devrez attendre un certain temps pour notre réponse, c'est parce que nous avons beaucoup de travail et que nous attaquons des centaines d'entreprises à travers le monde.Lien personnel du navigateur Tor disponible uniquement pour vous (disponible lors d'une attaque ddos):

http://lockbitsupuhswh4izvoucoxsbnotkmgq6durg7kficg6u33zfvq3oyd.onionLiens du navigateur Tor pour le chat (parfois indisponible en raison d'attaques ddos):

http://lockbitsupa7e3b4pkn4mgkgojrl5iqgx24clbzc4xm7i6jeetsia3qd.onion

http://lockbitsupdwon76nzykzblcplixwts4n4zoecugz2bxabtapqvmzqqd.onion

http://lockbitsupn2h6be2cnqpvncyhj4rgmnwn44633hnzzmtxdvjoqlp7yd.onion

http://lockbitsupo7vv5vcl3jxpsdviopwvasljqcstym6efhh6oze7c6xjad.onion

http://lockbitsupq3g62dni2f36snrdb4n5qzqvovbtkt5xffw3draxk6gwqd.onion

http://lockbitsupqfyacidr6upt6nhhyipujvaablubuevxj6xy3frthvr3yd.onion

http://lockbitsupt7nr3fa6e7xyb73lk6bw6rcneqhoyblniiabj4uwvzapqd.onion

http://lockbitsupuhswh4izvoucoxsbnotkmgq6durg7kficg6u33zfvq3oyd.onion

http://lockbitsupxcjntihbmat4rrh7ktowips2qzywh6zer5r3xafhviyhqd.onion>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>> >>>>>>>>>>>>

>>>>> Votre identifiant personnel: B51C595D54036891C97A343D13B59749 <<<<< >>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>> >>>>>>>>>>>>>>>> Avertissement! Ne pas supprimer ni modifier les fichiers cryptés, cela entraînera des problèmes de décryptage des fichiers!

>>>>> Ne demandez pas d'aide à la police ou au FBI et ne dites à personne que nous vous avons attaqué.

Ils ne vous aideront pas et ne feront qu'empirer les choses pour vous. Dans 3 années, pas un seul membre de notre groupe n'a été arrêté par la police, nous sommes des hackers de premier ordre et nous ne laissons jamais de trace de crime. La police tentera de vous interdire de payer la rançon de quelque manière que ce soit. La première chose qu'ils vous diront, c'est qu'il n'y a aucune garantie de décrypter vos fichiers et de supprimer les fichiers volés., ce n'est pas vrai, nous pouvons faire un test de décryptage avant de payer et vos données seront garanties d'être supprimées car il en va de notre réputation, nous gagnons des centaines de millions de dollars et n'allons pas perdre nos revenus à cause de vos fichiers. Il est très avantageux pour la police et le FBI d'informer tout le monde sur la planète de votre fuite de données, car votre État recevra alors les amendes prévues pour vous en raison du RGPD et d'autres lois similaires.. Les amendes serviront à financer la police et le FBI, ils mangeront plus de beignets au café sucrés et deviendront de plus en plus gros. La police et le FBI ne se soucient pas des pertes que vous subissez à la suite de notre attaque., et nous vous aiderons à vous débarrasser de tous vos problèmes pour une modeste somme d'argent. Parallèlement à cela, sachez que ce n'est pas nécessairement votre entreprise qui doit payer la rançon et pas nécessairement depuis votre compte bancaire., cela peut être fait par une personne non identifiée, comme tout philanthrope qui aime votre entreprise, par exemple, Elon Musk, donc la police ne vous fera rien si quelqu'un paie la rançon à votre place. Si vous craignez que quelqu'un retrace vos virements bancaires, vous pouvez facilement acheter de la crypto-monnaie contre de l'argent, ne laissant ainsi aucune trace numérique indiquant que quelqu'un de votre entreprise a payé notre rançon. La police et le FBI ne seront pas en mesure d'empêcher les poursuites intentées par vos clients pour fuite d'informations personnelles et privées.. La police et le FBI ne vous protégeront pas des attaques répétées. Nous payer la rançon est beaucoup moins cher et plus rentable que payer des amendes et des frais juridiques..>>>>> Quels sont les dangers de la fuite des données de votre entreprise.

Tout d'abord, vous recevrez des amendes du gouvernement comme le RGPD et bien d'autres, vous pouvez être poursuivi en justice par des clients de votre entreprise pour avoir divulgué des informations confidentielles. Vos données divulguées seront utilisées par tous les pirates de la planète pour diverses choses désagréables. Par exemple, l'ingénierie sociale, vos employés’ les données personnelles peuvent être utilisées pour réinfiltrer votre entreprise. Les coordonnées bancaires et les passeports peuvent être utilisés pour créer des comptes bancaires et des portefeuilles en ligne via lesquels l'argent du crime sera blanchi.. Lors d'un autre voyage de vacances, vous devrez expliquer au FBI où vous avez obtenu des millions de dollars de crypto-monnaie volée transférés via vos comptes sur des échanges de crypto-monnaie. Vos informations personnelles pourraient être utilisées pour accorder des prêts ou acheter des appareils électroménagers.. Vous devrez ensuite prouver au tribunal que ce n'est pas vous qui avez contracté le prêt et rembourser le prêt de quelqu'un d'autre.. Vos concurrents peuvent utiliser les informations volées pour voler de la technologie ou pour améliorer leurs processus, vos méthodes de travail, Fournisseurs, investisseurs, sponsors, des employés, tout sera dans le domaine public. Vous ne serez pas content si vos concurrents attirent vos employés vers d'autres entreprises offrant de meilleurs salaires, veux-tu? Vos concurrents utiliseront vos informations contre vous. Par exemple, rechercher des violations fiscales dans les documents financiers ou toute autre violation, donc tu dois fermer ton entreprise. Selon les statistiques, deux tiers des petites et moyennes entreprises ferment leurs portes dans les six mois suivant une violation de données. Vous devrez trouver et corriger les vulnérabilités de votre réseau, travailler avec les clients concernés par les fuites de données. Toutes ces procédures sont très coûteuses et peuvent dépasser de plusieurs centaines le coût du rachat d’un ransomware.. C'est beaucoup plus facile, moins cher et plus rapide pour nous payer la rançon. Eh bien et surtout, vous subirez une perte de réputation, vous bâtissez votre entreprise depuis de nombreuses années, et maintenant ta réputation sera détruite.En savoir plus sur la législation RGPD::

https://en.wikipedia.org/wiki/General_Data_Protection_Regulation

https://gdpr.eu/what-is-gdpr/

https://gdpr-info.eu/>>>>> Ne vous adressez pas aux entreprises de récupération, ce ne sont essentiellement que des intermédiaires qui vous feront gagner de l'argent et vous tromperont.

Nous sommes bien conscients des cas où les sociétés de récupération vous disent que le prix de la rançon est 5 million de dollars, mais en fait, ils négocient secrètement avec nous pour 1 million de dollars, donc ils gagnent 4 des millions de dollars de ta part. Si vous nous approchiez directement sans intermédiaires, vous paieriez 5 fois moins, à savoir 1 million de dollars.>>>> Très important! Pour ceux qui ont une cyber-assurance contre les attaques de ransomwares.

Les compagnies d'assurance vous demandent de garder vos informations d'assurance secrètes, il s'agit de ne jamais payer le montant maximum spécifié dans le contrat ou de ne rien payer du tout, perturber les négociations. La compagnie d'assurance essaiera de faire dérailler les négociations de toutes les manières possibles afin de pouvoir ensuite faire valoir que la couverture vous sera refusée parce que votre assurance ne couvre pas le montant de la rançon.. Par exemple, votre entreprise est assurée pour 10 million de dollars, lors de la négociation avec votre agent d'assurance de la rançon, il nous proposera le montant le plus bas possible, par exemple 100 mille dollars, nous refuserons la somme dérisoire et demanderons par exemple le montant de 15 million de dollars, l'agent d'assurance ne nous proposera jamais le seuil supérieur de votre assurance de 10 million de dollars. Il fera tout pour faire dérailler les négociations et refusera de nous payer complètement et vous laissera seul avec votre problème. Si vous nous avez dit anonymement que votre entreprise était assurée pour $10 millions et d'autres détails importants concernant la couverture d'assurance, nous n'exigerions pas plus que $10 millions en correspondance avec l'agent d'assurance. De cette façon, vous auriez évité une fuite et décrypté vos informations. Mais comme l'agent d'assurance sournois négocie délibérément pour ne pas payer la réclamation d'assurance, seule la compagnie d'assurance gagne dans cette situation. Pour éviter tout cela et récupérer l'argent de l'assurance, assurez-vous de nous informer de manière anonyme de la disponibilité et des conditions de la couverture d'assurance, cela profite à vous et à nous, mais cela ne profite pas à la compagnie d'assurance. Les pauvres assureurs multimillionnaires ne mourront pas de faim et ne s'appauvriront pas à cause du paiement du montant maximum spécifié dans le contrat., parce que tout le monde sait que le contrat coûte plus cher que l'argent, alors laissez-les remplir les conditions prescrites dans votre contrat d'assurance, grâce à notre interaction.>>>>> Si vous ne payez pas la rançon, nous attaquerons à nouveau votre entreprise à l'avenir.

Ce processus démontre non seulement la sophistication de LockBit 3.0 mais souligne également l'importance de mesures de cybersécurité proactives et complètes.

Pour se défendre contre de telles menaces, il est crucial de maintenir des solutions de sécurité à jour et robustes. Dans ce contexte, SpyHunter, avec ses capacités avancées de détection et de suppression des logiciels malveillants, représente un outil de défense stratégique capable d'identifier et d'atténuer les menaces comme LockBit 3.0.

Comprendre le fonctionnement et l'impact de LockBit 3.0 est la première étape vers le renforcement de nos défenses contre cette formidable menace. En restant informé et préparé, les organisations peuvent mieux se protéger contre les effets dévastateurs des attaques de ransomwares.

Comment les systèmes sont-ils infectés par LockBit 3.0?

L’infiltration de LockBit 3.0 dans les systèmes peut se produire par divers moyens, dont beaucoup exploitent de simples erreurs humaines ou des vulnérabilités du système.

Comprendre ces méthodes est crucial pour la prévention. Ce ransomware, connu pour sa furtivité et son efficacité, peut verrouiller et voler des données, causant des dommages importants aux individus et aux organisations.

Méthodes courantes utilisées par les pirates pour déployer LockBit 3.0

Les méthodes employées par les hackers pour distribuer LockBit 3.0 sont divers, chacun profitant de différents points faibles au sein d'un système ou de ses utilisateurs. Les méthodes les plus courantes incluent:

- Phishing par courrier électronique: Utilisation d'e-mails trompeurs qui persuadent les utilisateurs de cliquer sur des liens malveillants ou de télécharger des pièces jointes infectées.

- Logiciel pirate: Distribuer le ransomware via des téléchargements illégaux de logiciels, fissures, ou des générateurs de clés.

- Exploiter les vulnérabilités: Tirer parti de logiciels obsolètes ou de systèmes non corrigés pour entrer de force.

- Remote Desktop Protocol (RDP) Les exploits: Accéder aux systèmes via des informations d'identification RDP faibles ou volées pour injecter des logiciels malveillants.

La prévention implique une combinaison de vigilance, bon entretien du système, et l'utilisation de solutions de sécurité fiables comme SpyHunter, qui peut détecter et supprimer les menaces telles que LockBit 3.0.

Le rôle du phishing par courrier électronique dans la propagation de LockBit 3.0

Email phishing est une méthode largement utilisée par les cybercriminels pour diffuser LockBit 3.0. Il incite le destinataire à ouvrir un lien nuisible ou à télécharger une pièce jointe contenant le ransomware..

Ces e-mails imitent souvent des communications légitimes provenant d'entreprises ou de contacts bien connus., les rendant plus difficiles à soupçonner. Il est essentiel de mettre en évidence les dangers et les signes des e-mails de phishing pour informer les utilisateurs sur la manière d'éviter d'être victimes de telles escroqueries..

Voici quelques conseils clés pour identifier et éviter les tentatives de phishing ::

- Vérifier la légitimité de l'adresse e-mail de l'expéditeur.

- Recherche de fautes d'orthographe ou d'erreurs grammaticales dans le corps de l'e-mail.

- Éviter de télécharger des pièces jointes à partir d'e-mails inconnus ou non sollicités.

- Ne pas cliquer sur les liens dans les e-mails qui demandent des informations sensibles ou semblent suspects.

L'utilisation d'un service de messagerie sécurisé qui filtre les e-mails potentiellement dangereux peut réduire davantage le risque d'infection.. En fin de compte, rester informé des tactiques utilisées par les cybercriminels et s'appuyer sur des solutions de sécurité complètes comme SpyHunter peut offrir une protection solide contre les menaces telles que LockBit 3.0.

Guide étape par étape pour supprimer LockBit 3.0 Ransomware

Faire face à une infection par un ransomware comme LockBit 3.0 peut être stressant, mais suivre une approche structurée peut vous aider à gérer la situation plus efficacement. Ce guide décrit un processus étape par étape pour identifier et éliminer cette menace de votre appareil.

Mesures de sécurité initiales: Déconnexion du réseau

La première étape cruciale pour faire face à une attaque de ransomware consiste à isoler votre appareil infecté en le déconnectant d'Internet.. Cela empêche le ransomware de transmettre d'autres données au serveur de l'attaquant., protéger vos informations personnelles contre toute compromission supplémentaire.

Éteignez votre Wi-Fi et débranchez tous les câbles Ethernet. Si vous avez affaire à un réseau d'ordinateurs, s'assurer que chaque appareil potentiellement affecté est également isolé pour empêcher la propagation de l'infection.

Utilisez SpyHunter pour détecter et supprimer LockBit 3.0 fichiers malveillants

Après avoir isolé votre appareil, l'utilisation d'un outil de suppression de logiciels malveillants fiable comme SpyHunter est essentielle pour détecter et supprimer Verrouillage 3.0 composants du rançongiciel.

L'efficacité de SpyHunter dans l'identification des fichiers néfastes et son interface conviviale en font un choix approprié pour les utilisateurs de différents niveaux de compétence.. Lors du téléchargement, effectuer une analyse complète du système. SpyHunter recherchera et éliminera méticuleusement LockBit 3.0 fichiers, perturbant efficacement l'emprise du malware sur votre système.

Suppression manuelle vs. Outils professionnels: Quoi de plus efficace?

Même si la suppression manuelle des ransomwares peut sembler une mesure d’économie, c'est un processus complexe nécessitant des compétences techniques spécifiques.

Tenter de supprimer manuellement des fichiers malveillants peut entraîner la perte accidentelle de fichiers système cruciaux, conduisant à une plus grande instabilité du système.

Outils professionnels de suppression de logiciels malveillants, comme SpyHunter, proposer une solution plus pratique.

Ils sont explicitement conçus pour identifier et neutraliser les menaces avec précision, réduisant considérablement le risque de dommages collatéraux à vos fichiers système. Ces outils sont constamment mis à jour pour lutter contre les dernières variantes de ransomwares, garantir que votre appareil reste protégé contre les nouvelles menaces.

En conclusion, la sûreté et la sécurité de votre vie numérique sont primordiales. En suivant ces étapes guidées et en utilisant des outils professionnels comme SpyHunter pour la détection et la suppression des logiciels malveillants, vous pouvez atténuer efficacement les risques posés par les attaques de ransomwares.

Rappelez-vous, des mesures proactives et des actions rapides peuvent faire toute la différence dans la protection de vos données et de vos appareils contre tout dommage.

Décrypter vos fichiers: Est-ce possible après un LockBit 3.0 Attaque?

Victimes du Verrouillage 3.0 ransomware attaque se retrouvent souvent confrontés à une situation difficile: comment récupérer leurs fichiers cryptés. Le cryptage utilisé par ce ransomware est particulièrement fort, exigeant une clé unique que seuls les attaquants possèdent.

Malgré cela, il existe quelques pistes à explorer pour la récupération de fichiers. D'abord, recherchez les outils de décryptage officiels disponibles.

Des organisations comme Europol et le FBI publier occasionnellement des décrypteurs pour certaines souches de ransomwares. Il est essentiel de vérifier la source de tout outil de décryptage pour éviter d'autres dommages.

Plus, cela vaut la peine de consulter un professionnel spécialisé dans la récupération de données. Bien qu'ils ne garantissent pas la récupération des fichiers contre Verrouillage 3.0, ils peuvent vous offrir des conseils adaptés à votre situation. Rappelez-vous, payer la rançon est risqué et ne garantit pas la récupération des fichiers.

Plutôt, se concentrer sur des solutions professionnelles et sur l'utilisation potentielle d'outils de décryptage mis à disposition via des sources réputées.

Outils de décryptage gratuits vs. Payer la rançon: Peser le pour et le contre

Considérer que l’utilisation d’outils de décryptage gratuits offre une lueur d’espoir dans ce qui peut sembler une situation désespérée.. ces outils, quand disponible, sont développés par des experts en cybersécurité et sont conçus pour décrypter les fichiers sans indemniser les attaquants.

Il s'agit d'une solution plus sûre qui souligne l'importance de ne pas financer les opérations de ransomware.. Cependant, leur disponibilité est limitée et dépend de la variante spécifique du ransomware.

Payer la rançon, d'autre part, est plein de risques. Il n'y a aucune garantie que les attaquants fourniront la clé de déchiffrement après le paiement..

En outre, cela encourage la poursuite des activités criminelles. Les transactions financières avec des cybercriminels pourraient également exposer à des fraudes supplémentaires.

Ainsi, à la recherche d'outils de décryptage gratuits, malgré leurs limites, est la marche à suivre recommandée pour effectuer le paiement d'une rançon.

Restauration de fichiers à partir de sauvegardes: Une méthode de récupération sûre

L'une des méthodes les plus fiables pour se remettre d'une attaque de ransomware comme LockBit 3.0 restaure vos fichiers à partir de sauvegardes. Cette méthode garantit que vos données restent intactes, offrant une tranquillité d'esprit inégalée par aucun outil de décryptage.

La sauvegarde régulière de vos fichiers sur des plates-formes physiques ou cloud distinctes garantit que vous disposez de copies non contaminées disponibles en cas d'infection..

Avant de restaurer à partir de sauvegardes, il est essentiel de supprimer le ransomware de votre système pour empêcher un cryptage supplémentaire. L'utilisation d'un logiciel de sécurité fiable comme SpyHunter permet de garantir que le ransomware est complètement éradiqué de votre système..

Une fois en sécurité, vous pouvez procéder à la restauration de vos fichiers à partir de sauvegardes, minimiser la perte de données et revenir aux opérations de routine beaucoup plus rapidement.

Il est essentiel non seulement de s'appuyer sur une seule solution de sauvegarde, mais également de disposer de plusieurs sauvegardes à différents endroits.. Cela diversifie les risques et protège davantage vos données contre les attaques de ransomwares et autres formes de perte de données..

La mise à jour régulière de ces sauvegardes garantit que vous disposez des dernières versions de vos fichiers stockées en toute sécurité., prêt à être restauré chaque fois que nécessaire..

Mesures préventives pour sécuriser vos données contre le verrouillage 3.0

Dans la lutte contre Verrouillage 3.0, une menace de ransomware notoire, l’adoption de mesures de sécurité préventives est non seulement conseillée mais essentielle.

La première étape pour déjouer ces prédateurs numériques implique une synergie de mots de passe robustes., authentification multi-facteurs, et la discipline des mises à jour logicielles régulières.

Assurer l’utilisation de solides, les mots de passe uniques constituent une défense fondamentale qui ne peut être surestimée. Compléter cela par une authentification multifacteur ajoute une couche de sécurité vitale, ce qui rend les accès non autorisés beaucoup plus difficiles pour les cybercriminels.

Au-delà des mots de passe, la pratique consistant à réévaluer régulièrement les autorisations des comptes d'utilisateurs afin de limiter les droits d'accès excessifs peut considérablement réduire les failles de sécurité potentielles.

En outre, désencombrer votre paysage numérique en supprimant les comptes obsolètes ou inutilisés et en garantissant que la configuration de votre système est conforme aux derniers protocoles de sécurité sont des étapes cruciales pour protéger vos actifs numériques contre Verrouillage 3.0 des menaces.

La stratégie la plus cruciale en matière de prévention contre les ransomwares implique peut-être l'installation et la mise à jour d'une solution complète de cybersécurité d'entreprise..

Des logiciels comme SpyHunter, réputé pour son efficacité contre les malwares, peut offrir des capacités de protection et de détection en temps réel, essentiel pour contrecarrer les attaques de ransomwares avant qu’elles n’infiltrent vos systèmes.

Pourquoi des sauvegardes régulières du système peuvent vous épargner les malheurs des ransomwares

Les sauvegardes régulières du système représentent une sauvegarde indispensable dans l’environnement numérique contemporain, agir comme une sécurité contre les impacts potentiellement dévastateurs des attaques de ransomwares.

L'essence de cette stratégie réside dans le maintien des sauvegardes actuelles des données critiques, stocké indépendamment de votre réseau principal. Cette approche garantit que, en cas d'infection par un ransomware, vous pouvez restaurer vos systèmes sans succomber aux demandes des cyber-extorseurs.

Pour optimiser l’efficacité de votre stratégie de sauvegarde, envisager de mettre en œuvre un système de rotation avec plusieurs points de sauvegarde, vous permettant de choisir les données propres les plus récentes pour la restauration.

En outre, l'intégration de copies de sauvegarde hors ligne ajoute une couche de sécurité supplémentaire, protéger vos données contre la compromission des menaces en ligne.

Mettre en œuvre de solides pratiques de sécurité pour dissuader de futures attaques

La mise en œuvre de pratiques de sécurité solides est un processus continu qui nécessite de l'attention et des mises à jour pour garder une longueur d'avance sur les cybermenaces comme LockBit. 3.0.

Une approche à plusieurs niveaux de la sécurité, englobant à la fois les mesures technologiques et la vigilance humaine, est primordial. Des sessions de formation régulières destinées aux employés sur les dernières cybermenaces et les meilleures pratiques de sécurité peuvent réduire considérablement le risque d'attaques de phishing réussies., un point d'entrée commun pour les ransomwares.

En outre, limiter les privilèges administratifs et appliquer le principe du moindre privilège peut grandement minimiser le risque de menaces internes et d'accès non autorisé.

La segmentation du réseau est une autre pratique clé qui, en isolant les parties critiques de votre réseau, peut empêcher la propagation des ransomwares sur l’ensemble de votre système.

Enfin, s'assurer que tous les logiciels sont tenus à jour, avec les derniers correctifs et mises à jour appliqués, ferme les vulnérabilités qui pourraient être exploitées par un ransomware.

Les organisations cherchant à renforcer leur défense contre ces menaces incessantes peuvent trouver un allié fiable dans des solutions de sécurité comme SpyHunter., conçu pour offrir une protection complète et une tranquillité d’esprit.

L'importance de maintenir les logiciels et les systèmes à jour

L'une des stratégies les plus simples mais les plus efficaces pour se protéger contre les ransomwares comme LockBit 3.0 est de maintenir tous les logiciels et systèmes d’exploitation à jour.

Les cybercriminels ciblent fréquemment les vulnérabilités connues des logiciels obsolètes pour déployer des ransomwares.. Des mises à jour et des correctifs opportuns sont développés pour résoudre ces problèmes. vulnérabilités, fournissant ainsi un outil défensif essentiel contre les attaques potentielles.

Cette mesure de protection s'étend au-delà du simple système d'exploitation ou des logiciels généralement ciblés.; il s'applique à tous les outils et plateformes numériques utilisés au sein d'une organisation.

En favorisant une culture de sensibilisation à la cybersécurité et en donnant la priorité aux mises à jour régulières, les entreprises peuvent se protéger de la menace omniprésente que représentent les attaques de ransomwares.

En conclusion, sécuriser vos données contre les menaces comme LockBit 3.0 exige une approche proactive et globale de la cybersécurité.

Du renforcement de votre première ligne de défense avec des mots de passe robustes et une authentification multifacteur à la pratique cruciale des sauvegardes régulières du système, chaque étape joue un rôle essentiel dans la construction d'une défense résiliente contre les attaques de ransomwares.

Associé à une vigilance continue et aux derniers logiciels de cybersécurité, comme SpyHunter, les organisations peuvent naviguer dans le paysage numérique en toute confiance, sachant qu'ils sont bien protégés contre les menaces évolutives de l'ère numérique.

Conseils incontournables pour améliorer votre posture de cybersécurité

Améliorer votre posture de cybersécurité est crucial dans le monde interconnecté d'aujourd'hui. Avec des cybermenaces de plus en plus sophistiquées, il est important de s'armer de connaissances et d'outils pour protéger votre vie numérique.

Ici, nous approfondissons des astuces pratiques et des conseils stratégiques pour renforcer vos défenses contre les cybermenaces.

Cyberhygiène: Pratiques quotidiennes pour protéger vos données

La cyberhygiène fait référence à la routine, actions fondamentales que les utilisateurs doivent prendre pour maintenir la santé et la sécurité de leurs données. Tout comme l'hygiène personnelle vous garde en bonne santé, la cyberhygiène contribue à sécuriser votre vie numérique.

Voici les pratiques essentielles à inclure dans votre routine quotidienne en ligne:

- Mettre à jour régulièrement tous les logiciels: Téléchargez toujours les dernières versions de votre système d'exploitation, applications, et le micrologiciel. Les développeurs publient fréquemment des mises à jour qui corrigent les vulnérabilités qui pourraient être exploitées par des pirates informatiques..

- Utilisez fort, mots de passe uniques: Chacun de vos comptes doit avoir un mot de passe différent. Utilisez un mélange de lettres, Nombres, et des symboles pour créer des mots de passe complexes, et envisagez d'utiliser un gestionnaire de mots de passe pour les suivre.

- Activer l'authentification à deux facteurs (2FA): La mesure du possible, ajoutez une couche de sécurité supplémentaire en utilisant 2FA. Cela nécessite non seulement votre mot de passe mais aussi quelque chose que vous possédez (comme un code envoyé sur ton téléphone) ouvrir une session.

- Soyez prudent sur ce sur quoi vous cliquez: Évitez de cliquer sur des liens ou de télécharger des pièces jointes provenant de sources inconnues, car ils pourraient être des tentatives de phishing ou contenir des logiciels malveillants.

- Sauvegardez régulièrement vos données: Des sauvegardes régulières peuvent vous sauver la vie dans de nombreux scénarios, comme des attaques de ransomware ou une panne matérielle. Utilisez des disques externes ou des services basés sur le cloud pour protéger vos données importantes.

En intégrant ces habitudes dans vos activités quotidiennes en ligne, vous réduirez considérablement votre vulnérabilité aux cybermenaces.

Choisir le bon logiciel de cybersécurité: Comment SpyHunter peut vous aider

Lorsqu’il s’agit de protéger votre environnement numérique, Choisir le bon logiciel de cybersécurité est une décision cruciale. SpyHunter est un outil de suppression de logiciels malveillants très efficace qui se distingue par sa protection complète contre les dernières menaces de logiciels malveillants., y compris ransomware, vers, les chevaux de Troie, et autre logiciel malveillant.

SpyHunter est conçu pour le paysage numérique en évolution, offrant une protection intuitive qui s’adapte aux menaces émergentes. Il offre fonctionnalités de protection du système en temps réel qui bloquent les logiciels malveillants avant qu'ils ne puissent nuire, ainsi que des correctifs personnalisés pour des problèmes de logiciels malveillants spécifiques qui pourraient affecter votre ordinateur.

- Analyse active des logiciels malveillants: Le scanner avancé de logiciels malveillants de SpyHunter est mis à jour régulièrement pour détecter et supprimer efficacement les logiciels malveillants..

- protection Ransomware: Il fournit des mécanismes de défense robustes contre les attaques de ransomwares, protéger vos données contre le cryptage et la prise en otage.

- Interface utilisateur conviviale: SpyHunter est conçu avec une interface simple, le rendant accessible à la fois aux utilisateurs férus de technologie et à ceux qui découvrent les logiciels de cybersécurité.

- Remédiation personnalisée: Contrairement aux solutions universelles, SpyHunter propose des correctifs personnalisés contre les logiciels malveillants pour répondre aux menaces uniques qui pèsent sur votre système.

- Service client: Avec SpyHunter, vous avez accès à un excellent service client, incluant un HelpDesk pour un accompagnement personnalisé.

Choisir SpyHunter vous offre non seulement une défense efficace contre les cybermenaces, mais également une tranquillité d'esprit., sachant que vous disposez d’un outil fiable. Pour ceux qui recherchent un logiciel de cybersécurité robuste et adaptatif, SpyHunter est un excellent choix qui répond à un large éventail de besoins de sécurité.

Comprendre les implications juridiques et éthiques des paiements par ransomware

Face à une attaque de ransomware, la décision de payer ou non la rançon nécessite une analyse approfondie des implications juridiques et éthiques.

Même si la réponse immédiate pourrait penchez-vous vers les paiements dans l’espoir de récupérer des données, il est crucial de comprendre les ramifications plus larges. S'engager dans le paiement de rançons implique non seulement des risques juridiques, mais soulève également des préoccupations éthiques.

Légalement, payer des rançons à des groupes reconnus comme organisations terroristes par tout gouvernement peut entraîner de graves conséquences juridiques. Éthiquement, il contribue au financement et à l’encouragement d’activités criminelles, perpétuer un cycle d'attaques non seulement contre le payeur mais aussi contre d'autres cibles potentielles.

D'un point de vue juridique, diverses juridictions ont des réglementations et des lignes directrices qui découragent le paiement de rançons. Ces réglementations sont en place non seulement pour empêcher le soutien financier aux entités criminelles, mais également pour dissuader l'expansion des campagnes de ransomware.. En outre, la manque de garantie dans la récupération des données, le post-paiement ajoute à la complexité du processus de prise de décision.

Éthiquement, les entreprises doivent réfléchir à leurs responsabilités sociétales. Le paiement des demandes de rançon alimente sans doute l’économie des ransomwares. Il prend en charge un modèle d'affaires qui repose sur l'exploitation et la criminalité, conduisant à des attaques plus sophistiquées et plus répandues.

Donc, les organisations sont encouragés à évaluer des méthodes alternatives de récupération et renforcer leurs défenses en matière de cybersécurité pour atténuer le risque d'attaques futures.

Payer ou ne pas payer? Le débat autour des rançons Ransomware

Le dilemme du paiement d’une demande de ransomware tourne autour d’un débat critique: le besoin immédiat de récupération des données par rapport aux implications à long terme du soutien à un écosystème criminel.

D'un côté, les entreprises confrontées à l’arrêt de leurs opérations et à la perte potentielle de données critiques pourraient considérer le paiement comme un mal nécessaire.

D'un autre côté, la communauté de la cybersécurité et les forces de l'ordre mettent en garde contre les paiements, citant le manque de garantie que les données seront déchiffrées et le risque de marquer le payeur comme une cible future.

Plus, succomber aux demandes de rançon ne résout pas la cause profonde de la violation. Cela laisse la porte ouverte à de futures attaques, soulignant l’importance de mesures de cybersécurité robustes.

Investissements dans les technologies préventives, entrainement d'employé, et les pratiques régulières de sauvegarde des données présentent une approche plus durable de la protection contre les menaces de ransomware.

Négocier avec les pirates: Est-ce toujours une bonne idée?

Négocier avec les pirates informatiques présente un défi complexe. Même si certains soutiennent que la négociation pourrait réduire les demandes de rançon, il reconnaît intrinsèquement le contrôle du pirate informatique sur la situation.

S'engager dans un dialogue peut involontairement fournir aux attaquants un aperçu de la volonté de l'organisation à payer., conduisant potentiellement à des demandes accrues ou à des attaques supplémentaires.

Au lieu de négocier, l'accent devrait être mis sur la prévention, détection, et réponse aux incidents. Mettre l’accent sur une posture proactive de cybersécurité réduit le risque de devenir une victime en premier lieu.

La mise en œuvre de mesures de sécurité telles que l'utilisation d'un logiciel de sécurité réputé comme SpyHunter peut aider à détecter et à supprimer les menaces de ransomware avant qu'elles ne chiffrent les données.. Les algorithmes avancés de SpyHunter sont conçus pour fournir une protection en temps réel, offrant une couche de défense critique contre les ransomwares et autres types de logiciels malveillants.

En fin de compte, la décision de négocier avec les pirates informatiques comporte de nombreux risques. Les organisations doivent peser les avantages potentiels à court terme par rapport aux conséquences à long terme.

Renforcer la résilience grâce à de solides pratiques de cybersécurité et interagir avec les forces de l'ordre peut constituer une stratégie plus efficace pour lutter contre les attaques de ransomwares..

- Étape 1

- Étape 2

- Étape 3

- Étape 4

- Étape 5

Étape 1: Rechercher LockBit 3.0 avec outil de SpyHunter Anti-Malware

Suppression automatique des rançongiciels - Guide vidéo

Étape 2: Désinstaller LockBit 3.0 et logiciels malveillants connexes de Windows

Voici une méthode en quelques étapes simples qui devraient pouvoir désinstaller la plupart des programmes. Peu importe si vous utilisez Windows 10, 8, 7, Vista ou XP, ces mesures seront faire le travail. Faire glisser le programme ou de son dossier à la corbeille peut être un très mauvaise décision. Si vous faites cela, des morceaux du programme sont laissés, et qui peut conduire à un travail instable de votre PC, erreurs avec les associations de types de fichiers et d'autres activités désagréables. La bonne façon d'obtenir un programme sur votre ordinateur est de le désinstaller. Pour ce faire,:

Suivez les instructions ci-dessus et vous supprimerez avec succès la plupart des programmes indésirables et malveillants.

Suivez les instructions ci-dessus et vous supprimerez avec succès la plupart des programmes indésirables et malveillants.

Étape 3: Nettoyer les registres, créé par LockBit 3.0 sur votre ordinateur.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, créé par LockBit 3.0 Là. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Avant de commencer "Étape 4", S'il vous plaît démarrer en mode normal, dans le cas où vous êtes actuellement en mode sans échec.

Cela vous permettra d'installer et utilisation SpyHunter 5 avec succès.

Étape 4: Démarrez votre PC en mode sans échec pour isoler et supprimer LockBit 3.0

Étape 5: Essayez de restaurer des fichiers cryptés par LockBit 3.0.

Méthode 1: Utilisez STOP Decrypter par Emsisoft.

Toutes les variantes de ce ransomware peuvent être décryptées gratuitement, mais nous avons ajouté le décrypteur utilisé par des chercheurs qui est souvent mis à jour avec les variantes qui finissent par devenir décryptés. Vous pouvez essayer de décrypter vos fichiers en utilisant les instructions ci-dessous, mais si elles ne fonctionnent pas, puis, malheureusement, votre variante du virus ransomware n'est pas déchiffrable.

Suivez les instructions ci-dessous pour utiliser le décrypteur Emsisoft et décrypter vos fichiers gratuitement. Tu peux télécharger l'outil de décryptage Emsisoft liée ici puis suivez les étapes indiquées ci-dessous:

1 Clic-droit sur le décrypteur et cliquez sur Exécuter en tant qu'administrateur comme indiqué ci-dessous:

2. D'accord avec les termes de la licence:

3. Cliquer sur "Ajouter le dossier" puis ajoutez les dossiers où vous voulez que les fichiers décryptés comme indiqué ci-dessous:

4. Cliquer sur "Décrypter" et attendez que vos fichiers à décoder.

Note: Crédit pour le décrypteur va EMSISOFT chercheurs qui ont fait la percée avec ce virus.

Méthode 2: Utiliser un logiciel de récupération de données

Infections par ransomware et LockBit 3.0 but de crypter vos fichiers en utilisant un algorithme de cryptage qui peut être très difficile à déchiffrer. Voilà pourquoi nous avons proposé une méthode de récupération de données qui peuvent vous aider à faire le tour de décryptage direct et essayer de restaurer vos fichiers. Gardez à l'esprit que cette méthode ne peut pas être 100% efficace, mais peut aussi vous aider un peu ou beaucoup dans différentes situations.

Cliquez simplement sur le lien et sur les menus du site en haut, choisir Récupération de données - Assistant de récupération de données pour Windows ou Mac (en fonction de votre système d'exploitation), puis téléchargez et exécutez l'outil.

LockBit 3.0-FAQ

Qu'est-ce que LockBit 3.0 Ransomware?

Verrouillage 3.0 est un ransomware infection - les logiciels malveillants qui pénètrent silencieusement dans votre ordinateur et bloquent l'accès à l'ordinateur lui-même ou chiffrent vos fichiers.

De nombreux virus rançongiciels utilisent des algorithmes de cryptage sophistiqués pour rendre vos fichiers inaccessibles. Le but des infections par rançongiciels est d'exiger que vous payiez un paiement de rançon pour avoir accès à vos fichiers..

What Does LockBit 3.0 Ransomware Do?

Les ransomwares en général sont un logiciel malveillant qui est conçu pour bloquer l'accès à votre ordinateur ou à vos fichiers jusqu'à ce qu'une rançon soit payée.

Les virus Ransomware peuvent également endommager votre système, corrompre les données et supprimer des fichiers, entraînant la perte permanente de fichiers importants.

How Does LockBit 3.0 Infecter?

Via plusieurs manières.LockBit 3.0 Un ransomware infecte les ordinateurs en étant envoyé par e-mails de phishing, contenant un virus attaché. Cette pièce jointe est généralement masquée comme un document important, comme une facture, un document bancaire ou encore un billet d'avion et cela semble très convaincant aux utilisateurs.

Another way you may become a victim of LockBit 3.0 is if you télécharger un faux installateur, crack ou correctif provenant d'un site Web de mauvaise réputation ou si vous cliquez sur un lien de virus. De nombreux utilisateurs signalent avoir contracté un ransomware en téléchargeant des torrents.

How to Open .LockBit 3.0 fichiers?

Toi can't sans décrypteur. À ce point, la .Verrouillage 3.0 les fichiers sont crypté. Vous ne pouvez les ouvrir qu'une fois qu'ils ont été déchiffrés à l'aide d'une clé de déchiffrement spécifique à un algorithme particulier..

Que faire si un décrypteur ne fonctionne pas?

Ne panique pas, et sauvegarder les fichiers. Si un déchiffreur n'a pas déchiffré votre .Verrouillage 3.0 fichiers avec succès, alors ne désespérez pas, parce que ce virus est encore nouveau.

Puis-je restaurer ".Verrouillage 3.0" dossiers?

Oui, parfois les fichiers peuvent être restaurés. Nous avons proposé plusieurs méthodes de récupération de fichiers cela pourrait fonctionner si vous souhaitez restaurer .Verrouillage 3.0 fichiers.

Ces méthodes ne sont en aucun cas 100% garanti que vous pourrez récupérer vos fichiers. Mais si vous avez une sauvegarde, vos chances de succès sont bien plus grandes.

How To Get Rid of LockBit 3.0 Virus?

Le moyen le plus sûr et le plus efficace pour supprimer cette infection par rançongiciel est d'utiliser un programme anti-malware professionnel.

Il recherchera et localisera LockBit 3.0 ransomware, puis supprimez-le sans causer de dommages supplémentaires à votre important .LockBit 3.0 fichiers.

Puis-je signaler un ransomware aux autorités?

Au cas où votre ordinateur serait infecté par une infection ransomware, vous pouvez le signaler aux services de police locaux. Il peut aider les autorités du monde entier à suivre et à déterminer les auteurs du virus qui a infecté votre ordinateur.

Dessous, nous avons préparé une liste de sites Web gouvernementaux, où vous pouvez déposer un rapport au cas où vous seriez victime d'un cybercriminalité:

Autorités de cybersécurité, responsable de la gestion des rapports d'attaque de ransomware dans différentes régions du monde:

Allemagne - Portail officiel de la police allemande

États Unis - IC3 Centre de plaintes contre la criminalité sur Internet

Royaume-Uni - Action Fraud Police

France - Ministère de l'Intérieur

Italie - Police d'État

Espagne - Police nationale

Pays-Bas - Forces de l'ordre

Pologne - Police

le Portugal - Police judiciaire

Grèce - Unité de la cybercriminalité (Police hellénique)

Inde - Police de Mumbai - Cellule d'enquête sur la cybercriminalité

Australie - Australian High Tech Crime Center

Les rapports peuvent recevoir une réponse dans des délais différents, selon vos autorités locales.

Pouvez-vous empêcher les ransomwares de crypter vos fichiers?

Oui, vous pouvez empêcher les ransomwares. La meilleure façon de le faire est de vous assurer que votre système informatique est mis à jour avec les derniers correctifs de sécurité., utiliser un programme anti-malware réputé et pare-feu, sauvegardez fréquemment vos fichiers importants, et évitez de cliquer sur liens malveillants ou télécharger des fichiers inconnus.

Can LockBit 3.0 Ransomware Steal Your Data?

Oui, dans la plupart des cas, un rançongiciel va voler vos informations. It is a form of malware that steals data from a user's computer, le crypte, puis demande une rançon pour le décrypter.

Dans de nombreux cas,, la auteurs de logiciels malveillants ou les attaquants menaceront de supprimer les données ou le publier en ligne à moins que la rançon est payée.

Un ransomware peut-il infecter le WiFi?

Oui, un ransomware peut infecter les réseaux WiFi, car des acteurs malveillants peuvent l'utiliser pour prendre le contrôle du réseau, voler des données confidentielles, et verrouiller les utilisateurs. Si une attaque de ransomware réussit, cela pourrait entraîner une perte de service et/ou de données, et dans certains cas, pertes financières.

Dois-je payer un rançongiciel?

Aucun, vous ne devriez pas payer les extorqueurs de rançongiciels. Les payer ne fait qu'encourager les criminels et ne garantit pas que les fichiers ou les données seront restaurés. La meilleure approche consiste à disposer d'une sauvegarde sécurisée des données importantes et à être vigilant quant à la sécurité en premier lieu.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, les pirates peuvent toujours avoir accès à votre ordinateur, données, ou des fichiers et peut continuer à menacer de les exposer ou de les supprimer, ou même les utiliser pour commettre des cybercrimes. Dans certains cas,, ils peuvent même continuer à exiger des paiements de rançon supplémentaires.

Une attaque de ransomware peut-elle être détectée?

Oui, les rançongiciels peuvent être détectés. Logiciel anti-malware et autres outils de sécurité avancés peut détecter les ransomwares et alerter l'utilisateur quand il est présent sur une machine.

Il est important de se tenir au courant des dernières mesures de sécurité et de maintenir les logiciels de sécurité à jour pour s'assurer que les ransomwares peuvent être détectés et empêchés..

Les criminels du ransomware se font-ils prendre?

Oui, les criminels rançongiciels se font prendre. Les organismes d'application de la loi, comme le FBI, Interpol et d'autres ont réussi à traquer et à poursuivre les criminels de ransomware aux États-Unis et dans d'autres pays.. Alors que les menaces de rançongiciels continuent d'augmenter, il en va de même pour l'activité d'application.

À propos du LockBit 3.0 Recherche

Le contenu que nous publions sur SensorsTechForum.com, ce LockBit 3.0 guide de suppression inclus, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à supprimer les logiciels malveillants spécifiques et à restaurer vos fichiers cryptés.

Comment avons-nous mené la recherche sur ce ransomware?

Notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, et en tant que tel, nous recevons des mises à jour quotidiennes sur les dernières définitions de logiciels malveillants et de ransomwares.

En outre, la recherche derrière le LockBit 3.0 la menace de ransomware est soutenue par VirusTotal et l' projet NoMoreRansom.

Pour mieux comprendre la menace des ransomwares, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.

En tant que site dédié à fournir des instructions de suppression gratuites pour les ransomwares et les malwares depuis 2014, La recommandation de SensorsTechForum est de ne prêter attention qu'aux sources fiables.

Comment reconnaître des sources fiables:

- Vérifiez toujours "À propos de nous" page web.

- Profil du créateur de contenu.

- Assurez-vous que de vraies personnes sont derrière le site et non de faux noms et profils.

- Vérifiez Facebook, Profils personnels LinkedIn et Twitter.