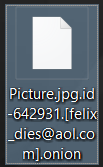

Cet article est créé pour vous aider à supprimer La variante de .onion Dharma ransomware et restaurer .id-{aléatoire}.[felix_dies@aol.com].oignon fichiers cryptés.

Cet article est créé pour vous aider à supprimer La variante de .onion Dharma ransomware et restaurer .id-{aléatoire}.[felix_dies@aol.com].oignon fichiers cryptés.

Une nouvelle version du Dharma ransomware a été rapporté à la diffusion, cette fois en utilisant la .extension de fichier d'oignon ajouté aux fichiers qu'il crypte. La nouvelle version du Dharma ransomware semble être très similaire à l'ancienne et tout comme il, Chiffrer les fichiers sur l'ordinateur compromis après quoi changer le papier peint sur l'ordinateur compromis et exigent les victimes de payer une lourde frais de rançon pour restaurer leurs fichiers cryptés. Dans le cas où votre ordinateur a été infecté par le .oignon Dharma ransomware recommandations sont à lire attentivement cet article.

Menace Résumé

| Nom |

.virus de fichier d'oignon |

| Type | Ransomware |

| brève description | .Oignon virus, aussi se fait appeler Dharma encrypte les fichiers utilisateur et les feuilles que les adresses e-mail de contact pour contacter les criminels derrière et payer des frais de rançon pour restaurer les fichiers cryptés. |

| Symptômes | Modifications fichier extension des fichiers cryptés .oignon. Changements papier peint à un avec des instructions de rançon qui ont rançon e-mail. |

| Méthode de distribution | Via un kit Exploit, attaque de fichier Dll, JavaScript malveillant ou un lecteur par téléchargement du malware lui-même d'une manière obscurcie. |

| Detection Tool |

Voir si votre système a été affecté par des logiciels malveillants

Télécharger

Malware Removal Tool

|

| Expérience utilisateur | Inscrivez-vous à notre forum Discuter de virus de fichier .onion. |

| Outil de récupération de données | Windows Data Recovery Stellar Phoenix Avis! Ce produit numérise vos secteurs d'entraînement pour récupérer des fichiers perdus et il ne peut pas récupérer 100% des fichiers cryptés, mais seulement quelques-uns d'entre eux, en fonction de la situation et si oui ou non vous avez reformaté votre lecteur. |

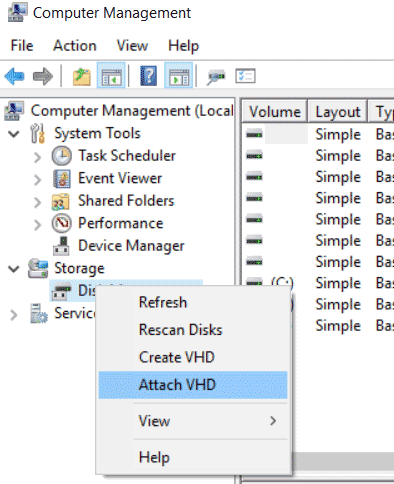

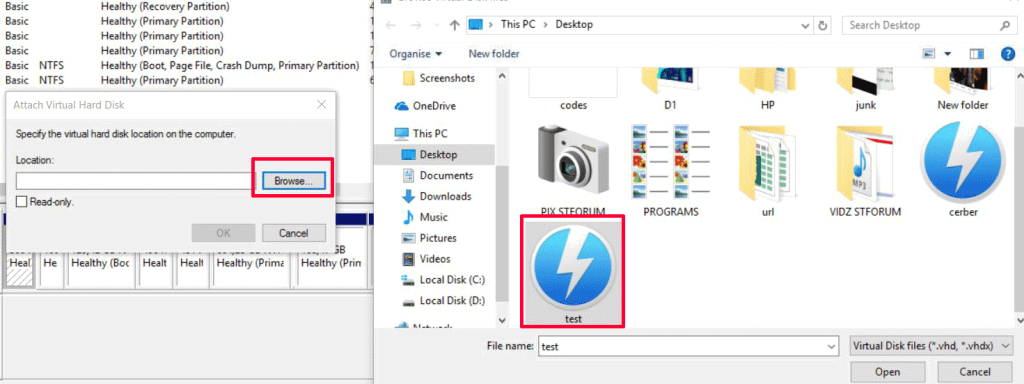

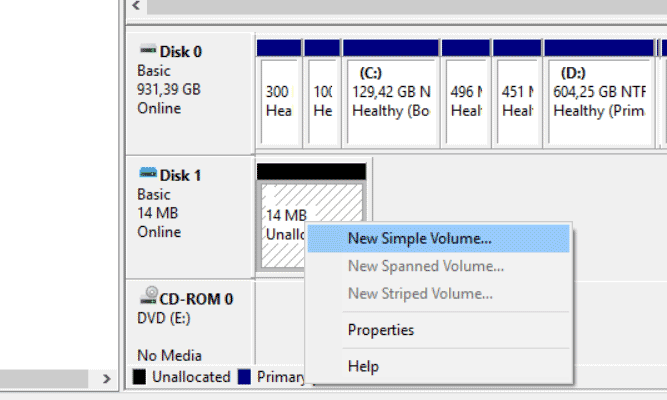

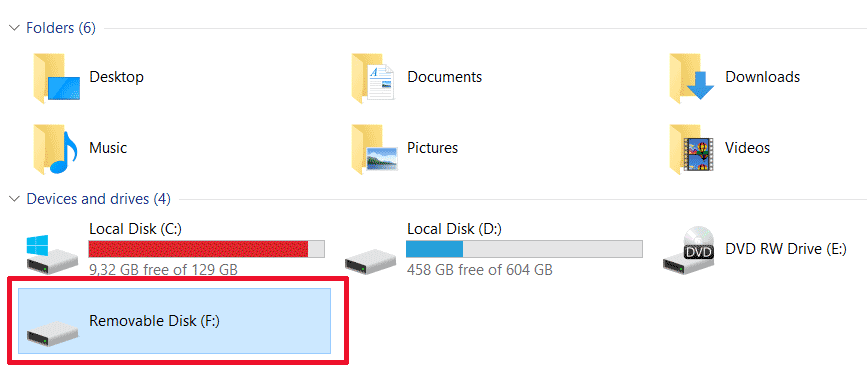

Mise à jour, 2017 - Nouvelle méthode de récupération de données

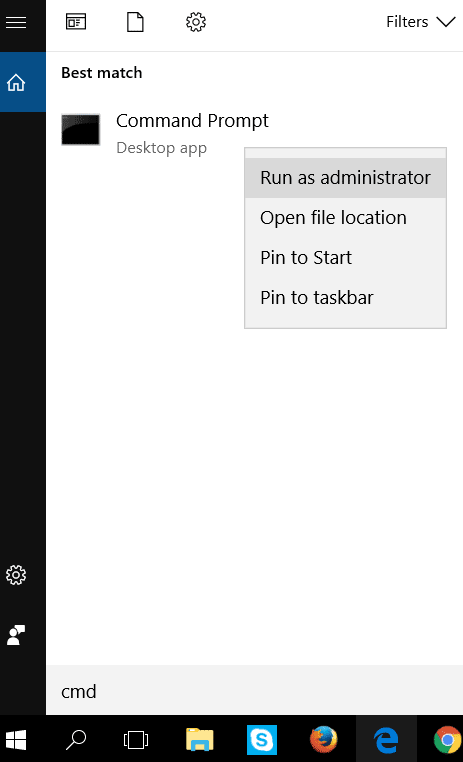

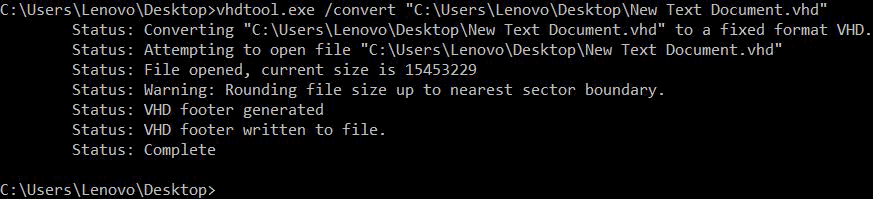

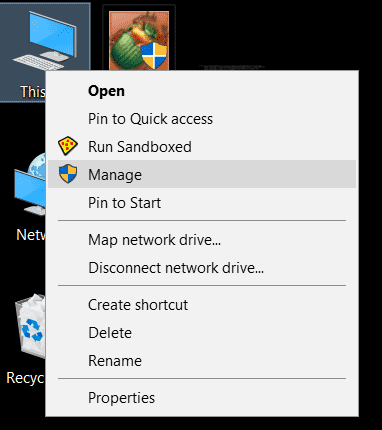

Il a été porté à notre attention que les victimes des derniers Dharma .onion ransomware variantes d'infection ont réussi à restaurer un pourcentage très élevé (plus de 90%) de leurs fichiers en utilisant une méthode unique - la conversion des fichiers dans les disques virtuels et en utilisant l'option de récupération de partition sur les programmes de récupération de données. Cette méthode tire parti des convertir les fichiers dans un type de fichier .VHD qui est un lecteur virtuel. Comme il y a de nouveaux programmes de récupération de données spécialement conçues pour récupérer les partitions, une approche consiste à restaurer des fichiers encyrpted par Dharma ransomware est de convertir les fichiers cryptés dans les fichiers .VHD et puis essayer de les récupérer à l'aide du logiciel de récupération de partition. Depuis l'algorithme qui crypte les fichiers modifie en fait seulement une petite partie du fichier, vous avez une chance beaucoup plus élevé de récupérer les fichiers si vous les modifiez en type .VHD.

Les méthodes ont été signalés pas une garantie complète pour récupérer tous les fichiers, mais si vous ne l'avez pas réinstallé votre système d'exploitation encore, nous vous conseillons de les suivre. Mais d'abord, assurez-vous de supprimer les fichiers malveillants de Dharma des instructions au bas de ces article. Voici les instructions:

.Oignon Dharma - Comment se répand

Pour le processus de distribution de cette variante du Dharma Ransomware pour réussir, une combinaison avancée d'outils peuvent être utilisés par les cyber-criminels. Ces outils et logiciels peuvent inclure;

- Obfuscators pour les fichiers exécutables.

- Un exploit kit.

- programmes de menuisier de fichier.

- Plusieurs hôtes en ligne.

- Les scripts malveillants (JavaScript).

- sites de distribution pour le téléchargement de l'infection.

- services spamming ainsi que les robots collecteurs de mails.

ces outils, tout à fait combinée peut entraîner la distribution réussie de la .oignon variante Dharma Dans divers endroits en ligne, comme:

- sites de médias sociaux.

- Spammé en tant que messages, dépeignant comme légitime.

- Spammé sur les services de chat, tels que Skype, Messager, etc.

- Téléchargé sur les sites suspects ou via des sites torrent compromis comme des configurations de faux, générateurs de clés ou activateurs pour les logiciels.

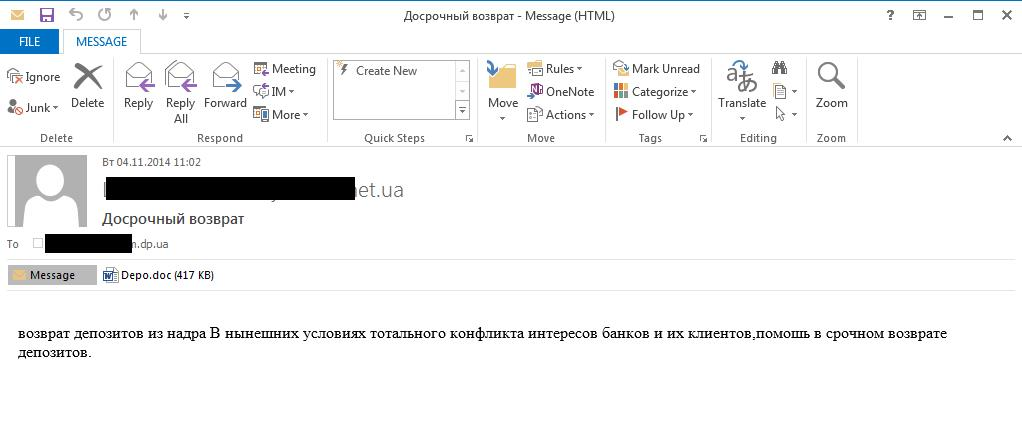

Si par e-mail, techniques trompeuses sont utilisées pour tromper les utilisateurs, soit l'ouverture d'une pièce jointe électronique malveillant ou ouvrir un lien Web malveillant. Il en résulte la chute des fichiers malveillants du Dharma .oignon virus sur le système compromis.

.Virus de l'oignon fichier – infection Activité

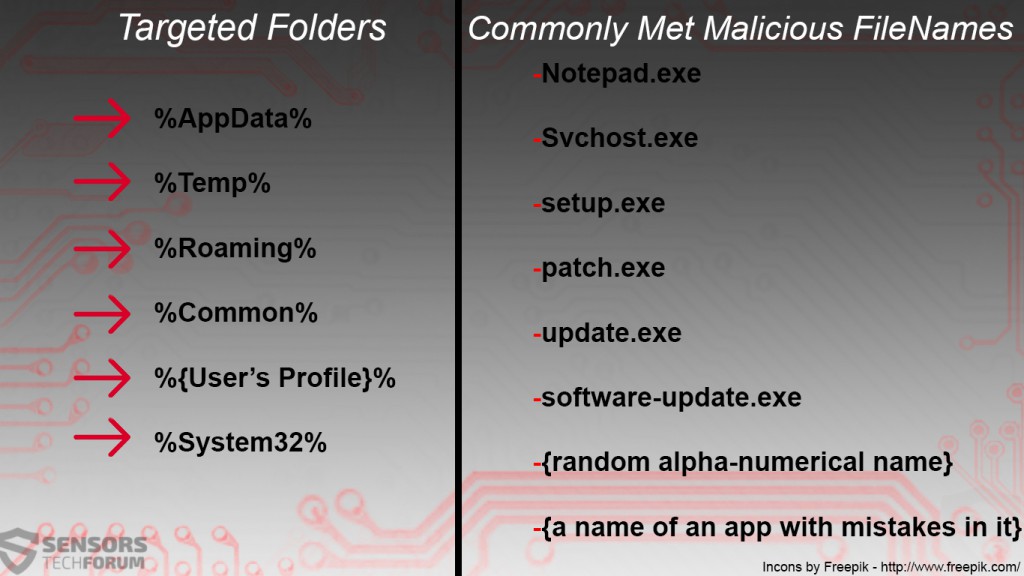

Après que la victime a ouvert le fichier malveillant, D'une façon ou d'une autre, les fichiers du Dharma ransomware sont déposés sur l'ordinateur infecté. Les fichiers ont des noms différents et résident habituellement dans l'emplacement de Windows mentionné ci-dessous:

Une fois les fichiers de la variante de fichier .onion de Dharma ransomware ont été abandonnées, le virus peut commencer à modifier le Run et RunOnce du Registre Windows sous-clés. Dans les sous-clés, valeurs personnalisées peuvent être ajoutées avec des données en eux qui a l'emplacement des fichiers malveillants qui exécutent le processus de cryptage. Les sous-clés sont les suivantes:

→ HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

En plus de ces sous-clés, Dharma virus de .onion peut également modifier d'autres sous-clés qui changent le fond d'écran et d'effectuer d'autres activités de bureau.

→ HKEY_CURRENT_USER Control Panel Desktop

Après avoir effectué les modifications sur les sous-clés, Dharma .onion ransomware peut contrairement à la précédente .portefeuille et .dharma variantes supprimer les copies de volume d'ombre sur l'ordinateur infecté dans le but d'éliminer toute chance de restaurer des fichiers cryptés via des fonctions de sauvegarde de Windows. Ceci est réalisable en exécutant un script qui entre Windows administration commandes suivantes en arrière-plan, à l'insu de la victime:

→ créer appel processus « cmd.exe / c

Vssadmin.exe supprimer les ombres / toutes / quiet

bcdedit.exe / set {défaut} recoveryenabled pas

bcdedit.exe / set {défaut} ignoreallfailures de bootstatuspolicy

De plus, le Dharma .onion ransomware peut aussi créer un dossier, nommé "Les données" à %SystemDrive% dans lequel d'autres fichiers de Dharma avec des noms uniques et aléatoires ainsi qu'un crypkey.bin fichier peut également être abandonné. Ceci est fait pour aider le processus de chiffrement qui est tout à fait unique et.

.onion Processus de chiffrement de Dharma Ransomware

Le processus de chiffrement du Dharma ransomware est tout à fait unique. Initialement, le virus commence à chiffrer une grande variété de types de fichiers, mais il évite soigneusement les dossiers de Windows système suivant:

- %Fenêtres%

- %AppData%

- %Local%

- %LocalLow%

- %Système%

- %System32%

Ceci est fait pour que Windows OS est intact et à feuilles, l'utilisateur peut toujours utiliser le système d'exploitation pour contacter les cyber-criminels. Parmi les fichiers cryptés sont des documents importants, musique, vidéos, images et autres types de fichiers, par exemple:

→ "PNG .PSD .PspImage .TGA .THM .TIF .TIFF .YUV .AI .EPS .PS .SVG .INDD .PCT .PDF .xlr .XLS .XLSX .accdb .DB .DBF .MDB .PDB .SQL .apk .APP .BAT .CGI .COM .EXE .gadget .JAR .PIF .wsf .DEM .gam .NES .ROM .SAV CAD fichiers DWG DXF SIG fichiers .GPX .KML .KMZ .ASP .ASPX .CER .CFM .CSR .CSS .HTM .HTML .JS .JSP .PHP .RSS .xhtml. DOC DOCX .LOG .MSG .ODT .pages .RTF .tex .TXT .WPD .WPS .CSV .DAT .GED .KEY .keychain .PPS .PPT .PPTX ..INI .PRF Encoded Fichiers .HQX .mim .UUE .7z .cbr .DEB .GZ .PKG .RAR .RPM .sitx .TAR.GZ .ZIP .zipx .BIN .CUE .DMG .ISO .MDF .toast .VCD SDF .TAR .TAX2014 .TAX2015 .VCF .XML Audio fichiers .AIF .IFF .M3U .M4A .MID .MP3 .mpa .WAV .WMA Vidéo 3G2 .3GP .ASF .AVI .FLV .m4v .MOV .MP4 .MPG .RM .SRT .SWF .VOB .WMV 3D .3DM .3DS .MAX .OBJ R.BMP .DDS .GIF .JPG ..CRX .plugin .FNT .FON .OTF .TTF .CAB .CPL .CUR .DESKTHEMEPACK .DLL .DRV .icns .ICO DMP .LNK .SYS .CFG Source ":fileinfo.com

Les fichiers sont modifiés sur place et ils peuvent apparaître avec l'extension de fichier id-{identifiant unique}.[felix_dies@aol.com].oignon

Le processus de chiffrement du Dharma ransomware est similaire à la crysis ransomware variantes il est basé sur. Cependant, il est plus sophistiqué que les chiffrements RSA et AES utilisés par crysis. Autrefois, de nombreux utilisateurs expérimentés sur les forums ont déclaré qu'ils ont tenté d'utiliser la RakhniDecrypter de Kaspersky pour obtenir leurs fichiers en arrière en renommant les extensions de Dharma aux mêmes que crysis, mais ils ont échoué à décoder les données.

En effet, le virus est créé d'une manière qui, après la rançon est payée, les cyber-criminels envoient un logiciel du scanner pour obtenir un fichier de clé, qui peut être situé dans le dossier « data » de %SystemDrive%. De là, ce logiciel détecte les clés publiques que la victime doit renvoyer aux cyber-criminels, puis à partir de cette clé, ils génèrent un décrypteur personnalisé qui ne fonctionne que pour l'ordinateur de la victime et personne d'autre. Tout indique une organisation cybercriminel qui a une expérience dans les virus ransomware, comme les gens derrière Locky et Cerber virus ransomware qui sont encore en général.

Quel que soit le cas, La variante de .onion Dharma utilise l'e-mail felix_dies@aol.com et lorsqu'il est contacté, les cyber-criminels viennent avec une offre personnalisée que la victime doit accepter. Pour les variantes précédentes de Dharma, les « frais » de rançon variée du minimum 2 BTC, tout le chemin jusqu'à 14 BTC, en fonction de l'importance est l'ordinateur étant pirate. pour les serveurs, rapports ont indiqué que le montant des gains de rançon était encore plus élevé. Voici une transcription des instructions fournies par les cyber-criminels par e-mail:

Bonjour,

Nous pouvons déchiffrer vos données, voici prix:

– 7 Bitcoins en 20 heures sans questions stupides et décryptage de test.

– 12 Bitcoins si vous avez besoin de plus de 20 heures pour nous payer, mais moins 48 heures.

– 14 Bitcoins si vous avez besoin de plus de 48 heures pour nous payer.

Faites-nous et envoyez la capture d'écran de paiement en pièce jointe.

De cette façon, une fois que vous payez, nous vous enverrons l'outil déchiffreur avec des instructions.

TIME = ARGENT.

Si vous ne croyez pas dans notre service et que vous voulez voir une preuve, vous pouvez poser des questions sur le décryptage de test.

les coûts de décryptage de test supplémentaire 1.5 Bitcoin au prix final.

A propos de déchiffrement de test:

Vous devez nous envoyer 1 fichier encrypté.

Utilisez sendspace.com et Win-Rar pour envoyer le fichier pour décryptages de test.

Fichier doivent être moins 5 MB.

Nous décrypter et vous envoyer vos fichiers décryptés retour.

Aussi, si vous ne payez pas wanna vous pouvez essayer de bruteforcer cryptokey, mais il faudra environ 1500+ jours si vous avez la machine assez puissante.

Répondez-nous avec votre décision.

Délai commence à partir de cet e-mail.

Voici notre portefeuille de Bitcoin:

{ID WALLET}

Nous pouvons vous recommander facilement le service d'échange de Bitcoin – localbitcons.com

ou vous pouvez google tout service que vous voulez.

Source: Les utilisateurs concernés.

Quel que soit le cas, Les experts en sécurité recommandent toujours que la rançon ne doit pas être accordée à ces cyber-criminels et d'autres moyens pour obtenir les fichiers de retour devrait être recherché après le retrait du Dharma .oignon virus.

Retirer Dharma Ransomware et restauration .onion fichiers cryptés

Avant de lancer le processus de suppression du Dharma ransomware, nous vous recommandons fortement de sauvegarder tous les fichiers, bien qu'ils soient encodée.

Puis, recommandations doivent suivre les instructions de suppression ci-dessous car ils sont spécialement conçus pour isoler Dharma .onion ransomware puis supprimer les fichiers de virus.

Si vous rencontrez des problèmes pour éliminer le virus manuellement ou à supprimer Dharma efficacement et rapidement, Les experts en sécurité recommandent l'utilisation d'un programme anti-malware avancée. Il va scanner et supprimer tous les fichiers associés à Dharma ransomware et protéger votre ordinateur à l'avenir aussi bien.

Après avoir retiré le Dharma ransomware, il est temps d'essayer de restaurer les fichiers. Nous avons suggéré plusieurs méthodes qui sont une alternative à un décryptage directe. Ils sont situés à l'étape "2. Restaurer les fichiers cryptés par .onion Virus de fichier » au dessous de. Ils ne sont en aucune façon de garantir que vous obtiendrez tous vos fichiers, mais quelques-unes des méthodes pourraient travailler pour restaurer une grande partie des fichiers. Certains utilisateurs sur les forums ont rapporté qu'ils ont réussi à restaurer leurs fichiers via des logiciels tels que l'ombre Explorer et nous avons aussi des rapports de personnes capables de restaurer certains de leurs fichiers en utilisant un logiciel de récupération de données.

- Étape 1

- Étape 2

- Étape 3

- Étape 4

- Étape 5

Étape 1: Scan pour le virus de fichier .onion avec SpyHunter Anti-Malware outil

Suppression automatique des rançongiciels - Guide vidéo

Étape 2: Uninstall .onion file virus and related malware from Windows

Voici une méthode en quelques étapes simples qui devraient pouvoir désinstaller la plupart des programmes. Peu importe si vous utilisez Windows 10, 8, 7, Vista ou XP, ces mesures seront faire le travail. Faire glisser le programme ou de son dossier à la corbeille peut être un très mauvaise décision. Si vous faites cela, des morceaux du programme sont laissés, et qui peut conduire à un travail instable de votre PC, erreurs avec les associations de types de fichiers et d'autres activités désagréables. La bonne façon d'obtenir un programme sur votre ordinateur est de le désinstaller. Pour ce faire,:

Suivez les instructions ci-dessus et vous supprimerez avec succès la plupart des programmes indésirables et malveillants.

Suivez les instructions ci-dessus et vous supprimerez avec succès la plupart des programmes indésirables et malveillants.

Étape 3: Nettoyer les registres, créé par le virus de fichier .onion sur votre ordinateur.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, créé par le virus de fichier .onion il. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Avant de commencer "Étape 4", S'il vous plaît démarrer en mode normal, dans le cas où vous êtes actuellement en mode sans échec.

Cela vous permettra d'installer et utilisation SpyHunter 5 avec succès.

Étape 4: Démarrez votre PC en mode sans échec pour isoler et supprimer les virus de fichiers .onion

Étape 5: Essayez de restaurer des fichiers Chiffré par le virus de fichier .onion.

Méthode 1: Utilisez STOP Decrypter par Emsisoft.

Toutes les variantes de ce ransomware peuvent être décryptées gratuitement, mais nous avons ajouté le décrypteur utilisé par des chercheurs qui est souvent mis à jour avec les variantes qui finissent par devenir décryptés. Vous pouvez essayer de décrypter vos fichiers en utilisant les instructions ci-dessous, mais si elles ne fonctionnent pas, puis, malheureusement, votre variante du virus ransomware n'est pas déchiffrable.

Suivez les instructions ci-dessous pour utiliser le décrypteur Emsisoft et décrypter vos fichiers gratuitement. Tu peux télécharger l'outil de décryptage Emsisoft liée ici puis suivez les étapes indiquées ci-dessous:

1 Clic-droit sur le décrypteur et cliquez sur Exécuter en tant qu'administrateur comme indiqué ci-dessous:

2. D'accord avec les termes de la licence:

3. Cliquer sur "Ajouter le dossier" puis ajoutez les dossiers où vous voulez que les fichiers décryptés comme indiqué ci-dessous:

4. Cliquer sur "Décrypter" et attendez que vos fichiers à décoder.

Note: Crédit pour le décrypteur va EMSISOFT chercheurs qui ont fait la percée avec ce virus.

Méthode 2: Utiliser un logiciel de récupération de données

infections Ransomware et le virus de fichier .onion ont pour but de crypter vos fichiers en utilisant un algorithme de cryptage qui peut être très difficile à déchiffrer. Voilà pourquoi nous avons proposé une méthode de récupération de données qui peuvent vous aider à faire le tour de décryptage direct et essayer de restaurer vos fichiers. Gardez à l'esprit que cette méthode ne peut pas être 100% efficace, mais peut aussi vous aider un peu ou beaucoup dans différentes situations.

Cliquez simplement sur le lien et sur les menus du site en haut, choisir Récupération de données - Assistant de récupération de données pour Windows ou Mac (en fonction de votre système d'exploitation), puis téléchargez et exécutez l'outil.

.onion file virus-FAQ

What is .onion file virus Ransomware?

.onion file virus is a ransomware infection - les logiciels malveillants qui pénètrent silencieusement dans votre ordinateur et bloquent l'accès à l'ordinateur lui-même ou chiffrent vos fichiers.

De nombreux virus rançongiciels utilisent des algorithmes de cryptage sophistiqués pour rendre vos fichiers inaccessibles. Le but des infections par rançongiciels est d'exiger que vous payiez un paiement de rançon pour avoir accès à vos fichiers..

What Does .onion file virus Ransomware Do?

Les ransomwares en général sont un logiciel malveillant qui est conçu pour bloquer l'accès à votre ordinateur ou à vos fichiers jusqu'à ce qu'une rançon soit payée.

Les virus Ransomware peuvent également endommager votre système, corrompre les données et supprimer des fichiers, entraînant la perte permanente de fichiers importants.

How Does .onion file virus Infect?

Via several ways..onion file virus Ransomware infects computers by being sent par e-mails de phishing, contenant un virus attaché. Cette pièce jointe est généralement masquée comme un document important, comme une facture, un document bancaire ou encore un billet d'avion et cela semble très convaincant aux utilisateurs.

Another way you may become a victim of .onion file virus is if you télécharger un faux installateur, crack ou correctif provenant d'un site Web de mauvaise réputation ou si vous cliquez sur un lien de virus. De nombreux utilisateurs signalent avoir contracté un ransomware en téléchargeant des torrents.

How to Open ..onion file virus files?

Toi can't sans décrypteur. À ce point, la ..virus de fichier d'oignon les fichiers sont crypté. Vous ne pouvez les ouvrir qu'une fois qu'ils ont été déchiffrés à l'aide d'une clé de déchiffrement spécifique à un algorithme particulier..

Que faire si un décrypteur ne fonctionne pas?

Ne panique pas, et sauvegarder les fichiers. Si un déchiffreur n'a pas déchiffré votre ..virus de fichier d'oignon fichiers avec succès, alors ne désespérez pas, parce que ce virus est encore nouveau.

Puis-je restaurer "..virus de fichier d'oignon" dossiers?

Oui, parfois les fichiers peuvent être restaurés. Nous avons proposé plusieurs méthodes de récupération de fichiers cela pourrait fonctionner si vous souhaitez restaurer ..virus de fichier d'oignon fichiers.

Ces méthodes ne sont en aucun cas 100% garanti que vous pourrez récupérer vos fichiers. Mais si vous avez une sauvegarde, vos chances de succès sont bien plus grandes.

How To Get Rid of .onion file virus Virus?

Le moyen le plus sûr et le plus efficace pour supprimer cette infection par rançongiciel est d'utiliser un programme anti-malware professionnel.

It will scan for and locate .onion file virus ransomware and then remove it without causing any additional harm to your important ..onion file virus files.

Puis-je signaler un ransomware aux autorités?

Au cas où votre ordinateur serait infecté par une infection ransomware, vous pouvez le signaler aux services de police locaux. Il peut aider les autorités du monde entier à suivre et à déterminer les auteurs du virus qui a infecté votre ordinateur.

Dessous, nous avons préparé une liste de sites Web gouvernementaux, où vous pouvez déposer un rapport au cas où vous seriez victime d'un cybercriminalité:

Autorités de cybersécurité, responsable de la gestion des rapports d'attaque de ransomware dans différentes régions du monde:

Allemagne - Portail officiel de la police allemande

États Unis - IC3 Centre de plaintes contre la criminalité sur Internet

Royaume-Uni - Action Fraud Police

France - Ministère de l'Intérieur

Italie - Police d'État

Espagne - Police nationale

Pays-Bas - Forces de l'ordre

Pologne - Police

le Portugal - Police judiciaire

Grèce - Unité de la cybercriminalité (Police hellénique)

Inde - Police de Mumbai - Cellule d'enquête sur la cybercriminalité

Australie - Australian High Tech Crime Center

Les rapports peuvent recevoir une réponse dans des délais différents, selon vos autorités locales.

Pouvez-vous empêcher les ransomwares de crypter vos fichiers?

Oui, vous pouvez empêcher les ransomwares. La meilleure façon de le faire est de vous assurer que votre système informatique est mis à jour avec les derniers correctifs de sécurité., utiliser un programme anti-malware réputé et pare-feu, sauvegardez fréquemment vos fichiers importants, et évitez de cliquer sur liens malveillants ou télécharger des fichiers inconnus.

Can .onion file virus Ransomware Steal Your Data?

Oui, dans la plupart des cas, un rançongiciel va voler vos informations. It is a form of malware that steals data from a user's computer, le crypte, puis demande une rançon pour le décrypter.

Dans de nombreux cas,, la auteurs de logiciels malveillants ou les attaquants menaceront de supprimer les données ou le publier en ligne à moins que la rançon est payée.

Un ransomware peut-il infecter le WiFi?

Oui, un ransomware peut infecter les réseaux WiFi, car des acteurs malveillants peuvent l'utiliser pour prendre le contrôle du réseau, voler des données confidentielles, et verrouiller les utilisateurs. Si une attaque de ransomware réussit, cela pourrait entraîner une perte de service et/ou de données, et dans certains cas, pertes financières.

Dois-je payer un rançongiciel?

Aucun, vous ne devriez pas payer les extorqueurs de rançongiciels. Les payer ne fait qu'encourager les criminels et ne garantit pas que les fichiers ou les données seront restaurés. La meilleure approche consiste à disposer d'une sauvegarde sécurisée des données importantes et à être vigilant quant à la sécurité en premier lieu.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, les pirates peuvent toujours avoir accès à votre ordinateur, données, ou des fichiers et peut continuer à menacer de les exposer ou de les supprimer, ou même les utiliser pour commettre des cybercrimes. Dans certains cas,, ils peuvent même continuer à exiger des paiements de rançon supplémentaires.

Une attaque de ransomware peut-elle être détectée?

Oui, les rançongiciels peuvent être détectés. Logiciel anti-malware et autres outils de sécurité avancés peut détecter les ransomwares et alerter l'utilisateur quand il est présent sur une machine.

Il est important de se tenir au courant des dernières mesures de sécurité et de maintenir les logiciels de sécurité à jour pour s'assurer que les ransomwares peuvent être détectés et empêchés..

Les criminels du ransomware se font-ils prendre?

Oui, les criminels rançongiciels se font prendre. Les organismes d'application de la loi, comme le FBI, Interpol et d'autres ont réussi à traquer et à poursuivre les criminels de ransomware aux États-Unis et dans d'autres pays.. Alors que les menaces de rançongiciels continuent d'augmenter, il en va de même pour l'activité d'application.

À propos du virus de fichier .onion Recherche

Le contenu que nous publions sur SensorsTechForum.com, ce guide de suppression de virus de fichier .onion inclus, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à supprimer les logiciels malveillants spécifiques et à restaurer vos fichiers cryptés.

Comment avons-nous mené la recherche sur ce ransomware?

Notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, et en tant que tel, nous recevons des mises à jour quotidiennes sur les dernières définitions de logiciels malveillants et de ransomwares.

En outre, the research behind the .onion file virus ransomware threat is backed with VirusTotal et l' projet NoMoreRansom.

Pour mieux comprendre la menace des ransomwares, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.

En tant que site dédié à fournir des instructions de suppression gratuites pour les ransomwares et les malwares depuis 2014, La recommandation de SensorsTechForum est de ne prêter attention qu'aux sources fiables.

Comment reconnaître des sources fiables:

- Vérifiez toujours "À propos de nous" page web.

- Profil du créateur de contenu.

- Assurez-vous que de vraies personnes sont derrière le site et non de faux noms et profils.

- Vérifiez Facebook, Profils personnels LinkedIn et Twitter.

Je possède ce virus, Je ne sais pas faire, aidez-moi s'il vous plaît!!

Sauvegardez les fichiers cryptés et suivez les méthodes à l'étape 2 en dessous de “Supprimer automatiquement ..” puis me dire quels sont les résultats : )

Bonjour, Je ne devais pas formater mon ordinateur

je peux le faire, mais j'ai besoin fichier crypté ainsi que sa version non cryptée, sûrement vous devriez avoir à la fois, même si sa une sauvegarde, mais doit être un fichier inchangé, par ce que je peux décoder la clé et décrypter tous les fichiers, et doit être plus grand que 128kb

Sûr, pouvez-vous me partager votre e-mail s'il vous plaît?

Rtsghost@outlook.com

Vous avez tous mes fichiers