Nouvelles ont récemment éclaté que le même groupe de piratage informatique qui ont été détectés pour diffuser les logiciels malveillants, connu sous le nom « destructeur olympique » pour être actif et en ciblant toujours différentes installations de prévention des menaces dans toute l'Europe et des facilités financières en Russie.

Nouvelles ont récemment éclaté que le même groupe de piratage informatique qui ont été détectés pour diffuser les logiciels malveillants, connu sous le nom « destructeur olympique » pour être actif et en ciblant toujours différentes installations de prévention des menaces dans toute l'Europe et des facilités financières en Russie.

Le malware a d'abord gagné en popularité lors des Jeux Olympiques d'hiver qui se sont tenus à Pyeongchang, Corée du Sud. À l'époque, il a été rapidement établi que le code malveillant fait partie d'un piratage de cyber-sabotage qui propage un ver destructeur et cible très probablement les réseaux des organisations afin d'effectuer des reconnaissances et de s'auto-reproduire tout en restant non détecté.. Les experts en sécurité ont rapporté les logiciels malveillants d'être une partie d'une opération très bien organisée. Mais même si le hack a été organisée, les attaquants derrière ce malware ont fait quelques erreurs assez graves qui ont permis aux utilisateurs de détecter et de prouver également une preuve du hack.

L'activité et la fin But Destroyer olympique

Le but du Destroyer olympique était d'entrer dans les organisations et rechercher des signatures numériques et de forger ces signatures afin de faire croire que si le logiciel malveillant a été faite par Lazare APT, une entité de piratage, t être de croyaient Corée du Nord. Cependant, les chercheurs sont rapidement venus de sécurité jusqu'à la conclusion que le logiciel malveillant peut ne pas avoir été faite par Lazare du tout. De plus, le logiciel malveillant a été lié à plusieurs pirates chinois comme il a le code de différents acteurs de la menace, comme les quelques personnes qui se trouvaient derrière BadRabbit et le célèbre ransomware civile virus.

En outre, les chercheurs ont conclu que la procédure d'infection de la nouvelle variante du Destructeur olympique a été fait pour être plus sophistiqués qu'auparavant, mais en termes de méthodes d'infection, il a été optimisé et simplifié par les attaquants. Il utilise maintenant les technologies suivantes pour infecter les systèmes et l'auto-Propager:

- code VBA.

- Powershell.

- MS HTA.

- JavaScript.

- PowerShell.

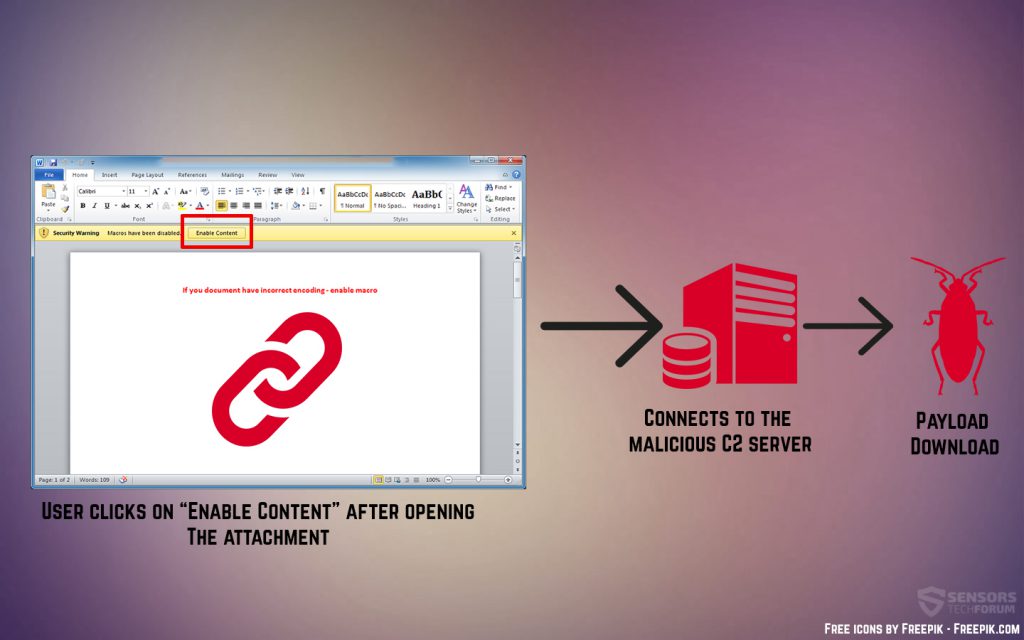

Un dossier particulier d'infection récente selon les rapports des chercheurs de logiciels malveillants est un document Microsoft Word, appelé Spiez CONVERGENCE.doc, qui, en fait,, contient des macros malveillants. Ces macros infectent les victimes une fois qu'ils acceptent l'édition de contenu après l'ouverture des documents. De plus, les chercheurs signalent également que les macros se sont fortement brouillées, ce qui signifie qu'ils ne peuvent pas être facilement détectés. Voici comment un tel processus fonctionne d'infection:

Une fois que la victime déclenche les macros, ils exécutent une commande en Powrshell. Cette commande est également masqué et le système infecté ne montre pas une indication d'infection. Une fois que le script a été injecté, il exécute un nouveau script Powershell. Après cela, un soi-disant « réagencement basée sur la baie » se produit, qui mute le code d'origine et de masquer toutes les commandes en cours d'exécution pour protéger le pirate. Par exemple, une chose que cela peut cacher est l'adresse IP du pirate, ou plus précisément celle de la commande et le serveur de contrôle.

Après ceci est fait, le logiciel malveillant utilise une porte dérobée pour prendre le contrôle de l'ordinateur de la victime comme une partie d'un achevé la première étape 1 d'infection. Puis, il est deuxième étape consiste à exécuter une Étape 2 malware infection qui gère un scrip Poweshell encore plus qui télécharge un autre fichier de charge utile. fichier Tis est connu comme empire Powershell et il est un projet open source, écrit dans le langage Python et le langage Powershell. Il permet au pirate informatique de contrôler à distance les ordinateurs compromis sans aucune forme de fichiers résidant sur les ordinateurs infectés. Ce qui est intéressant est que les chercheurs affirment que ces types de techniques de piratage qui sont moins-fichiers sont souvent utilisés par des sociétés test stylo afin de fournir le piratage pour tester la force d'une entreprise donnée. Dans la réalité, l'outil est effectivement utilisé dans le but principal de l'information vol.

Qu'est-ce qui devrait être fait?

Selon les chercheurs, il est très important de sécuriser tous les ports sur les réseaux et apprendre comment protéger efficacement votre organisation contre-spear phishing et campagnes électroniques malveillants, étant donné que ces types d'infections de ver ne peut pas être seulement fileless, mais ils peuvent aussi se propager automatiquement dès la première infection sur le réseau de l'organisation a lieu. Et avec un autre grand événement sportif a déjà lieu, la Coupe du monde Fifa 2018, il y a déjà eu campagnes d'infection ,en rapport avec la coupe du monde par les acteurs de la menace.