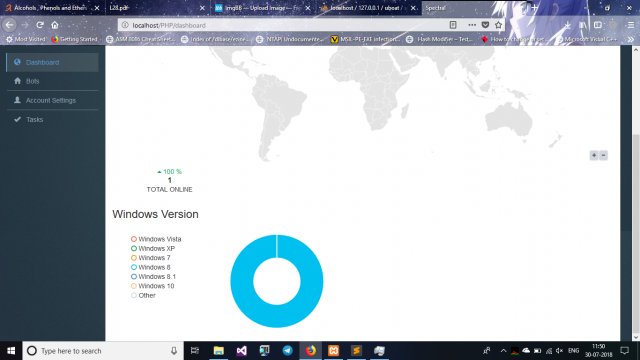

Le botnet uboat est un botnet preuve de concept qui a été conçu principalement pour les tests de pénétration et des fins éducatives. L'auteur derrière elle a expressément déclaré que le but principal derrière elle est d'aider les ingénieurs de sécurité comprendre comment les botnets peuvent avoir un impact des réseaux spécifiques. A ce titre toute utilisation malveillante de celui-ci est considérée comme illégale. L'outil est accessible au public pour quiconque d'utiliser, cela signifie que les experts et les pirates peuvent télécharger et l'utiliser. Il peut être étendu ou modifié qui peut conduire à la création et le téléchargement de modules supplémentaires.

Uboat Proof-of-Concept Botnet design & Fonctionnalité

Le botnet uboat est codée entièrement en C ++ et ne contient pas de dépendances externes, cela signifie qu'il fonctionnera sans installer des packages supplémentaires. Une caractéristique importante est le fait qu'il prévoit des communications chiffrées entre l'hôte et le client. Cela rend très difficile pour les administrateurs de réseau pour savoir qu'il ya une attaque en cours quand une attaque à faible impact a été lancé.

Connexions aux hôtes finaux peuvent être faites à la fois d'une manière redondante et persistante:

- Installation persistante - Le botnet envoie uboat continously des paquets d'informations qui maintient une connexion active aux hôtes. Cela empêche la connexion d'être perdu.

- Redondance - Il permet aux opérateurs de réseaux de zombies à mettre en place dans le cas d'une adresse de serveur de secours ou d'un domaine principal adresse du serveur est pas accessible.

Les contrôleurs de botnet ont la capacité d'initier deux grands types d'attaques DDOS:

- TCP Flood - C'est l'attaque classique de ce type qui se fait par l'envoi de nombreux paquets SYN aux victimes. Les attaques usurper l'adresse IP source ainsi les réponses ne seront pas y revenir.

- UDP Flood - Cette attaque est basée sur l'idée que le botnet devra submerger les ports ouverts sur les hôtes ciblés avec des paquets contenant des datagrammes UDP.

Le composant malveillant peut être utilisé pour infiltrer la machine hôte et modifier des valeurs importantes utilisées par celle-ci. Les paramètres clés comprennent les valeurs du système, Informations sur le matériel ID, adresse IP et etc.. Ils peuvent être à la fois extraites et modifiées par les opérateurs.

En accédant aux machines les opérateurs malveillants auront la possibilité d'exécuter des commandes arbitraires. Le botnet uboat agit également comme un keylogger à la fois une version passive ou active. En utilisant ce malware les pirates peuvent aussi offrir, mettre à jour ou désinstaller d'autres menaces pour les systèmes hôtes et.

Le moteur modulaire disponible veille à ce que les opérateurs peuvent étendre davantage avec de nouvelles fonctions.