Une variante nouvelle et améliorée de la CryptoWall ransomware a été infecter les ordinateurs à travers le monde au cours des derniers jours. Le nouveau CryptoWall 3.0 utilise un message de rançon localisée et passe le trafic vers un site Web où les victimes peuvent payer pour la clé de décryptage nécessaire pour déverrouiller leurs fichiers à travers des réseaux anonymes Tor et I2P.

CryptoWall est un type de menace fichier de cryptage, qui, une fois activée sur la machine infectée encrypte certains fichiers sur elle et exige une amende de $500 afin de fournir à la victime la clé de déchiffrement. La rançon doit être payé en monnaie numérique Bitcoin dans le premier 168 heures.

Menace Résumé

| Nom | CryptoWall 3.0 |

| Type | Ransomware |

| brève description | Les fichiers de l'utilisateur sont cryptées et inutilisable. |

| Symptômes | Une note de rançon est affiché à la victime. |

| Méthode de distribution | Via des pièces jointes malveillantes. |

| Detection Tool |

Voir si votre système a été affecté par des logiciels malveillants

Télécharger

Malware Removal Tool

|

| Expérience utilisateur | Inscrivez-vous à notre forum discuter CryptoWall 3.0. |

Les nouvelles fonctionnalités de CryptoWall 3.0

New Tor pour passerelles Web sont utilisés par la nouvelle version de CryptoWall: torman2.com, torforall.com, torroadsters.com, et torwoman.com. L'un d'eux redirige la victime à la même page Web contenant les instructions de paiement, mais les ID pour le suivi des paiements sont uniques.

Le délai de paiement est prolongée de cinq jours à une semaine entière, après laquelle la taxe est élevée à $1000.

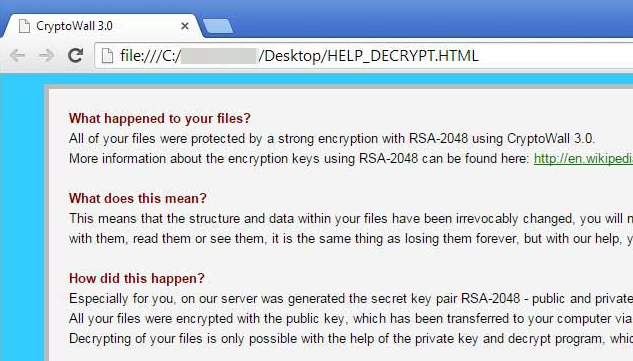

Les escrocs ont créé des fichiers supplémentaires contenant des informations sur le paiement et la restauration de données chiffrées:

- HELP_DECRYPT.HTML: utilise votre navigateur Web pour afficher des informations sur la menace, méthodes de cryptage et de paiement

- HELP_DECRYPT.PNG: contient des détails sur CryptoWall 3.0

- HELP_DECRYPT.TXT: le même que le précédent, mais en texte clair

- HELP_DECRYPT.URL: utilise votre navigateur Web actuel pour afficher la CryptoWall 3.0 Décrypter service lorsque Windows est chargée

Le message de la rançon affichée par CryptoWall 3.0 lit:

Qu'est-il arrivé à vos fichiers?

Tous vos fichiers sont protégés par un cryptage fort avec RSA-2048 en utilisant CryptoWall 3.0.

Plus d'informations sur les clés de chiffrement en utilisant RSA-2048 peut être trouvé ici: https://en.wikipedia.org/wiki/RSA_(cryptosystème)Qu'est-ce que cela signifie?

Cela signifie que la structure et les données dans les fichiers ont été modifiés de façon irrévocable, vous ne serez pas en mesure de travailler avec eux, les lire ou de les voir, ce est la même chose que de les perdre à jamais, mais avec notre aide, vous pouvez les restaurer.Comment est-ce arrivé?

Spécialement pour vous, sur notre serveur a été générée à la paire de clés RSA-2048 secrète – public et privé.

Tous vos fichiers ont été chiffrés avec la clé publique, qui a été transféré à votre ordinateur via Internet.

Décryptage de vos fichiers ne est possible avec l'aide de la clé privée et décrypter programme, qui est sur notre serveur secrète.

Que fais-je?

Hélas, si vous ne prenez pas les mesures nécessaires pendant le temps spécifié puis les conditions d'obtention de la clé privée seront modifiés.

Si vous tenez vraiment à vos données, nous vous suggérons de ne pas perdre un temps précieux à chercher d'autres solutions parce qu'ils ne existent pas.

Une fois le processus de cryptage de fichiers est plus, les fichiers originaux sont supprimés. Au cas où vous ne avez pas une sauvegarde de vos fichiers, vous pouvez utiliser un logiciel fiable pour eux ou partie d'entre eux à partir des clichés instantanés de restauration Windows. Ci-dessous vous trouverez des instructions détaillées sur la façon de le faire.

Connexion à I2P échoue

La nouvelle version de CryptoWall a été détectée par des experts en sécurité chez Microsoft et le chercheur français Kafeine, qui a signalé que la communication avec le C&C (Commandement et de contrôle) serveur est codé avec l'algorithme RC4 et utilise le protocole I2P.

Comme Kafeine essayé de tester l'échantillon de la nouvelle menace, il a reçu un message d'erreur à chaque fois qu'il a tenté de se connecter aux procurations. La notification, le chercheur a reçu, a déclaré que le site web I2P ne était pas disponible pour des raisons diverses - impossibilité de se connecter à des systèmes ou réseau encombré. Les pirates semblaient être prêt pour des cas comme celui-, parce qu'ils ont fourni des instructions détaillées sur la façon d'accéder au service de décryptage sur le réseau Tor.

CryptoWall 3.0 Nouvelles méthodes de distribution (Septembre 4, 2015)

Comment est CryptoWall 3.0 tombé sur le système?

Ransomware CryptoWall a été autour assez longtemps pour les chercheurs de recueillir des informations détaillées sur ses méthodes. Le ransomware est distribué principalement par des e-mails avec des pièces jointes .ZIP. Ces derniers contiennent des fichiers exécutables masquées sous forme de PDF. Les fichiers en question peuvent être de toute forme de communication d'entreprise tels que:

- Factures

- Acheter en ligne (OP)

- Factures

- Plaintes

Une fois le fichier malicieux est lancé, CryptoWall sera installé sur le système. Les fichiers malveillants seront situés dans un des deux dossiers %AppData% ou %Temp%. Puis, la menace commence à analyser les pilotes du système pour trouver des fichiers à crypter. Toutes les lettres d'entraînement seront numérisés, lecteurs de déménagements, les partages réseau et DropBox cartographie inclus. Toute lettre de lecteur sur le système infecté sera vérifiée pour les fichiers de données.

Voici une liste de tous les endroits où CryptoWall 3.0 peut être situé:

- %Temp%

- C:\[aléatoire]\[aléatoire].exe

- %AppData%

- %Données de programme%

- %LocalAppData%

Puis-je trouver les fichiers cryptés par CryptoWall 3.0?

Les fichiers cryptés par CryptoWall 3.0 seront stockées ensemble avec leurs chemins d'accès dans le Registre Windows. L'emplacement de sous-clé est dans le format suivant:

→HKCU Software [ID d'ordinateur unique]\[ID aléatoire]

Un exemple réel ressemble à ce que:

→HKCU Software 03DA0C0D2383CCC2BC8232DD0AAAD117 01133428ABDEEEFF

Le processus sera répété pour chaque fichier crypté sous la clé mentionnée.

ListCwall peut être utilisé aussi bien. Il est un outil créé par Bleeping informatique pour automatiser la constatation et l'exportation des fichiers cryptés. L'outil peut également sauvegarder les fichiers verrouillés à un autre endroit, dans le cas où l'utilisateur a besoin de les archiver et de reformater le PC.

Aussi, voici une liste des extensions de fichiers qui CryptoWall 3.0 cherche à chiffrer:

→ .3dm, .3ds, .3fr, .mcmeta, .vfs0, .mpqge, .KDB, .db0, .dba, .rofl, .HKX, .bar, .ufc, .la, .personnes, .litemod, .atout, .forger, .LTX, .bsa, .apk, .re4, .semaines, .lbf, .slm, .bik, .epk, .rgss3a, .puis, .grand, portefeuille, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .sms, .P7C, .p7b, .p12, .pfx, .pem, .crt, .ciel, .la, .x3f, .SRW, .PEF, .PTX, .r3d, .rw2, .rwl, .brut, .raf, .orf, .NRW, .mrwref, .mef, .erf, .KDC, .DCR, .cr2, .crw, .baie, .SR2, .srf, .arw, .3fr, .DNG, .3g2, .3gp, .3pr, .7à partir de, .ab4, .accdb, .sql, .mp4, .7à partir de, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .fermeture éclair, .ils, .somme, .ibank, .t13, .t12, .FKD, .gdb, .impôt, .pkpass, .bc6, .BC7, .BKP, .Qin, .BKF, .SIDN, .Kidd, .mddata, .ITL, .ITDB, .icxs, .hvpl, .HPLG, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .carte, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .NCF, .menu, .disposition, .dmp, .goutte, .ESM, .vcf, .VTF, .dazip, .fpk, .MLX, .kf, .IWD, .LSC, .tor, .psk, .jante, .W3x, .fsh, .ntl, .arch00, .lvl, .snx, .cf., .ff, .vpp_pc, .LRF, .m2, .JPE, .jpg, .cdr, .indd, .à, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .WB2, .rtf, .WPD, .DXG, .xf, .dwg, .TVP, .accdb, .CIS, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .ODB, .Ep, .odm, .Répondre, .paragraphe, .odt, .ACCD, .accdr, .accdt, .haque, .acr, .acte, .adb

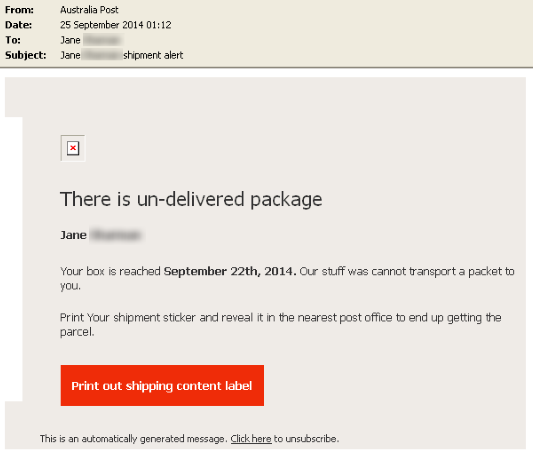

Comportement de l'utilisateur et Ransomware. Les escroqueries par phishing

Ce que nous avons décrit au sujet des méthodes de distribution à ce jour peut signifier qu'une seule chose - les cyber-criminels comptent uniquement sur l'interaction de l'utilisateur avec le spam malveillant. La méthode est connue comme le phishing - une forme d'ingénierie sociale souvent déployée pour propager des programmes malveillants ou de recueillir des informations d'identification utilisateur. Ceci est un message exemplaire de la façon dont l'arnaque peut apparaître aux utilisateurs:

Image Source: Symantec

Conseils de prudence CryptoWall

Pour contourner les infections malveillantes, éviter de télécharger les fichiers d'archive tels que .fermeture éclair, .bocal, .prend, .7à partir de, .MSI, et exécutable / fichiers de script tels que .avec, .exe, .scr, .chauve souris, .js, .jse, .vb, .VBE, .FSM, .wsh, .cmd. Toujours garder à l'esprit que les sociétés réelles permettrait d'éviter l'envoi de ces types de fichiers, sauf si vous aviez un ensemble d'arrangement préalable.

Plus, vous pouvez utiliser les services en ligne site de notation telles que Norton Safe Web pour déterminer si un site Web est sécuritaire ou non à visiter. Avec les menaces de fichiers de cryptage, les meilleurs conseils de précaution est très simple. Sauvegarder vos fichiers. Emporter pensent de cette, surtout quand vos données est précieux et vous garder beaucoup de documents d'affaires sur votre PC.

Vous pouvez également consulter la conseils de prudence généraux nous avons sur notre forum sur ransomware, qui viennent force pour CryptoWall 3.0 aussi.

- IMPORTANT

CryptoWall 3.0 peut crypter des fichiers sur un partage réseau dans le cas où elle est mappée comme une lettre de lecteur. Si le partage réseau est pas mappé en tant que telle, CryptoWall 3.0 ne sera pas affecter les fichiers qui s'y trouvent. Pour sécuriser les partages ouverts, les utilisateurs peuvent permettre l'accès uniquement accessible en écriture pour les groupes d'utilisateurs nécessaires ou les utilisateurs autorisés. La pointe est très important en ce qui concerne les menaces telles que CryptoWall.

Retirer CryptoWall 3.0 et restaurer les fichiers cryptés

Suivez les instructions fournies ci-dessous pour éliminer toute trace de ce ransomware. Gardez à l'esprit que la meilleure et la plus sûre façon de le faire est d'utiliser un solide programme anti-malware.

- Étape 1

- Étape 2

- Étape 3

- Étape 4

- Étape 5

Étape 1: Rechercher les CryptoWall 3.0 avec outil de SpyHunter Anti-Malware

Suppression automatique des rançongiciels - Guide vidéo

Étape 2: Désinstaller CryptoWall 3.0 et logiciels malveillants connexes de Windows

Voici une méthode en quelques étapes simples qui devraient pouvoir désinstaller la plupart des programmes. Peu importe si vous utilisez Windows 10, 8, 7, Vista ou XP, ces mesures seront faire le travail. Faire glisser le programme ou de son dossier à la corbeille peut être un très mauvaise décision. Si vous faites cela, des morceaux du programme sont laissés, et qui peut conduire à un travail instable de votre PC, erreurs avec les associations de types de fichiers et d'autres activités désagréables. La bonne façon d'obtenir un programme sur votre ordinateur est de le désinstaller. Pour ce faire,:

Suivez les instructions ci-dessus et vous supprimerez avec succès la plupart des programmes indésirables et malveillants.

Suivez les instructions ci-dessus et vous supprimerez avec succès la plupart des programmes indésirables et malveillants.

Étape 3: Nettoyer les registres, créé par CryptoWall 3.0 sur votre ordinateur.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, créé par CryptoWall 3.0 Là. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Avant de commencer "Étape 4", S'il vous plaît démarrer en mode normal, dans le cas où vous êtes actuellement en mode sans échec.

Cela vous permettra d'installer et utilisation SpyHunter 5 avec succès.

Étape 4: Démarrez votre PC En mode sans échec pour isoler et éliminer CryptoWall 3.0

Étape 5: Essayez de restaurer des fichiers Chiffré par CryptoWall 3.0.

Méthode 1: Utilisez STOP Decrypter par Emsisoft.

Toutes les variantes de ce ransomware peuvent être décryptées gratuitement, mais nous avons ajouté le décrypteur utilisé par des chercheurs qui est souvent mis à jour avec les variantes qui finissent par devenir décryptés. Vous pouvez essayer de décrypter vos fichiers en utilisant les instructions ci-dessous, mais si elles ne fonctionnent pas, puis, malheureusement, votre variante du virus ransomware n'est pas déchiffrable.

Suivez les instructions ci-dessous pour utiliser le décrypteur Emsisoft et décrypter vos fichiers gratuitement. Tu peux télécharger l'outil de décryptage Emsisoft liée ici puis suivez les étapes indiquées ci-dessous:

1 Clic-droit sur le décrypteur et cliquez sur Exécuter en tant qu'administrateur comme indiqué ci-dessous:

2. D'accord avec les termes de la licence:

3. Cliquer sur "Ajouter le dossier" puis ajoutez les dossiers où vous voulez que les fichiers décryptés comme indiqué ci-dessous:

4. Cliquer sur "Décrypter" et attendez que vos fichiers à décoder.

Note: Crédit pour le décrypteur va EMSISOFT chercheurs qui ont fait la percée avec ce virus.

Méthode 2: Utiliser un logiciel de récupération de données

infections Ransomware et CryptoWall 3.0 but de crypter vos fichiers en utilisant un algorithme de cryptage qui peut être très difficile à déchiffrer. Voilà pourquoi nous avons proposé une méthode de récupération de données qui peuvent vous aider à faire le tour de décryptage direct et essayer de restaurer vos fichiers. Gardez à l'esprit que cette méthode ne peut pas être 100% efficace, mais peut aussi vous aider un peu ou beaucoup dans différentes situations.

Cliquez simplement sur le lien et sur les menus du site en haut, choisir Récupération de données - Assistant de récupération de données pour Windows ou Mac (en fonction de votre système d'exploitation), puis téléchargez et exécutez l'outil.

CryptoWall 3.0-FAQ

Qu'est-ce que CryptoWall 3.0 Ransomware?

CryptoWall 3.0 est un ransomware infection - les logiciels malveillants qui pénètrent silencieusement dans votre ordinateur et bloquent l'accès à l'ordinateur lui-même ou chiffrent vos fichiers.

De nombreux virus rançongiciels utilisent des algorithmes de cryptage sophistiqués pour rendre vos fichiers inaccessibles. Le but des infections par rançongiciels est d'exiger que vous payiez un paiement de rançon pour avoir accès à vos fichiers..

What Does CryptoWall 3.0 Ransomware Do?

Les ransomwares en général sont un logiciel malveillant qui est conçu pour bloquer l'accès à votre ordinateur ou à vos fichiers jusqu'à ce qu'une rançon soit payée.

Les virus Ransomware peuvent également endommager votre système, corrompre les données et supprimer des fichiers, entraînant la perte permanente de fichiers importants.

How Does CryptoWall 3.0 Infecter?

De plusieurs façons. 3.0 Un ransomware infecte les ordinateurs en étant envoyé par e-mails de phishing, contenant un virus attaché. Cette pièce jointe est généralement masquée comme un document important, comme une facture, un document bancaire ou encore un billet d'avion et cela semble très convaincant aux utilisateurs.

Another way you may become a victim of CryptoWall 3.0 is if you télécharger un faux installateur, crack ou correctif provenant d'un site Web de mauvaise réputation ou si vous cliquez sur un lien de virus. De nombreux utilisateurs signalent avoir contracté un ransomware en téléchargeant des torrents.

How to Open .CryptoWall 3.0 fichiers?

Toi can't sans décrypteur. À ce point, la .CryptoWall 3.0 les fichiers sont crypté. Vous ne pouvez les ouvrir qu'une fois qu'ils ont été déchiffrés à l'aide d'une clé de déchiffrement spécifique à un algorithme particulier..

Que faire si un décrypteur ne fonctionne pas?

Ne panique pas, et sauvegarder les fichiers. Si un déchiffreur n'a pas déchiffré votre .CryptoWall 3.0 fichiers avec succès, alors ne désespérez pas, parce que ce virus est encore nouveau.

Puis-je restaurer ".CryptoWall 3.0" dossiers?

Oui, parfois les fichiers peuvent être restaurés. Nous avons proposé plusieurs méthodes de récupération de fichiers cela pourrait fonctionner si vous souhaitez restaurer .CryptoWall 3.0 fichiers.

Ces méthodes ne sont en aucun cas 100% garanti que vous pourrez récupérer vos fichiers. Mais si vous avez une sauvegarde, vos chances de succès sont bien plus grandes.

How To Get Rid of CryptoWall 3.0 Virus?

Le moyen le plus sûr et le plus efficace pour supprimer cette infection par rançongiciel est d'utiliser un programme anti-malware professionnel.

Il va rechercher et localiser CryptoWall 3.0 ransomware, puis supprimez-le sans causer de dommages supplémentaires à votre important .CryptoWall 3.0 fichiers.

Puis-je signaler un ransomware aux autorités?

Au cas où votre ordinateur serait infecté par une infection ransomware, vous pouvez le signaler aux services de police locaux. Il peut aider les autorités du monde entier à suivre et à déterminer les auteurs du virus qui a infecté votre ordinateur.

Dessous, nous avons préparé une liste de sites Web gouvernementaux, où vous pouvez déposer un rapport au cas où vous seriez victime d'un cybercriminalité:

Autorités de cybersécurité, responsable de la gestion des rapports d'attaque de ransomware dans différentes régions du monde:

Allemagne - Portail officiel de la police allemande

États Unis - IC3 Centre de plaintes contre la criminalité sur Internet

Royaume-Uni - Action Fraud Police

France - Ministère de l'Intérieur

Italie - Police d'État

Espagne - Police nationale

Pays-Bas - Forces de l'ordre

Pologne - Police

le Portugal - Police judiciaire

Grèce - Unité de la cybercriminalité (Police hellénique)

Inde - Police de Mumbai - Cellule d'enquête sur la cybercriminalité

Australie - Australian High Tech Crime Center

Les rapports peuvent recevoir une réponse dans des délais différents, selon vos autorités locales.

Pouvez-vous empêcher les ransomwares de crypter vos fichiers?

Oui, vous pouvez empêcher les ransomwares. La meilleure façon de le faire est de vous assurer que votre système informatique est mis à jour avec les derniers correctifs de sécurité., utiliser un programme anti-malware réputé et pare-feu, sauvegardez fréquemment vos fichiers importants, et évitez de cliquer sur liens malveillants ou télécharger des fichiers inconnus.

Can CryptoWall 3.0 Ransomware Steal Your Data?

Oui, dans la plupart des cas, un rançongiciel va voler vos informations. It is a form of malware that steals data from a user's computer, le crypte, puis demande une rançon pour le décrypter.

Dans de nombreux cas,, la auteurs de logiciels malveillants ou les attaquants menaceront de supprimer les données ou le publier en ligne à moins que la rançon est payée.

Un ransomware peut-il infecter le WiFi?

Oui, un ransomware peut infecter les réseaux WiFi, car des acteurs malveillants peuvent l'utiliser pour prendre le contrôle du réseau, voler des données confidentielles, et verrouiller les utilisateurs. Si une attaque de ransomware réussit, cela pourrait entraîner une perte de service et/ou de données, et dans certains cas, pertes financières.

Dois-je payer un rançongiciel?

Aucun, vous ne devriez pas payer les extorqueurs de rançongiciels. Les payer ne fait qu'encourager les criminels et ne garantit pas que les fichiers ou les données seront restaurés. La meilleure approche consiste à disposer d'une sauvegarde sécurisée des données importantes et à être vigilant quant à la sécurité en premier lieu.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, les pirates peuvent toujours avoir accès à votre ordinateur, données, ou des fichiers et peut continuer à menacer de les exposer ou de les supprimer, ou même les utiliser pour commettre des cybercrimes. Dans certains cas,, ils peuvent même continuer à exiger des paiements de rançon supplémentaires.

Une attaque de ransomware peut-elle être détectée?

Oui, les rançongiciels peuvent être détectés. Logiciel anti-malware et autres outils de sécurité avancés peut détecter les ransomwares et alerter l'utilisateur quand il est présent sur une machine.

Il est important de se tenir au courant des dernières mesures de sécurité et de maintenir les logiciels de sécurité à jour pour s'assurer que les ransomwares peuvent être détectés et empêchés..

Les criminels du ransomware se font-ils prendre?

Oui, les criminels rançongiciels se font prendre. Les organismes d'application de la loi, comme le FBI, Interpol et d'autres ont réussi à traquer et à poursuivre les criminels de ransomware aux États-Unis et dans d'autres pays.. Alors que les menaces de rançongiciels continuent d'augmenter, il en va de même pour l'activité d'application.

À propos du CryptoWall 3.0 Recherche

Le contenu que nous publions sur SensorsTechForum.com, ce CryptoWall 3.0 guide de suppression inclus, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à supprimer les logiciels malveillants spécifiques et à restaurer vos fichiers cryptés.

Comment avons-nous mené la recherche sur ce ransomware?

Notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, et en tant que tel, nous recevons des mises à jour quotidiennes sur les dernières définitions de logiciels malveillants et de ransomwares.

En outre, la recherche derrière le CryptoWall 3.0 la menace de ransomware est soutenue par VirusTotal et l' projet NoMoreRansom.

Pour mieux comprendre la menace des ransomwares, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.

En tant que site dédié à fournir des instructions de suppression gratuites pour les ransomwares et les malwares depuis 2014, La recommandation de SensorsTechForum est de ne prêter attention qu'aux sources fiables.

Comment reconnaître des sources fiables:

- Vérifiez toujours "À propos de nous" page web.

- Profil du créateur de contenu.

- Assurez-vous que de vraies personnes sont derrière le site et non de faux noms et profils.

- Vérifiez Facebook, Profils personnels LinkedIn et Twitter.

grande information! Je ai été infecté avec le “CryptoWall 3.0” virus récemment, il a été téléchargé de mon besoin de télécharger Google Chrome et la dernière Chromecast. Il a continué à télécharger des malwares qui était très inquiétant. Si vous avez entendu parler de ce qui se passe lorsque Google Chrome a été installé, auriez-vous se il vous plaît transmettre à tous tes followers.

vous remercier et meilleures salutations!

greg

Bonjour tout le monde voici une solution, comment protéger vos fichier et documents de ce virus CryptoWall

youtube.com/ watch?v=kRpJEpJzK1U

Salut Anticryptowall,

Etes-vous sûr que vos travaux de méthode?

Hi Milena Dimitrova

i did that experience so many times on image disks by various viruses especially by crypto viruses and The result was always positive…

Re-bonjour,

Qu'en est-il CryptoWall 3.0, en particulier?

mon patron a été frappé et son bâton de mémoire a été chiffré. il a acheté une nouvelle clé USB de SanDisk qui est venu avec un abonnement d'un an pour “RescuePRO”et il a été invité à récupérer des fichiers-il inséré son bâton infecté et le logiciel restauré ses fichiers sur son nouveau bâton et maintenant ses fichiers sont dans un coffre en sécurité sur le nouveau bâton.

s'il vous plaît laissez-moi savoir si il ya une solution. On m'a aussi surpris par ce tout en essayant de mettre à jour Chrome. Je suis dans le besoin désespéré d'une solution que je ne ai pas sauvegardes. Chaque fichier Microsoft est infecté et décrypté

moi aussi. tous mes fichiers ne peuvent pas être ouverts.

Avec moi aussi et je aussi ne rétablissent pas car cette fonctionnalité est pas allumé mon ordinateur.

S'il vous plaît quelqu'un?

s'il vous plaît helppppppppp tous mes fichiers sont protégés par un chiffrement fort avec RSA-2048.

Bonjour, Tony!

CryptoWall est en effet un cauchemar et nous sommes désolés de lire que vous avez été touché par elle. Algorithme RSA a été déployée par de nombreuses menaces ransomware. Vous pouvez être sûr que de nombreux utilisateurs et spécialistes de la sécurité ont essayé de casser le chiffrement RSA-2048. Plus à propos de la clé de cryptage RSA-2048 qui a été cible les ordinateurs trouverez ici: sensorstechforum.com/remove-rsa-2048-encryption-key-from-cryptowall-3-0/

RSA-2048 peut être brisé que si quelqu'un trouve un moyen de créer des collisions qui réduisent intrinsèquement le nombre prévu de combinaisons pour casser le chiffrement. Être un chiffre, l'algorithme RSA-2048 peut être craqué par la force brute. Craquage de la force brute peut être décrit comme une technique d'essai-erreur employée par les programmes de déchiffrer des données chiffrées, comme les mots de passe et DES (Data Encryption Standard) clés via des efforts importants à la place de la force intellectuelle.

Cryptage RSA est un type de langage qui modifie le code normal du fichier avec une clé unique. Cette clé peut être déchiffré via un logiciel spécifique, mais elle nécessite une machine puissante. Plus sur le sujet de cryptage RSA et comment supprimer manuellement CryptoWall: sensorstechforum.com/restore-files-encrypted-via-rsa-encryption-remove-cryptowall-and-other-ransomware-manually/

Enfin, notre équipe de recherche a compilé plusieurs étapes faciles à suivre pour protéger vos fichiers contre les menaces ransomware: sensorstechforum.com/cryptowall-aaa-files-ransomware-description-protection-and-removal/

Plus, si vous voulez en savoir plus sur les méthodes employées par CryptoWall et les cyber-criminels derrière elle, vous pouvez vous référer à cet article: blog.trendmicro.com/trendlabs-security-intelligence/cryptowall-3-0-ransomware-partners-with-fareit-spyware/

Merci, Je l'ai enlevé le virus avec SpyHunter mais mes fichiers sont toujours corrompu et je ne peux pas les ouvrir. Aidez-moi, s'il vous plaît… comment les réparer????

VOUS TOUS SOOO vissée…

Avec fichier original, Chiffrer le fichier et la clé publique utilisée pour crypter le fichier, pouvez-vous déchiffrer autres fichiers qui utilisent cette clé publique?

Je me suis tout mon lecteur de données chiffrées par CryptoWall 3.0 par ransomware(conhost) et il avait enda crypter mes gendanelsespunkter et la sauvegarde de la seule façon que je suis mes déclarants a été à nouveau en utilisant Recuva depuis sleter CryptoWall fichier d'origine et les écrase avec un cryptée

Je dois fichiers qui ne peuvent pas être ouverts trop.

Je vais payer la rançon aujourd'hui ou demain.

Je l'ai entendu dire que si nous payons la rançon de la débloquer tous les fichiers à coup sûr (99% bien sur).

Ils ne veulent pas les fichiers. Ils veulent juste l'argent.

Je tente tout pour débloquer mes fichiers. Même le nouveau logiciel de karpersky. Rien ne fonctionne.

Quelqu'un at-il eu la même expérience?

Quelqu'un at-il payer la rançon avant?

Qu'est ce qui s'est passé?

Je vais laisser mon expérience ici bientôt.

Salut Joao,

Tout d'abord, désolé de vous entendre avez subi une CryptoWall 3.0 attaque!

Pouvez-vous s'il vous plaît commencer un sujet dans notre forum – sensorstechforum.com/ forums / questions-et-guides-de-suppression-de-malware /? Nous allons essayer de vous aider avec ce que nous pouvons. Les forums sont plus pratique pour de telles discussions :)

Restez à l'écoute,

l'équipe STF

Salut Joao,

Avez-vous le payez? Qu'est-ce que le résultat?

Je dois le même problème, mais je vais essayer de le résoudre..

Bonjour Joao, Je travaille comme technicien dans une entreprise et l'un des gestionnaires, Il a été attaqué par ce virus, Je me demande si vous pourriez récupérer les informations après avoir effectué le paiement, et la quantité de l'information, pourrait récupérer?

les avez-vous payé >?? et récupéré vos fichiers ou non ?

Bonsoir, mon cas est que l'ordinateur a été infecté par le virus, formater l'ordinateur, mais toutes les informations ouvre. Je dois informations de la vie et de la mort et je demande instamment récupérer. quelqu'un qui peut me aider. s'il te plaît

hmm..

vous pouvez retourner le système de retour, mais il est possible d'avoir sort avant.

Il est- Vous pouvez télécharger le programme de récupération active comme Quelch recuva ,getdatabach o diskdrill..però, Malheureusement, de tels logiciels ne sont pas les recuperanno 100% ,seules les données supprimées récemment . voici un tel programme cleverfiles.com/disk-drill-windows.html

Vous pourriez vous aider,

Bonjour, Fornerino

Dans le cas où vous avez été infecté par CryptoWall, il est important de savoir qu'il utilise un algorithme TRÈS fort, appelée RSA-2048. Son déchiffrement peut prendre des années. Nous vous conseillons d'essayer de restaurer vos fichiers en allant à un expert en récupération de données professionnel ou de tenter d'utiliser sur des outils aftermentioned:

Kaspersky Recteur Decryptor

Cet outil de décryptage est très simple à utiliser et

support.kaspersky.com/viruses/utility#rectordecryptor” support.kaspersky.com/viruses/utility#rectordecryptor

EaseUS Data Recovery Wizard gratuit

Voici un programme gratuit qui utilise différentes méthodes de recherche à travers votre ordinateur et récupérer des fichiers qui ne sont même supprimés delà de tout sauver. Il n'y a aucune garantie que cela va fonctionner, mais certains disent qu'ils ont récupéré au moins 10 pour cent de leurs fichiers et d'autres dossiers ont été partiellement cassé. Donc, au cas où vous voulez l'essayer, voici le lien de téléchargement de l'outil:

easeus.com/datarecoverywizard/free-data-recovery-software.htm

easeus.com/datarecoverywizard/free-data-recovery-software.htm

Ombre Explorateur

Vous pouvez ainsi essayer de lancer Ombre Explorer dans le cas où vous avez des antécédents de fichiers ou de sauvegarde activée. Vous pouvez le télécharger à partir d'ici, mais notez que TeslaCrypt peut ainsi avoir des scripts malveillants qui suppriment toutes les sauvegardes et les versions antérieures de fichiers. Voici le lien de téléchargement pour Shadow Explorateur:

shadowexplorer.com/downloads.html

shadowexplorer.com/downloads.html

Regardez pour la dernière version et vous pouvez ainsi télécharger l'un portable car il permet d'économiser du temps.

Ceci est autant que je peux suggérer,, essayer et répondez si oui ou non vous avez réussi. Encore, il n'y a absolument aucune garantie que des méthodes travaillent, mais nous parlons ici de fichiers cryptés, après tout, il peut être intéressant de l'essayer.

Mes tous les fichiers sont chiffrés avec RSA-4096.

Je ne peux pas ouvrir un file.They sont demandait 500 USD pour clé de déchiffrement. S'il vous plaît quelqu'un peut me permettre de déchiffrer mes fichiers que je ne ai pas de restauration de sauvegarde.

Salut Sham,

Première, pouvez-vous s'il vous plaît dites-moi comment vous avez obtenu de savoir que RSA-4096 a été utilisé dans votre cas?

Slt Milena!

Comment tu vas? j’aimerais avoir des notions sur le cryptage, comment cela se passe, avoir un cas pratique!

Merci d’avance! je laisse mon mail ou si je peux avoir le tien cela me sera d’une très grande utilité

salut Milena..

Je trouvai un fichier ransomware dans mon dossier chaque…

Salut Sham, regarder dans votre cas que nous parlons!

Cher Milena,

En attente de votre aide….votre réponse précédente sera favorable.

Merci

Salut Sham,

Un sujet a été commencé dans notre forum sur le cryptage particulier: sensorstechforum.com/forums/malware-removal-questions-and-guides/help!-mes-fichiers-ont-été-cryptés-avec-un-cryptage-fort-rsa-4096!/msg679 / # msg679

S'il vous plaît nous fournir les informations suivantes il (il est plus facile de discuter dans le forum qu'ici) – votre système, extensions de fichier exactes ajoutés aux fichiers cryptés, notes de rançon, etc. Aussi, Avez-vous retiré le cheval de Troie qui a laissé tomber le ransomware?

Bonjour SERAS,

Je suis bien, mais vraiment désolé de voir tant de gens tomber victimes à ransomware. Vous pouvez nous envoyer des informations sur votre cas de ransomware sur idunn0 @ abv.bg.

Tous mes fichiers est avec l'extension vvv sait pas comment déchiffrer suis très inquiet s'il vous plaît aider à éliminer CryptoWall et avoir toutes mes informations cryptées 20 années de travail s'il vous plaît aider

Salut Jorge,

Je suis profondément désolé de vous faire savoir que sans une copie propre de vos fichiers, vous aurez très probablement pas être en mesure de restaurer vos informations. Vous pouvez essayer d'utiliser TeslaDecoder et Rakhnidecryptor. Cependant, les rapports indiquent que ces décodeurs ne va pas aider avec l'extension .vvv qui appartient à TeslaCrypt ransomware: sensorstechforum.com/remove-teslacrypt-and-restore-vvv-encrypted-files/

Avez-vous retiré le ransomware avec un programme anti-malware?

Et’ Il est arrivé à moi. Le problème et’ que chaque fichier a un autre poste 0A / 0A1 / OMF ECC

vous pouvez’ faire quelque chose?

Salut, J'ai aussi attrapé ce virus, mais il était trop tard que je l'ai réalisé et maintenant tous mes fichiers sont cryptés avec RSA-2048. Les extensions de fichiers ont été modifiés et il semble que l'extension pour chaque fichier est différent de tout autre et aucun ne sont les mêmes. Certains du fichier extensions que je vois maintenant sont .p468t,.16Sol, .n7r0, .us7m, .25sq, .xo3r4 et tant d'autres. j'ai besoin d'aide.

Bonjour @dbgn

Ceci est typique pour les infections Ransomware tels que CTB Locker et CryptoWall 4.0. Pour moi d'être en mesure de vous fournir de manière adéquate avec l'aide que je voudrais que vous me envoyer un snip ou une capture d'écran d'un message de rançon que vous pouvez voir. Il peut être un fichier .txt sur votre bureau ou une image.

sensorstechforum.com/forums/malware-removal-questions-and-guides/files-encrypted-with-random-file-extensions/

Bonjour , Le invierei à déposer , mais je ne sais pas ‘ comment le joindre à ce message

bonjour vencislav

mz ordinateur portable est infecté avec toi teslacrzpt virus et tous les fichiers mz sont encrzpted avec clé RSA-4096

pourrait zou me_ aider s'il vous plaît

Salut, copains! Mon Pc a été infecté, i n'éliminons ransomware utilisant SpyHunter, mais les fichiers muy restent cryptés avec extention .MICRO. ¿Comment je peux décrypter les fichiers? Merci!!

Bonjour Ter,

Vous avez été infecté par une variante de TeslaCrypt. Pour plus d'informations, consultez l'article suivant:

sensorstechforum.com/remove-teslacrypt-3-0-and-restore-micro-encrypted-files/

Vous pouvez également envoyer des fichiers afin que nous puissions essayer de les aider à les décrypter. Voici l'adresse:

idunn0 @ abv.bg

Nous divulguerons vos fichiers et de les renvoyer à vous si déchiffré avec succès. Gardez à l'esprit que, puisque nous recevons un grand nombre de fichiers, il peut prendre un certain temps.

salut Milena , un de notre système ont été infectées avec ce CryptoWall 3 et crypté les fichiers avec l'extension .micro. J'ai pu supprimer les logiciels malveillants, mais après deux jours, un de nos Netzwerkspeicher mais j'ai touché aussi bien. Maintenant, je me demande comment cela est possible ? Je pensais que seuls les fichiers personnels se sont touchés par ce script.

Bonjour Shihas,

Ransomware est souvent utilisé dans les attaques contre les entreprises. Les mauvaises nouvelles sont il n'y a toujours pas de solution pour .micro fichiers cryptés. Nous vous assurons cependant que les experts en sécurité (nous inclus) font de leur mieux pour lutter contre cette menace et a battu son cryptage.

j'ai été installé un logiciel .après mon .jpg,.fichiers mp4 sont changés en l'aide de l'extension .micro à la façon d'obtenir mon ancien format de fichier .

Salut Nani,

Malheureusement, vous avez été attaqué par la dernière version de TeslaCrypt ransomware. Nous essayons toujours de comprendre comment décrypter les fichiers cryptés par elle. Une fois que nous trouvons une solution, nous allons partager.

Avez-vous retiré le ransomware de l'ordinateur infecté?

Bonjour! Mon ordinateur portable est infecté par Cryptowall3.0. Je l'ai nettoyé, mais tous mes fichiers sont cryptés. Des nouvelles sur la façon de les dectrypt?

Merci!

Il est à noter qu’Europol a pris conscience du problème des ransomwares et propose dorénavant un portail en ligne pour aider les victimes secuweb.fr/europol-portail-lutter-ransomwares

Merci beaucoup :)

Je l'ai enlevé le ransomware, mais maintenant j'ai des fichiers chiffrés se terminant par .albigec. Quelqu'un maintenant comment décrypter les fichiers? (CryptoWall 3.0)

Mes fichiers sont cryptés avec l'algorithme RSA2048 ransomware. J'ai besoin pour un décrypteur immédiatement. S'il vous plaît aider

Salut,

Mes fichiers ont été chiffrés en arrière façon 2015 ( par CryptoWALL 3.0) J'ai encore les fichiers avec moi et les instructions pour payer et récupérer mes fichiers. Est-il possible de récupérer ces fichiers par des moyens gratuits ou payants?

salut Naveen,

Malheureusement, ce cas ransomware reste non résolu, car aucun decrypter officiel n'a été publié à ce jour.

Salut, il existe une bonne solution pour crypter mes fichiers avant de les envoyer à mes collaborateurs car vous savez que nous sommes obligés de travailler à la maison ? Merci beaucoup.