Cet article a été créé afin de vous aider en expliquant comment supprimer virus Thanatos virus de votre système informatique et comment restaurer .thanatos chiffré fichiers.

Cet article a été créé afin de vous aider en expliquant comment supprimer virus Thanatos virus de votre système informatique et comment restaurer .thanatos chiffré fichiers.

Les experts en sécurité ont découvert une nouvelle menace des logiciels malveillants dangereux appelé le virus Thanatos. Il est capable de pénétrer tous les composants du système d'exploitation, causer des problèmes de performance et de crypter les données utilisateur avec un algorithme de chiffrement fort.

Menace Résumé

| Nom | Thanatos |

| Type | Ransomware, Cryptovirus |

| brève description | Le virus Thanatos est une menace originale qui peut causer beaucoup de dommages aux machines aux victimes. Le virus peut avoir un impact tous les composants du système d'exploitation et chiffrer les données utilisateur sensibles. |

| Symptômes | Les victimes peuvent percevoir les problèmes de performance et de constater que leurs données est renommé avec l'extension du type de fichier .thanatos. |

| Méthode de distribution | spams, Email Attachments, Les fichiers exécutables |

| Detection Tool |

Voir si votre système a été affecté par des logiciels malveillants

Télécharger

Malware Removal Tool

|

Expérience utilisateur | Rejoignez notre Forum pour discuter Thanatos. |

| Outil de récupération de données | Windows Data Recovery Stellar Phoenix Avis! Ce produit numérise vos secteurs d'entraînement pour récupérer des fichiers perdus et il ne peut pas récupérer 100% des fichiers cryptés, mais seulement quelques-uns d'entre eux, en fonction de la situation et si oui ou non vous avez reformaté votre lecteur. |

virus Thanatos - Le processus d'infection

Le virus Thanatos est une nouvelle menace ransomware qui est distribué à l'aide des stratégies différentes pour les utilisateurs finaux. En fonction des cibles choisies les pirates peuvent choisir d'utiliser plusieurs mécanismes de prestation à la fois.

L'un des moyens les plus utilisés est la distribution de e-mail les messages de spam que la tactique l'utilisation de l'ingénierie sociale pour chantage les victimes. Les opérateurs de pirates derrière le virus Thanatos peuvent choisir de fournir des logiciels malveillants comme executables pièces jointes aux victimes. Ils peuvent être masqués sous forme de fichiers d'intérêt et décrits dans le contenu du corps en tant que tel. Dans certains cas, les attaquants peuvent même utiliser les archives protégées par mot de persuader davantage les victimes que le fichier est destiné à les. Dans d'autres cas, les opérateurs de pirates informatiques peuvent dépendre hyperliens qui conduisent les victimes aux instances de logiciels malveillants hébergés sur des sites contrôlés hacker. En cliquant sur les le fichier peut être téléchargé immédiatement sur leur ordinateur ou les victimes peut être redirigé vers un portail de téléchargement ou d'un autre type de site qui peuvent les infecter avec tous les types de menaces.

Deux méthodes dignes de mention, on peut citer par rapport aux messages électroniques eux-mêmes. La première fonction de distribution installateurs de logiciels malveillants. Ils sont faits en prenant les installateurs légitimes de logiciels libres et d'essai qui sont ensuite infusé avec le code dangereux. Le fichier résultant est distribué à l'aide de messages électroniques et les sites de téléchargement. De la même manière les criminels peuvent créer documents infectés qui contiennent des scripts qui peuvent conduire à l'infection par le virus Thanatos. Ils sont généralement masqués comme les factures, lettres ou avis. Le mécanisme des logiciels malveillants dépend de l'exécution de la victime des scripts intégrés. Lorsque les fichiers sont ouverts un message apparaît qui demande aux utilisateurs d'activer les macros. Une fois cela fait l'infection par le virus Thanatos suit.

L'infection par le virus peut aussi être causée par l'utilisation de les pirates de navigateur. Ils sont des plugins de navigateur dangereux qui cherchent à rediriger les victimes vers un site dangereux en manipulant les paramètres d'application. Ils sont généralement faits compatibles avec les navigateurs les plus populaires: Mozilla Firefox, Google Chrome, Safari, Opéra, Microsoft Edge et Microsoft bord.

virus Thanatos - Analyse et activité

Le virus Thanatos ne semble pas provenir d'une des familles de logiciels malveillants célèbres Kown. L'analyse de sécurité initiale montre qu'il utilise un cadre modulaire qui signifie que les futures mises à jour peuvent remodeler et modéliser les souches d'une manière entièrement nouvelle.

Le virus Thanatos utilise un fichier de fourchette de ressources qui contient toutes les commandes de logiciels malveillants en lui-même. Ce type d'infection spécifique que dans certains cas, peuvent être utilisés pour dissimuler des données et des paramètres mis Hacker-. Les analystes de sécurité notent que le virus Thanatos contient également un module d'information sur l'extraction qui peut interroger le noyau du système d'exploitation. Le moteur de virus peut récolter la liste des processus en cours et mettre fin à tout ce qui peut interférer avec les opérations de logiciels malveillants. Les pirates peuvent choisir d'utiliser ce contre les environnements de bac à sable, débogueurs, hôtes de machines virtuelles et des produits anti-virus.

La Module de récolte d'informations a été trouvé pour recueillir beaucoup d'informations sur l'ordinateur hôte et l'utilisateur victime. Habituellement, les données sont classées en deux catégories principales - données anonymes et des informations personnellement identifiables. Le premier type de données se réfèrent à des informations sur le système d'exploitation lui-même et les composants matériels installés. La majeure partie des données recueillies est habituellement utilisé pour juger la campagne d'attaque efficace est. Le deuxième type d'information peut exposer directement par la recherche de l'identité des chaînes de la victime liées à leur nom, adresse, numéro de téléphone, emplacement, les informations d'identification de compte et mots de passe. Ils sont généralement regroupés en bases de données et peuvent être vendus aux parties intéressées ou utilisés pour des crimes tels que vol d'identité ou l'abus financier.

Le moteur malware du virus Thanatos peut également modifier les fichiers du système d'exploitation et des composants. Il a été trouvé pour être en mesure de modifier la options de démarrage supprimant ainsi les options de récupération. Cela rend impossible pour les utilisateurs d'entrer dans le menu de récupération. Ceci est lié à l'installation du virus comme une menace persistante. Il peut automatiquement se protéger contre les tentatives d'enlèvement en manipulant la Registre de Windows et se mettre à se lancer automatiquement une fois que l'ordinateur est démarré. Il peut également créer ses propres processus, supprimer certains fichiers système et etc.

L'une des tactiques les plus dangereuses qui a été livré avec le virus Thanatos est le fait qu'il peut modifier les paramètres de proxy qui en raison des itinéraires tout le trafic Internet via le serveur contrôlé pirate informatique. Cela permet aux criminels d'utiliser des attaques man-in-the-middle et espionner les victimes en temps réel. Les pirates peuvent également télécharger des fichiers avant le processus de chiffrement. En interaction avec le composant Volume Manager de Windows peuvent accéder à des périphériques de stockage amovibles et les partages réseau et.

Lorsque tous les composants ont réussi le moteur est démarré ransomware. Comme d'autres menaces similaires, il utilise une liste intégrée des extensions de type de fichier cible. Le virus agit habituellement contre les données suivantes:

- Archives

- sauvegardes

- Films

- Images

- la musique

- Documents

- sauvegardes

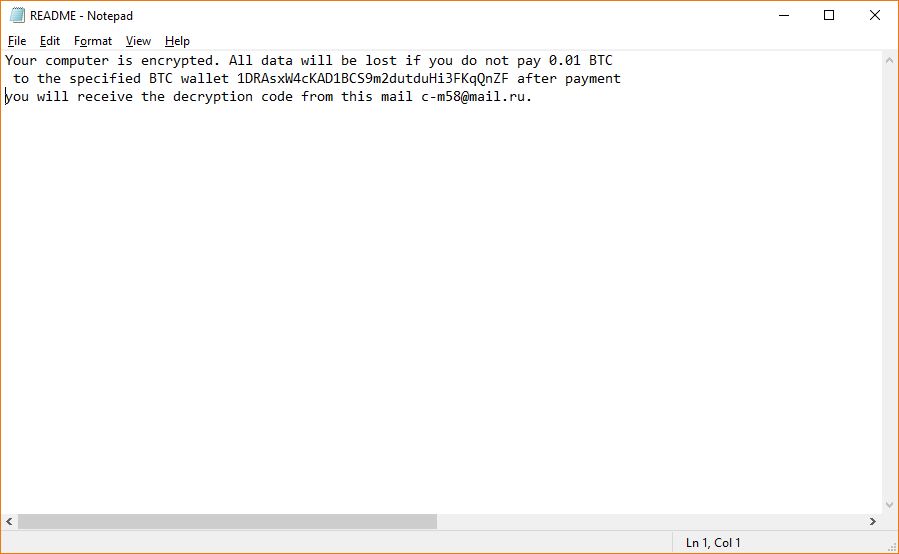

Par conséquent, tous les fichiers cibles sont chiffrés à l'aide d'un chiffrement fort qui ajoute le .l'extension thanatos. Une note ransomware est créé dans un fichier appelé README.txt qui lit le message suivant:

Votre ordinateur est crypté. Toutes les données seront perdues si vous ne payez pas 0.01 BTC au porte-monnaie BTC spécifié 1DRAsxW4cKAD1BCS9m2dutduHi3FKqQnZF après paiement, vous recevrez le code de décryptage de ce courrier c-m58@mail.ru.

Les chercheurs en sécurité ont pu créer un décrypteur qui peut tenter et restaurer les fichiers aux victimes. À l'heure actuelle, seul un nombre limité de fichiers peuvent être restaurés, la liste comprend les types et les extensions de données suivantes:

- Images: .gif, .tif, .querelle, .jpg, .jpeg, .png

- Vidéos: .mpg, .mpeg, .mp4, .avi

- Audio: .wav

- Documents: .doc, .docx, .xls, .xlsx, .ppt, .pptx, .pdf, .odt, .paragraphe, .Répondre, .rtf

- Autre: .fermeture éclair, .7à partir de, .vmdk, .psd, .LNK

L'utilitaire doit être exécuté le plus tôt possible après l'infection. Il récursives scanner les dossiers les plus couramment utilisés avant de procéder avec les autres systèmes.

Le décrypteur Thanatos peut être téléchargé de GitHub.

Retirer Thanatos Virus et Décrypter .THANATOS Fichiers

Afin de vous fournir le moyen le plus efficace pour supprimer ce malware et décrypter vos fichiers, nous avons décidé de séparer les instructions de retrait en deux phases, phase 1 étant l'enlèvement et 2 étant les instructions de décryptage. Si vous avez déjà réussi à se débarrasser de ce malware, vous pouvez aller de l'avant droit en sautant les instructions de décryptage pour vos fichiers.

Comment faire pour supprimer le virus Thanatos et restauration. 下 物 妹! fichiers Encrypted

Afin de vous assurer que ce malware est en permanence passé de votre ordinateur, vous devez suivre les instructions de suppression manuelle ou automatique en bas. Si vous avez l'expérience pour éliminer manuellement ransomware, nous vous conseillons de vous concentrer sur la première 2 pas de la suppression manuelle et de rechercher les fichiers de registre que nous avons expliqué dans la partie analyse ci-dessus. Autrement, si vous voulez une solution plus automatique et plus rapide et le manque de l'expertise en suppression des logiciels malveillants, nous vous invitons à télécharger un programme anti-malware avancée, qui vise à effectuer automatiquement l'opération de suppression du virus Thanatos et sécurise votre ordinateur contre les infections futures en temps réel.

Si vous souhaitez restaurer les fichiers qui ont été chiffrés par cette infection ransomware, nous vous conseillons d'essayer les outils alternatifs pour la récupération de fichiers en bas à l'étape « 2. Restaurer les fichiers cryptés par. 下 物 妹! Fichiers virus ». Ils ne peuvent pas garantir pleinement que vous allez récupérer tous les fichiers, mais si vous ne l'avez pas déjà réinstallé votre système d'exploitation, il y a une bonne chance que vous pourriez les restaurer.

Préparation avant de retirer Thanatos.

Avant de commencer le processus de suppression réelle, nous vous recommandons d'effectuer les étapes de préparation suivantes.

- Assurez-vous que vous avez ces instructions toujours ouvert et devant vos yeux.

- Faites une sauvegarde de tous vos fichiers, même si elles pourraient être endommagées. Vous devez sauvegarder vos données avec une solution de sauvegarde en nuage et assurer vos fichiers contre tout type de perte, même des menaces les plus graves.

- Soyez patient car cela pourrait prendre un certain temps.

- Rechercher les logiciels malveillants

- Réparer les registres

- Supprimer les fichiers de virus

Étape 1: Rechercher les Thanatos avec SpyHunter Anti-Malware outil

Étape 2: Nettoyer les registres, créé par Thanatos sur votre ordinateur.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, créé par Thanatos il. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.Étape 3: Find virus files created by Thanatos on your PC.

1.Pour Windows 8, 8.1 et 10.

Pour les plus récents systèmes d'exploitation Windows

1: Sur votre clavier, pressez la + R et écrire explorer.exe dans le Courir zone de texte et puis cliquez sur le D'accord bouton.

2: Cliquer sur votre PC dans la barre d'accès rapide. Cela est généralement une icône avec un moniteur et son nom est soit "Mon ordinateur", "Mon PC" ou "Ce PC" ou ce que vous avez nommé il.

3: Accédez au champ de recherche en haut à droite de l'écran de votre PC et tapez "extension de fichier:" et après quoi tapez l'extension de fichier. Si vous êtes à la recherche pour les exécutables malveillants, Un exemple peut être "extension de fichier:exe". Après avoir fait cela, laisser un espace et tapez le nom de fichier que vous croyez que le malware a créé. Voici comment cela peut apparaître si votre fichier a été trouvé:

N.B. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Pour Windows XP, Vue, et 7.

Pour plus anciens systèmes d'exploitation Windows

Dans les anciens systèmes d'exploitation Windows, l'approche conventionnelle devrait être la plus efficace:

1: Cliquez sur le Le menu Démarrer icône (habituellement sur votre inférieur gauche) puis choisissez le Recherche préférence.

2: Après la fenêtre de recherche apparaît, choisir Options avancées de la boîte assistant de recherche. Une autre façon est en cliquant sur Tous les fichiers et dossiers.

3: Après ce type le nom du fichier que vous recherchez et cliquez sur le bouton Rechercher. Cela peut prendre un certain temps, après quoi les résultats apparaîtront. Si vous avez trouvé le fichier malveillant, vous pouvez copier ou ouvrir son emplacement par clic-droit dessus.

Maintenant, vous devriez être en mesure de découvrir tous les fichiers sur Windows aussi longtemps qu'il est sur votre disque dur et ne soit pas cachée par l'intermédiaire d'un logiciel spécial.

FAQ sur Thanatos

What Does Thanatos Trojan Do?

The Thanatos Troyen est un programme informatique malveillant conçu pour perturber, dommage, ou obtenir un accès non autorisé à un système informatique. Il peut être utilisé pour voler des données sensibles, prendre le contrôle d'un système, ou lancer d'autres activités malveillantes.

Les chevaux de Troie peuvent-ils voler des mots de passe?

Oui, Les chevaux de Troie, like Thanatos, peut voler des mots de passe. Ces programmes malveillants are designed to gain access to a user's computer, espionner les victimes et voler des informations sensibles telles que des coordonnées bancaires et des mots de passe.

Can Thanatos Trojan Hide Itself?

Oui, ça peut. Un cheval de Troie peut utiliser diverses techniques pour se masquer, y compris les rootkits, chiffrement, et obfuscation, se cacher des scanners de sécurité et échapper à la détection.

Un cheval de Troie peut-il être supprimé par réinitialisation d'usine?

Oui, un cheval de Troie peut être supprimé en réinitialisant votre appareil aux paramètres d'usine. C'est parce qu'il restaurera l'appareil à son état d'origine, éliminant tout logiciel malveillant qui aurait pu être installé. Gardez à l’esprit qu’il existe des chevaux de Troie plus sophistiqués qui laissent des portes dérobées et réinfectent même après une réinitialisation d’usine.

Can Thanatos Trojan Infect WiFi?

Oui, il est possible qu'un cheval de Troie infecte les réseaux WiFi. Lorsqu'un utilisateur se connecte au réseau infecté, le cheval de Troie peut se propager à d'autres appareils connectés et accéder à des informations sensibles sur le réseau.

Les chevaux de Troie peuvent-ils être supprimés?

Oui, Les chevaux de Troie peuvent être supprimés. Cela se fait généralement en exécutant un puissant programme antivirus ou anti-malware conçu pour détecter et supprimer les fichiers malveillants.. Dans certains cas,, la suppression manuelle du cheval de Troie peut également être nécessaire.

Les chevaux de Troie peuvent-ils voler des fichiers?

Oui, Les chevaux de Troie peuvent voler des fichiers s'ils sont installés sur un ordinateur. Cela se fait en permettant au auteur de logiciels malveillants ou utilisateur pour accéder à l'ordinateur et ensuite voler les fichiers qui y sont stockés.

Quel anti-malware peut supprimer les chevaux de Troie?

Les programmes anti-malware tels que SpyHunter sont capables de rechercher et de supprimer les chevaux de Troie de votre ordinateur. Il est important de maintenir votre anti-malware à jour et d'analyser régulièrement votre système à la recherche de tout logiciel malveillant..

Les chevaux de Troie peuvent-ils infecter l'USB?

Oui, Les chevaux de Troie peuvent infecter USB dispositifs. Chevaux de Troie USB se propagent généralement par le biais de fichiers malveillants téléchargés sur Internet ou partagés par e-mail, allowing the hacker to gain access to a user's confidential data.

About the Thanatos Research

Le contenu que nous publions sur SensorsTechForum.com, this Thanatos how-to removal guide included, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à éliminer le problème spécifique du cheval de Troie.

How did we conduct the research on Thanatos?

Veuillez noter que notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, grâce auquel nous recevons des mises à jour quotidiennes sur les dernières définitions de logiciels malveillants, y compris les différents types de chevaux de Troie (détourné, downloader, infostealer, rançon, etc)

En outre, the research behind the Thanatos threat is backed with VirusTotal.

Pour mieux comprendre la menace posée par les chevaux de Troie, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.