Les cyber-criminels sont de plus en plus inventive. Ils font différentes tentatives de masquer les logiciels malveillants, ils ont créé et le présenter comme une application utile. Développeurs Gomal cependant, est allé un mile supplémentaire lors de la création du nouveau cheval de Troie mobiles. Le camouflage qu'ils utilisaient était vraiment créatif car ils ont ajouté à leur programme malveillant un jeu de Tic Tac Toe. Suite à cette, ils mis en œuvre des techniques modernes et intéressants, qui sont nouveaux à ce type de logiciels malveillants.

Comment nous avons appris que? Un jeu de Tic Tac Toe a été envoyé aux chercheurs de malwares pour analyses. D'abord, tout avait l'air correct et l'application semblait inoffensif.

Les analyseurs de logiciels malveillants ont été mis en alerte par une liste de plusieurs autorisations qui ont été demandées par le jeu. Questions ont été soulevées - Pourquoi avons-nous besoin d'Internet pour jouer le jeu? Pourquoi cette demande l'accès aux contacts de l'utilisateur de l'application? Pourquoi faut-il l'accès aux archives de SMS ou des appels de processus?

Après une recherche minutieuse, les spécialistes de logiciels malveillants ont découvert que ce n'est pas un jeu, mais un multi-effet spyware créative. Après que l'application malveillante a été marqué comme Trojan-Spy.AndroidOS.Gomal.a dans les produits de Kaspersky Lab.

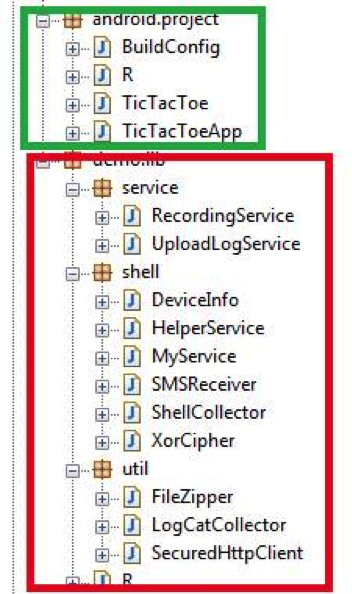

L'analyse détaillée du jeu plus tard a révélé que le programme malveillant prend 30 % de la taille du fichier exécutable et le reste du fichier est utilisé pour voler des données personnelles et pour espionner l'utilisateur.

Le code de jeu est marqué en vert, la fonctionnalité malveillant est marquée en rouge.

Le code de jeu est marqué en vert, la fonctionnalité malveillant est marquée en rouge.

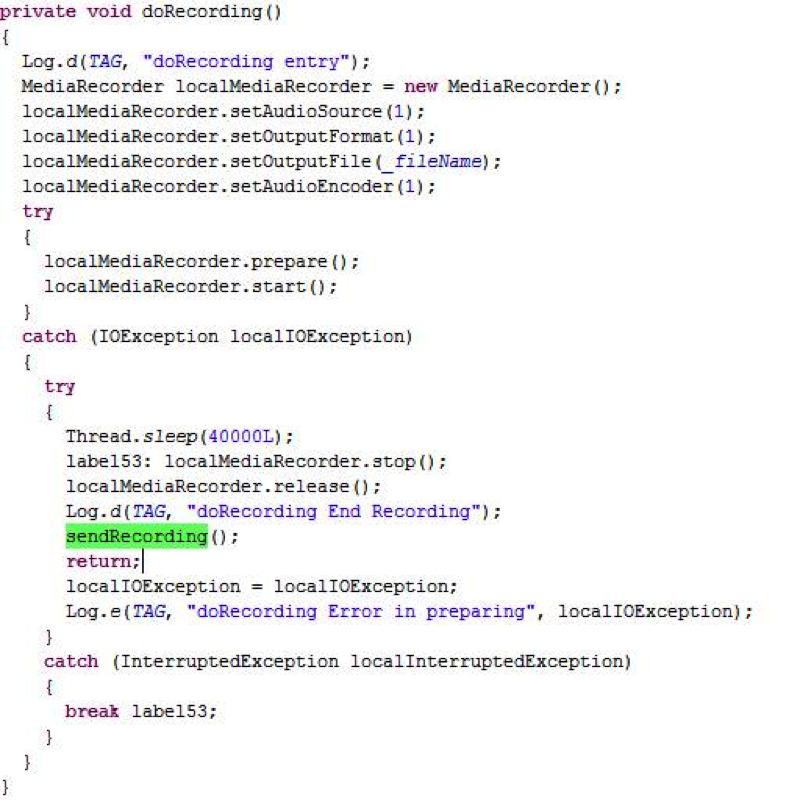

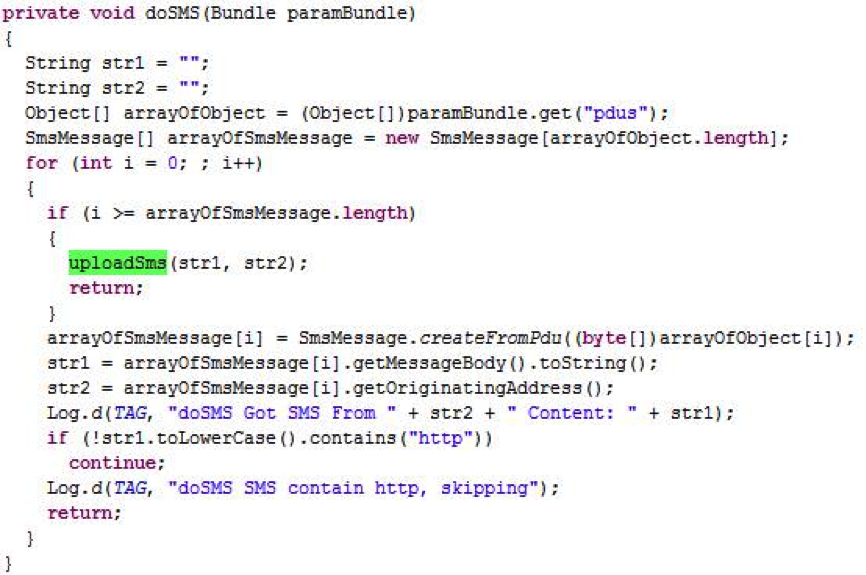

Les utilisateurs ont des questions concernant la fonctionnalité des logiciels malveillants et ce que cela comprend. Les experts disent que ce malware dispose de fonctions d'enregistrement sonore, qui sont standard pour les logiciels espions mobiles.

Le malware a des fonctionnalités supplémentaires pour avoir volé des SMS:

Outre que, ce cheval de Troie recueille également des informations sur le dispositif qui est utilisé et envoie les données qui ont été collectées au serveur des cyber-criminels.

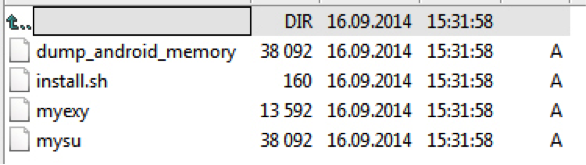

Trojan-Spy.AndroidOS.Gomal.a offre en outre des bibliothèques intéressantes qui sont distribués avec elle.

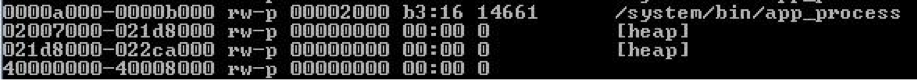

Qu'est-ce que cela signifie? L'ensemble de bibliothèques qui vient dispose d'un exploit qui est appliqué afin d'obtenir les privilèges root sur l'appareil Android. Ces privilèges supplémentaires permettent l'accès à l'application aux services de Linux différentes ainsi que la possibilité de lire la mémoire du processus et / cartes.

Lorsque le cheval de Troie obtient un accès root, il peut faire différentes maux. Par exemple, il peut voler des courriels de l'application Good for Enterprise (si elle est installée sur le téléphone intelligent). De cette façon, il peut voler des données importantes de l'entreprise. Le cheval de Troie utilise une console d'attaquer la bonne pour l'application de l'entreprise et de mettre la main sur l'ID du processus, il lit le fichier virtuel et les cartes. Dans le fichier est une information concernant l'ensemble des blocs de mémoire qui sont attribués à la demande.

Une fois le cheval de Troie obtient la liste des blocs de mémoire, il trouve le bloc qui maintient les données de la chaîne de la requérante et crée son muet en utilisant une bibliothèque de l'emballage. Le fichier muet qui est créé par les recherches de logiciels malveillants pour les signatures caractéristiques de de courriels et puis les messages que l'on trouve sont envoyés au serveur des cybercriminels.

Gomal est également capable de voler des données en utilisant logcat - c'est le service de journalisation qui est intégré dans Android et qui est utilisée pour le débogage des applications. En fait, les applications des développeurs sont souvent sortir des données importantes à Logcat, avant ou après les applications ont été libérés. Cela permet au cheval de Troie pour voler les données confidentielles des autres programmes.

Le Verdict

Tic Tac Toe ressemble à un jeu inoffensif et pourtant, dans ce cas, il donne les cyber-criminels d'un accès à une grande quantité de données personnelles et données d'entreprise. Les techniques de malwares Gomal qui sont appliquées ici ont d'abord été mis en œuvre dans les Windows chevaux de Troie, Mais maintenant, ils sont appliqués dans le malware Android ainsi. Cette technique peut être utilisée pour voler des données provenant de diverses applications que Good for Enterprise - il peut attaquer messagers, e-mails et des programmes.

Comment réduire le risque d'infection des virus mobiles?

Afin de réduire avec succès le risque d'infection des virus mobiles, les utilisateurs doivent effectuer les opérations suivantes:

- Ne pas activer l'option “Installer des applications provenant de sources tierces”.

- Installer les applications de canaux officiels que les (Google Play, Amazon, etc).

- Étudier les droits que les nouvelles applications demandent quand ils sont installés.

- Dans le cas où les droits demandés ne sont pas en correspondance avec les fonctions prévues les app de'S, ne pas l'installer.

- Travailler avec des logiciels de protection.