Plusieurs sources, parmi lesquels les sites BoingBoing et PCWorld, ont récemment publié des articles sur les bibliothécaires du Massachusetts installer le logiciel Tor sur tous les ordinateurs publics qu'ils ont en vue de permettre à leurs clients utilisent le Web de façon anonyme. Les bibliothécaires vont à travers tous ces problèmes que position contre la surveillance du gouvernement et passive contre les entreprises qui suivent les utilisateurs en ligne visant à construire des dossiers des utilisateurs qu'ils peuvent utiliser plus tard dans les campagnes publicitaires très ciblées.

Les experts disent que c'est un projet très intéressant et une déclaration audacieuse de la vie privée de l'utilisateur. Ces gens qui veulent servir le World Wide Web de façon anonyme peuvent le faire non seulement dans cette bibliothèque, mais aussi à la maison. La connexion au réseau Tor est possible de propres PC des utilisateurs, il est facile et rapide et se fait à travers le navigateur Tor.

La nature de TOR

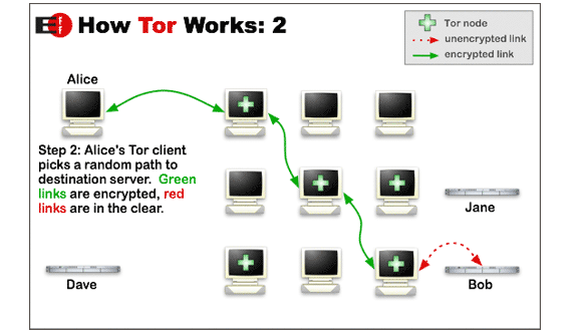

Tor est un réseau informatique qui est géré par des bénévoles répartis dans le monde. Le travail des bénévoles est de courir un relais, qui est un ordinateur qui exécute un logiciel spécifique qui permet aux utilisateurs de se connecter à Internet via le réseau Tor. Le Tor Browser, avant de rejoindre l'Internet, se connecte à plusieurs différents relais et lingettes ses pistes. De cette façon, le Tor Browser est ce qui rend difficile pour une autre personne pour savoir qui et où l'utilisateur est.

Les experts disent que Tor est très populaire comme un outil pour certaines marchandises illicites à être acheté en ligne, Cependant le logiciel Tor a beaucoup de nombreuses utilisations légitimes, y compris, par exemple, les journalistes qui sont en communication avec des sources anonymes et des militants de différents régimes oppressifs.

Moyenne des utilisateurs d'Internet, cependant, sont également intéressés par l'outil Tor, car ils apprécient le fait que le logiciel permet de garder leur navigation privé gratuit de publicités et de collecte de données.

Comment télécharger TOR

La meilleure façon dont les gens peuvent utiliser Tor est de télécharger le navigateur Tor. Le Tor Browser est une version modifiée de Firefox, équipé avec les autres logiciels utilisés pour connecter l'utilisateur au réseau Tor. Quand l'installation est téléchargé, ils peuvent vérifier la signature GPG du fichier d'installation et assurez-vous qu'ils ont téléchargé la bonne version du navigateur puis installer le logiciel Tor.

La vérification de signature GPG est facile à faire et il nécessite un logiciel supplémentaire à télécharger.

Comment installer TOR

Le processus de Tor Browser installation suit le vérifier de la signature GPG. Dans Windows, Tor Browser est un fichier EXE et il est simple à installer, tout comme le reste des programmes. La différence ici est que le navigateur Tor n'est pas le même emplacement par défaut que les autres programmes. Le Tor Browser offre habituellement le bureau de l'utilisateur à être marqué comme 'location'. Il peut le faire que Tor Browser est un logiciel portable et il n'a pas besoin d'intégrer dans le système Windows dans la manière typique.

Le navigateur Tor peut être exécuté à partir de n'importe où - dossier «Documents, le bureau, la clé USB. Comment cela se fait? L'utilisateur va «Choisissez l'emplacement d'installation" fenêtre, horloges sur «Parcourir» et choisit où le navigateur doit être installé à. Lorsque l'emplacement est choisi, l'utilisateur doit appuyer sur le bouton «Installer» et le navigateur Tor va faire tout ce qui doit être fait.

Comment utiliser Tor Browser

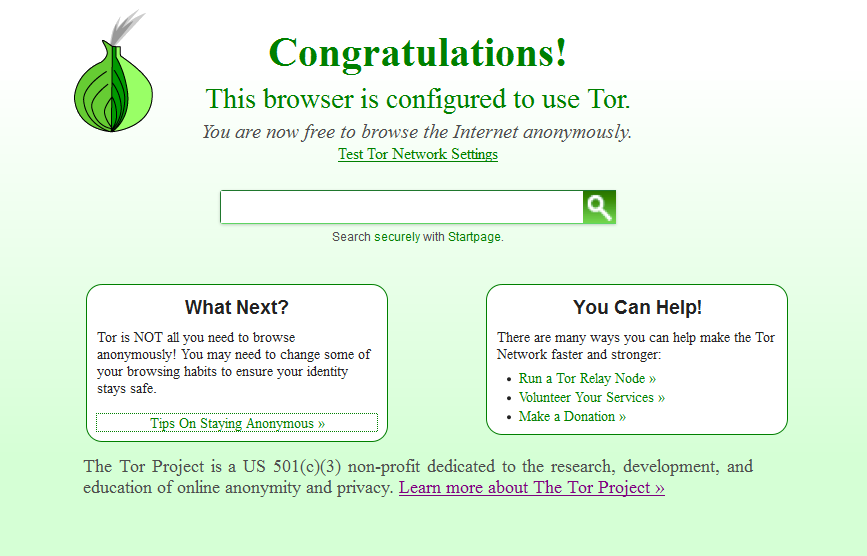

Lorsque le navigateur Tor est installé, l'utilisateur reçoit un dossier ordinaire appelée Tor Browser. A l'intérieur se trouve le fichier exe appelé «démarrage du navigateur Tor". Lorsque l'utilisateur clique sur ce fichier, Une nouvelle fenêtre s'ouvre demandant à l'utilisateur si l'utilisateur souhaite configurer les paramètres proxy première ou de se connecter directement au réseau Tor. Généralement, les utilisateurs moyens d'Internet préfèrent l'option directe et ils doivent appuyer sur 'Connect'. Quelques secondes après que, ils voient une version de Firefox qui lance sur leurs ordinateurs, et donc ils sont connectés au réseau Tor. Là, les utilisateurs sont invités à parcourir et rester anonyme.

Comment assurez-vous que vous utilisez Tor Browser

Les utilisateurs qui veulent s'assurer qu'ils sont connectés à Tor Browser consulter le site Internet whatusmyip.com et il détecter leur emplacement en fonction de l'adresse de protocole Internet. Dans le cas où le navigateur affiche un emplacement qui n'est pas celui de l'utilisateur, puis il utilise Tor Navigateur. L'utilisateur doit s'assurer que tous les navigation anonyme se fait à partir du navigateur Tor lui-même comme les autres programmes sont en fait pas connecté à Tor.

La navigation anonyme sur Tor n'est pas si simple car il ya des règles que l'utilisateur doit observer. Cela inclut la connexion à un cryptage SSL / TSL (HTTPS) des sites visités. Si l'utilisateur ne le fait pas, tout ce que l'on fait en ligne peut être vue par la personne qui exécute le noeud de sortie.

Le navigateur Tor a encore HTTPS Everywhere Electronic Frontier Foundation add-on qui est installé par défaut, et qui couvre le SSL des utilisateurs / TSL doit à ce moment-. Les utilisateurs doivent également être conscients que la navigation anonyme fait pas à l'abri eux contre les logiciels malveillants. Tor Browser n'a pas la capacité de protéger les utilisateurs contre les logiciels malveillants; il ne peut protéger les utilisateurs de révéler leur emplacement et les aider à rester privé.