infections Ransomware ont causé des pertes à l'échelle mondiale inimaginable. Par exemple, CryptoWall, un seul virus a généré plus 180 millions de dollars de pertes aux particuliers et aux organisations du monde entier. Et ce fut l'an dernier (2015). Maintenant, infections ransomware ont montré une augmentation rapide, laissant sans défense aux mains des cyber-criminels. Mais est-il vraiment une façon de vous protéger par ce crypto-malware. Selon les chercheurs qui traitent avec l'ingénierie inverse des logiciels malveillants sur une base quotidienne, il existe un moyen pour la plupart des virus et de cette façon est connu comme réseau reniflant. Dans cet article, nous nous efforçons de vous montrer comment utiliser le réseau reniflant pour découvrir les clés pour déverrouiller les fichiers cryptés par les logiciels malveillants. Mais, noter qu'il ya beaucoup de facteurs impliqués et cette méthode peut ne pas fonctionner 100% pour tout le monde.

infections Ransomware ont causé des pertes à l'échelle mondiale inimaginable. Par exemple, CryptoWall, un seul virus a généré plus 180 millions de dollars de pertes aux particuliers et aux organisations du monde entier. Et ce fut l'an dernier (2015). Maintenant, infections ransomware ont montré une augmentation rapide, laissant sans défense aux mains des cyber-criminels. Mais est-il vraiment une façon de vous protéger par ce crypto-malware. Selon les chercheurs qui traitent avec l'ingénierie inverse des logiciels malveillants sur une base quotidienne, il existe un moyen pour la plupart des virus et de cette façon est connu comme réseau reniflant. Dans cet article, nous nous efforçons de vous montrer comment utiliser le réseau reniflant pour découvrir les clés pour déverrouiller les fichiers cryptés par les logiciels malveillants. Mais, noter qu'il ya beaucoup de facteurs impliqués et cette méthode peut ne pas fonctionner 100% pour tout le monde.

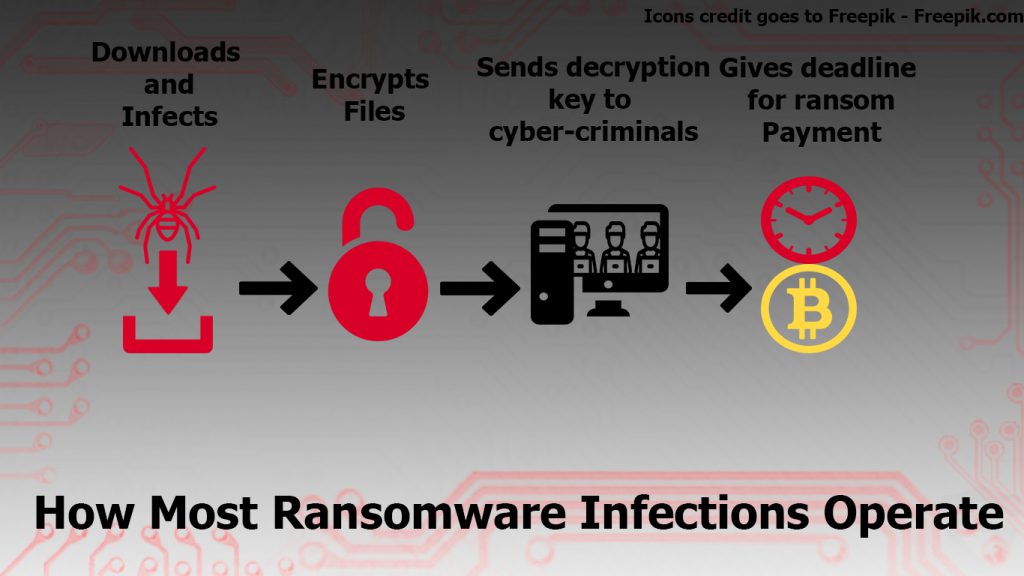

Comment fonctionne Ransomware travail?

Pour vous démontrer comment utiliser un sniffer réseau, Gardez à l'esprit que nous avons d'abord besoin de découvrir le processus derrière ransomware. La plupart des virus-cryptographiques fonctionnent de manière standard. Ils infectent votre ordinateur, crypter vos fichiers changeants de l'extension et en utilisant AES ou cyphers RSA pour générer une clé publique et privée.

article connexe: Expliqué Ransomware Encryption - comprendre comment il fonctionne et pourquoi est-il si efficace

Après avoir fait cela, le ransomware envoie les informations déverrouillage (Clé privée ou publique, ou les deux) à l'extrémité C&C centre de commandement et de contrôle des cyber-criminels ainsi que d'autres informations sur le système et il accorde une demande de rançon, qui vise à vous conduire à payer. La plupart des notes de rançon, fixer un délai.

Voici comment la plupart des virus de rançon fonctionnent dans une illustration simple:

Comment “Obtenez” l'information de cryptage?

Comment décrypter les fichiers Ransomware?

Étant donné que ces clés sont des informations qui sont envoyées, il existe une méthode très simple pour les obtenir. Ceci est la raison pour laquelle nous allons nous concentrer sur l'aspect suivant de la séquence de fonctionnement ransomware - le transfert d'informations:

Les chercheurs ont établi que l'aide d'un analyseur de réseau, tel que Wireshark, vous pouvez retracer les paquets transférés à l'adresse IP des cyber-criminels qui est connecté à votre ordinateur. Voilà pourquoi nous avons décidé de créer un tutoriel instructif pour vous aider à attraper ransomware sur et "briser le cou"(théoriquement). Bien sûr, virus ransomware différents fonctionnent de façon différente (certains peuvent verrouiller votre écran, par exemple) et ceci est la raison pour laquelle cette méthode ne peut pas être 100% efficace. Mais pour certains logiciels malveillants tels que SNS Locker, Ça marche.

IMPORTANT:Pour les instructions ci-dessous pour travailler, vous ne devez pas retirer le ransomware de votre ordinateur.

Réseau reniflant avec Wireshark peut être effectuée si vous suivez ces étapes:

Étape 1: Télécharger et installer Wireshark

Pour ce tutoriel pour travailler, vous aurez besoin d'Wireshark pour être installé sur votre ordinateur. Il est un renifleur de réseau largement utilisé, et vous pouvez le télécharger gratuitement en cliquant sur le bouton "Download Now" ci-dessous. En accédant à leur site officiel via le lien ci-dessous, vous pouvez choisir le pack de téléchargement pour votre système d'exploitation et sa version (Windows 32 bits, Windows 64 bits, macOS).

Entrez dans la page de téléchargement officielle de Wireshark

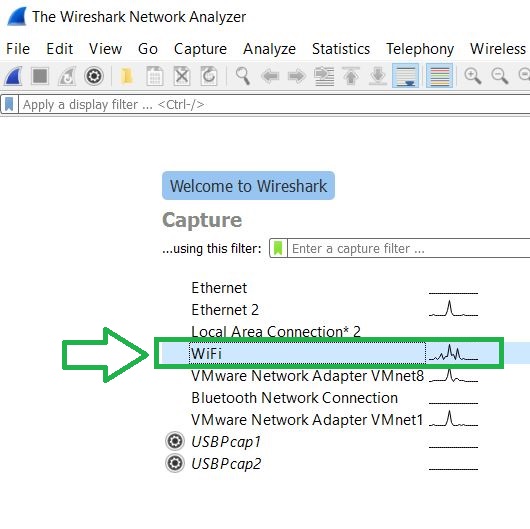

Étape 2: Exécutez Wireshark et commencer à analyser les paquets.

Pour commencer le processus reniflant, il suffit d'ouvrir Wireshark après l'avoir installé, après quoi assurez-vous de cliquer sur le type de connexion que vous souhaitez sniffer de. En d'autres termes, ce serait votre mode de connexion active avec l'Internet. Dans notre cas, ceci est la connexion Wi-Fi:

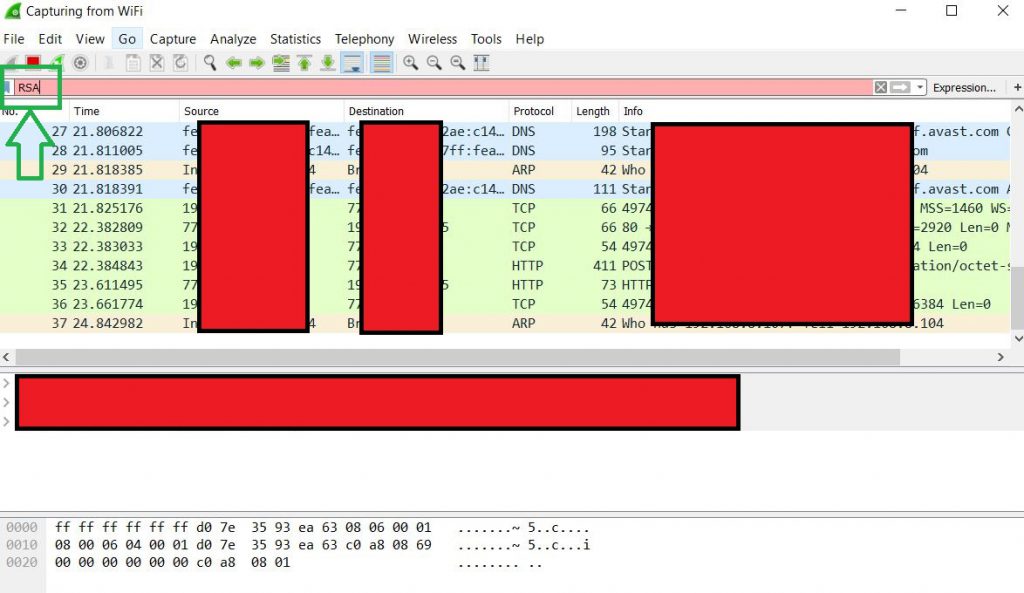

Étape 3: Trouver le paquet que vous recherchez.

Ceci est la partie la plus délicate parce que vous serez sûrement pas connaître l'adresse IP des cyber-criminels. Cependant, vous pouvez filtrer les paquets en tapant des informations différentes dans le filtre ci-dessus(Méthode 1). Par exemple, nous avons tapé RSA, dans le cas où il existe des informations concernant le cryptage RSA dans les paquets:

La méthode la plus efficace, cependant(Méthode 2) est pour voir les adresses IP et si elles ne sont pas de votre réseau, analyser tout le trafic envoyé vers eux en les filtrant sur la base de différents protocoles. Voici comment trouver votre réseau:

Si vous utilisez une adresse IPV4, les trois premiers octets ou des chiffres qui sont les mêmes que votre adresse IP sont votre réseau. Si vous ne connaissez pas votre adresse IP, pour vérifier votre réseau il suffit d'ouvrir l'invite de commande en tapant cmd dans Windows Search et puis tapez le "ipconfig / all". Après avoir fait cela, allez à votre connexion active (dans notre cas Wi-Fi) et vérifiez votre passerelle. L'adresse de la passerelle est fondamentalement votre réseau. Le principe avec des adresses IPV6 est assez similaire.

Étape 3: Trouve la clé:

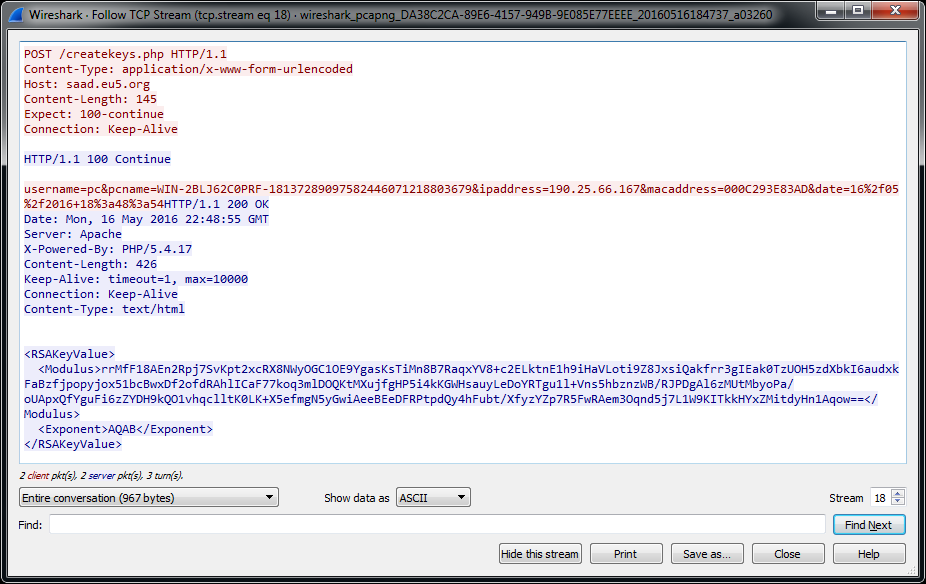

Après avoir localisé l'adresse IP des cyber-criminels et vous avez découvert toutes les informations envoyées par le virus pour les, vous pouvez trouver un paquet contenant la clé de cryptage. Il peut ressembler à l'image, fourni par Nyxcode au dessous de:

Est-ce que ce travail In Real Life

Oui, cette méthode est très efficace, mais de le faire, vous devez être capable d'attraper le malware dans le temps. La plupart des logiciels malveillants fait habituellement ces processus avant que l'utilisateur ne remarque même. Ce est pourquoi, si vous utilisez un réseau, nous vous recommandons de garder Wireshark courir à tout moment à partir d'un autre appareil, de sorte que même si vous êtes infecté par le ransomware, vous attrapez les informations dans le temps et décrypter vos fichiers.

Il y a aussi une option à utiliser délibérément l'exécutable malveillant et infecter un autre ordinateur, pour établir la clé de déchiffrement et de l'envoyer à des chercheurs de logiciels malveillants afin qu'ils puissent développer davantage decryptor et vous et d'autres utilisateurs aider aussi bien.

Autrement, vous pouvez toujours l'essayer, puisque la plupart des virus ransomware échangent activement des informations avec C&serveurs de C, mais vous devez être très prudent car si vous regardez les cyber-criminels, il y a une bonne chance, ils vous regardent si le ransomware est toujours actif sur votre ordinateur. Nous espérons que cela est utile, et nous vous souhaitons bonne chance tout réseau reniflant.

Est-ce que ce travail pour cerber ?

Avez-vous des nouvelles infos sur elle ?

Bonjour, Bilal Inamdar

Wireshark capture simplement des segments de données transférées à partir de votre appareil d'extrémité(Ordinateur personnel) d'autres hôtes, il est relié à. Donc, pour répondre à votre question, il sera préférable de dire que Cerber doit avoir une connexion active avec l'hôte qui est fondamentalement la C&C(Commandement et de contrôle) centre des cyber-criminels. La plupart des virus ransomware envoient des informations différentes à ces serveurs. Si vous utilisez un renifleur de réseau, vous pouvez avoir de la chance et d'intercepter le fragment d'information qui est votre clé privée. Cette clé privée peut alors être utilisé par l'intermédiaire d'un logiciel de décryptage pour décoder vos fichiers. Cependant, les mauvaises nouvelles sont que la plupart des virus ransomware envoyer la clé immédiatement après crypter vos données. Mais la plupart des virus de ransomware modifient également la clé de Registre qui exécute le chiffreur chaque fois que vous démarrez Windows. Donc, si le ransomware utilise des clés de chiffrement différentes à chaque fois qu'il exécute son chiffreur, il les enverra à chaque fois que vous redémarrez Windows et il crypte les nouveaux fichiers ajoutés. Si vous êtes assez rapide ou utilisez un autre PC avec Wireshark pour capturer les paquets tandis que le ransomware a encore infecté votre ordinateur, vous pouvez avoir une chance de flairer une clé de chiffrement. Mais encore une fois, cette clé de chiffrement peut ne pas être la même que la clé avant que. Mais voici comment la plupart des virus ransomware fonctionnent. Certains virus peuvent utiliser d'autres stratégies. Si, comme vous pouvez le voir, il y a beaucoup de facteurs, mais toutes choses considérées, il vaut la peine d'essayer. : )

Quel est le meilleur logiciel pour décrypter les fichiers si nous connaissons les clés publiques et privées?

Bonjour Luccha,

Cela dépend de la ransomware. Habituellement, si le ransomware a sa propre décrypteur, il est préférable de l'utiliser. Autrement, Emsisoft ont une variété de decryptor qui peut être jugé par la méthode d'essai / erreur. Il suffit de garder à l'esprit qu'il n'y a pas décrypteur universel.

Rester en contact,

STF

le ransomware est cerber que je voulais déchiffrer. Je reniflé certains paquets et a trouvé la clé publique. J'ai trouvé un peu plus de données qui pourrait être la clé privée. Je voudrais vérifier avec un décrypteur. S'il vous plaît recommander quelque chose qui peut fonctionner.

est très utile cette info. Merci. Je me attcked par Crysis.E et travaille toujours dans le décryptage

C'est bon à savoir. Merci pour les commentaires.

Salut, Merci pour cet article

Mon ordinateur est déjà infecté par Locky et tous mes docx déposées sont cryptées en .thor

Sur chaque dossier, il y a un wich de fichier expliquer la méthode à Décrypte avec un code spécifique Décrypte

Est-il un moyen de Décrypte mes fichiers sans payer ?

Merci de votre aide,

Romain

Bonjour, Romain, malheureusement pour Locky ransomware, il n'y a pas eu de PASSAGE, permettant le décryptage libre jusqu'à présent. Mais vous êtes les bienvenus pour essayer des solutions alternatives, comme des outils de récupération de données, par exemple. sensorstechforum.com/top-5-data-recovery-software-which-program-suits-me-best/

Merci pour vos réponses

unfortunaly, il n'y a pas shadow version de mes fichiers

Je ne vais pas payer pour cela à coup sûr

Je me demandais s'il y a un service qui peut BRUT force pour Décrypte un petit fichier avec une matrice de l'ordinateur ?

For exemple, si tout le monde qui ont été infectés par le Locky pourrait partager la puissance de son ordinateur, il pourrait être possible de Décrypte la clé privée

Au revoir

Romain