|

PRIX

|

SCORE TOTAL

|

OS

|

VPN

|

CRYPTAGE

|

BLOC DE PISTE

|

EMPREINTE DIGITALE

|

|

|||

| 1 |

|

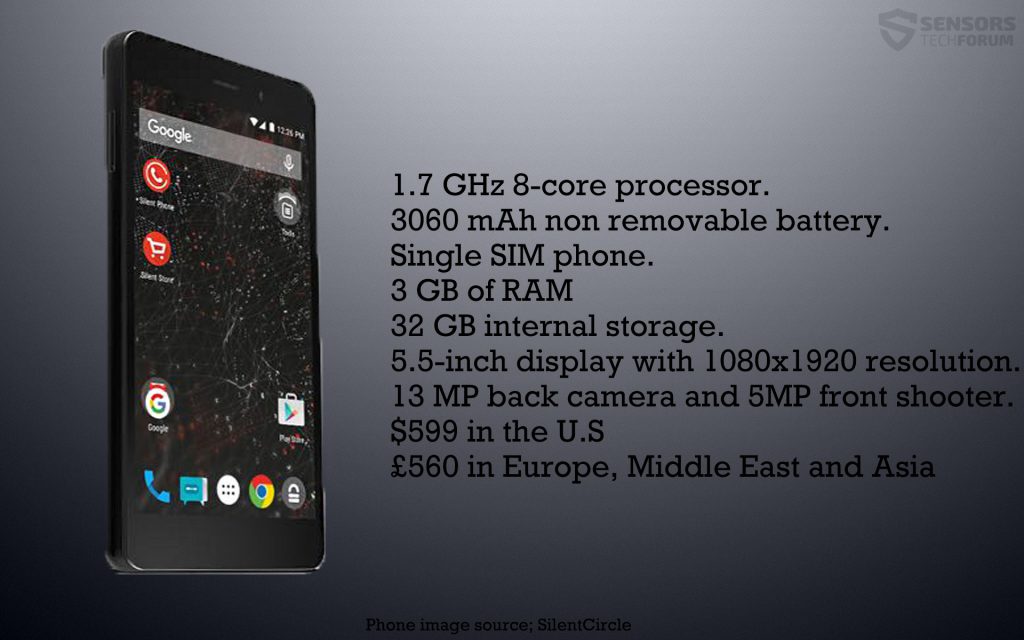

Blackphone 2

voir commentaire |

$735 |

|

privé |  |

AES-256 |  |

|

|

| 2 |

|

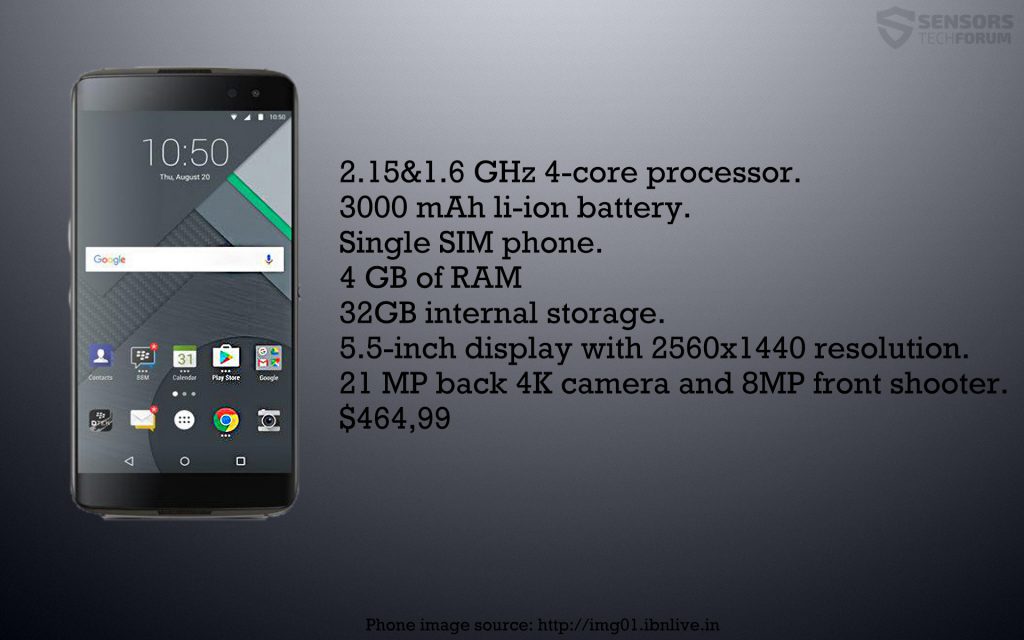

DTEK60

voir commentaire |

$399 |

|

DTEK OS |  |

AES-256 |  |

|

|

| 3 |

|

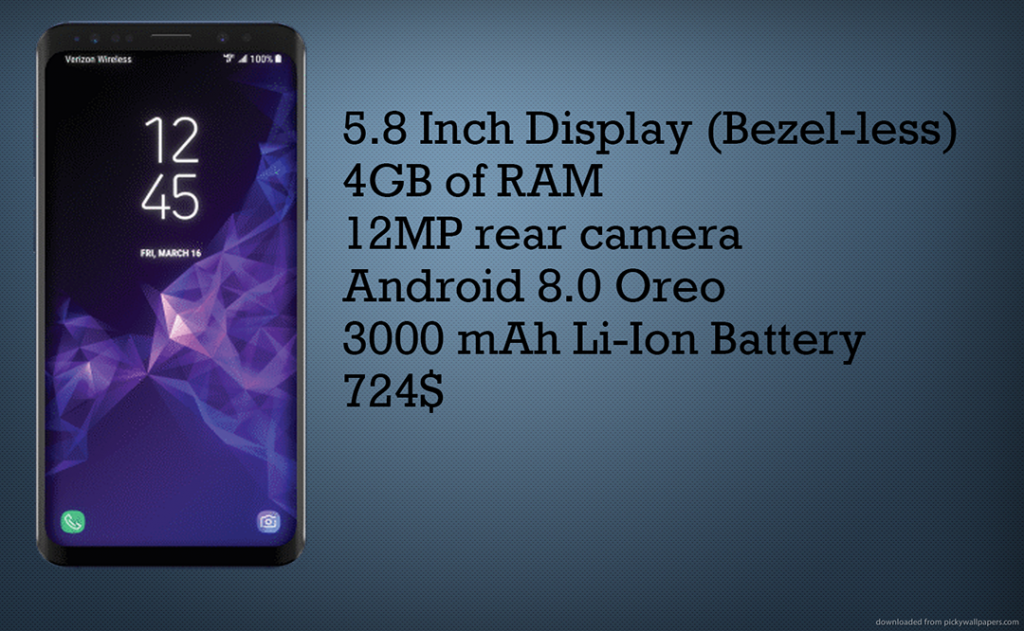

Samsung S9

voir commentaire |

~ 730 $ |

|

Androïde 8.0 |  |

AES-256 |  |

|

|

| 4 |

|

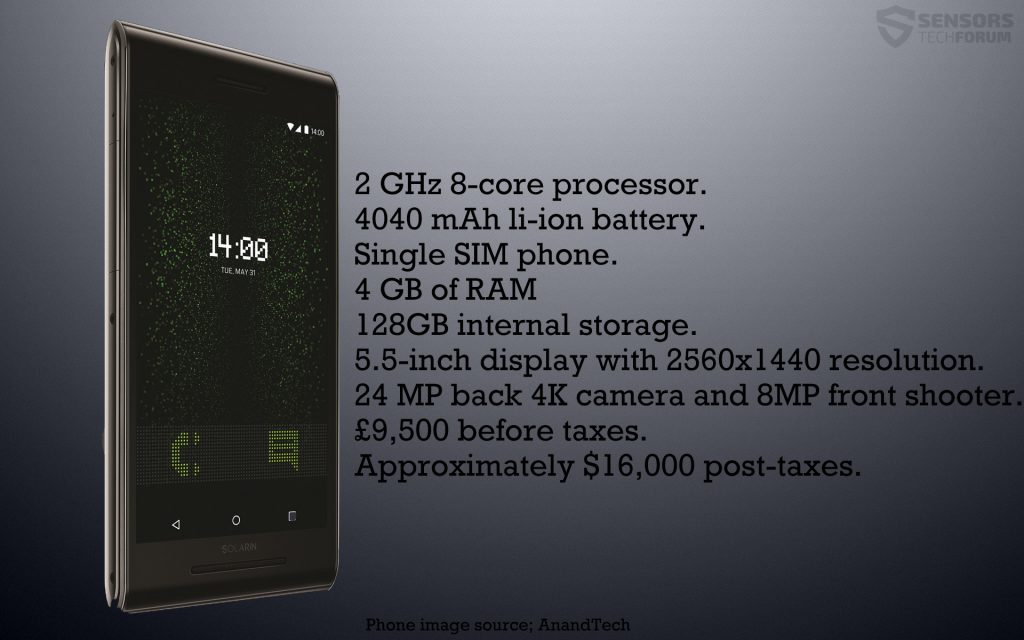

Sirin Solarin

voir commentaire |

$16000 |

|

Androïde 5.1 (Coutume) |  |

AES-256 |  |

|

|

| 5 |

|

Google Pixel 2

voir commentaire |

~ 900 $ |

|

Androïde 8.0 |  |

AES-256 |  |

|

|

| 6 |

|

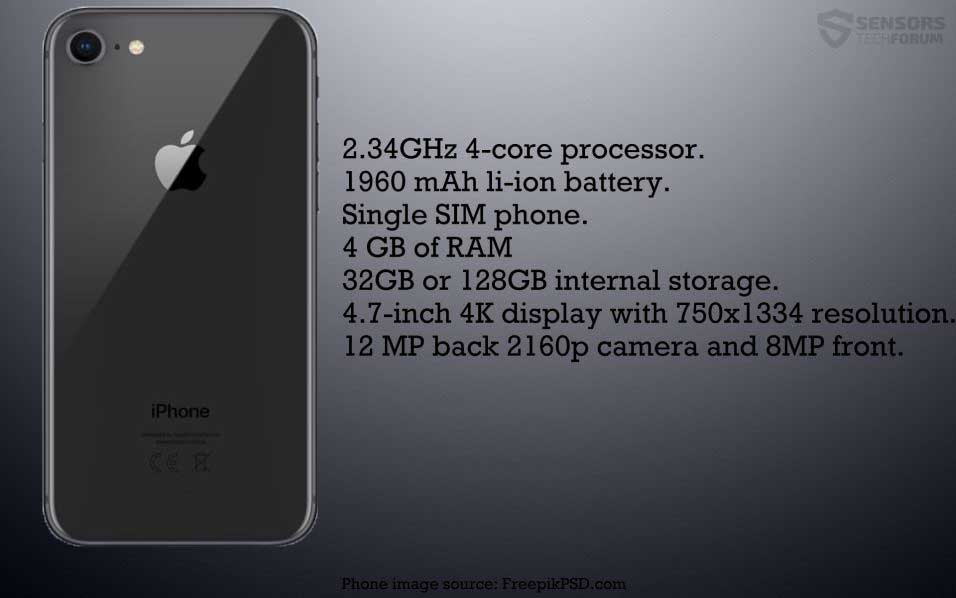

K iPhone

voir commentaire |

$4500 |

|

iOS |  |

AES-256 |  |

|

|

| 7 |

|

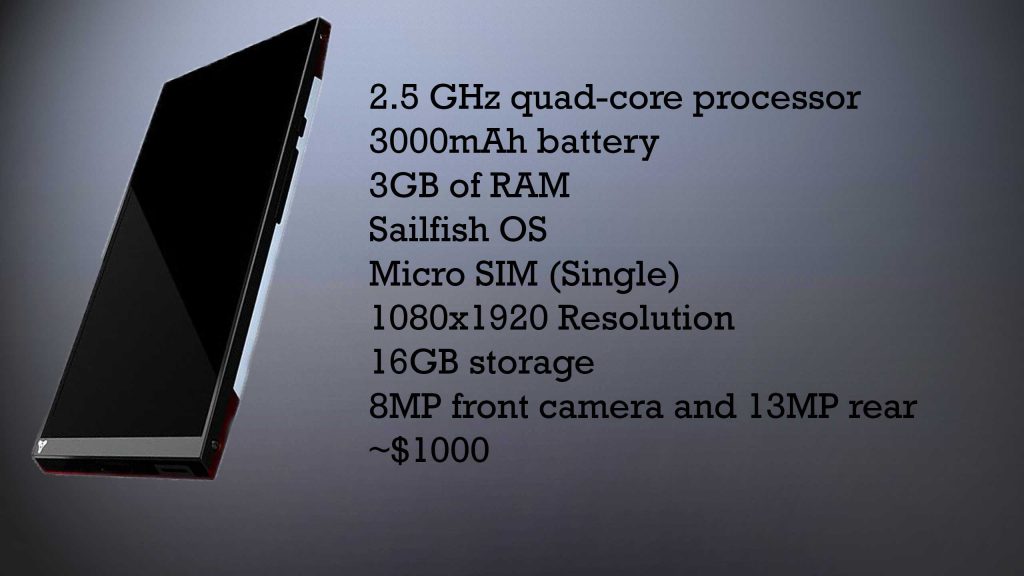

téléphone turation

voir commentaire |

$1000 |

|

Sailfish OS |  |

AES-256 |  |

|

|

| 8 |

|

Boeing Noir

voir commentaire |

$650 |

|

Androïde (coutume) |  |

AES-256 |  |

|

|

| 9 |

|

UnaPhone Zenith

voir commentaire |

$539 |

|

UnaOS™ |  |

AES-256 |  |

|

|

| 10 |

|

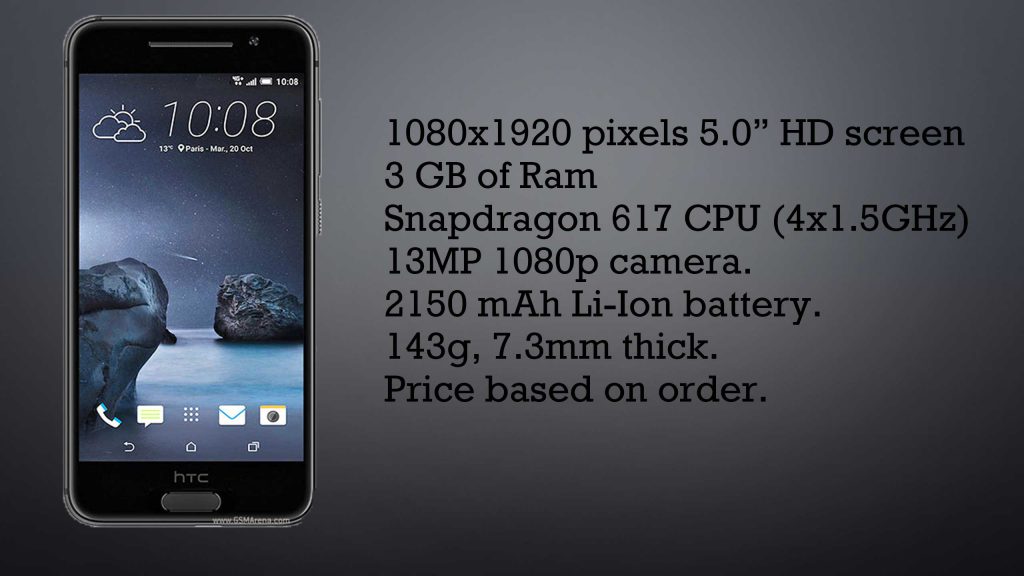

D4 HTC A9

voir commentaire |

Dépend |

|

Androïde (Coutume) |  |

AES-256 |  |

|

|

|

Vous cherchez des appareils plus récents? Consultez notre nouvelle critique Quelles sont les Smartphones les plus sûrs 2019:

Le smartphone est devenu si important pour notre vie quotidienne que nous ne pouvons pas imaginer notre vie sans elle. Quand on parle de smartphones sécurisés et privés, le sujet dépend toujours. Ceci est principalement en raison des changements au 21ème siècle en ce qui concerne les années Internet la liberté et la vie privée. Depuis l'introduction de la règle 41 a été adoptée par le Congrès américain, la sécurité des smartphones est devenu un sujet très intéressant de discuter. Et dans le même temps, nous avons des programmes malveillants qui est également tout à fait le sujet au mess avec, en raison de la variété de logiciels malveillants qui est là. Alors, quand nous commençons à discuter de smartphones, il convient de souligner plusieurs domaines que vous aurez besoin de se concentrer sur lorsque vous essayez d'utiliser un smartphone à des fins de sécurité:

- Qu'est-ce que vous allez utiliser le smartphone pour?

- Est-ce que vous allez utiliser une carte SIM ou vous ne voulez utiliser le smartphone pour les connexions Internet?

- Les services que vous allez utiliser va vous demander des informations?

- Croyez-vous que la sécurité biométrique et est-il important pour vous?

- Votre utilisation du smartphone va se concentrer sur la vie privée ou à la sécurité des logiciels malveillants plus?

Et quand il vient aux temps changeants et de la volatilité que nous vivons, un comportement sécurisé ne se limite pas à un seul appareil, mais se résume à ce type de système de sécurité vous concentré sur la construction pour vous-même ou votre entreprise. Si vous visez un système de sécurité qui se concentre uniquement sur la protection de votre ordinateur contre les voleurs de données et les pirates, alors vous devriez vous concentrer davantage sur l'ensemble du réseau que vous utilisez à développer de manière sécurisée.

Quels types de programmes malveillants et les menaces de confidentialité Exist?

En ces temps troublés, chaque segment de nos données sont enregistrées en ligne et la plupart de tous nos renseignements personnels, données financières ainsi que d'autres informations importantes, y compris le paiement avec notre smartphone est devenu une cible pour les cybercriminels. Cela a créé un nouveau type de cyber-menaces tout qui sont liées à cette. Les dangers de logiciels malveillants et de confidentialité qui existent là-bas varient d'un virus de vol financiers à des logiciels espions qui peuvent même permettre à votre micro d'écouter. De plus, virus ransomware continuent toujours de se propager à des taux encore plus alarmants 2018, et ils HVE commencé à se tourner vers les appareils Android. malware vol financier a également évolué et peut maintenant voler votre portefeuille si elle est crypto-monnaie stocké sur votre PC. De plus, il y a les types de dangers toujours existants, comme les arnaqueurs et les attaques de phishing qui sont menées par les millions chaque jour et peuvent rapidement voler vos données si vous ne faites pas attention.

Comment choisir un Smartphone sécurisé pour votre situation?

Il existe différents smartphones qui sont fixés d'une manière différente. Certains smarthones sont plus orientés vers la confidentialité, alors qu'il ya d'autres appareils qui comptent plus sur l'utilisation de cryptage et démarrage sécurisé pour vous sécuriser contre les logiciels malveillants indiscrets eyesand. Il existe également des dispositifs différents qui offrent diverses fonctionnalités pour les prix qui leur sont offerts sur, mais gardez à l'esprit que de bons prix ne signifient pas toujours que le dispositif est aussi sûr que ceux qui sont plus chers. A la fin tout conduit à vous - l'utilisateur du téléphone et vos exigences de sécurité. Si, commençons par notre compte à rebours de la partie supérieure 10 la plupart des téléphones sécurisés que vous pouvez acheter.

Ce qui semble être le téléphone d'affaires le plus bien connu et acheté avec différentes couches de sécurité, le Blackphone 2 est un dispositif, capable de fonctionnement des systèmes d'exploitation multiplée et a récemment remporté des prix pour son design axé sur la sécurité.

Intimité

Quand on parle de la vie privée des Blackphone 2, le dispositif comporte un système d'exploitation spécifique, qui est c'est strenght principal dans ce secteur. Appelé silencieux OS ou PrivatOS, il est créé à partir du noyau d'être privé par la conception. Le système d'exploitation dispose d'une fonction de confidentialité intégrée dans son dispositif qui encrypte constamment chaque message texte unique et demande de communication. La fonction de la vie privée va même il est atteint de chiffrer les appels actifs, ce qui rend pratiquement impossible pour le informaition au cours du téléphone lui-même appel à surveiller. De plus, le système d'exploitation permet également de contrôler chaque application séparément et de faire un decisiona informé de ce que vous autorisez cette application pour extraire de votre téléphone.

Sécurité

Le système d'exploitation de l'Blackphone 2 est conçu pour être sécurisé par la conception. Il comprend pré-chargement des applications, ce qui signifie qu'il a la capacité d'exécuter des applications dans un environnement contrôlé, offrant la possibilité de contrôler ce que vous voulez partager des données.

De plus, SilentOS a également une fonction, connu sous le nom des espaces. Il permet des environnements virtuels que vous pouvez créer séparément et les laisser travailler divisés. Pour mieux expliquer ce, supposons que vous souhaitez stocker vos informations personnelles sur un appareil Android, comme un téléphone séparé. Pour ce faire, vous pouvez ajouter un « espace » et utiliser cet espace seulement pour ajouter le infomration spécifique que vous souhaitez stocker, comme des photos, des documents importants et d'autres informations qui peuvent rester sur cette Android virtuelle. Si un autre espace sur votre Blackphone 2 est compromise, les informations que vous avez sur l'espace séparé demeurera sûr et sécurisé et vous pouvez l'utiliser pour extraire vos données puis réinitialiser votre appareil. Cette caractéristique unique du téléphone permet également de personnaliser chaque « espace » séparément de l'autre et de rester sécurisé. Vous pouvez également utiliser un autre « espace » que vous pouvez risquerait d'être exposé, si vous visitez les sites Web suspects souvent, sans exposer vos données importantes dans votre espace où il est stocké.

De plus, en ce qui concerne le support, les promesses de l'entreprise 72 heures de délai pour patcher toute forme de vulnérabilité qui peut compromettre votre securty de l'appareil et ils ont également été signalés à être très technophiles, agir rapidement résoudre les problèmes rapides. De conclure, le Blackphone 2018 et d'autres modèles Blackphone sont parmi les téléphones mobiles les plus sûrs que vous pouvez posséder, et tous les autres téléphones de la catégorie ne sont que des solutions de rechange Blackphone.

BlackBerry est entré 2018 avec ses deux téléphones dont l'un des DTEK60, spécifiquement axée sur la sécurité. Les téléphones exécuter une commande Android OS avec diverses fonctions de seucrity, qui confidentialité valeur ainsi que la sécurité.

Sécurité

Quand il vient à la concurrence, BlackBerry est une entreprise qui a toujours été axée sur l'utilisateur d'affaires. Ainsi, l'un des avantages que le DTEK60 a en termes de sécurité des smartphones est que son support est sur un niveau varient et il est mises à jour adéquates sont émis dès que possible lorsqu'un grand a été rapporté et le patch vient à tous les appareils.

En outre, en plus d'avoir un Kernet robuste, l'appareil est également fortement concentré sur l'arrêt de toute modificiations qui peut être fait par des logiciels malveillants ou des pirates à son firmware. Même si elle exécute une ancienne version d'Android (6), le smartphone a la sécurité de démarrage et un processus de séquence de démarrage extrêmement sûr qu'il utilise. De plus, l'objectif principal pour lequel ce smartphone a été créer est d'effectuer vue d'ensemble et la modification de son logiciel. Tout comme le DTEK50, qui est le modèle plus ancien, il a aussi un logiciel DTEK intégré qui vous permet de contrôler la sécurité d'une manière conviviale. De plus, le logiciel DTEK permet également de prendre les mesures nécessaires si vous avez détecté un problème de sécurité sur votre smartphone.

L'essentiel est que quand il est au graphique des caractéristiques prix, ce téléphone serait élevé sur le sujet, car il est un choix très décent pour ce qu'il en coûte, d'où sa position sur notre liste.

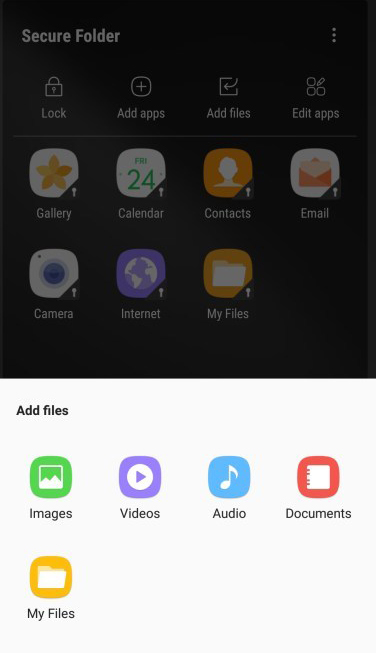

En ce qui concerne la sécurité de smartphone, le Samsung Galaxy est un dispositif qui est l'un de nos choix. La principale raison en est que le smartphone Android a spécialement modifié qui est hautement personnalisable et avec plusieurs coups secs peut être transformé en une forteresse mobile.

Sécurité

Lorsque nous discutons de la sécurité du Samsung S9, le premier détail qui vient à l'esprit est la fonction de balayage Iris pour la reconnaissance faciale qui Samsung a été créé pour reconnaître. Cette nouvelle approche de la sécurité biométrique diminue sûrement la probabilité du dispositif étant déverrouillé, mais cela signifie aussi que ce smartphone peut être déverrouillé dans une combinaison de tripple, en utilisant un code PIN, empreinte digitale, motif et Iiris. Ainsi, le dispositif est vraiment avancé en ce qui concerne les choix qu'il vous présente en matière de sécurité. Et la société patches rapidement toute faille de sécurité qui peut se produire, surtout quand il revient au scanner de l'iris qui était dupé par les pirates pour déverrouiller l'appareil via des lentilles de contact et une photo. Samsung a rapidement trouver avec une nouvelle mise à jour qui améliore la caractéristique du dispositif iris de balayage de manière significative et rend plus difficile de le déverrouiller à l'aide d'un modèle unique de l'Iris qui agit un peu comme une clé unique que pour votre téléphone.

En outre, puisque le paiement est souvent fait à l'aide Samsung Pay, la société a fait en sorte que le dispositif de fonctionnalités de cryptage de niveau militaire, plus possède de nombreuses fonctionnalités qui sécurisent les fichiers et les données du dispositif. L'un d'entre eux est la possibilité de verrouiller des caractéristiques distinctes de l'appareil Samsung, tels que l'accès aux pages web, connectez-vous à utiliser des pages Web spécifiques, etc. De plus, fichiers privés et les applications peuvent également être stockées séparément dans la fonction Secure Folder, afin d'accorder l'accès uniquement à vous.

Intimité

En plus de sécurité, Samsung ont aussi bien à propos de la vie privée, la mise en œuvre de leur Samsung Knox, qui offre la sécurité au niveau de la puce qui reinfoces plusieurs couches différentes de protection qui fonctionne sur le matériel ainsi que le niveau de logiciels. Cela garantit la vie privée, en utilisant des zones de virtualisation, connu sous le nom TrustZones, de sorte que vous pouvez choisir l'environnement approprié, basé sur le travail que vous faites.

Bien sûr, être sur le marché des smartphones, vous devez savoir que la concurrence est insanly grande et il y a ceux qui cherche toujours à faire la lumière sur un groupe spécifiquement ciblé de clients - ceux avec des comptes bancaires, assez grand pour dépenser des milliers sur un smartphone hautement sécurisé. Un tel smartphone est le téléphone Sirin Solarin qui coûte plus $16,000 dollars et si vous n'êtes pas prêt à payer ce prix, vous devriez sauter la lecture de cette partie.

Sécurité

Les featues de sécurité du Sirin Solarin ont été axées sur la fourniture d'une protection active à l'appareil mobile de l'utilisateur. Si, contrairement à d'autres téléphones avec des fonctionnalités de protection de ce dispositif est activement protégé contre les différentes attaques sur elle son hôte ou via l'adresse et même sur physicall le réseau auquel il est connecté à. Cette protection active est connue sous le nom Zimperium et si vous avez un smartphone Solarin, il fournira les caractéristiques suivantes:

- La détection des menaces et la manipulation immédiate d'entre eux par les administrateurs de sécurité.

- Détecter les menaces inconnues en utilisant l'analyse des menaces très complexes.

De plus, le service comprend également un contrat avec le fournisseur de messagerie électronique anonyme protonmail, qui veille à ce que vous avez une adresse e-mail crypté avec authentification à deux facteurs et connexion à double mot de passe. Cela signifie que vous entrez un mot de passe pour se connecter au compte e-mail et un autre pour décrypter votre boîte e-mail.

Une autre caractéristique impressionnante que ce téléphone a une technologie connue sous le nom de bouclier de sécurité qui est fourni par la société KoolSpan. Cette technologie permet pour vous d'effectuer un service VoIP (Voix sur IP) appels téléphoniques et envoyer des messages qui sont codés sur la route avec un cryptage et FIPS-256 AES 140-2 chiffrement. Donc, fondamentalement, ces chiffres sont si forts qu'ils sont utilisés par le gouvernement pour verrouiller les fichiers secrets et top vous avez ce niveau de sécurité lorsque vous envoyez un texte simple. Le mode peut aussi être activé et désactivé, à l'aide d'un simple interrupteur, qui se trouve à l'arrière de l'appareil - simple,, mais très sécurisé.

Si vous décidez de faire confiance à ce téléphone ou non, quand il s'agit de phares standards appareils Android, il est une très bonne idée de mentionner Google Pixel. Le téléphone a l'attention principale de l'entreprise car ils sont constamment mise à jour, il est dernière version Android et le dispositif est susceptible de rester soutenu fo beaucoup d'années. Cependant, étant un dispositif phare signifie aussi qu'ils sont susceptibles d'être davantage ciblé par les pirates, ce qui est pourquoi des précautions supplémentaires est nécessaire lorsque vous utilisez ces types de dispositifs.

Sécurité

Google est venu avec de nombreuses nouvelles fonctionnalités de sécurité de leur téléphone Pixel, surtout quand il vient à sa dernière Android. La société a mis en place FBE - chiffrement basé sur fichier pour commencer, qui ne révèle pas quel type de cryptage est utilisé, mais il est probable que l'un des la plus forte là-bas, l'algorithme de chiffrement RSA est utilisé qui génère une clé de déchiffrement unique pour chaque objet. Cette stratégie fonctionne avec les fichiers chacun qui sont utilisés par les téléphones Google Pixel. Les fichiers encodés avec des clés différentes pour déverrouiller chacun d'eux, il est impossible pour les escrocs de les lire, même si elles se débrouillent pour briser la sécurité et infectent le téléphone. La société a également combiné sécurité avec facilité, ce qui signifie qu'ils ont inserteded divers feautres du téléphone accessibles très rapidement, malgré le cryptage fort, comme les alarmes, appels téléphoniques et autres.

De plus, autre fonctions de sécurité de cette version d'Android sont toujours disponibles et ceux qui comprennent la fonction de démarrage directe du téléphone et le cryptage augmenté. En outre, sont relativement nouvelle fonctionnalité pour le système d'exploitation Android est l'option de sécurité de démarrage vérifié qui arrête tous les téléphones corrompus de démarrer en premier lieu. Cela rend difficile à déraciner les dispositifs bien.

En plus de celles, le support du téléphone Pixel a également été très réactif, parce que la société maintient en permanence l'amélioration de leurs technologies de fixation des bogues. Prenons un exemple simple – vous utilisez votre téléphone Pixel et un grand se produit. Au lieu de vous avoir à contacter l'équipe de soutien vous pour recevoir les données de bogue, l'appareil envoie automatiquement vos informations de bogue sur le support et le processus est géré automatiquement et discrètement, entraînant une mise à jour de la vie privée de service orienté qui extrait les informations de bogue activement et les bugs sont corrigés sans pirates, même en sachant qu'ils existaient en premier lieu.

Intimité

Quand il vient à la vie privée, vous pouvez être assuré que Google a pris en charge en matière de ce dispositif. Google vous donne un contrôle complet de chaque application que vous installez sur votre téléphone et restreint les applications de faire tout type de modifications sur votre appareil, même si les applications ont une sorte d'autorisations critiques dont ils ont besoin de vous. En outre, la société a également mis l'accent sur la réduction de la ammount des données qui sont donnés par le dispositif lors de l'utilisation des applications différentes, ne limitant cela aux données requises crucical. Nous sommes convaincus que ces caractéristiques sont très utiles, surtout quand il se résume à des applications malveillantes qui utilisent des autorisations pour obtenir des informations différentes de votre appareil.

En outre, si vous voulez savoir que vous êtes caché pour que lorsque vous naviguez sur le world wide web, le nouveau système d'exploitation dispose également d'un service VPN intégré qui est approprié pour les utilisateurs professionnels qui sont souvent ciblés par les pirates. Ceci est un très bon mouvement contre les principales competitiors, ciblant les utilisateurs professionnels et - BlackBerry. Bon mouvement, Google!

Lorsque nous abordons l'éléphant dans la salle, Pomme, nous devons noter que la société a été soumis à beaucoup de pression quand ti vient à sa sécurité et la confidentialité des appareils et il a également obtenu en cour avec le FBI en raison de cette raison. Mais quand il vient aux derniers iOS, nouvelles ont rompu qu'il peut être plus faible que ses prédécesseurs.

Et non seulement cela, mais beaucoup d'entrepreneurs privés et des experts indépendants de sécurité ont également mis en beaucoup d'efforts pour voir si les appareils d'Apple peut réellement être piraté.

Mais la société ne siège pas et d'attendre alors que cela se produit. Ils réagissent très vite à tout ce qui est jeté sur eux et rapidement ajouter de nouvelles fonctionnalités de sécurité, ainsi que fixer les anciens dans un rythme très rapide.

Sécurité

En ce qui concerne la fonction du scanner d'empreintes digitales de l'iPhone, il existe de nombreux extras biométriques ajoutés. L'un d'entre eux est d'ajouter la possibilité de vous reconnaître par balayage de la rétine et par ID visage et, bien qu'il y ait eu une certaine controverse à ce sujet. Mais Apple n'est pas la société de type qui attendre que les choses se passent. Ils ont payé et a offert des emplois à de nombreux hackers et crackers pour augmenter la sécurité en plus.

En plus de celles, les caractéristiques de sécurité du dispositif qui sont utilisés à ce jour sont très bien raffiné et vous pouvez choisir parmi eux, plus différents outils de chiffrement qui fournissent le cryptage complet pour divers aspects du dispositif ainsi que le service de messagerie fait via iMessages.

La mise à jour K iPhone

Si vous êtes dans le doute pour choisir l'iPhone 8 comme dispositif sécurisé, vous pouvez opter pour une version spécialement conçue de l'iPhone pour le système secururity, créé par la société, connu dans le commerce comme KryptAll. La société aurait modifié l'iPhone et a changé de firmware en ajoutant leurs applictions VoIP personnels. Cela permet à l'appareil d'effectuer calles de téléphone crypté à absolument tout le monde. L'inconvénient est que la vie privée absolue maximale, tous les dispositifs KryptAll doivent participer à communtion. La vie privée est garanti et même la loi et KryptAll eux-mêmes ne peuvent pas syntoniser vos conversations, il est donc tout garanti. Cependant, il vient à un prix assez important - environ $4,500 dollars américains pour un K iPhone.

Cet appareil unique est toujours resté comme l'un des meilleurs smartphones qui peuvent assurer la sécurité comme rien que nous ayons jamais vus de c'est la concurrence dans ce segment.

Confidentialité et sécurité

Le téléphone Turing a commencé avec une version modifiée d'Android, mais la société ne croyait pas l'appareil était sûr selon leur jugement. Donc après, ils ont mis en place un nouveau logiciel pour le téléphone Turing, appelé Sailfish OS, qui vient d'une société basée en Finlande, nommé Jolla. Le dispositif utilise une carte micro-SIM et la carte peut être connecté via GPS, Bluetooth, Wi-Fi, 3G et 4G de manière sécurisée. Le téléphone dispose également de capteurs qui sont disponibles dans la plupart des smarthones là-bas. La mission de Turing Robotic Industries, l'entreprise derrière ce dispositif est de réaliser un dispositif qui se concentre principalement dans la protection des données qui y sont stockées de toute cyber-menaces qu'il peut rencontrer. C'est là Sailfish OS vient auquel ils sont passés par la suite. Le système d'exploitation est Unix basé et il utilise le noyau de Linux, mais il est également combiné avec une pile de noyau Mer. Le smartphone « patient 0 », qui a d'abord reçu le nouveau Sailfish OS était le smartphone Jolla qui a été fabriqué par la société, qui a créé le système d'exploitation eux-mêmes.

Lorsque nous discuess le logiciel qui est inclus dans le Sailfish OS, le premier détail important de souligner est que le système d'exploitation est basé sur Linux, ce qui signifie qu'il est créé pour être plus sûr que pratique par le design. Cependant, la société a mis en place plusieurs avantages du dispositif, comme la norme Mer qui est compbined avec le code source Linux. Cela permet le système d'exploitation d'être porté sur plusieurs différents périphériques tiers, contrairement à certains systèmes d'exploitation qui ne sont conçus que pour fonctionner sur des appareils spécifiques et ne peuvent pas être exécutées sur d'autres. Cela rend ainsi le téléphone universel et cela signifie aussi qu'il est très approprié d'utiliser de tels dispositifs de portage compatibles dans les organisations. La fonction de portage est réalisé principalement par un lecteur virtuel, comme une VirtualBox, avec l'aide dont le Sailfish OS SKD peut être mis en œuvre. Mais puisque le système d'exploitation peut être installé sur différents périphériques tiers, cela signifie aussi que de nombreux consommateurs sont susceptibles de se concentrer sur Jolla, au lieu d'avoir à acheter un téléphone Turing, d'autant plus que Sailfish OS est également conçu pour être facile à se habituer et d'apprendre:

Image Source: trustedreviews.com

Image Source: trustedreviews.com

Un autre avantage important de l'OS est Sailfish qu'il est open source et disponible pour tout le monde. De plus, le système d'exploitation repose aussi sur des gestes au lieu des boutons, qui est une approche nouvelle et unique pour l'utilisation Smartphone. En plus de cela l'interface utilisateur du téléphone est la source Turing fermée, en contraste avec le système d'exploitation étant open source, ce qui rend le téléphone encore plus sûr. De plus, le système d'exploitation est créé d'une manière qui peut distribuer et travailler avec des applications, tandis que dans le même temps sûr et rpivate rester.

La société a une stratégie claire et - ils visent à long terme des clients, et un indicateur clair qui est que de retour dans 2016, ils compensés tous ceux qui ont pré-commandé l'un de leurs téléphones avec un dispositif final en plus de l'inachevé, qui ils ont envoyé d'abord au moment de la pré-commande à utiliser alors que l'actuel est prêt. Donc, toute personne a obtenu un dispositif supplémentaire à celui initial qu'ils ont initialement payé pour, qui est très bien pensé.

De plus, le téléphone est différent de celui du compatition, principalement à cause de son look magnifique et des détails précis. smartphones sécurisés regardent généralement ordinaire, mais pas celui-ci. Le deivce a effectivement été créé à partir de matériaux qui sont beaucoup plus robustes que votre appareil smartphone moyenne en aluminium. B ut le téléphone est Turing pas seulement beauftiful - l'appareil offre également un type unique de connecteur qui est en quelque sorte similaire au port de la foudre d'Apple, et tout comme Apple, toutes ses connexions passent par son port, y compris le casque.

Si nous discutons de la sécurité smartphoen, Boeing a toujours été un acteur important dans ce marché depuis ses premiers appareils sont sortis. Le fabricant de l'avion est allé mentale quand il s'agit au niveau du secret quand ils développent ces dispositifs. Le téléphone a même quelques fonctionnalités comme espion, comme une fonction autodestructrice si quelqu'un essaie de falsifier votre téléphone - ce qui est sans aucun doute pour les utilisateurs avancés.

Confidentialité et sécurité

Lorsque nous discutons de la sécurité, Boeing a choisi d'utiliser un plus, mais la version fortement remodified de Androïde. Et beaucoup, nous voulons dire que la société a restructuré le code entièrement pourquoi ne prenant que le code source du système d'exploitation et reibuilding il. Et ils ne partagent pas beaucoup à ce sujet soit. La société n'a même pas de partager des informations sur l'endroit où sont les boulons et les vis qui maintiennent le téléphone ensemble. De plus, si vous essayez de le pirater, le téléphone lui-même automatiquement fin, la suppression de tout ce qui s'y, un peu comme un piège à Tripwire. Ainsi, ce qui rend le Boeing le téléphone le plus difficile à pirater de tous.

En outre, Boeing ont également créé ces dispositifs principalement pour les États-Unis et ils sont relativement petite taille trop, pas plus que tout iPhone 4 ou 5 tu verrais. Le Boeing Black a également un port PDMI qui peut être utilisé pour l'USB, HDMI et d'autres types de connexions avec des écrans, ce qui est beaucoup de punch pour son apparence humble.

De plus, le Boeing Noir est également créé pour fonctionner avec plusieurs modules qui peuvent être ajoutés à elle via son port. Ceux-ci peuvent assurer à servir un but différent, tout en maintenant l'apparence d'un smartphone pas cher qui ne serait pas les yeux de quelqu'un de chauve-souris. Le dispositif peut être modifié pour fonctionner avec les modules suivants qui peuvent être connectés à ce physicall:

- canaux radio sur mesure.

- tech GPS.

- Une banque de batterie plus puissante.

- radios satellite.

- Énergie solaire pièces jointes.

- clé du scanner biométrique.

Si, si on en juge par ce que Boeing a créé, tout devient clair - la société cible les clients qui ont beaucoup à cacher. Cette base de clientèle est large et il y a beaucoup de gens qui utiliseraient ce dispositif, comme fonctionnaires governmer dans le cadre de leurs kits EDC (Chaque jour Carry) ou les gens d'affaires qui ont choisi pour protéger les conversations privées, en ce qui concerne leur sécurité ou la sécurité de leur entreprise. Si nous devions résumer le Boeing noir en quelques mots simples, il serait certainement le « Kalachnikov » du marché des smartphones. Le téléphone est robuste, simple et rapide et peut travailler avec une variété de pièces jointes à ehnacne ses capacités, tout en restant humble recherche - l'un des meilleurs smartphones sécurisés là-bas si vous voulez rester hush hush.

Ce téléphone est non seulement un téléphone d'une entreprise de démarrage - la société LG se tient derrière sa production. Il gère un Android spécifiquement modifié qui est 6.0 version, connu sous le nom UnaOS. Le téléphone offre des fonctionnalités de sécurité avancées, mais il offre également l'accessibilité en fournissant une connectivité à double sim, ainsi que les connexions réseau avancées, le rendant approprié pour les utilisateurs férus de technologie qui favorisent la sécurité.

Sécurité et confidentialité

En ce qui concerne le réseau de ce téléphone, le UnaPhone Zenith supporte une variété de vitesses de connexion et des connexions jusqu'à 150 mbps. Le dispositif est également sécurisé quand il vient à sa fonctions matérielles, ce qui signifie qu'elle a des fonctions telles que la sécurité Biometrik et une fonction Wake Up écran noir, plus AppLock qui sont liés à votre doigt. Futhermore, le système d'exploitation dispose également de fonctionnalités clés, noyé dans, comme limitant les fuites Daata ainsi que l'exploitation minière. Ces ammount de mieux à leur vie privée et d'arrêt ainsi que toute tentative de piratage, qui se traduit par la sécurité beaucoup plus élevé dans l'ensemble.

L'inconvénient de la sécurité stricte des UnaOS est qu'il n'y a pas d'applications Google support, ce qui est tout à fait compréhensible, compte tenu des risques de certaines applications Google ombreux mettre sur un appareil Android. De plus, UnaOS™ a eu aussi les libs des appareils Android traditionnels retirés de celui-ci, parce qu'ils en sont venus à une conclusion qu'ils sont utilisés comme une zone d'exploitation de vulnérabilité jusqu'à 90% des attaques Android menée nowdays. Furhtermore, si de nouvelles vulnérabilités, comme Fake ID, Certifier porte, détournement d'avion d'installation, Stagefright et Master Key apparaissent, ils sont patchés rapidement par la société et ceux que nous venons de parler ne sont que le début. En plus de leur, autres vulnerabiltites moins connus sont également corrigés par les.

De plus, d'autres fonctionnalités de sécurité renforcée ont également été mises en œuvre en termes de vie privée et. Le téléphone peut désormais limiter automatiquement la connexion aux adresses IP suspectes lors de la navigation web. Futhermorre, Les adresses IP qui sont en quelque sorte liés au ministère de la Défense, ainsi que les adresses Google, liées à l'agrégation de l'information, sont interdits par défaut de l'appareil, ce qui signifie que l'espionnage automatisé est moins susceptible de se produire avec ce dispositif.

En outre, le système d'exploitation personnalisé du Zénith UnaPhone a également été configuré pour empêcher l'escalade des privilèges menée par des applications tierces, ainsi que les logiciels malveillants, si vous les installez sur l'appareil. Mais vous n'avez même pas à vous soucier des applications tierces en cours d'installation sur votre téléphone Zenith sans votre consentement, parce que l'installation tiers des applications a été désactivé par défaut et ne peut pas être réactivée.

Une entreprise, connu comme Cog Systèmes D4 a choisi un téléphone autre que le HTC One afinde A9 à mettre en œuvre leur logiciel de sécurité et mettre l'appareil dans une forteresse. Si vous êtes satisfait avec le matériel de HTC et la performance de leurs dispositifs phares, alors c'est le téléphone de choisir.

Confidentialité et sécurité

En ce qui concerne la façon dont privé et sécurisé, il est, la société a adopté une approche proactive. résultats ths dans certains changements progressifs au dispositif mobile ainsi. Pour commencer, le D4 HTC a changé est le cryptage par défaut avec une plus forte qui est mis en œuvre par D4 et a été testé à fond contre être contournée. De plus, un service fort VPN est également ajouté au dispositif, ce qui rend impossible pour compte de tiers pour vous détecter l'activité. En outre, la société a également ajouté réseaux privés virtuels imbriqués pour efficieny maximale ainsi que le choix. De plus, D4 ont également créer une protection séparée du noyau du HTC A9 qui peut attraper un pirate sur sa piste de pirater votre téléphone. Une autre amélioration importante est également une fonction de démarrage sécurisé qui est ajouté pour empêcher les attaques exploiteuses démarrage. Discutablement, mais pas dans un long shot, HTC a peut-être fait le téléphone le plus sûr dans le monde.

Mais D4 ne s'arrête pas. Le dispositif permettant a également mis en œuvre des communications sécurisées pour répondre à des demandes de clients avec des exigences plus élevées et. pour la facilité d'utilisation, l'appareil est toujours resté facile à utiliser ce qui signifie que de nouvelles fonctionnalités sont également ajoutées à la sécurité automatiser. Il a également isolé de stockage de clés mis en œuvre et si vous faites une commande vous avez également la possibilité d'ajouter et de supprimer des fonctionnalités de sécurité en fonction de votre budget et vos exigences.

En ce qui concerne la ligne de fond en ce qui concerne les smartphones, vous devez savoir qu'il ya différents smartphones là-bas qui offrent diverses fonctions de sécurité. mais si vous êtes un utilisateur standard qui ne nécessite pas beaucoup de sécurité et veulent juste les derniers correctifs contre les logiciels malveillants, vous pouvez vous sentir libre d'aller de l'avant avec l'un des dispositifs phares de Google ou Apple, car ils sont mis à jour sur une base régulière les plus. Cependant, si votre entreprise tourne autour de la sécurité et la vie privée, vous devriez penser à des options plus sophistiquées, comme celles que nous avons proposées dans cet article. Si vous voulez une solution moins coûteuse, vous pouvez certainement aller de l'avant et acheter un Galaxy, iPhone ou un HTC et les ont modifiés par les entreprises de sécurité que nous avons proposées dans cet article- ils fournissent tous le niveau de haut niveau de sécurité et de confidentialité. Et bien sûr, si l'argent est pas un problème pour vous, vous devriez vous concentrer sur les choix les plus chers dans cette liste, car ils sont garantis pour vous sécuriser et ont un excellent système qui a été construit pour durer.

Avertissement légal: Sachez que les opinions exprimées sur ce site sont uniquement les nôtres et ils ne sont pas biaisées vers une société de logiciels spécifiques ou toute autre organisation. Les avis sont également basés sur nos recherches, qui comprend des données de première main ainsi que des informations de seconde main et il a eu lieu environ 30 jours avant cet article a été publié.

Ventsislav Krastev

Ventsislav est expert en cybersécurité chez SensorsTechForum depuis 2015. Il a fait des recherches, couvrant, aider les victimes avec les dernières infections de logiciels malveillants ainsi que tester et examiner les logiciels et les derniers développements technologiques. Ayant obtenu leur diplôme et marketing, Ventsislav est également passionné par l'apprentissage de nouveaux changements et innovations en cybersécurité qui changent la donne. Après avoir étudié la gestion de la chaîne de valeur, Administration réseau et administration informatique des applications système, il a trouvé sa véritable vocation au sein de l'industrie de la cybersécurité et croit fermement à l'éducation de chaque utilisateur en matière de sécurité et de sûreté en ligne..

- Quelles sont les meilleures budget Smartphones En 2019 PRIX TOTAL POINTAGE OS CPU RAM BATTERIE EMPREINTE 1 Oukitel...

- Quelles sont les meilleures jeux smartphones 2018 PRIX COTE PRIX / VALEUR OS RAM CPU LED HDR & ESPACE DE RANGEMENT...

- Facebook Virus – Comment faire pour supprimer ce (pour les PC et les Smartphones) Cet article vous aidera à supprimer tous les types de Facebook..

- L'hébergement Web le plus sécurisé dans 2018 (La vitesse, Sécurité, Soutien, Uptime) *À la suite de la violation des données récentes de la société DomainFactory, lequel est...

- Le meilleur smartphone pour octobre 2014 L'examen pour le meilleur smartphone pour Octobre 2014 sera...

- La plupart des VPN sécurisé pour la Turquie RATING CRYPTAGE Protection contre les fuites DNS FORESTIERS SERVEURS 1 Hotspot ShieldVoir...

- La liste des montres intelligentes les plus sécurisées Ceci est un Top complet 10 liste qui résume...

- Retirer Android Malware Flashlight Cet article vous aidera à supprimer les logiciels malveillants Android Flashlight..

Blackphone est toujours en activité?

Amazone – les vend – un commentaire client affirme qu'il n'est plus dans les affaires. Impossible de vérifier sur Google.

La société est appelée Silent Circle. Vous pouvez trouver leur site ici, Tom Slick:

silentcircle.com

Est-ce que le téléphone de UnaOs jamais devenir réellement disponible?

Bonjour Aj.

Plus d'informations sur le Zénith Unaphone et UnaOS se trouve dans:

unaos.com

Pour autant que je sache, Je ne peux pas le trouver nulle part à vendre.

Merci! Ouais, J'avais trouvé le site… mais pas les moyens d'acheter.

Ouais, J'ai vérifié sur ce fond et il semble que le téléphone de UnaOS est encore un projet de financement participatif. Vous pouvez sauvegarder ici:

indiegogo.com/projects/unaphone-zenith-secure-and-private-smartphone-security#

Où est son Sailfish dans le test? Un système d'exploitation construit sur Debian Linux…

en cours d'exécution ont-vous Sailfish depuis la première Jolla, qui a frappé le marché 2013.

Je voudrais à toute demande de temps qu'il est plus sûr encore l'un des téléphones sur la liste, simultanément vis bientôt encore plus pour la sécurité du nouveau Sailfish OS 3

Garçon! Cela ne répond certainement pas à ma question pour une liste d'icônes sur le téléphone portable..