Una relativamente nuova ricerca recentemente scoperto che c'è un divario di patch nascosta nei dispositivi Android. I ricercatori hanno trascorso due anni ad analizzare 1,200 Telefoni Android e presentazione dei risultati durante la conferenza Hack in the Box ad Amsterdam. Ora, una nuova ricerca ha aggiunto più problemi all'ecosistema Android.

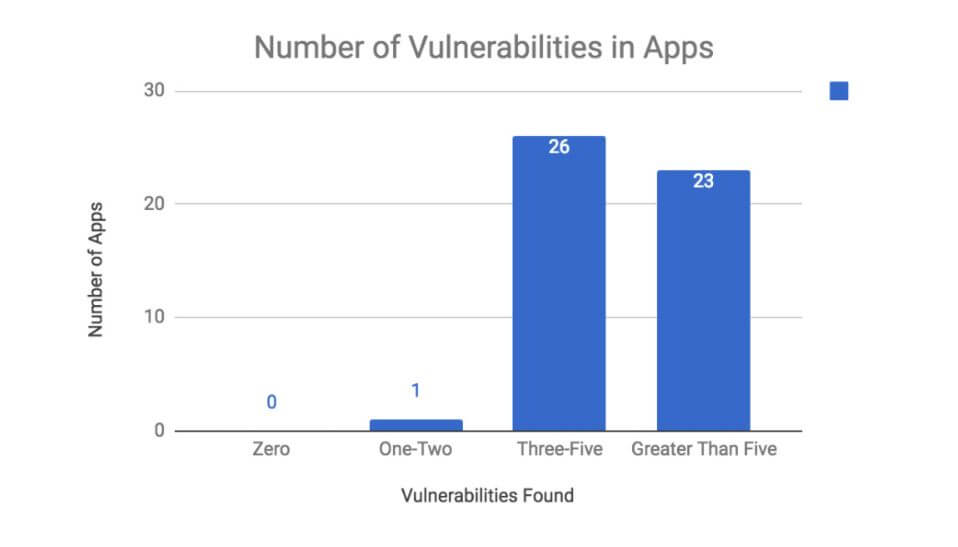

Apparentemente, un totale di 274 difetti sono stati individuati tra i primi 50 Android app mobile shopping. Tutti loro contenuti rischi per la sicurezza. La ricerca è grave prova di Android sicurezza debole - le applicazioni sono state testate in tutta 34 categorie test di sicurezza.

Story correlati: Controlla il tuo telefono: I ricercatori Trova Hidden Patch Gap in Android

Di più su di Ricerca

I ricercatori di sicurezza da Appknox e SEWORKS appena pubblicato i risultati dei loro sforzi congiunti focalizzati sulla valutazione della sicurezza della parte superiore 50 Applicazioni commerciali Android su Google Play. Il loro rapporto è intitolato “Stato della sicurezza in m-commerce”. Ha rivelato che almeno 84% di queste applicazioni che acquistano almeno tre vulnerabilità di sicurezza di alto livello.

Più in particolare, tra i 50 apps, i ricercatori hanno analizzato, non v'è alcuna applicazione che non ha rischi per la sicurezza. 49 apps hanno almeno tre o più vulnerabilità di sicurezza, mentre 28% avere problemi di sicurezza critici, e 84% hanno tre o più problemi di alto livello. Data la popolarità delle applicazioni, i risultati sono preoccupanti, osserva il rapporto.

Come sono state le applicazioni Testato?

Il team di ricerca ha utilizzato il sistema di punteggio Common Vulnerability (CVSSv3.0) per valutare le vulnerabilità. CVSS è lo standard del settore per la valutazione della gravità della vulnerabilità di sicurezza di sistema del computer. CVSS assegna punteggi di gravità che consente agli esperti di dare priorità le risposte a seconda del particolare minaccia.

Le metriche che vengono distribuiti per la valutazione dei rischi per la sicurezza sono i seguenti:

- vettore di attacco;

- attacco complessità;

- privilegi richiesti;

- L'interazione dell'utente;

- Scopo;

- impatto riservatezza;

- impatto integrità;

- impatto Disponibilità.

Ciò che è per lo più preoccupante è che quasi tutte le applicazioni, o 94% di loro, sono stati colpiti con i ricevitori di esportazione non protetti. Cosa significa? Android apps ricevitori di esportazione, che rispondono agli annunci televisivi esterni e comunicare con altre applicazioni, spiega il rapporto. Per esempio, quando ricevitori sono gli hacker non protetti possono modificare il comportamento delle applicazioni ai loro gusti, e inserire anche i dati che non appartengono alle applicazioni.

Inoltre, 64% delle applicazioni sono stati colpiti con “App Estensione WebView client.” Che cosa significa questo? Quando i clienti WebView non sono protetti correttamente le estensioni in-app, gli hacker possono indurre gli utenti a inserire dati personali sensibili in apps falsi o copiati, che tipicamente si traduce in perdita di dati dell'utente, danni, e compromessi SSL.

Story correlati: Oltre 700,000 Le applicazioni dannose rimossa da Google Play in 2017

Per evitare eventuali rischi per la sicurezza, gli sviluppatori di applicazioni dovrebbero seguire i consigli dei ricercatori di sicurezza:

- Gli sviluppatori dovrebbero mantenere la conformità con gli standard di settore;

- Gli sviluppatori dovrebbero implementare la sicurezza nel ciclo di sviluppo;

- Automatizzata test di sicurezza mobile app dovrebbe essere attuato;

- valutazione manuale dovrebbe essere fatto regolarmente;

- Gli sviluppatori dovrebbero strategie con gli esperti di sicurezza applicazione per cellulare.

Per ulteriori dettagli, è possibile scaricare il rapporto.