Questo articolo è dedicato ai vari modi attraverso cui le truffe si infiltrano nelle nostre interazioni digitali, offrire approfondimenti sulle pratiche fraudolente comuni e definire strategie pratiche per la protezione. Continua a leggere per scoprire come costruire le tue difese contro i sofisticati inganni delle odierne truffe online.

Sommario minaccia

| Nome | truffa online |

| Tipo | Phishing; Supporto tecnico Scam; Truffe sugli investimenti e sulle criptovalute; Truffa romantica |

| Tempo di rimozione | Circa 15 minuti per scansionare l'intero sistema e rimuovere eventuali minacce scoperte |

| Detection Tool |

Verifica se il tuo sistema è stato interessato da malware

Scarica

Strumento di rimozione malware

|

Cosa sono le truffe online?

Le truffe online sono strategie ingannevoli eseguite attraverso Internet, mirano a indurre le persone a consegnare informazioni sensibili o a rubare direttamente denaro. Queste truffe non sono limitate a un unico metodo ma si manifestano attraverso vari canali come e-mail di phishing, siti Web fraudolenti, e opportunità di investimento troppo belle per essere vere, utilizzando ingegneria sociale sfruttare e manipolare le vittime.

Una truffa online funziona creando un'ampia rete, sperando di catturare individui ignari attraverso pratiche ingannevoli. Potrebbe comportare e-mail che fingono di provenire da organizzazioni legittime, messaggi sui social media provenienti da profili falsi, o siti web che rispecchiano attività legittime. L'obiettivo finale è indurre le persone a rivelare informazioni personali, finanziario, o altre informazioni sensibili o per trasferire direttamente denaro ai truffatori.

I tipi più comuni di frode online

Lo spazio digitale è pieno di vari tipi di frode online, indirizzare gli utenti in numerosi modi:

Perché il phishing via e-mail è ancora efficace

Il phishing via e-mail rimane un metodo prevalente per i truffatori, utilizzando e-mail contraffatte per estrarre informazioni sensibili dai destinatari. Queste e-mail spesso imitano l'aspetto e il tono delle e-mail legittime di organizzazioni note, esortando il destinatario ad agire con urgenza – come l'aggiornamento delle informazioni di pagamento o la conferma dei dettagli dell'account – portandoli a siti Web fraudolenti progettati per rubare le loro informazioni. Un'altra forma popolare di phishing è il cosiddetto sextortion truffa.

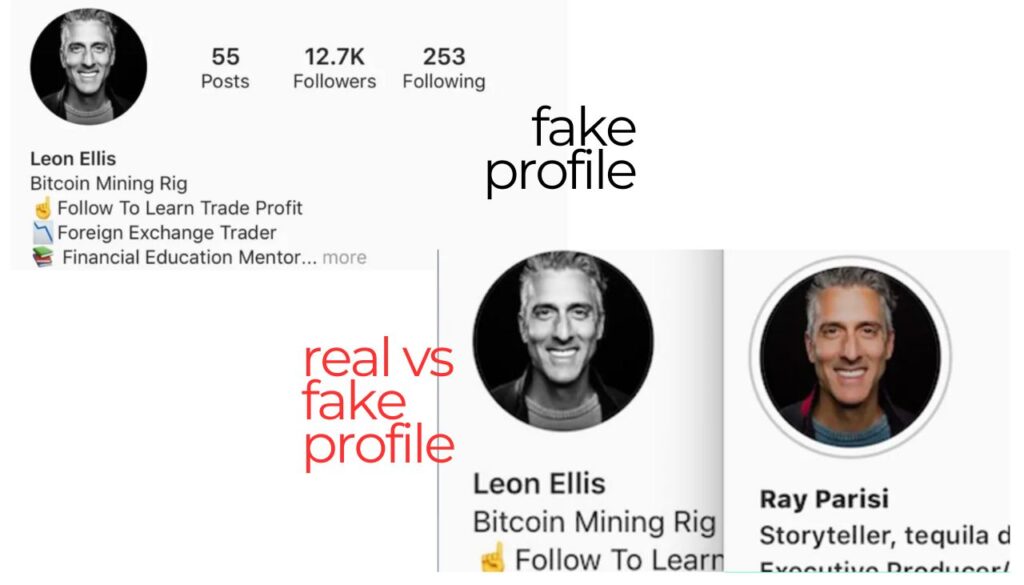

L’aumento delle truffe sui social media

Piattaforme di social media come Instagram e Facebook sono diventati un terreno fertile per le truffe, con i truffatori che creano profili falsi o dirottano quelli esistenti per commettere frodi. Si impegnano in atti che vanno dalla pubblicazione di pubblicità false e profili falsi alla conduzione di truffe romantiche, sfruttando la vulnerabilità emotiva degli utenti. La natura interattiva di queste piattaforme rende più semplice per i truffatori creare fiducia e manipolare le persone inducendole a divulgare informazioni personali o a inviare denaro..

Truffe sugli acquisti online: La nemesi del consumatore moderno

Le truffe legate allo shopping online ingannano i consumatori con la promessa di beni di alto valore a prezzi bassi siti Web falsi o contraffatti. Questi siti spesso fanno pubblicità su piattaforme legittime e sfruttano il fascino di articoli di lusso o di beni difficili da trovare per attirare gli acquirenti. Le vittime potrebbero ritrovarsi con prodotti contraffatti, beni inferiori, o, in alcuni casi, niente di niente. Metodi di pagamento richiesti dai truffatori, come bonifici bancari o criptovalute, sono spesso irrintracciabili, complicando il processo di recupero e segnalazione.

Il fascino pericoloso delle truffe sugli investimenti e sulle criptovalute

Investimenti e truffe crittografiche sfruttare il fascino di rendimenti elevati con un rischio apparentemente basso. I truffatori utilizzano tattiche sofisticate, comprese testimonianze false e articoli di notizie manipolati, promuovere opportunità di investimento fraudolente. Questi schemi promettono rendimenti significativi, sfruttando la mancanza di conoscenza degli investimenti e il desiderio di guadagni rapidi tra le potenziali vittime. Nel momento in cui l'inganno viene scoperto, i truffatori e i soldi spesso se ne vanno.

Ognuna di queste truffe sfrutta la portata e l'anonimato della comunicazione digitale, sottolineando l'importanza della vigilanza e delle pratiche sicure online. L'implementazione di misure di sicurezza come l'utilizzo di soluzioni di sicurezza complete come SpyHunter può aiutare a proteggere da tentativi dannosi di compromettere dispositivi e dati personali. SpyHunter è progettato per rilevare e rimuovere malware, contrastare i tentativi di phishing, e mantieni la tua vita digitale sicura, proteggendo efficacemente dalle tattiche che i truffatori usano per sfruttare le vulnerabilità online.

Esempi concreti di truffe online comuni

Come le truffe romantiche sfruttano la vulnerabilità emotiva

Le truffe romantiche sfruttano il naturale desiderio umano di connessione. I truffatori creano profili falsi avvincenti su siti di incontri o piattaforme di social media, quindi impegnarsi in discussioni a lungo termine per creare fiducia e vicinanza emotiva. Una volta stabilito un forte legame, inventano storie che necessitano di assistenza finanziaria, attingendo alle vittime’ empatia e affetto. Dalla copertura delle spese mediche all'aiuto con le spese di viaggio per ricongiungersi, le richieste sembrano legittime ma sono finalizzate alla frode. Identificare tempestivamente queste frodi implica riconoscere improvvise richieste finanziarie o storie singhiozzanti come segnali di allarme, soprattutto se abbinato alla riluttanza a incontrarsi di persona o tramite videochiamate.

La psicologia dietro le truffe delle lotterie e delle commissioni anticipate

Le lotterie e le truffe con pagamento anticipato sfruttano il sogno universale della ricchezza improvvisa. Questi programmi spesso promettono ingenti somme di denaro, ricompense, o opportunità esclusive in cambio di una commissione anticipata. Il richiamo psicologico qui è duplice: avidità e urgenza. I truffatori inventano storie di grossi pagamenti in sospeso o di ricchezze trovate, accessibile solo dopo aver pagato un importo esiguo’ commissioni di elaborazione. Le vittime sono portate a credere che un piccolo investimento porterà ad un guadagno considerevole, trascurando l’inconsistenza della proposta. Queste truffe inoltre spingono la vittima ad agire rapidamente, ostacolare il processo decisionale razionale e sfruttare le vulnerabilità emotive. Consapevolezza e scetticismo sono difese cruciali, poiché le entità autentiche non richiedono pagamenti anticipati per premi o guadagni finanziari autentici.

Identificare ed evitare truffe sul lavoro e sull'occupazione

Con la crescente domanda di lavoro a distanza e freelance, le truffe sul lavoro e sull'occupazione sono in aumento. Queste truffe spesso promettono guadagni elevati con poco lavoro o chiedono soldi in anticipo per la formazione, processi applicativi, o attrezzature. Segni di tali truffe includono offerte di lavoro senza colloqui, garanzie di occupazione, e qualsiasi richiesta di transazioni finanziarie. Per evitare di cadere preda, gli individui dovrebbero ricercare l'azienda, evitare di condividere informazioni finanziarie personali, e diffidare di qualsiasi lavoro che richieda un pagamento per iniziare. I datori di lavoro validi non addebitano mai ai dipendenti l’opportunità di lavorare. Invece, investono nella crescita e nel successo della propria squadra.

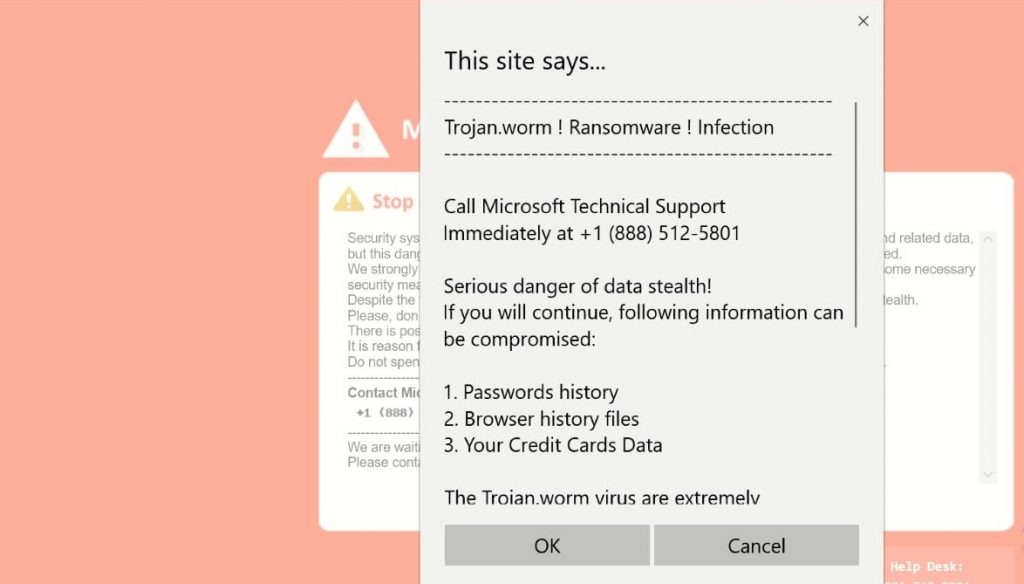

L'evoluzione delle truffe del supporto tecnico

truffe supporto tecnico si sono evoluti con l’era digitale, diventando sempre più sofisticati. I truffatori si spacciano per rappresentanti di aziende rispettabili, affermando di aver rilevato un problema inesistente con il tuo computer o i tuoi account online. Queste truffe spesso comportano richieste urgenti di accesso remoto al tuo computer, dove i truffatori possono installare malware, rubare informazione personale, o vendere software non necessario. Gli indicatori chiave di queste truffe includono telefonate non richieste, e-mail, o avvisi pop-up che sollecitano un'azione immediata. Per proteggersi, verificare qualsiasi contatto di questo tipo direttamente con l'azienda coinvolta e fare affidamento su software di sicurezza affidabili come SpyHunter per proteggersi da malware e altre minacce. Ricorda, i veri team di supporto tecnico non avvieranno mai contatti non richiesti chiedendo informazioni sensibili o accesso ai tuoi dispositivi.

Come riconoscere una truffa online

Identificare le truffe online nel mondo digitale di oggi è fondamentale per proteggere le tue informazioni personali e finanziarie. I truffatori trovano costantemente nuovi modi per ingannare le persone, ma sapere a cosa prestare attenzione può aiutarti a rimanere al sicuro. Analizziamo come individuare queste truffe e salvaguardare la tua vita digitale.

Segni che sei preso di mira da un truffatore

Riconoscere i segnali di una potenziale truffa è la tua prima linea di difesa contro i criminali informatici. Ecco gli indicatori chiave che potresti essere preso di mira:

- Offerte irrealistiche: Se un'offerta sembra troppo bella per essere vera, probabilmente lo è. I truffatori spesso attirano le vittime con offerte incredibili che non sembrano realistiche.

- Tattiche di pressione: Essere affrettati nel prendere una decisione dovrebbe essere un segnale di avvertimento. I truffatori sfruttano l'urgenza per spingere i loro obiettivi a prendere decisioni affrettate senza un adeguato giudizio.

- Richiesta di informazioni personali: Le aziende legittime non chiederanno i tuoi dati sensibili come informazioni bancarie o password in modo non richiesto.

- Metodi di pagamento dispari: Diffidare delle richieste di pagamento tramite buoni regalo, bonifici, o criptovalute. Tali metodi sono preferiti dai truffatori per la loro mancanza di tracciabilità.

- Comunicazione fuori piattaforma: I truffatori potrebbero tentare di spostare le conversazioni lontano da piattaforme sicure. Questo per evitare di essere scoperti e ridurre la tua sicurezza.

Essere in grado di identificare questi segnali può aumentare notevolmente la tua capacità di evitare di cadere vittima di truffe online.

Perché e-mail o messaggi strani dovrebbero sollevare segnali d'allarme

E-mail o messaggi che sembrano strani, fuori posto, o da mittenti sconosciuti dovrebbero immediatamente destare sospetti. Ecco perché:

- Allegati inattesi: Le e-mail non richieste con allegati potrebbero contenere malware progettato per danneggiare il tuo computer o rubare informazioni personali.

- Tentativi di phishing: I truffatori utilizzano e-mail di phishing per impersonare aziende legittime. Spesso includono collegamenti che portano a siti Web falsi per rubare le tue credenziali.

- Saluti generici: I saluti generici o impersonali sono un segno distintivo delle e-mail truffa inviate in massa.

- Errori di ortografia e grammatica: Gli enti professionali hanno dei correttori di bozze. Errori frequenti in un'e-mail potrebbero indicare una truffa.

- Richieste di informazioni sensibili: Qualsiasi messaggio che richiede informazioni personali o finanziarie dovrebbe essere visto con scetticismo.

Avvicinati sempre a e-mail o messaggi strani con cautela. Verifica l'indirizzo email del mittente, fai attenzione alle richieste o agli allegati strani, e non fare clic su alcun collegamento senza verificarne l'autenticità.

In caso di dubbi sulla legittimità di un'offerta o di un messaggio sospetto, è saggio peccare per eccesso di cautela. Per chi è preoccupato per la propria sicurezza digitale, SpyHunter offre una protezione completa contro il malware, spyware, e altre minacce informatiche, garantire che il tuo ambiente online rimanga protetto dalle diverse tattiche utilizzate oggi dai truffatori.

Essere informati sui segnali più comuni delle truffe e capire perché determinate email o messaggi dovrebbero essere trattati con sospetto può fare la differenza nella protezione online. Rimani vigile, domanda offerte che sembrano troppo favorevoli, e salvaguarda la tua impronta digitale con solide soluzioni di sicurezza come SpyHunter.

Passaggi da eseguire se sei caduto vittima di una truffa

Essere vittima di una truffa online può essere un'esperienza angosciante, lasciandoti vulnerabile e violato. Se ti trovi in questa sfortunata situazione, conoscere le misure immediate da intraprendere può aiutarti a mitigare il danno e proteggerti da ulteriori rischi. Segui queste linee guida per iniziare il processo di recupero e riprendere il controllo della tua sicurezza personale e finanziaria.

Azioni immediate per mitigare i danni

Nel momento in cui ti accorgi di essere stato truffato, un’azione rapida può prevenire ulteriori danni. Ecco cosa dovresti fare immediatamente:

- Interrompi ogni contatto con il truffatore: Interrompi ogni comunicazione con il truffatore. Blocca il loro indirizzo email, numero di telefono, e rimuoverli dagli amici o bloccarli sulle piattaforme di social media per impedire loro di contattarti nuovamente o ottenere altre tue informazioni personali.

- Contatta il tuo istituto finanziario: Avvisa la tua banca o il fornitore della tua carta di credito della truffa. Possono guidarti attraverso il processo di protezione dei tuoi account, inclusa la modifica delle password e l'eventuale annullamento di transazioni non autorizzate.

- Congela il tuo credito: Bloccando il tuo credito, rendi più difficile per un truffatore aprire nuovi account a tuo nome. Contatta le principali agenzie di credito per attuare il congelamento del credito il prima possibile.

- Cambia le tue password: Soprattutto se hai condiviso informazioni sensibili con il truffatore, cambiare tutte le password delle chiavi. Ciò include i tuoi conti finanziari, e-mail, social media, e qualsiasi altro servizio in cui vengono archiviate informazioni personali.

- Aggiorna il tuo software di sicurezza: Nel caso in cui si faccia clic su collegamenti dannosi o si scarichino allegati sospetti, assicurati il tuo software antivirus, come SpyHunter, è aggiornato ed esegue una scansione completa del sistema per rilevare e rimuovere eventuali malware.

L'adozione immediata di questi passaggi può aiutarti a proteggere le tue informazioni personali e avviare il processo di recupero della tua presenza e sicurezza online.

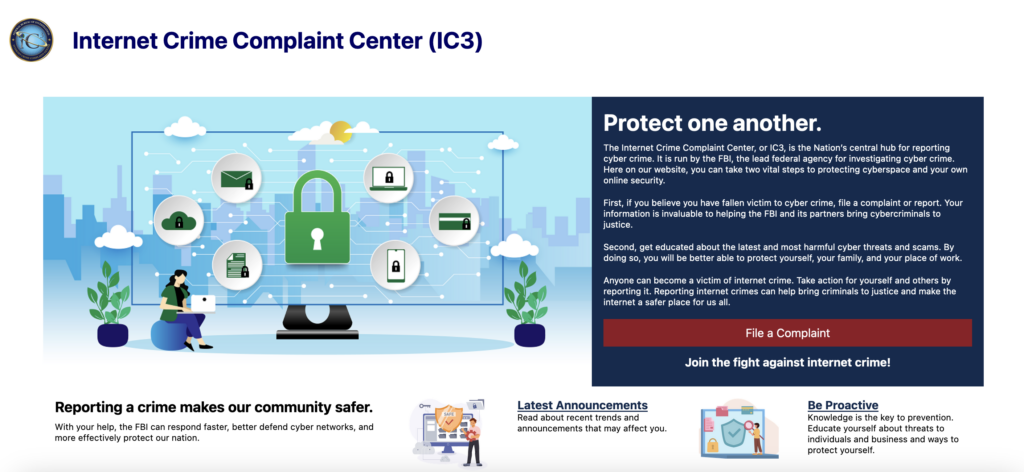

Segnalazione truffe: Quando e dove

Dopo aver protetto i tuoi account e le tue informazioni personali, il passo successivo è denunciare la truffa. Questo non solo ti aiuta a recuperare potenzialmente eventuali perdite finanziarie, ma aiuta anche a evitare che altri cadano vittime della stessa truffa.

- Autorità locali: Segnala la truffa alla tua stazione di polizia locale. Fornire il maggior numero di informazioni possibile, inclusa tutta la corrispondenza con il truffatore, Dettagli di Transazione, e come sei stato contattato inizialmente.

- Le istituzioni finanziarie: Informa la tua banca o l'emittente della carta di credito della truffa se non l'hai già fatto come parte della protezione dei tuoi conti. Potrebbero avere ulteriori passaggi da seguire per segnalare la frode.

- La Federal Trade Commission (FTC): Segnalare la truffa alla FTC attraverso il loro sito web aiuta a tenere traccia dei modelli di truffa e consigliare il pubblico su come evitare truffe simili.

- Centro reclami per la criminalità su Internet (IC3): L'IC3 è una risorsa essenziale per la denuncia dei crimini su Internet. Presentando un reclamo a loro, la tua segnalazione viene inserita in un database nazionale che può aiutarti a rintracciare e perseguire i criminali informatici.

Ogni segnalazione rappresenta un passo prezioso verso la lotta contro i truffatori e la protezione della comunità da future truffe. Anche se il pensiero di impegnarsi in questi processi può sembrare travolgente, ricorda che stai contribuendo a uno sforzo più ampio per frenare le frodi online e assistere altri che potrebbero essere vulnerabili a minacce simili.

Anche se le conseguenze immediate di una truffa possono essere impegnative, adottare questi passaggi misurati può aiutare a mitigare il danno e ripristinare un po’ di tranquillità. Ricorda sempre di mantenere pratiche online vigili e di aggiornare regolarmente le tue misure di sicurezza informatica per proteggerti da future truffe. Per una protezione completa, prendi in considerazione l'utilizzo di strumenti di sicurezza come SpyHunter che forniscono monitoraggio attivo e rimozione del malware per mantenere sicura la tua vita digitale.

Strategie comprovate per proteggersi dalle truffe online

Con l'aumento delle truffe online sofisticate, salvaguardare la tua presenza digitale non è mai stato così cruciale. Adottando un approccio proattivo alla sicurezza, puoi ridurre significativamente il rischio di cadere vittima dei criminali informatici. Ecco diverse strategie efficaci progettate per rafforzare le tue difese contro le truffe online.

Il ruolo del software di sicurezza Internet nella prevenzione delle truffe

I software di sicurezza Internet svolgono un ruolo fondamentale nella difesa dalla miriade di truffe che circolano online. Questi programmi fungono da prima linea di difesa, protezione dal malware, tentativi di phishing, e varie forme di estorsione informatica. Monitorando continuamente attività sospette e minacce, Le soluzioni di sicurezza Internet aiutano a identificare e bloccare contenuti potenzialmente dannosi prima che possano causare danni. Inoltre, garantiscono che le tue informazioni personali rimangano al sicuro, protezione da accessi non autorizzati e violazioni dei dati.

Perché SpyHunter è il tuo alleato contro i truffatori

SpyHunter si distingue come un valido alleato nella lotta contro i truffatori. Progettato con le più recenti tecnologie di rilevamento, offre protezione in tempo reale contro il malware, ransomware, e tentativi di phishing. SpyHunter è intuitivo, rendendolo accessibile sia agli utenti esperti di tecnologia che a quelli nuovi alla difesa informatica. Il suo database delle definizioni di malware viene aggiornato regolarmente, garantendo che anche le minacce più recenti vengano riconosciute e neutralizzate. Per coloro che cercano di rafforzare la propria posizione di sicurezza digitale, SpyHunter presenta una soluzione completa.

Protezione delle tue informazioni personali online

Una delle tattiche più efficaci contro le truffe online è rimanere vigili sulle tue informazioni personali. Condividere troppo online, soprattutto sui social, può inavvertitamente fornire ai truffatori i dati di cui hanno bisogno per prenderti di mira. Per mantenere un profilo online sicuro, è importante:

- Limita le informazioni personali che condividi sui social media e su altre piattaforme online.

- Rivedi e modifica regolarmente le tue impostazioni sulla privacy su ciascuna piattaforma per controllare chi può vedere i tuoi dati.

- Fai attenzione ai tentativi di phishing che possono presentarsi sotto forma di e-mail o messaggi, cercando di estrarre dettagli personali o finanziari.

L'adozione di queste precauzioni può ridurre significativamente la probabilità che le tue informazioni vengano compromesse.

L'importanza degli aggiornamenti regolari del software e delle password sicure

Mantenere aggiornato il software e utilizzare password sicure sono componenti fondamentali di una solida strategia di sicurezza online. Gli aggiornamenti regolari del software non solo introducono nuove funzionalità, ma correggono anche le vulnerabilità che i truffatori potrebbero sfruttare. In aggiunta, password complesse e univoche per ciascun account possono rendere l'accesso non autorizzato molto più difficile per i criminali informatici. L’implementazione di queste pratiche è fondamentale per salvaguardare la tua identità digitale e i tuoi dati personali.

- Assicurati che tutti i tuoi dispositivi e le tue applicazioni siano regolarmente aggiornati alle versioni più recenti.

- Utilizza password complesse che combinano lettere, numeri, e simboli, e considera l'utilizzo di un gestore di password affidabile.

- Abilita l'autenticazione a due fattori (2FA) ove disponibile per un ulteriore livello di sicurezza.

Integrando queste abitudini nella tua routine quotidiana online, potenzi le tue difese contro le truffe sempre più sofisticate che minacciano la sicurezza digitale.

Il futuro delle truffe online

Mentre la tecnologia avanza, lo stesso vale per l'ingegnosità delle truffe online. L’era digitale ha portato con sé minacce sofisticate che solo dieci anni fa erano inimmaginabili, spingendo oltre i limiti di ciò che dobbiamo fare per rimanere al sicuro online. Comprendere questi rischi in evoluzione è il primo passo per proteggerci dalle astute tattiche dei criminali informatici.

Anticipare nuove tecniche di truffa

In un mondo sempre connesso, le tecniche utilizzate dai truffatori diventano ogni giorno più complesse. Dalla tecnologia deepfake ai sofisticati schemi di phishing che imitano le comunicazioni legittime di istituzioni affidabili, queste truffe si adattano costantemente. Le minacce emergenti includono anche il crescente utilizzo dell’intelligenza artificiale da parte dei criminali informatici per automatizzare messaggi e chiamate truffa, rendendoli più convincenti e più difficili da individuare.

Per restare un passo avanti, gli individui e le organizzazioni devono rimanere vigili, informandosi continuamente sugli ultimi metodi di truffa. Ciò include la consapevolezza dei segnali delle e-mail di phishing, come richieste inattese di informazioni personali o pagamenti ed e-mail con errori grammaticali e ortografici. Inoltre, rimanere aggiornati sulle notizie riguardanti le violazioni dei dati può avvisarti di potenziali minacce legate alle tue informazioni personali.

Come la tecnologia sta influenzando la lotta alle truffe

Per fortuna, poiché le tecniche di truffa si sono evolute, quindi abbiamo gli strumenti che possiamo usare per difenderci da loro. I software antivirus e i firewall personali sono più sofisticati che mai, offrendo non solo protezione contro malware ma anche funzionalità come la navigazione sicura, scansione della posta elettronica, e persino la sicurezza della rete domestica. Questi strumenti sono essenziali per identificare e bloccare le minacce prima che possano causare danni.

Anche l’intelligenza artificiale e l’apprendimento automatico svolgono un ruolo cruciale nel rilevamento di modelli fraudolenti e nella protezione delle informazioni sensibili. Per esempio, Le banche e gli istituti finanziari ora utilizzano algoritmi avanzati per individuare transazioni insolite in tempo reale, contribuire a prevenire le frodi finanziarie.

A livello individuale, utilizzando complesso, password univoche per diversi account e l'abilitazione dell'autenticazione a più fattori ove possibile aggiungono un ulteriore livello di sicurezza. Allo stesso modo, mantenere il software aggiornato può chiudere le vulnerabilità di sicurezza, e prestare attenzione alle informazioni condivise sui social media può ridurre il rischio di furto di identità.

Quando si tratta di combattere le truffe online, essere proattivi è fondamentale. L'installazione di un software di sicurezza affidabile come SpyHunter offre una protezione completa contro il malware, ransomware, e altre minacce dannose. Le sue capacità di scansione in tempo reale possono identificare e neutralizzare le minacce, garantendo che la tua esperienza online rimanga sicura e protetta. Sfruttando tecnologie progettate per migliorare la sicurezza informatica, gli individui e le aziende possono ridurre significativamente la loro vulnerabilità alle truffe online.

Insomma, la lotta alle truffe online è continua, con minacce e difese in rapida evoluzione. Restando informati, utilizzando gli strumenti giusti, e praticare una buona igiene informatica, possiamo proteggerci dalle astuzie dei criminali informatici e godere dei vantaggi del mondo digitale in tutta tranquillità.

- Windows

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Interrompi i popup push

How to Remove Online Scam from Windows.

Passo 1: Scan for Online Scam with SpyHunter Anti-Malware Tool

Passo 2: Avvia il PC in modalità provvisoria

Passo 3: Uninstall Online Scam and related software from Windows

Passaggi di disinstallazione per Windows 11

Passaggi di disinstallazione per Windows 10 e versioni precedenti

Ecco un metodo in pochi semplici passi che dovrebbero essere in grado di disinstallare maggior parte dei programmi. Non importa se si utilizza Windows 10, 8, 7, Vista o XP, quei passi otterrà il lavoro fatto. Trascinando il programma o la relativa cartella nel cestino può essere un molto cattiva decisione. Se lo fai, frammenti di programma vengono lasciati, e che possono portare al lavoro instabile del PC, errori con le associazioni di tipo file e altre attività spiacevoli. Il modo corretto per ottenere un programma dal computer è di disinstallarlo. Per fare questo:

Seguire le istruzioni di cui sopra e vi disinstallare correttamente maggior parte dei programmi.

Seguire le istruzioni di cui sopra e vi disinstallare correttamente maggior parte dei programmi.

Passo 4: Pulisci tutti i registri, Created by Online Scam on Your PC.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, created by Online Scam there. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Video Removal Guide for Online Scam (Windows).

Get rid of Online Scam from Mac OS X.

Passo 1: Uninstall Online Scam and remove related files and objects

Il Mac ti mostrerà un elenco di elementi che si avvia automaticamente quando si accede. Look for any suspicious apps identical or similar to Online Scam. Controllare l'applicazione che si desidera interrompere l'esecuzione automatica e quindi selezionare sul Meno ("-") icona per nasconderlo.

- Vai a mirino.

- Nella barra di ricerca digitare il nome della app che si desidera rimuovere.

- Al di sopra della barra di ricerca cambiare i due menu a tendina per "File di sistema" e "Sono inclusi" in modo che è possibile vedere tutti i file associati con l'applicazione che si desidera rimuovere. Tenete a mente che alcuni dei file non possono essere correlati al app in modo da essere molto attenti che i file si elimina.

- Se tutti i file sono correlati, tenere il ⌘ + A per selezionare loro e poi li di auto "Trash".

In case you cannot remove Online Scam via Passo 1 sopra:

Nel caso in cui non è possibile trovare i file dei virus e gli oggetti nelle applicazioni o altri luoghi che abbiamo sopra riportati, si può cercare manualmente per loro nelle Biblioteche del Mac. Ma prima di fare questo, si prega di leggere il disclaimer qui sotto:

Puoi ripetere la stessa procedura con il seguente altro Biblioteca directory:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Mancia: ~ è lì apposta, perché porta a più LaunchAgents.

Passo 2: Scan for and remove Online Scam files from your Mac

When you are facing problems on your Mac as a result of unwanted scripts and programs such as Online Scam, il modo consigliato di eliminare la minaccia è quello di utilizzare un programma anti-malware. SpyHunter per Mac offre funzionalità di sicurezza avanzate insieme ad altri moduli che miglioreranno la sicurezza del tuo Mac e la proteggeranno in futuro.

Video Removal Guide for Online Scam (Mac)

Remove Online Scam from Google Chrome.

Passo 1: Avvia Google Chrome e apri il menu a discesa

Passo 2: Spostare il cursore sopra "Strumenti" e poi dal menu esteso scegliere "Estensioni"

Passo 3: Dal aperto "Estensioni" menu di individuare l'estensione indesiderata e fare clic sul suo "Rimuovere" pulsante.

Passo 4: Dopo l'estensione viene rimossa, riavviare Google Chrome chiudendo dal rosso "X" pulsante in alto a destra e iniziare di nuovo.

Erase Online Scam from Mozilla Firefox.

Passo 1: Avviare Mozilla Firefox. Aprire la finestra del menu:

Passo 2: Selezionare il "Componenti aggiuntivi" icona dal menu.

Passo 3: Selezionare l'estensione indesiderata e fare clic su "Rimuovere"

Passo 4: Dopo l'estensione viene rimossa, riavviare Mozilla Firefox chiudendo dal rosso "X" pulsante in alto a destra e iniziare di nuovo.

Uninstall Online Scam from Microsoft Edge.

Passo 1: Avviare il browser Edge.

Passo 2: Apri il menu a tendina facendo clic sull'icona nell'angolo in alto a destra.

Passo 3: Dal menu a discesa selezionare "Estensioni".

Passo 4: Scegli l'estensione dannosa sospetta che desideri rimuovere, quindi fai clic sull'icona a forma di ingranaggio.

Passo 5: Rimuovere l'estensione dannosa scorrendo verso il basso e quindi facendo clic su Disinstalla.

Remove Online Scam from Safari

Passo 1: Avvia l'app Safari.

Passo 2: Dopo avere posizionato il cursore del mouse nella parte superiore dello schermo, fai clic sul testo di Safari per aprire il suo menu a discesa.

Passo 3: Dal menu, clicca su "Preferenze".

Passo 4: Dopo di che, seleziona la scheda "Estensioni".

Passo 5: Fare clic una volta sulla estensione che si desidera rimuovere.

Passo 6: Fare clic su "Disinstalla".

Una finestra pop-up che chiede conferma per disinstallare l'estensione. Selezionare 'Uninstall' di nuovo, and the Online Scam will be removed.

Eliminate Online Scam from Internet Explorer.

Passo 1: Avviare Internet Explorer.

Passo 2: Fare clic sull'icona a forma di ingranaggio denominata "Strumenti" per aprire il menu a discesa e selezionare "Gestisci componenti aggiuntivi"

Passo 3: Nella finestra "Gestisci componenti aggiuntivi".

Passo 4: Seleziona l'estensione che desideri rimuovere, quindi fai clic su "Disabilita". Una finestra pop-up apparirà per informarvi che si sta per disattivare l'estensione selezionata, e alcuni altri componenti aggiuntivi potrebbero essere disattivate pure. Lasciare tutte le caselle selezionate, e fai clic su "Disabilita".

Passo 5: Dopo l'estensione indesiderato è stato rimosso, riavvia Internet Explorer chiudendolo dal pulsante rosso "X" situato nell'angolo in alto a destra e riavvialo.

Rimuovi le notifiche push dai tuoi browser

Disattiva le notifiche push da Google Chrome

Per disabilitare eventuali notifiche push dal browser Google Chrome, si prega di seguire i passi di seguito:

Passo 1: Vai a Impostazioni in Chrome.

Passo 2: In Impostazioni, selezionare “Impostazioni avanzate":

Passo 3: Fare clic su "Le impostazioni del contenuto":

Passo 4: Aperto "notifiche":

Passo 5: Fare clic sui tre punti e scegliere Blocca, Modificare o rimuovere le opzioni:

Rimuovere le notifiche push su Firefox

Passo 1: Vai a Opzioni di Firefox.

Passo 2: Vai alle impostazioni", digitare "notifiche" nella barra di ricerca e fare clic "Impostazioni":

Passo 3: Fai clic su "Rimuovi" su qualsiasi sito in cui desideri che le notifiche vengano eliminate e fai clic su "Salva modifiche"

Interrompi le notifiche push su Opera

Passo 1: In Opera, stampa ALT + P per andare su Impostazioni.

Passo 2: In Setting search, digitare "Contenuto" per accedere alle impostazioni del contenuto.

Passo 3: Notifiche aperte:

Passo 4: Fai lo stesso che hai fatto con Google Chrome (spiegato di seguito):

Elimina le notifiche push su Safari

Passo 1: Apri le preferenze di Safari.

Passo 2: Scegli il dominio da cui ti piacciono i push pop-up e passa a "Negare" da parte di "permettere".

Online Scam-FAQ

What Is Online Scam?

The Online Scam threat is adware or virus redirect del browser.

Potrebbe rallentare notevolmente il computer e visualizzare annunci pubblicitari. L'idea principale è che le tue informazioni vengano probabilmente rubate o che più annunci vengano visualizzati sul tuo dispositivo.

I creatori di tali app indesiderate lavorano con schemi pay-per-click per fare in modo che il tuo computer visiti siti Web rischiosi o diversi tipi che potrebbero generare loro fondi. Questo è il motivo per cui non si preoccupano nemmeno dei tipi di siti Web visualizzati negli annunci. Questo rende il loro software indesiderato indirettamente rischioso per il tuo sistema operativo.

What Are the Symptoms of Online Scam?

Ci sono diversi sintomi da cercare quando questa particolare minaccia e anche le app indesiderate in generale sono attive:

Sintomo #1: Il tuo computer potrebbe rallentare e avere scarse prestazioni in generale.

Sintomo #2: Hai delle barre degli strumenti, componenti aggiuntivi o estensioni sui browser Web che non ricordi di aver aggiunto.

Sintomo #3: Vedi tutti i tipi di annunci, come i risultati di ricerca supportati da pubblicità, pop-up e reindirizzamenti per apparire casualmente.

Sintomo #4: Vedi le app installate sul tuo Mac in esecuzione automaticamente e non ricordi di averle installate.

Sintomo #5: Vedi processi sospetti in esecuzione nel tuo Task Manager.

Se vedi uno o più di questi sintomi, quindi gli esperti di sicurezza consigliano di controllare la presenza di virus nel computer.

Quali tipi di programmi indesiderati esistono?

Secondo la maggior parte dei ricercatori di malware ed esperti di sicurezza informatica, le minacce che attualmente possono colpire il tuo dispositivo possono essere software antivirus non autorizzato, adware, browser hijacker, clicker, ottimizzatori falsi e qualsiasi forma di PUP.

Cosa fare se ho un "virus" like Online Scam?

Con poche semplici azioni. Innanzitutto, è imperativo seguire questi passaggi:

Passo 1: Trova un computer sicuro e collegalo a un'altra rete, non quello in cui è stato infettato il tuo Mac.

Passo 2: Cambiare tutte le password, a partire dalle tue password e-mail.

Passo 3: consentire autenticazione a due fattori per la protezione dei tuoi account importanti.

Passo 4: Chiama la tua banca a modificare i dati della carta di credito (codice segreto, eccetera) se hai salvato la tua carta di credito per acquisti online o hai svolto attività online con la tua carta.

Passo 5: Assicurati che chiama il tuo ISP (Provider o operatore Internet) e chiedi loro di cambiare il tuo indirizzo IP.

Passo 6: Cambia il tuo Password Wi-Fi.

Passo 7: (Opzionale): Assicurati di scansionare tutti i dispositivi collegati alla tua rete alla ricerca di virus e ripeti questi passaggi per loro se sono interessati.

Passo 8: Installa anti-malware software con protezione in tempo reale su ogni dispositivo che hai.

Passo 9: Cerca di non scaricare software da siti di cui non sai nulla e stai alla larga siti web di bassa reputazione generalmente.

Se segui questi consigli, la tua rete e tutti i dispositivi diventeranno significativamente più sicuri contro qualsiasi minaccia o software invasivo delle informazioni e saranno privi di virus e protetti anche in futuro.

How Does Online Scam Work?

Una volta installato, Online Scam can raccogliere dati utilizzando tracker. Questi dati riguardano le tue abitudini di navigazione sul web, come i siti web che visiti e i termini di ricerca che utilizzi. Viene quindi utilizzato per indirizzarti con annunci pubblicitari o per vendere le tue informazioni a terzi.

Online Scam can also scaricare altro software dannoso sul tuo computer, come virus e spyware, che può essere utilizzato per rubare le tue informazioni personali e mostrare annunci rischiosi, che potrebbero reindirizzare a siti di virus o truffe.

Is Online Scam Malware?

La verità è che i PUP (adware, browser hijacker) non sono virus, ma potrebbe essere altrettanto pericoloso poiché potrebbero mostrarti e reindirizzarti a siti Web di malware e pagine di truffe.

Molti esperti di sicurezza classificano i programmi potenzialmente indesiderati come malware. Ciò è dovuto agli effetti indesiderati che i PUP possono causare, come la visualizzazione di annunci intrusivi e la raccolta di dati dell'utente senza la conoscenza o il consenso dell'utente.

About the Online Scam Research

I contenuti che pubblichiamo su SensorsTechForum.com, this Online Scam how-to removal guide included, è il risultato di ricerche approfondite, duro lavoro e la dedizione del nostro team per aiutarti a rimuovere lo specifico, problema relativo all'adware, e ripristinare il browser e il sistema informatico.

How did we conduct the research on Online Scam?

Si prega di notare che la nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, grazie al quale riceviamo aggiornamenti quotidiani sugli ultimi malware, adware, e definizioni di browser hijacker.

Inoltre, the research behind the Online Scam threat is backed with VirusTotal.

Per comprendere meglio questa minaccia online, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.

Questa informazione è stata molto utile, grazie mille..