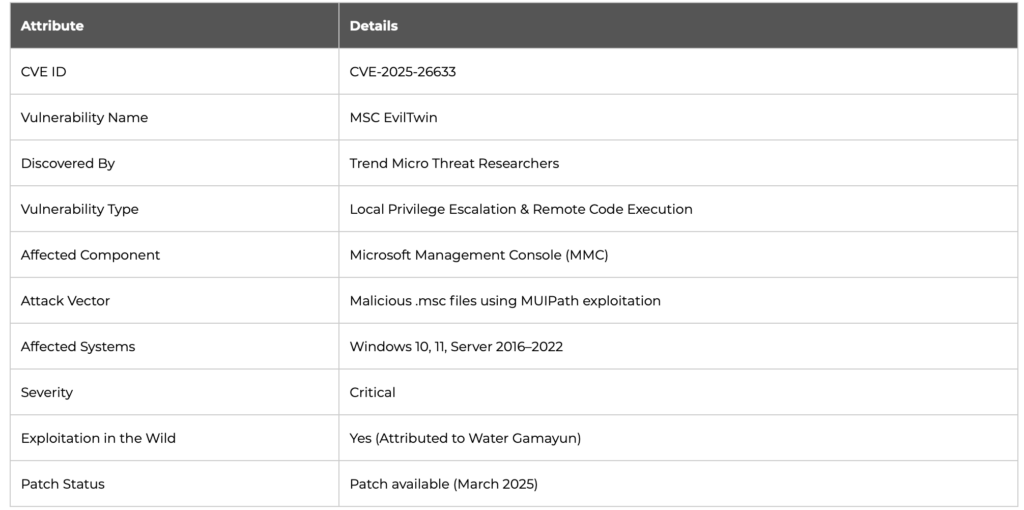

Presto 2025, I ricercatori della sicurezza informatica hanno scoperto un vulnerabilità zero-day in Console di gestione di Microsoft (MMC), tracciato come CVE-2025-26633 e soprannominato MSC EvilTwin. Questa falla critica viene sfruttata attivamente da un gruppo di minacce denominato Acqua Gamayun e rappresenta un vettore pericoloso per esecuzione di codice remoto sui sistemi Windows.

Che cosa è MSC EvilTwin (CVE-2025-26633)?

La vulnerabilità CVE-2025-26633 deriva dal modo in cui MMC carica le risorse localizzate (.file msc) tramite MUIPath ambiente. Gli aggressori possono creare un file di console dannoso e posizionarlo all'interno di un en-US sottodirectory, consentendogli di sovrascriverne uno legittimo quando eseguito. L'exploit consente agli avversari di caricare DLL ed eseguire comandi shell senza l'interazione dell'utente, aggirando i controlli di sicurezza tradizionali.

Dettagli tecnici CVE-2025-26633

- Tipo di vulnerabilità: Escalation dei privilegi locali ed esecuzione di codice remoto

- vettore di attacco: File .msc dannosi che sfruttano MUIPath

- Sistemi interessati: Windows 10, 11, e varianti di Windows Server che eseguono versioni vulnerabili di MMC

- scoperto da: Trend Micro e ricercatori della comunità

Come funziona l'Exploit MSC EvilTwin

Il nocciolo dell'exploit sta nell'ingannare MMC inducendolo a dare priorità a un file di console dannoso. Ciò si ottiene piantando due file .msc con lo stesso nome:

- Un'esca (benign) file console nella directory prevista

- Una controparte maligna nella versione localizzata

en-UScartella

quando viene eseguito, MMC carica il file dannoso localizzato tramite il suo comportamento del percorso di ricerca, consentendo l'incorporato ExecuteShellCommand metodo per eseguire comandi shell, cedendo sostanzialmente il controllo all'attaccante.

Flusso di sfruttamento

- L'utente apre un file .msc dall'aspetto legittimo

- Ricerche MMC

en-USe carica il payload dell'attaccante - maligno

ExecuteShellCommandavvia gli script PowerShell o cmd - I payload vengono rilasciati ed eseguiti silenziosamente

Carichi utili consegnati tramite CVE-2025-26633

i ricercatori Trend Micro osservata che Water Gamayun ha utilizzato la tecnica MSC EvilTwin per fornire una varietà di ceppi di malware:

Ladro di EncryptHub

Questo ladro di informazioni modulare cattura le credenziali del browser, metadati di sistema, contenuto degli appunti, e dati del portafoglio di criptovaluta. Carica risorse rubate su infrastrutture controllate dagli aggressori tramite richieste HTTP POST.

Porta sul retro DarkWisp

Una backdoor sofisticata che offre accesso completo alla shell, trasferimento di file, e meccanismi di persistenza. Comunica con un comando e controllo (C2) server che utilizza traffico crittografato TLS.

Impianto SilentPrism

Questo impianto furtivo elude il rilevamento utilizzando servizi Windows legittimi. Viene utilizzato principalmente per il movimento laterale e l'esfiltrazione dei dati.

Ladro di Rhadamanthys

Un infostealer commerciale come servizio (IaaS) soluzione trovata nei forum underground. Prende di mira le credenziali FTP, clienti di chat, e applicazioni bancarie.

Acqua Gamayun: Attore della minaccia dietro lo sfruttamento

Acqua Gamayun è un gruppo sospetto proveniente dall'Europa orientale, noto per sfruttare le dicotomie del vivere fuori dalla terra (LOLBins), sfruttando gli elementi interni di Windows, e distribuzione di malware personalizzati tramite campagne di phishing e malvertising. Hanno mostrato un modello di utilizzo di exploit zero-day per l'accesso iniziale, seguito da payload modulari per il furto di dati e lo spionaggio.

Infrastruttura di attacco

Il gruppo opera utilizzando una rete in rapida evoluzione di domini DNS dinamici, provider di hosting cloud, e servizi web legittimi come GitHub e Dropbox per ospitare payload ed esfiltrare dati. La loro infrastruttura era legata a precedenti campagne mirate ai settori finanziario ed energetico in Nord America ed Europa.

Raccomandazioni di mitigazione e difensive

1. Applica le patch Microsoft

Microsoft ha rilasciato una patch di emergenza per CVE-2025-26633. Le organizzazioni devono applicare la patch immediatamente tramite Windows Update o MSRC.

2. Disabilitare l'esecuzione del file della console ove possibile

Limitare l'esecuzione del file .msc agli amministratori fidati. Utilizzare AppLocker o Windows Defender Application Control (WDAC) per bloccare i file .msc sconosciuti.

3. Monitorare gli indicatori di compromissione (IOC)

Cercare attività anomale delle conchiglie, modifiche alle chiavi del registro, ed esecuzione di file da cartelle localizzate (es, C:\Windows\System32\en-US\).

4. Formazione sulla consapevolezza dell'utente

Informare i dipendenti sulle e-mail di phishing, allegati sospetti, e i rischi di aprire file di console sconosciuti.

5. Rilevamento degli endpoint & Risposta (EDR)

Utilizzare strumenti EDR avanzati per rilevare comportamenti di sfruttamento come la generazione di shell da MMC o il caricamento di DLL non firmate.

Pensieri conclusive

Lo sfruttamento di CVE-2025-26633 dimostra che gli aggressori sono sempre più abili nell'armare funzionalità di sistema trascurate per aggirare le difese tradizionali. Abusando di un componente relativamente oscuro come MUIPath di MMC, il gruppo di minacce Water Gamayun ha dimostrato non solo una sofisticatezza tecnica ma anche una comprensione strategica degli aspetti interni di Windows che molti difensori sottovalutano.

Ciò che rende questo exploit particolarmente insidioso è la sua furtività. L'uso di cartelle localizzate, file .msc apparentemente innocui, e i metodi di esecuzione nativi consentono ai payload di passare inosservati a molte soluzioni di sicurezza degli endpoint. In combinazione con la natura modulare del payload, che vanno dai ladri di informazioni alle backdoor, la minaccia diventa multiforme, persistente, e in grado di infiltrarsi in profondità negli ambienti aziendali.

Da una prospettiva strategica, CVE-2025-26633 esemplifica una tendenza più ampia negli attacchi informatici moderni: il passaggio dalle tattiche di forza bruta all'abuso di precisione dei comportamenti di sistema affidabili. In risposta a questa transizione, i difensori dovrebbero concentrarsi sul miglioramento rilevamento comportamentale, architetture zero trust, e caccia alle minacce sofisticata.

In definitiva, la lezione qui è chiara: le vulnerabilità non risiedono sempre nel nuovo codice o nelle app di terze parti. Spesso giacciono dormienti negli stessi strumenti e processi che le organizzazioni hanno utilizzato per decenni. Riconoscere e affrontare questo punto cieco sarà fondamentale per difendersi dalle minacce di domani.