Gli hacker stanno utilizzando la Magnitudo malevolo Exploit Kit per distribuire il nuovo ransomware Magniber agli obiettivi in Corea del Sud. In precedenza il kit è stato utilizzato per fornire il malware ad alto impatto, cioè la maggior parte dei ceppi Cerber ransomware su scala globale.

A metà luglio, 2018 there were reports indicating that Magniber ha ampliato le sue operazioni e ha più funzioni, Compreso:

- Uso di diversi tipi e abbondante tecniche di offuscamento

- Payload binaria offre, obiettivi e infetta oltre la Corea del Sud

- L'utilizzo di un codice maligno più sofisticato e lucidato

- Non dipende più server C2C, né una chiave hardcoded per la crittografia

Secondo i ricercatori di malware, Oltre alle modifiche di cui sopra, la Magnitudo Exploit Kit ha anche cambiato il suo ‘modus operandi’. Invece di spingere il noto ransomware Cerber accross the World, EK è ora focalizzata principalmente sulla diffusione eseguibile binario Magniber.

Questo non è tutto, come le versioni più recenti Magniber utilizzano vulnerabilità zero-day di Internet Explorer dal mese di aprile. La versione più recente della minaccia ransomware è facilmente riconoscibile in quanto utilizza la “.dyaaghemy” estensione del file.

In 2018, security researchers devised a decryptor that is compatible with some of the Magniber strains. Lo strumento può essere usato per decifrare alcuni dei dati interessate ed è disponibile presso questo sito.

Magniber ransomware rivelato in Ultime attacco hacker

L'inizio della campagna di hacker è iniziato quando i criminali caricati malware di nuova concezione nella Magnitude exploit kit. Questo è lo stesso meccanismo precedentemente utilizzato per fornire la maggior parte dei ceppi ransomware CERBER. Uno dei motivi per cui gli esperti di sicurezza temono che questo sta per diventare il prossimo grande infezione. Se il suo codice sorgente è rilasciato o venduto sui forum underground di hacker o è condivisa dai collettivi degli hacker allora si può benissimo trasformarsi in l'ultima arma.

I rapporti di sicurezza indicano che i ceppi acquisite finora sono solo le prime uscite. Potremmo vedere le versioni aggiornate della minaccia se prova di successo durante gli attacchi in corso. Uno dei motivi per cui l'attacco è così temuto è perché questo kit exploit è diventato inattivo per un lungo tempo a fine settembre. Quando è tornato online il carico utile è stato cambiato con il nuovo ransomware Magniber.

Magniber ransomware Insieme Contro la Corea del Sud

Una delle caratteristiche principali della grandezza Exploit Kit è il fatto che è specificamente realizzati per infettare usi dalla Corea del Sud. Gli analisti riferiscono che al momento la messaggio email è il meccanismo di distribuzione payload preferito.

Il kit di exploit è personalizzato con diversi messaggi di modelli che vengono inviati in modo automatico alle vittime. Come stratagemmi di ingegneria sempre sociali possono essere utilizzati per aumentare il rapporto di infezione. A seconda della configurazione dei messaggi di posta elettronica possono venire in forme diverse. Alcuni degli esempi più popolari includono i seguenti:

- file allegati - Il ransomware Magniber può essere inserito direttamente nei messaggi come allegato sia in forma archiviata o del file eseguibile.

- inserimento collegamento ipertestuale - I criminali dietro il malware possono utilizzare diverse truffe, tattiche ricatti e vari trucchi di social engineering per cercare di rendere gli utenti di scaricare il virus tramite un link trovato nel contenuto del corpo.

- Archivio - In molti casi, tali minacce possono essere confezionati in archivi che contengono altri software come pure. Il ransomware Magniber può essere trovato in pacchetti che pretendono di includere documenti importanti, Applicazioni, utility e ecc.

- Installatori infetti - i messaggi e-mail possono essere utilizzati per distribuire installatori software modificati che can inclue il codice ransomware Magniber in se stessi.

- Script in Documenti - Vari documenti che possono essere di interesse dell'utente (documenti di testo ricco, fogli di calcolo o presentazioni) può includere script di malware (macro) che quando eseguita dall'utente scaricare il ransomware Magniber da un server remoto ed eseguire sul computer vittima.

Un'altra fonte di infezioni identificate comprendono gli annunci fraudolenti trovato su siti pirata a controllo. Essi sono spesso fatte per assomigliare prodotti o servizi legittimi. Link a loro sono collocati tramite le reti pubblicitarie, i motori di ricerca e anche i falsi account sui social network.

Un'altra opzione per consegnare la minaccia è un redirect tramite browser hijacker. Sono estensioni del browser pericolose che cercano di modificare le impostazioni delle applicazioni web infette. Gli hacker tendono a fare loro per i browser più diffusi: Mozilla Firefox, Safari, Internet Explorer, Opera, Microsoft Edge e Google Chrome. Quando i infezioni sono complete impostazioni importanti vengono riconfigurati per indicare i siti pirata a controllo. In altri casi il ransomware Magniber viene fornito come parte della sequenza di hacker. Essi sono anche in grado di ottenere dati sensibili dalle applicazioni, tra cui: biscotti, cache del browser, Preferenze, storia, segnalibri, dati del modulo, password e credenziali di account.

Gli esperti hanno scoperto che i criminali tentano di sfruttare una vulnerabilità monitorata dal consultivo CVE-2.016-0.189, che è anche utilizzato da kit come sdegno e Sundown:

La Microsoft JScript 5.8 e VBScript 5.7 e 5.8 motori, come utilizzato in Internet Explorer 9 attraverso 11 e altri prodotti, consentire ad aggressori remoti di eseguire codice arbitrario o causare un denial of service (corruzione della memoria) tramite un sito web realizzato, aka “Vulnerabilità Scripting Engine danneggiamento della memoria,” una vulnerabilità diverso CVE-2016-0187.

Uno dei motivi per cui il ransomware Magniber è temuto da molti come una nuova minaccia emergente competere con le grandi famiglie di malware è il suo modulo di infezione complessa. Al momento della consegna iniziale motore antivirus si avvia automaticamente la scansione del computer locale e controllare i valori importanti che vengono confrontati con le istruzioni incorporati per fornire i componenti pericolosi solo per le vittime dalla Corea del Sud.

Questo viene fatto controllando la posizione IP esterno del computer e confrontandola con i database di geolocalizzazione, le impostazioni internazionali impostati dall'utente, ricerca di stringhe ed ecc specifiche. Secondo i ricercatori di sicurezza il complesso livello dei controlli di sicurezza sono degni di nota per questo ceppo specifico. Un interruttore di spegnimento automatico viene inserito nel motore, se il ransomware Magniber viene eseguito su un sistema non-coreano il malware si elimina automaticamente se stessa dopo il controllo iniziale è completa.

Funzionalità Magniber ransomware

Una volta che il ransomware Magniber infetta le macchine compromesse un numero di sequenze di attacco può essere programmato. A seconda della configurazione che può essere dotata di diversi moduli che possono essere attivate sulle macchine. Alcuni esempi sono i seguenti:

- Modulo Trojan - Utilizzando tale modulo permette ai criminali per spiare i computer delle vittime o prendere il controllo in qualsiasi momento.

- Il furto di dati - Prima della fase di cifratura gli hacker possono optare per rubare i file sensibili e utilizzare i loro contenuti per effettuare reati diversi. Gli esempi includono il furto di identità, documenti finanziari abusi e gli altri.

- Ulteriori consegna Malware - Il ransomware Magniber può essere utilizzato anche per fornire dei virus aggiuntivi per i computer compromessi.

Le infezioni iniziali inizia con i file dei virus di essere copiati in una cartella temporanea che può essere modificata in base alla configurazione iniziale. Dopo questo i file malware sono cambiati con nomi casuali e impostare per l'avvio automatico all'avvio del computer.

Ci sono diverse caratteristiche importanti del processo di infezione che sono degni di nota per il ransomware Magniber. Uno di questi è il fatto che il malware è in grado di generare altri processi che sono posti sotto il suo controllo. Si può interagire con i processi figlio e iniettare i dati in loro. Uno dei motivi per cui questo è considerato pericoloso è il fatto che tali applicazioni possono essere utilizzate per confondere gli altri o tentare di estrarre informazioni dalle vittime. Una delle ipotesi è il lancio di finestra del browser web. Gli utenti potrebbero pensare che essi hanno emesso il comando e usarlo come avviene normalmente farebbero. Se tutti i dati sensibili viene immesso da loro, viene immediatamente registrato dal malware e inviato agli operatori.

Un'analisi approfondita della macchina compromessa viene condotto che include sia i componenti hardware, configurazione del software e le impostazioni utente. La disponibilità della rete e le interfacce disponibili sono sondati con il “ping” comando, così come le impostazioni regionali (impostazioni locali del sistema, layout di tastiera e tempo macchina orario).

I ceppi ransomware Magniber identificate possono anche eseguire comandi shell da soli. In combinazione con un modulo di Troia questa opzione dà hacker capacità quasi illimitate su come usare i computer vittima. I campioni analizzati sono diverse funzioni di protezione stealth e anti-debugging integrato. Impediscono i ricercatori di condurre l'analisi dei ceppi virali in determinate condizioni.

Conseguenze di infezione Magniber ransomware

L'obiettivo finale del ransomware Magniber è quello di ricattare gli utenti utilizzando tattiche tipiche ransomware. i file sensibili degli utenti sono criptati con una forte cifra. Come altri ceppi simili viene utilizzato un elenco di built-in di estensioni di file di destinazione. Questa è una tattica ampiamente utilizzato in quanto consente ai criminali di personalizzare i file vittima secondo le vittime designate. I ricercatori di sicurezza sono stati in grado di estrarre l'elenco bundle di uno dei ceppi catturati. Si rivolge le seguenti estensioni:

docx xls xlsx ppt pptx pst ost msg em VSD vsdx csv rtf 123 settimane WK1 pdf dwg

onetoc2 SNT DOCB dot DOCM dotm dotx xlsm xlsb XLW XLT xlm xlc xltx XLTM pptm

pot pps RSPP ppsx PPAM potx POTM del computer HWP 602 percorso SXI sldx sldm VDI VMX gpg

aes CGM prime nef psd ai svg djvu classe sh vaso java rb asp php jsp pane sch DCH

dip vb VBS js pas PS1 ASM CPP cs suo SLN LDF MDF ibd myi myd FRM odb DBF db

MDB ACCDB sq sqlitedb sqlite3 asc lay6 trovava mm sxm otg odg uop std sxd OTP

ODP slk WB2 dif stc sxc ots ODS 3dm 3ds max uot stw sxw ott odt PEM p12 csr

chiave CRT pfx der 1cd cd ARW jpe eq ADP odm DBC frx DBS DB2 pds PDT dt cf cfu

mx EPF kdbx FER vrp gr geo st pff MFT EFD costola ma lwo LWS m3d mb obj X3D C4D

fbx DGN 4db 4d 4MP abs adn A3D poppa AHD alf chiedere AWDB azz BdB pettorina BND bok btr

CDB CKP clkw cma crd padre daf db3 DBK dbt dbv dbx DCB DCT DCX gg df1 DMO DNC

DP1 DQY DSK .dsn DTA dtsx dx eco ECX EMD FCD fic fid fi FM5 fo FP3 4PQ 5PQ

fp7 FPT FZB FZV gdb GWI hdb suo ib IDC IHX ITDB ITW JTX KDB LGC maq MDN MDT

MRG fango MWB S3M NDF NS2 NS3 NS4 NSF NV2 neonato oce oqy ora Orx OWC OWG OYX P96

P97 pan pdb pdm PHM PNZ PTH pwa QPX qry QVD rctd RDB rpd RSD sbf sdb sdf SPQ

tè dimensioni TCX TDT SQB stp TMD TRM UDB usr v12 VDB VPD wdb wmdb xdb XLD xlgc ZDB

ZOC Cdr CDR3 atto abw mirano anni apt ase aty AWP AWT aww cattivi bbs BDP fagioli bdr

Sta boc btd CNM CRW CYI dca DG diz dne docz DSV DVI dx OEI ince EMLX epp err

ETF etx EUC faq fb2 fb FCF DFF FDR fds FDT FDX fdxt fes FFT FLR fodt GTP FRT

FWDN FXC gDoc gio GPN GSD gThr gv HBK HHT hs htc hz IDX ii IPF JIS joe JP1 jrtf

KES KLG knt kon kwd lbt letto giglio LNT lp2 LRC LST litri leggere LTX LUF lwp LYT LyX uomo

Mappa Mbox mi mel min mnt MWp nfo Njx ora da confermare OCR Oddone di pone spesso p7s pfs PJT PRT

PWI PVM ext PWR PVJ pu rad qd ris RNG RFT RPT prima rt RST RTX eseguire RZK RZN saf

Sam SCC SCM SCT SCW SDM SDoC SDW sgm la perdita SLA SLS SMF SMS SSA porcile sub SXG

testo tex TDF THP TLB tm TMV TMX TPC TVJ U3D u3i Unx uo UPD UTF-8 utxt VCT VNT

vw WBK WCF WGZ wn WP WP4 WP5 WP6 WP7 wpa WPD wp WPS WPT WPW

wri wsc WSD WSH WTX

xd XPS XLF xwp xy3 XYP XYW ybk YM zabw ZW ABM AFX AGIF agp AIC ALBM APD APM

APNG aps bambini APX tipo BM2 baia ASW BMX BRK BRT BSS BTI C4 circa CAL possono CD5 CDCl

cdg CIMG cin cit Colz CPC CPD CPG cps cpx CR2 ct DC2 DCR dds DGT dib djv dm3

DMI vue DPX filo drz DT2 dtw dv ECW PEI exr fa fax FPO fpx g3 gcdp GFB gfie

gamma GIH gim spr scad gpd grande grossolana hcp hdr HPI i3d ICN icona CIPR IIQ informazioni ipx

itc2 cappotto iwi J2C J2K JB2 JBIG JBMP JBR JFIF jia jng JP2 jpg2 JPS JPX JTF JW

KDC JXR KDI KDK CCI KPG LBM LJP mac mos MPF MNR MBM mef MPO mia mrxs ncr NCT

NLM NRW OC3 OC4 OC5 oci OMF OPLC af2 af3 asy CDMM MTEF CdMZ CDT CMX CNV csy

CV5 CVG cvi cvs CVX CWT DCS CXF DHS Ded dpp drw dxb dxf EGC fem ep eps epsf

FH10 FH11 FH3 FH4 FH5 fh6 FH7 fh8 fif fig fmv FT10 FT11 FT7 FT8 ft9 nt fxg

secondo Glox HPG HPG hp idea inchiostro IGT IGX IMD lmk MgCl mgmf mgmt MT9 mgmx MGTX

mmat OVP cibo ovr pezzi PFV PLT VRM pObj PSID rd scv sk1 SK2 ssk STN svf SVGZ

tlc TNE UFR VBR VEC vm vsdm VSTM dc vstx wpg VSM xar ya ORF ota oti OZB

ozj ozt pa pano pap PBM PC1 PC2 PC3 pcd PDD PE4 PEF pfi PGF PGM pi1 PI2 PI3

pic PICT pix pjpg pm PMG PNI pnm PNTG pop pp4 pp5 ppm prw psdx pse PTG psp

ptx PVR px PXR pz3 pza PZP di pz Z3D QMG ras rcu rgb rgf ric riff Rix rle RLI

RRI rpf RSB RSR RW2 rs rw s2mv sci SFC settembre SFW SKM SLD spa singhiozzo spe sph SPJ

SR2 spp SRW portafoglio jpg jpeg VMDK arco PAQ tbk vasca bz2 tar gz tgz zip rar 7z

di backup iso VCD bmp png gif tif tiff m4u M3U metà wma flv 3G2 mkv 3gp mp4 mov

avi asf vob mpeg mpg wmv fla swf wav mp3

Magniber comunica con i server di comando e controllo di hacker da segnalare le infezioni. All'inizio del processo di crittografia il malware riporta l'operazione al server che restituisce una risposta valida alla macchina della vittima. Esso contiene una stringa lunga 16 caratteri che viene utilizzato da motore di crittografia per generare la chiave privata. Nel caso in cui la connettività di rete non è disponibile un hardcoded viene utilizzato per elaborare i file. Un tentativo di riportare il processo finito viene eseguita dopo tutto è completo.

Gli esperti hanno scoperto che i campioni anche non consentire la crittografia di determinate cartelle critiche. Questo viene fatto con l'intenzione, come la crittografia dei file in essa contenuti può permament danni al sistema operativo e renderlo inutilizzabile. Questo arresta efficacemente gli hacker di essere in grado di ricattare le vittime. L'elenco contiene le seguenti directory:

:\Documents and Settings All Users

:\Documents and Settings utente predefinito

:\Documents and Settings LocalService

:\Documents and Settings NetworkService

\AppData Local

\appdata LocalLow

\AppData Roaming

\impostazioni locali

\pubblica music Esempio di spartiti

\ foto pubblica immagini del campione

\ video pubblici video campione

\Tor Browser

\$cestino

\$finestre. ~ bt

\$finestre. ~ ws

\stivale

\Intel

\MSOCache

\PerfLogs

\file di programma (x86)

\file di programma

\ProgramData

\recupero

\riciclato

\riciclatore

\System Volume Information

\windows.old

\windows10upgrade

\finestre

\winnt

Magniber ransomware Nota

estensioni casuali come .ihsdj o .kgpvwnr vengono assegnati ai file compromessi. Una nota ransomware è realizzato secondo il seguente modello - READ_ME_FOR_DECRYPT_[id].txt. Il suo contenuto di leggere il seguente:

Tutti i vostri documenti, FOTOGRAFIE, Database e altri file importante sono stati cifrati!

================================================== ==================================

I vostri file non siano danneggiati! I file vengono modificati solo. Questa modifica è reversibile.

Il solo 1 modo per decifrare i file è quello di ricevere il programma chiave di cifratura privata e.

Ogni tentativo di ripristinare i file con il software di terze parti sarà fatale per i file!

================================================== ===================================

Per ricevere la chiave privata e il programma di decrittografia seguire le istruzioni riportate di seguito:

1. Scarica “Tor Browser” da https://www.torproject.org/ e installarlo.

2. Nella “Tor Browser” aprire la pagina personale qui:

https://oc77jrv0xm9o7fw55ea.ofotqrmsrdc6c3rz.onion/EP8666p5M93wDS513

Nota! Questa pagina è disponibile tramite “Tor Browser” solo.

================================================== ======================================

Inoltre è possibile utilizzare indirizzi temporanei sulla tua pagina personale senza utilizzare “Tor Browser”:

https://oc77jrv0xm9o7fw55ea.bankme.date/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.jobsnot.services/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.carefit.agency/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.hotdisk.world/EP8666p5M93wDS513Nota! Questi sono gli indirizzi temporanei! Essi saranno disponibili per un periodo di tempo limitato!

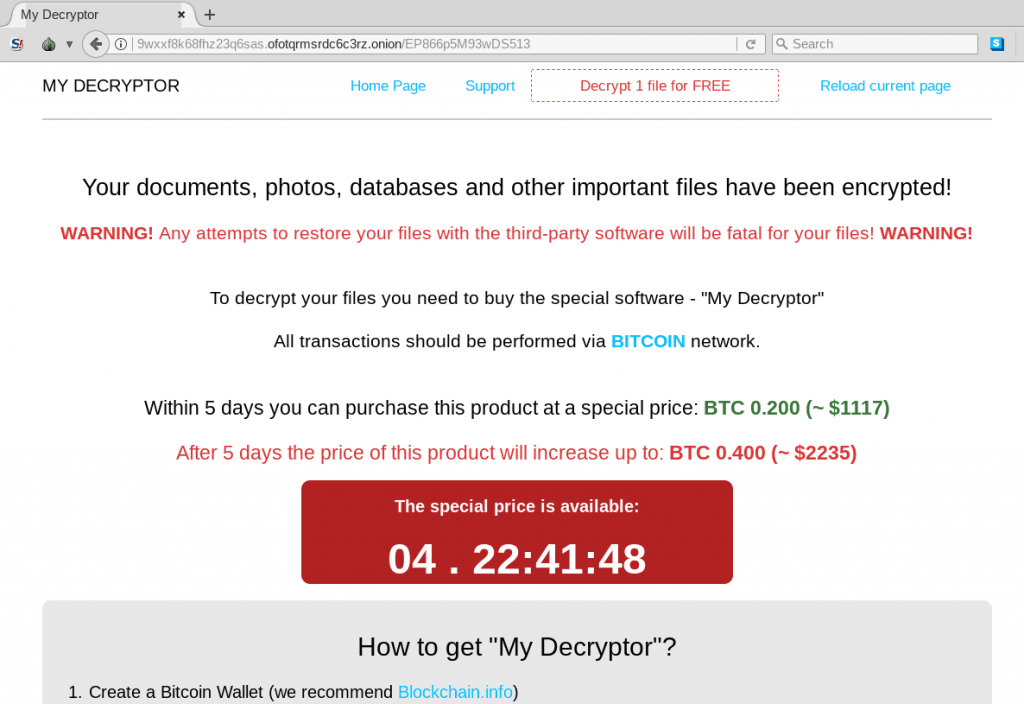

Se gli utenti visitano il gateway di pagamento TOR faranno una pagina dall'aspetto moderno che visualizza un messaggio di testo simile. Si cerca di estorcere un pagamento ransomware dalle vittime utilizzando il noto social engineering “tempo trick”. Gli utenti sono mostrati un “più economico” prezzo se entro un certo limite di tempo (in questo caso entro 5 giorni di infezione iniziale). La somma citata è 0.2 Bitcoin, che è l'equivalente di $1112. Se questo non viene fatto il motore ransomware raddoppierà l'importo da 0.5 bitcoin o $2225 rispettivamente.

La nota si legge la seguente:

I vostri documenti, foto, database e altri file importanti sono stati crittografati!

ATTENZIONE! Ogni tentativo di ripristinare i file con il software di terze parti sarà fatale per i file! ATTENZIONE!

Per decifrare i file è necessario acquistare il software speciale – “Il mio Decryptor”

Tutte le operazioni devono essere eseguite tramite la rete bitcoin.

Entro 5 giorni è possibile acquistare questo prodotto ad un prezzo speciale: BTC 0.200 (~ $ 1117)

Dopo 5 giorni il prezzo di questo prodotto aumenterà fino a: BTC 0.400 (~ $ 2225)Il prezzo speciale è disponibile:

04. 22:41:48Come ottenere “Il mio Decryptor”?

1. Creare un portafoglio Bitcoin (si consiglia Blockchain.info)

2. Comprare necessaria quantità di Bitcoin

Ecco i nostri suggerimenti:

Comprare Bitcoins in contanti o deposito in contanti

LocalBitcoins (https://localbitcoins.com/)

BitQuick (https://www.bitquick.co/)

Muro di monete (https://wallofcoins.com/)

LibertyX (https://libertyx.com/)

Moneta ATM Radar (https://coinatmradar.com/)

morso (https://bitit.io/)Comprare Bitcons con conto bancario o bonifico bancario

Coinbase (https://www.coinbase.com/)

BitPanda (https://www.bitpanda.com/)

GDAX (https://www.gdax.com/)

CEX.io (https://cex.io/)

Gemelli (https://gemini.com/)

Bittylicious (https://bittylicious.com/)

penna d'oca (https://www.korbit.co.kr/)Coinfloor (https://www.coinfloor.co.uk/)

Coinfinity (https://coinfinity.co/)

CoinCafe (https://coincafe.com/)

BTCDirect (https://btcdirect.eu/)

Paymium (https://www.paymium.com/)

battuto (https://bity.com/)

Safello (https://safello.com/)

Bitstamp (https://www.bitstamp.net/)

Kraken (https://www.kraken.com/)

CoinCorner (https://coincorner.com/)

cubits (https://cubits.com/)

Bittinex (https://www.bitfinex.com/)

Xapo (https://xapo.com/)

HappyCoins (https://www.happycoins.com/)

Poloniex (https://poloniex.com/)Acquista Bitcoin con carta di credito / debito

CoinBase (https://www.coinbase.com/)

CoinMama (https://www.coinmama.com/)

BitPanda (https://www.bitpanda.com/)

CEX.io (https://cex.io/)

Coinhouse (https://www.coinhouse.io/)Acquista Bitcoins con PayPal

VirWoX (https://www.virwox.com/)

Impossibile trovare Bitcoin nella tua regione? Prova a cercare qui:

BittyBot (https://bittybot.co/eu/)

Come acquistare Bitcoin (https://howtobuybitcoins.info/)

Acquista Bitcoin in tutto il mondo (https://www.buybitcoinworldwide.com/)

Bitcoin-net.com (https://bitcoin-net.com/)3. Invia BTC 0.200 al seguente indirizzo Bitcoin:

1AwpzNSn4ZkWf4pSCtzZ16ungkEqea93tr

4. Controllare la transazione importo al “pagamenti Storia” pannello di seguito

5. Ricarica la pagina corrente dopo il pagamento e ottenere un link per scaricare il software.

Si consiglia vivamente che tutti gli utenti utilizzano una soluzione di qualità anti-spyware. E 'in grado di rimuovere le infezioni attive di tutti i tipi di virus, Trojan e browser hijacker e cancellarli con pochi clic del mouse.

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter