FortiGuard Labs ha rilevato una nuova variante del Keylogger serpente (noto anche come 404 Keylogger) utilizzando le funzionalità avanzate di FortiSandbox v5.0 (FSAv5).

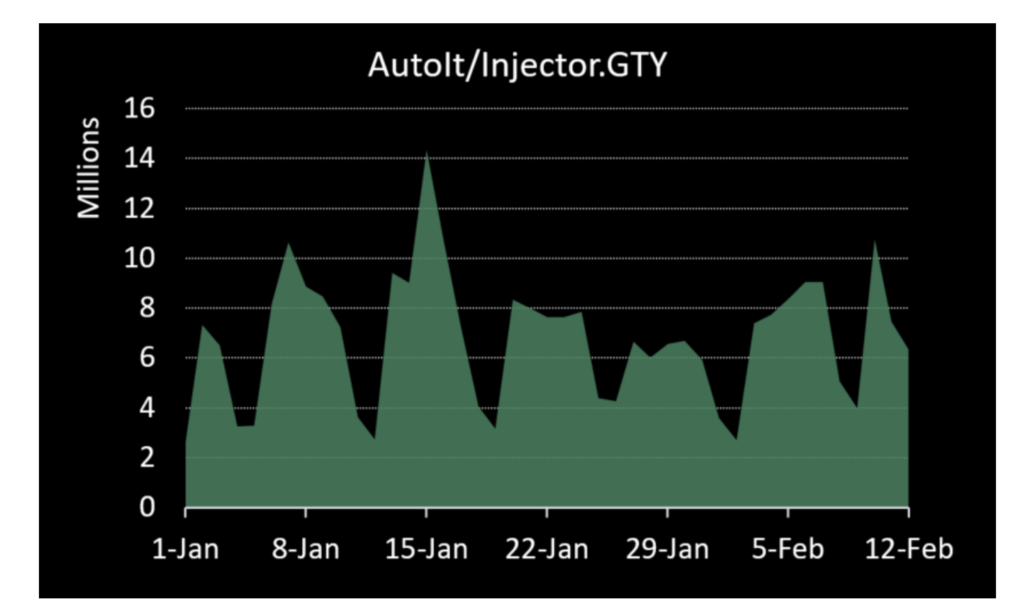

Questo nuovo ceppo, identificato come AutoIt/Iniettore.GTY!tr, ha innescato oltre 280 milioni di tentativi di infezione bloccati In tutto il mondo. Le concentrazioni più elevate di attacchi sono state segnalate in Porcellana, Tacchino, Indonesia, Taiwan, e la Spagna, indicando un impatto globale significativo.

Come Snake Keylogger ruba i dati degli utenti

Questo malware viene distribuito principalmente tramite e-mail di phishing contenenti allegati o collegamenti dannosi. Una volta eseguito, inizia a rubare informazioni sensibili dai browser web più diffusi come Cromo, Bordo, e Firefox. Alcune delle funzionalità chiave includono:

- Keylogging – Cattura ogni pressione di tasto, comprese password e dati finanziari.

- Furto di credenziali – Estrae le credenziali di accesso salvate dai browser.

- Monitoraggio degli appunti – Registra il testo copiato, comprese le informazioni sensibili.

- Esfiltrazione dei dati – Invia dati rubati agli hacker tramite SMTP (e-mail) e bot di Telegram.

Tecniche di evasione avanzate

L'ultima variante utilizza Script di AutoIt per consegnare ed eseguire il suo carico utile. Incorporando il malware in un Binario compilato da AutoIt, elude gli strumenti di rilevamento tradizionali. Ciò gli consente di aggirare l'analisi statica e di apparire come un software di automazione legittimo.

Come il malware mantiene la persistenza

Snake Keylogger garantisce l'accesso continuo ai sistemi infetti:

- Lasciando cadere una copia di se stesso come “senza età.exe” nel %Local_AppData%supergruppo cartella.

- Posizionamento “senza età.vbs” nella cartella di avvio di Windows per l'avvio automatico al riavvio.

- Iniettando il suo carico utile in un legittimo .Processo NET (regsvcs.exe) utilizzando processo di svuotamento, rendendo difficile il rilevamento.

Tracciamento delle vittime e geolocalizzazione

Snake Keylogger raccoglie anche informazioni sulle sue vittime recuperando i loro Indirizzo IP e geolocalizzazione utilizzando servizi online come controllaip.dyndns.org. Ciò aiuta gli aggressori a monitorare le loro macchine infette in modo più efficace.

La nuova variante di Snake Keylogger continua a rappresentare un grave rischio per la sicurezza informatica in tutto il mondo. La sua capacità di rubare dati e di eludere il rilevamento lo rende una minaccia pericolosa che richiede meccanismi di protezione adeguati..