I ricercatori di sicurezza di Elastic Security Labs hanno rilasciato un analisi dettagliata di una campagna malware Linux di lunga durata nota come Fuorilegge. Nonostante il suo codice poco sofisticato e i metodi di attacco rudimentali, Outlaw rimane notevolmente persistente. Questo malware è un ottimo esempio di come le tattiche di base, se combinato con un'automazione intelligente, può alimentare un'operazione botnet globale.

Malware fuorilegge: Una minaccia persistente nascosta in bella vista

Osservato per la prima volta diversi anni fa, la campagna malware Outlaw ha continuato a evolversi basandosi su forza bruta e estrazione di monete tattiche per propagare. Esso si rivolge server Linux eseguendo la scansione delle credenziali SSH deboli, infettandoli, e poi utilizzare quei sistemi per diffondersi ulteriormente.

A differenza del malware avanzato, Fuorilegge non usa tecniche di evasione furtiva. Invece, riesce perché è semplice, adattabile, e automatizzato. I ricercatori lo hanno osservato utilizzando strumenti open source modificati come XMRig per il mining di criptovalute e IRC ShellBots per comando e controllo, senza molto sforzo per nascondere le sue attività.

Come Outlaw infetta e si espande

Passo 1: Accesso iniziale tramite SSH Brute-Forcing

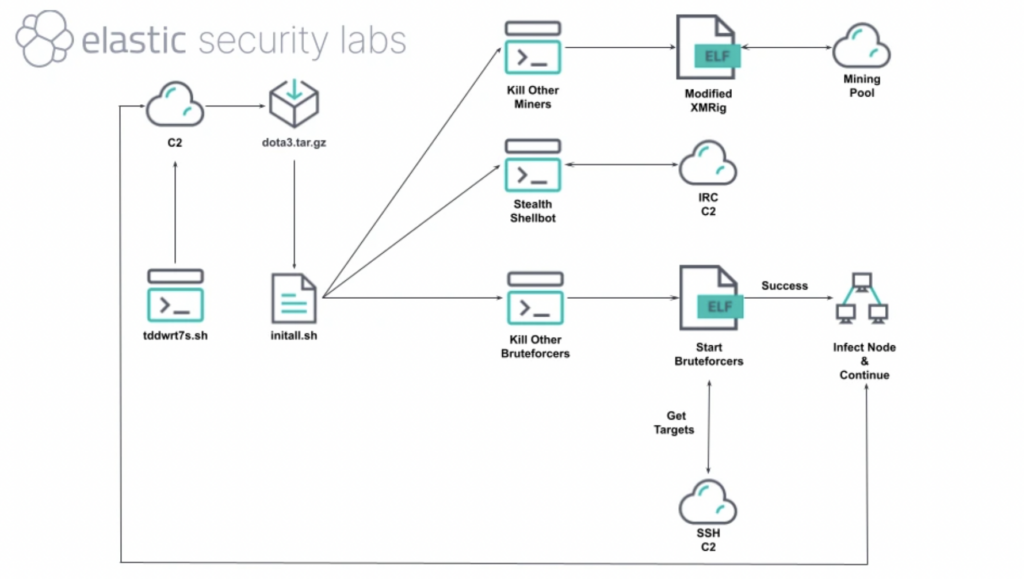

Il malware entra nel sistema attraverso attacchi brute-force ad alto volume utilizzando il suo modulo integrato, fulmine. Estrae gli IP di destinazione dai suoi server di comando e controllo e tenta di accedere utilizzando credenziali comuni o predefinite. Una volta che si ottiene l'accesso, il malware si installa e avvia il ciclo di infezione.

Passo 2: Distribuzione del payload e persistenza basata su cron

Outlaw scarica un file tarball contenente più payload ed esegue uno script di inizializzazione (`inizializzazione.sh`). Lo script imposta le directory nascoste (come ~/.configrc6) per memorizzare file binari dannosi, e installa più cron job per riavviare i suoi componenti regolarmente e al riavvio.

Passo 3: Estrazione mineraria e controllo remoto

Il malware installa una versione personalizzata di XMRig per estrarre criptovalute utilizzando le risorse del server infetto. Si collega anche ai canali C2 basati su IRC per ricevere comandi remoti tramite ConchigliaBot varianti.

Passo 4: Propagazione simile al verme

I server infetti vengono quindi utilizzati per eseguire la scansione delle subnet locali e degli IP esterni, ripetendo il modello di attacco brute-force SSH. Ciò consente al malware di espandere la propria botnet in un vermiforme modo con poco sforzo manuale da parte dei suoi operatori.

Cosa rende Outlaw così efficace?

L'efficacia di Outlaw risiede in una combinazione di fattori che, mentre non sofisticato, sono sorprendentemente potenti. La sua semplicità è la chiave, poiché si basa su ben noto, metodi di attacco affidabili senza la necessità di exploit zero-day o tecniche di escalation dei privilegi. Una volta distribuito, esso prospera attraverso l'automazione, operando con poco o nessun intervento umano mentre si diffonde e si mantiene da solo.

Il malware dimostra anche una forte resilienza, utilizzando cron job e la logica kill-switch integrata per riavviare se terminato e persino rimuovere altri malware che potrebbero competere per le risorse di sistema. Forse il più notevole, Outlaw presenta un'ampia superficie di attacco, toccando quasi ogni fase del MITRA ATTACCO&Struttura CK. Ciò rappresenta sia una sfida per i difensori sia un'opportunità per i cacciatori di minacce di identificare la sua attività su più vettori.

Coinvolgimento umano dietro il malware

La ricerca honeypot di Elastic ha rivelato segnali di interazione umana in tempo reale. Gli operatori sono stati visti digitare i comandi manualmente, correggere errori di battitura, e modificando il comportamento degli script al volo, a dimostrazione del fatto che anche semplici botnet come Outlaw possono essere gestite da attori di minacce in tempo reale con tattiche in evoluzione.

Perché questo malware è importante

Outlaw non è appariscente. Non si usa zero giorni o exploit avanzati. Ma la sua lunga durata e il successo operativo dimostrano che le tattiche di base, se ben eseguito e automatizzato, può essere una minaccia reale soprattutto per i sistemi Linux scarsamente protetti.

L'evoluzione silenziosa di questo malware è un campanello d'allarme per gli amministratori di sistema: non sottovalutare le minacce a bassa complessità. Una scarsa igiene delle password e la mancanza di monitoraggio del sistema possono aprire le porte a minacce come Outlaw che dirottano silenziosamente le risorse e rimangono inosservate.

Raccomandazioni difensive contro i fuorilegge

- Usa forte, credenziali SSH univoche e disabilitare l'autenticazione tramite password ove possibile.

- Monitorare i cron job inaspettati o le directory nascoste come

~/.configrc6. - Scansiona i sistemi per individuare varianti note del malware XMRig o ShellBot.

- Segmentare il traffico di rete e limitare le comunicazioni IRC e mining pool in uscita.

Conclusione

Il malware Outlaw Linux è un potente promemoria del fatto che la criminalità informatica non richiede sempre strumenti sofisticati. A volte, persistenza, automazione, e una scansione diffusa sono tutto ciò di cui un attore della minaccia ha bisogno. Le organizzazioni che si affidano all'infrastruttura Linux dovrebbero adottare misure ora per rafforzare i sistemi e monitorare gli indicatori di compromissione. Semplicemente perché minacce semplici come Outlaw sono spesso le più difficili da rilevare… Fino a quando è troppo tardi.