È stato rilevato un nuova campagna di spam fornendo l'RAT ozono mira gli utenti di lingua tedesca. L'attacco si sviluppa attraverso i documenti Office dannosi. Tuttavia, al posto del ben noto-malware macro, l'operazione termina con l'installazione di Ozone.

È stato rilevato un nuova campagna di spam fornendo l'RAT ozono mira gli utenti di lingua tedesca. L'attacco si sviluppa attraverso i documenti Office dannosi. Tuttavia, al posto del ben noto-malware macro, l'operazione termina con l'installazione di Ozone.

È interessante notare che, gli utenti non viene richiesto di attivare le macro nei documenti di Word, ma sono invece “invitati’’a fare doppio clic su una miniatura che alla fine esegue JavaScript maligno su. Questa è una vecchia tecnica che non è stato utilizzato in un po 'di tempo.

Un esame più attento nella ozono RAT Spam campagna

I ricercatori Fortinet hanno riferito che l'oggetto del messaggio contiene le informazioni di fatturazione per “Cavo” servizio, e l'allegato contiene un documento di Microsoft Word. Inutile dire, nessuno di coloro che hanno a che fare con un vero e proprio servizio via cavo.

Come già detto, allegata al documento è un JavaScript con una piccola miniatura di ciò che viene presentato per essere bolletta del cavo della vittima. L'immagine viene fornito con il classico di istruzioni per fare doppio clic su di esso per vederlo in full size. Se la potenziale vittima cade nella trappola e così facendo, verrà eseguito un JavaScript maligno, e il passo successivo nella catena di infezione verrà attivato.

Il codice JavaScript dannoso inizia a installare un certificato SSL falso, e imposta proxy su IE, Cromo, e Mozilla ad un telecomando Proxy Auto Config (PAC) file. L'indirizzo del file PAC è un URL TOR (uno strumento che permette alle persone di comunicare in forma anonima su Internet) che è selezionato in modo casuale dalla sua configurazione hard-coded.

Un altro componente non-così-tipica dell'attacco è l'hosting del file PAC dannoso su un URL Tor tramite un servizio tor2web proxy come la cipolla(.)a.

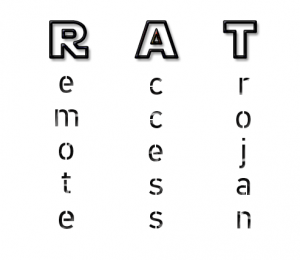

La fase finale del l'intero scenario è l'installazione di una copia del RAT ozono. Il RAT per la prima volta rilevato più di un anno fa. Attualmente, è in fase di venduto online al prezzo di $20 per un pacchetto standard e $50 per un pacchetto platino.

Perché l'intera operazione eseguita?

obiettivo finale Cyber criminali si collegano alla copia locale installato sul sistema della vittima e la ricerca di informazioni sensibili. Questo non è sorprendente come un insieme di componenti spia sono pubblicizzati a far parte del Trojan, come un keylogger, un dumper della password, una routine di startup nascosta, la possibilità di nascondere il suo processo, la possibilità di scaricare ed eseguire altri file, e una funzione di desktop remoto.

“Con le applicazioni RAT come ozono, non c'è bisogno di essere un esperto per creare e distribuire malware. Chiunque può acquistare ozono dai loro siti web, o semplicemente scaricare le versioni “modificate”, come quello che abbiamo usato nei nostri test per questo articolo“, i ricercatori Fortinetconcludere.