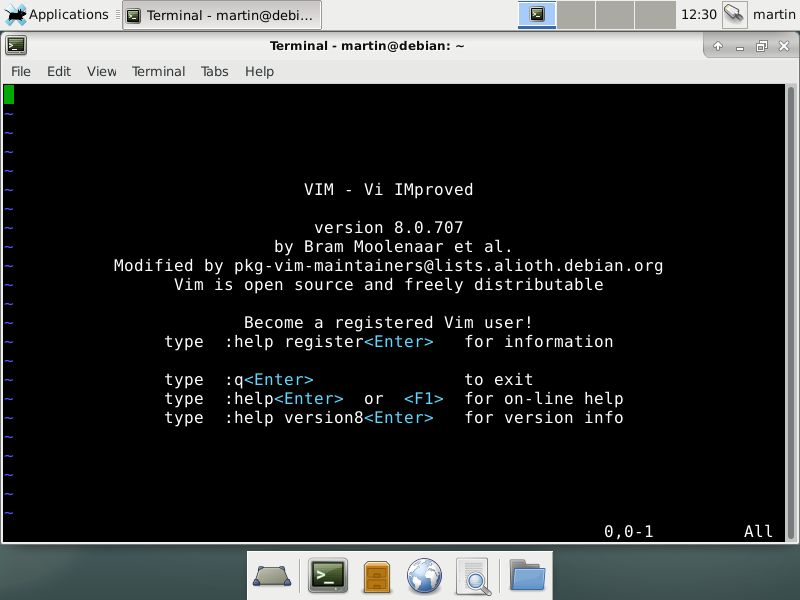

人気のあるLinuxエディターのVimとNeovimには、CVE-2019-12735アドバイザリで追跡されている非常に危険な欠陥が含まれていることが判明しています。. その悪用により、ハッカーは影響を受けるオペレーティングシステム上で任意のコードを実行することができます.

The Vim と Neovim Linux用のテキストエディタには、ハッカーが任意のコードを実行できるという大きな弱点があることがわかっています。, このバグはで追跡されています CVE-2019-12735アドバイザリ. これが大きな問題である理由は、被害者のシステムに広くプリインストールされているためです。. それらは両方ともエンドユーザーによって使用されます, テキストを編集し、他のサードパーティのツールやスクリプトを呼び出すための管理者と開発者.

VimとNeovimは、それ自体が多目的ツールであり、さまざまなフックや機能を使用してシステムと対話できるため、最も人気のあるツールの1つです。. 問題自体は、編集者がいわゆると対話する方法に起因します “モデライン” —ドキュメント内のカスタム設定を自動的に検索して適用するように設定された機能. LinuxバージョンのVimとNeovimのセキュリティバグには、悪意のあるオペレーターがアプリケーションのサンドボックスをバイパスできるようにする安全でない式が含まれていることが判明しました。.

設計上、アプリケーションには、仮想の分離された環境内にある実行中のプログラムにプログラムを制限するサンドボックスが含まれています。. CVE-2019-12735アドバイザリに記載されている欠陥は、ハッカーがそれを克服する方法を示しています. セキュリティ研究者によると、実際のシナリオで実証できる2つの概念実証エクスプロイトがあります。. これらの手順の結果、マルウェアオペレーターはリバースシェルを取得できるようになります. 必要なのは、被害者に以前に変更されたファイルを開かせることだけです. やがて、開発者はアプリケーションのセキュリティパッチをリリースしました. ユーザーはできるだけ早くアプリケーションを更新する必要があります. ただし、セキュリティ研究者は、それらが最大限に保護されていることを確認するために、次のアクションを実行することも提案しています。:

- モードライン機能を無効にする

- 無効にする “modelineexpr”

- 組み込みのmodelinesの代わりにsecuremodelinesプラグインを採用する