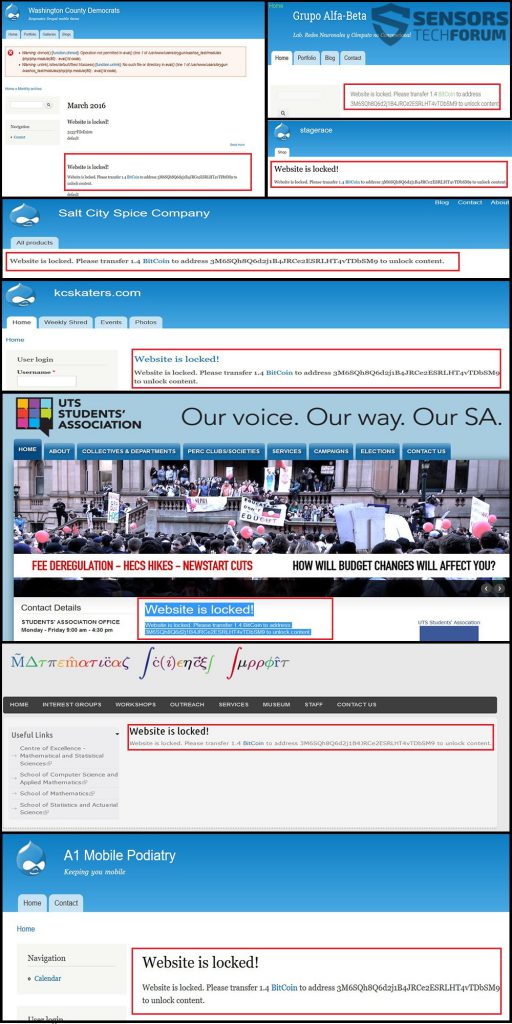

「ウェブサイトはロックされています. 転送してください 1.4 コンテンツのロックを解除するために3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9をアドレス指定するビットコイン。」 –このメッセージは、Webサイトがこの厄介なWebランサムウェアで攻撃された後にユーザーとWebサイト発行者に表示されるメッセージです。. マルウェア研究者は、オープンソースのDrupalコンテンツ管理ソフトウェアを利用することを報告しています。. ランサムウェアは、Webサイトのデータベース全体をロックし、Webサイトのユーザーと管理者へのアクセスを制限します. サイトにアクセスするには, Drupalランサムウェアの要求 1.4 BTC, これはおおよそです 630 身代金としての米ドル.

「ウェブサイトはロックされています. 転送してください 1.4 コンテンツのロックを解除するために3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9をアドレス指定するビットコイン。」 –このメッセージは、Webサイトがこの厄介なWebランサムウェアで攻撃された後にユーザーとWebサイト発行者に表示されるメッセージです。. マルウェア研究者は、オープンソースのDrupalコンテンツ管理ソフトウェアを利用することを報告しています。. ランサムウェアは、Webサイトのデータベース全体をロックし、Webサイトのユーザーと管理者へのアクセスを制限します. サイトにアクセスするには, Drupalランサムウェアの要求 1.4 BTC, これはおおよそです 630 身代金としての米ドル.

脅威の概要

| 名前 | 「Drupal」ランサムウェア |

| タイプ | SQLランサムウェア |

| 簡単な説明 | ランサムウェアはSQLインジェクションを実行します。その後、ユーザーをデータベースからロックアウトし、身代金の支払いを要求する可能性があります。 1.4 BTC. |

| 症状 | データベース上のファイルは暗号化されてアクセスできない可能性があります. ウェブサイトのページに身代金メモが表示されます. |

| 配布方法 | 標的型攻撃 |

| ユーザー体験 | フォーラムに参加して Drupalランサムウェアについて話し合う. |

「Drupal」ランサムウェアとその感染方法

このランサムウェアは、最も広く使用されているWebサイトと不適切に設計されたWebサイトの1つである手法を使用しています。 SQLインジェクション攻撃. とても効果的です, 主な理由は データベースを直接攻撃します. 攻撃はいくつかの段階で攻撃者によって行われます:

ステージ 1: サイトをターゲットにする.

感染の結果はそれに依存するため、これはおそらく最も重要な段階です. SQLインジェクションの経験があるハッカーは、あまり開発されていないWebサイトを選択する必要があることを十分に認識しています。, 特にセキュリティ面で.

サイトのターゲティングは時間とコストのかかるプロセスであるため, Udemyのブログの専門家は、ハッカーが Googleドーキング. それはウェブサイトのフィルタリングです, 彼らが探している特定の基準に基づいて, 一部のスパムボットがWebサイトを標的にする方法と同様です.

下の画像をクリックして、最近の写真をご覧ください (執筆時点で) さまざまな基準に基づいて結果を見つけるためのGoogle「ドーキング」の使用例:

ソース: エクスプロイト-DBのGoogleハッキングデータベース

ソース: エクスプロイト-DBのGoogleハッキングデータベース

Google Dorkingは、次のフィルタリングにも使用できます:

- 脆弱性と脆弱性ファイル.

- ハッカーがセキュリティで保護されていないWebサーバーのディレクトリにアクセスできるようにする足場.

- 機密ディレクトリを含むサイト。(または秘密のもの)

- 脆弱なサーバー–このランサムウェアで使用されるドーキングのタイプである可能性が最も高い特定の脆弱性を持つサーバー.

- エラーメッセージ.

- ネットワークまたは脆弱性データ.

- さまざまなオンラインデバイス.

- Webサーバー情報.

- ユーザー名が含まれているファイル。(それだけ)

- パスワードファイル.

この方法を使用して見つかる可能性のある他の情報もあります.

ハッカーが攻撃するいくつかのWebサイトのリストをブックマークした後, 彼らは彼らの脆弱性を探すことによってそれらを整理し始めます. これは、Webサイトのインデックスページの後にアポストロフィを追加するだけで発生する可能性があります, 例えば:

→ Website.com/index.html'

このWebサイトがSQLエラーを返した場合, その後、インジェクション攻撃に対して脆弱です.

ステージ 2: SQLインジェクションの実行

このタイプの攻撃には、SQLデータベース自体に関するSQL情報の収集が含まれます, 列の数を推測しようとするなど. この後, このような情報は、インデックスに直接入力できるコマンドに使用できます。. そこから, サイバー詐欺師は、やりたいことに応じて異なる戦術を使用できます.

「Drupal」攻撃者が行った可能性が最も高いこと

攻撃者は、悪意のあるSQLインジェクションを使用して、データベース全体へのアクセスを許可した特定の情報にアクセスした可能性があります。. そこから, ファイルの暗号化を実行したか、サイトのコンテンツをサーバーに直接コピーした可能性があります. どちらにしても, 感染したさまざまなWebサイトに次のメッセージを残します:

これらのWebサイトは、を使用するWebサイトに関連するSQLデータベースの特定の脆弱性を狙った非常に慎重に計画された攻撃を指摘しています。 Drupal.

「Drupal」ランサムウェア–結論, データベースの復元, と予防

あなたがこの厄介な攻撃の犠牲者になった場合, いくつかのオプションがあります:

- データベースのバックアップがどこかにある場合にファイルを復元するには.

- あなたのホスティングのプロバイダーに連絡し、彼らがあなたのウェブサイトに持っているかもしれないバックアップを求めるために.

- データ回復スペシャリストを雇って、ファイルがまだデータベースにあるかどうか、および暗号でエンコードされている場合にファイルを復号化できるかどうかを確認するのを支援する.

どちらにしても, これは、だまされるサイバー脅威ではありません. エンコードするデータの種類を考えると, このような攻撃は、将来さらに広まる可能性があります. これが私たちが強くお勧めする理由の1つです に対して 身代金をサイバー犯罪者に支払う.

侵害されたWebサイトで作業している場合は、信頼性の高いマルウェア対策ツールを用意することもお勧めします。, 犯罪者がマルウェアを設定して、Webサイトを使用する他のデバイスに感染させた可能性があるためです.

スパイハンタースキャナーは脅威のみを検出します. 脅威を自動的に削除したい場合, マルウェア対策ツールのフルバージョンを購入する必要があります.SpyHunterマルウェア対策ツールの詳細をご覧ください / SpyHunterをアンインストールする方法