画像ソース: https://blog.checkpoint.com

Facebookは無敵にはほど遠い. 実際には, 攻撃者が脆弱性を悪用するのは簡単すぎるかもしれません, 特に、標準のチャット機能と個別のメッセンジャーアプリに関しては. これはまさにCheckPointの研究者RomanZaikinが最近発見したものです. 警備会社はすぐにFacebookに連絡しました, そして会社はすぐに欠陥を修正することができました.

悪用された場合, Facebookのチャットとメッセンジャーアプリの欠陥により、攻撃者が送信されたメッセージを乗っ取る可能性があります, その内容を変更する, マルウェアを拡散し、自動化技術を実装してセキュリティメカニズムを妨害します.

Facebookチャットの脆弱性を悪用するために攻撃者は何をする必要がありますか?

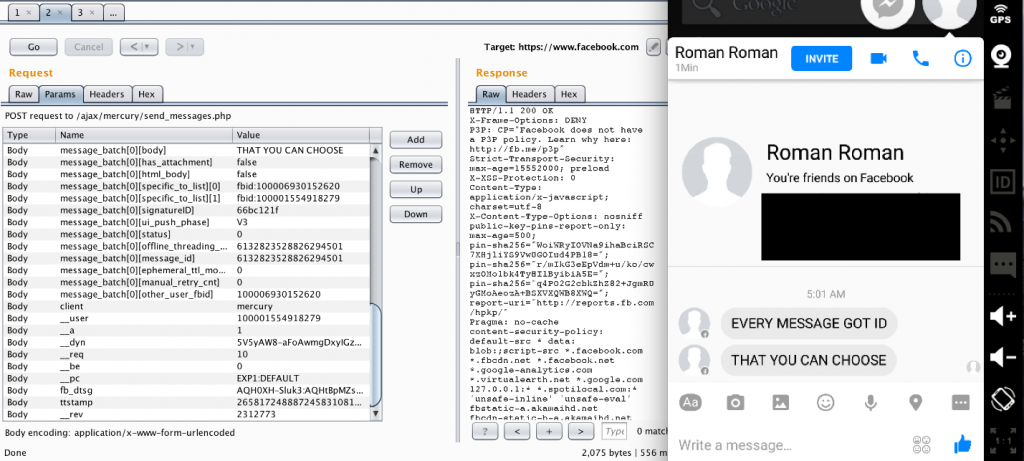

悪意のあるアクターが行う必要があるのは、ターゲットに送信されたメッセージの一意のIDを特定することだけです。 (“message_id”) 特定のリンクにリクエストを送信する. これは必要なリクエストです:

www.facebook.com/ajax/mercury/thread_info.php

このプロセスを実行するには, 基本的なHTMLの知識のみが必要です, およびブラウザデバッグツール. このようなツールは、すべてのブラウザで無料で利用できます. エクスプロイトの最悪の部分は、ユーザーの知らないうちに、または不正行為の疑いがなくても発生する可能性があることです。.

これは、エクスプロイトが成功したときに実行される可能性のある悪意のあるアクティビティの履歴書です。:

- 攻撃者は詐欺キャンペーンの一環としてチャット履歴を操作できます. 会話の履歴を変更できます, そしてこれはさらなる操作で使用することができます.

- 攻撃者は重要な情報を改ざんする可能性があり、これは法的な結果をもたらす可能性があります. Facebookのチャットは、法的調査の証拠として認めることができます. 例えば, 罪のない人は簡単に罪に問われる可能性があります.

- 攻撃者はこの脆弱性を利用してマルウェアを配布できます Facebookユーザー全体. 正当なリンクは悪意のあるリンクに置き換えることができます, そして、ユーザーはそれらを開くようにだまされる可能性があります.

攻撃者がFacebookチャットとメッセンジャーアプリを標的にする理由?

それは簡単です–Facebookは何百万ものユーザーによって使用されています. の初めに 2016, 会社はそれが持っていたと発表しました 1.65 月間10億人のアクティブユーザー. メッセンジャーアプリだけでも 800 月間100万人の会員.

すでに述べたように, 脆弱性はすでに修正されています.